运营商互联网业务暴露面安全

对于一个士兵来说,最大的梦想就是能上战场真刀实枪的干上一战,同样对于一名安全人员来说,自己设计、建设的经过层层防护的系统,如果没有经历过一次攻击,不免有点索然无味。在众多的甲方当中,运营商互联网业务暴露面每周都会受到来自集团的考核,考核一般通过远程渗透的方式进行,发现漏洞后,通报扣分,省公司会采取很多措施保证不会被发现漏洞,在运营商驻场的我们,每天都能感受到最直观的网络攻击防守之战。

本文主要介绍运营商信息技术部对互联网暴露面安全防护的具体思路,从不同的维度来介绍应对互联网攻击的防护措施:

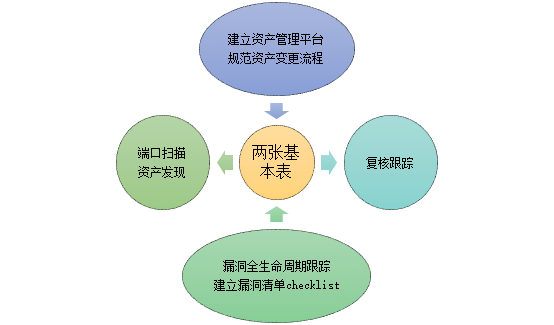

一、两张基本表的管理

1.1 资产表管理

运营商业务系统有着系统数量多、开发部门复杂等特点,很多开发团队都是外包实施,局方一个人可能要对接很多外包团队,外包团队添加系统、修改内容等没有按照流程向局方汇报,导致资产信息比较混乱,维护资产表是所有安全工作的基础。

l 规范资产变更流程

资产变更流程是从根源解决资产混乱的途径,安全部可以记录业务部门资产变更情况,维护资产表,动态实时更新。

l 建立资产管理平台

在甲方的安全人员都有一个共识,一项流程如果通过制度推进,会比较麻烦,有些特别复杂及不好监控、考核的工作,通过制度很难推进。如果流程通过线上平台控制,不仅可以减少运营跟进的人工成本,还能使推进工作更加顺畅。资产变更工作,安全部与业务部门对接较多,开发团队有时候一周要对一个系统进行多次修改,通过建立资产发现平台与需求申请平台、开发管理平台等对接,可以最大限度的减少沟通成本,提升推进效率。

l 互联网资产发现

除了上述类似“白盒”的措施之外,还需要在互联网进行“黑盒”资产发现工作,通过搜索引擎、威胁情报库域名反查等方式,发现不在资产列表中的资产,即管理员不通过资产变更流程,添加的资产。通过端口扫描的方式,确定目前暴露面目前开放的端口,排查管理员是否有不通过资产变更流程,自己开端口的情况。

1.2 漏洞表的管理

安全部门发现的安全漏洞,提交开发修复,记录复核情况,对漏洞的生命周期跟进,维护漏洞跟踪表。安全检测时,为了防止有疏漏,建立漏洞清单checklist,记录检测项。

二、互联网暴露面整合

互联网暴露面包括开放的网站、系统、应用、APP接口等,减少暴露面就减少了被攻击被检查的范围,具体措施包括:

1) 测试使用的应用,迁移到内网,不在互联网暴露。

2) 对访问量较少的应用,建议关闭,访问量数据可以从waf、防火墙等设备上获取。

3) 有些网站启用了https后,http网站可以继续访问,建议关闭http网站的访问。

4) 业务系统有关联或者相似的,通过一个URL访问主站,其他业务系统通过二级目录访问。

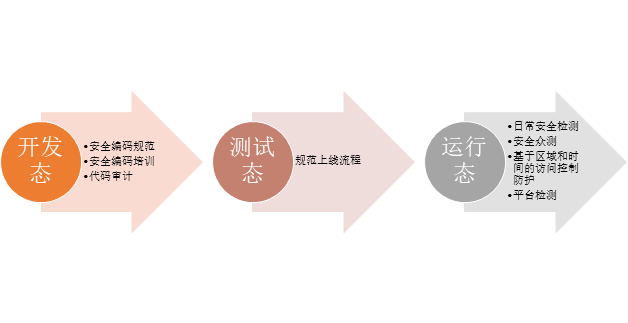

三、系统生命周期的安全检测、防护、处置

1.1 开发态

l 安全编码规范

安全部门提供安全编码规范,开发团队在开发过程中需要上按照编码规范要求。在开发阶段减少安全隐患。规范需要涵盖账号与认证、输入与输出验证、授权管理、数据保护、会话管理、加密管理、日志管理、异常管理等方面,从业务逻辑建议、代码编写建议、管理规范建议等方面提出安全需求。

l 安全编码培训

定期对开发部门进行安全编码培训,讲解常见应用漏洞产生原理,提升开发人员安全编码意识和安全开发水平。

l 代码审计

系统上线前需要进行代码审计,检测源代码安全隐患。

1.2 测试态

l 规范上线流程

新上线系统、修改后的系统上线前,需要经过安全部门检测,对发现高危漏洞的系统,修复后复测,保证没有安全隐患后才允许上线。

1.3 运行态

l 日常安全检测

对正在运行的线上系统,每日由渗透测试团队进行安全检测,包括web漏洞扫描和人工渗透测试等措施,漏洞扫描使用多款扫描器交叉扫描,人工渗透根据制定的漏洞清单checklist检测,根据检测结果,建立知识库,统计出一般扫描器能检测哪些漏洞,哪些漏洞扫描器不好发现,如逻辑漏洞、越权漏洞等,只能通过人工渗透方式检测,保证检测的广度和深度,提高检测效率。

l 安全众测

针对重要暴露面资产,可以采用众测的方式,引入互联网白帽子进行安全众测。

l 基于区域和时间的访问控制防护

源地址访问地域控制:分为全国、全省、全市三级纬度进行来源地址进行限制,如某些应用只允许该省IP访问。

业务访问时间控制:分为全天,白天,晚上进行限制。

接口类访问点对点控制:对源和目的地址的ip+port采用点对点的白名单防护策略,如某些应用只需要从其中一个IP取数据,只放行该IP流量。

l 平台检测

对部署在省公司的监测系统告警日志,验证、处置,及时发现安全事件和安全漏洞。

经过上述措施,暴露面被检测出来漏洞的几率会减少很多,对于运营商这类系统数量庞大的用户单位,防护不仅需要的是安全技术,还要从流程、体系等方面,多维度的建立防护体系,增强暴露面的安全性。

PS:本文是小编在运营商甲方驻场期间,整理的运营商领导良总的保障方案,文笔拙劣、对暴露面安全理解有限,很多领导的深层思路没有表现出来,见谅!

对于一个士兵来说,最大的梦想就是能上战场真刀实枪的干上一战,同样对于一名安全人员来说,自己设计、建设的经过层层防护的系统,如果没有经历过一次攻击,不免有点索然无味。在众多的甲方当中,运营商互联网业务暴露面每周都会受到来自集团的考核,考核一般通过远程渗透的方式进行,发现漏洞后,通报扣分,省公司会采取很多措施保证不会被发现漏洞,在运营商驻场的我们,每天都能感受到最直观的网络攻击防守之战。

本文主要介绍运营商信息技术部对互联网暴露面安全防护的具体思路,从不同的维度来介绍应对互联网攻击的防护措施:

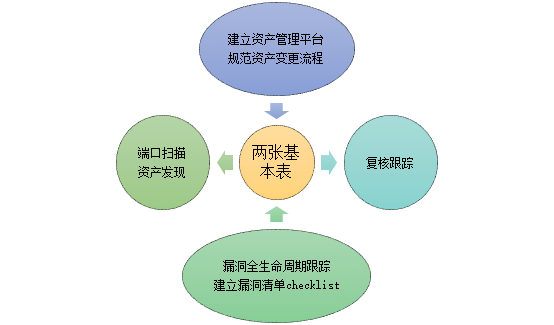

一、两张基本表的管理

1.1 资产表管理

运营商业务系统有着系统数量多、开发部门复杂等特点,很多开发团队都是外包实施,局方一个人可能要对接很多外包团队,外包团队添加系统、修改内容等没有按照流程向局方汇报,导致资产信息比较混乱,维护资产表是所有安全工作的基础。

l 规范资产变更流程

资产变更流程是从根源解决资产混乱的途径,安全部可以记录业务部门资产变更情况,维护资产表,动态实时更新。

本文来自无奈人生安全网

l 建立资产管理平台

在甲方的安全人员都有一个共识,一项流程如果通过制度推进,会比较麻烦,有些特别复杂及不好监控、考核的工作,通过制度很难推进。如果流程通过线上平台控制,不仅可以减少运营跟进的人工成本,还能使推进工作更加顺畅。资产变更工作,安全部与业务部门对接较多,开发团队有时候一周要对一个系统进行多次修改,通过建立资产发现平台与需求申请平台、开发管理平台等对接,可以最大限度的减少沟通成本,提升推进效率。

l 互联网资产发现

除了上述类似“白盒”的措施之外,还需要在互联网进行“黑盒”资产发现工作,通过搜索引擎、威胁情报库域名反查等方式,发现不在资产列表中的资产,即管理员不通过资产变更流程,添加的资产。通过端口扫描的方式,确定目前暴露面目前开放的端口,排查管理员是否有不通过资产变更流程,自己开端口的情况。

1.2 漏洞表的管理

安全部门发现的安全漏洞,提交开发修复,记录复核情况,对漏洞的生命周期跟进,维护漏洞跟踪表。安全检测时,为了防止有疏漏,建立漏洞清单checklist,记录检测项。 无奈人生安全网

二、互联网暴露面整合

互联网暴露面包括开放的网站、系统、应用、APP接口等,减少暴露面就减少了被攻击被检查的范围,具体措施包括:

1) 测试使用的应用,迁移到内网,不在互联网暴露。

2) 对访问量较少的应用,建议关闭,访问量数据可以从waf、防火墙等设备上获取。

3) 有些网站启用了https后,http网站可以继续访问,建议关闭http网站的访问。

4) 业务系统有关联或者相似的,通过一个URL访问主站,其他业务系统通过二级目录访问。

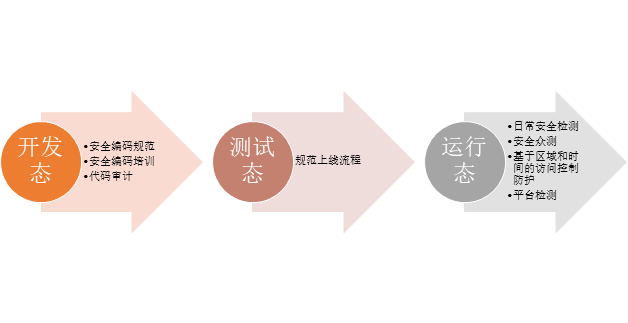

三、系统生命周期的安全检测、防护、处置

1.1 开发态

l 安全编码规范

安全部门提供安全编码规范,开发团队在开发过程中需要上按照编码规范要求。在开发阶段减少安全隐患。规范需要涵盖账号与认证、输入与输出验证、授权管理、数据保护、会话管理、加密管理、日志管理、异常管理等方面,从业务逻辑建议、代码编写建议、管理规范建议等方面提出安全需求。

l 安全编码培训

定期对开发部门进行安全编码培训,讲解常见应用漏洞产生原理,提升开发人员安全编码意识和安全开发水平。

l 代码审计

系统上线前需要进行代码审计,检测源代码安全隐患。

1.2 测试态

l 规范上线流程

新上线系统、修改后的系统上线前,需要经过安全部门检测,对发现高危漏洞的系统,修复后复测,保证没有安全隐患后才允许上线。

1.3 运行态

l 日常安全检测

对正在运行的线上系统,每日由渗透测试团队进行安全检测,包括web漏洞扫描和人工渗透测试等措施,漏洞扫描使用多款扫描器交叉扫描,人工渗透根据制定的漏洞清单checklist检测,根据检测结果,建立知识库,统计出一般扫描器能检测哪些漏洞,哪些漏洞扫描器不好发现,如逻辑漏洞、越权漏洞等,只能通过人工渗透方式检测,保证检测的广度和深度,提高检测效率。

l 安全众测

针对重要暴露面资产,可以采用众测的方式,引入互联网白帽子进行安全众测。

无奈人生安全网

l 基于区域和时间的访问控制防护

源地址访问地域控制:分为全国、全省、全市三级纬度进行来源地址进行限制,如某些应用只允许该省IP访问。

业务访问时间控制:分为全天,白天,晚上进行限制。

接口类访问点对点控制:对源和目的地址的ip+port采用点对点的白名单防护策略,如某些应用只需要从其中一个IP取数据,只放行该IP流量。

l 平台检测

对部署在省公司的监测系统告警日志,验证、处置,及时发现安全事件和安全漏洞。

经过上述措施,暴露面被检测出来漏洞的几率会减少很多,对于运营商这类系统数量庞大的用户单位,防护不仅需要的是安全技术,还要从流程、体系等方面,多维度的建立防护体系,增强暴露面的安全性。

PS:本文是小编在运营商甲方驻场期间,整理的运营商领导良总的保障方案,文笔拙劣、对暴露面安全理解有限,很多领导的深层思路没有表现出来,见谅!

www.wnhack.com