多个安卓墙纸APP运行恶意广告

研究人员在Google play中检测到15个进行点击广告欺诈的墙纸APP。截止发文,这些APP下载次数超过22万次,主要分布于意大利、中国台湾、美国、德国、印尼等国家和地区。目前Google已经将这些应用从应用商店移除了。

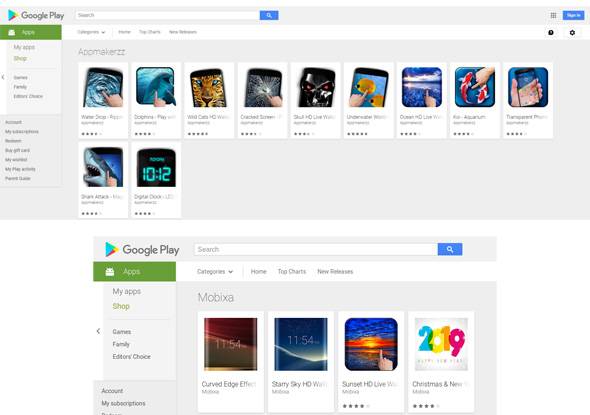

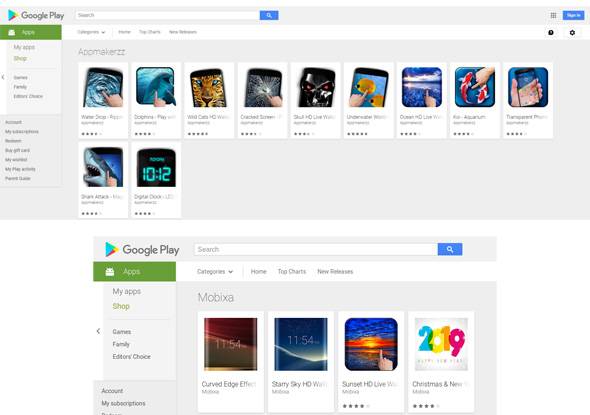

图1. Google Play中的恶意APP

行为分析

这些APP的图标都是非常漂亮的手机墙纸,而且这些APP的评价都很高;但研究人员怀疑这些评论都是假的。

图2. 动物HD墙纸APP下载次数超过1万次

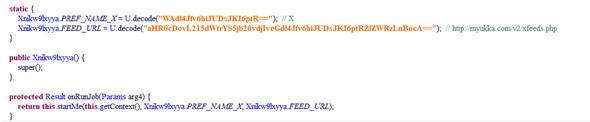

该APP在Google play应用商店中的评分为4.8/5分。下载后,APP会从配置文件中解码出C2服务器地址。

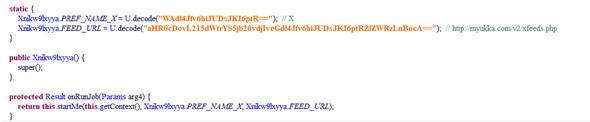

图3. C2服务器地址解码和运行

整个过程都是悄悄执行的,用户并不会发现。APP启动后,会创建HTTP GET请求与C2服务器建立连接,获取JSON格式列表。

图4. 整个过程是mute的

图5. C&C服务器响应

Feed运行后,每个初始化的feed和对象都包含fallback_URL, type, UA, URL, referer, x_requested_with和keywords。

图6. 初始化的feed列表

然后APP会从Google Play服务中获取广告ID,并替换广告ID的URL、ANDROID_ID,用欺诈的APP包名替换BUNDLE_ID,将IP替换为受感染设备的当前IP。替换后,URL会按照类型来加载。

图7. 构建欺诈的fallback_URL

加载URL后,浏览器背景会被设为透明的(transparent)。

图8. 背景被设为透明的(transparent)

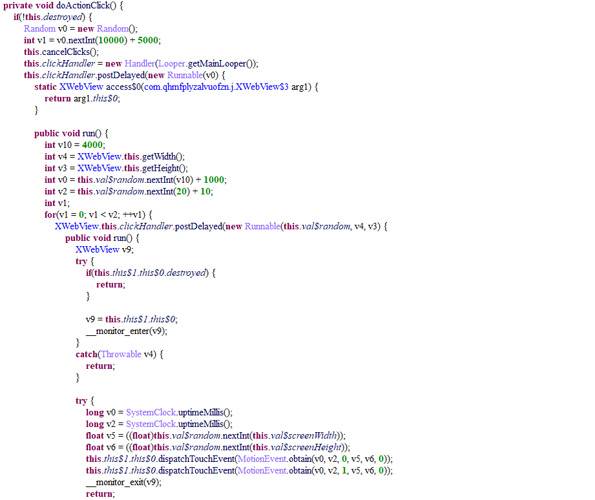

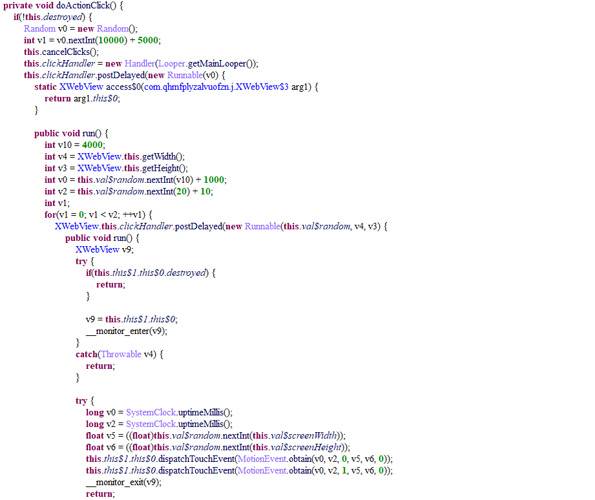

URL加载后,APP会模拟点击广告页面。

图9. 模拟广告点击

网络犯罪分子通过替换参数值来盈利。Google为安卓开发者提供的ID都是匿名的,可以被用来获利,这些ID包括advertising ID, advertiser ID和device ID。APP用ad ID、app package name、当前IP、当前浏览器的用户代理替换了ANDROID_ID, BUNDLE_ID, IP, USER_AGENT。这些都在配置文件中的fallback_URL中,用来创建虚假点击的欺诈 fallback_URL。比如,原来应该是:

http[:]//pub.mobday.com/api/ads_api.php?ver=1.2&pubid=1022&adspace=1007&advid={ANDROID_ID}&bundle={BUNDLE_ID}&ip={IP}&ua={USER_AGENT}&cb=5c1236f316e45

被替换后变成:

http[:]//pub.mobday.com/api/ads_api.php?ver=1.2&pubid=1022&adspace=1007&advid=260903559217b3a8&bundle=com.amz.wildcats&ip= 203.90.248.163&ua=Mozilla/5.0 (Linux; Android 6.0.1; MuMu Build/V417IR; wv) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/52.0.2743.100 Mobile Safari/537.36&cb=5c1236f316e45

总结

因为网络犯罪分子会操作APP特征来盈利、窃取信息和发起攻击,因此用户应该注意下载和安装的APP。手机设备更应该安装杀毒软件、安全卫士这样的软件来应对潜在的安全风险。IoCC2服务器http[:]//myukka.com/v2/xfeeds.phphttp[:]//198.1.125.77/tracking/config.php

研究人员在Google play中检测到15个进行点击广告欺诈的墙纸APP。截止发文,这些APP下载次数超过22万次,主要分布于意大利、中国台湾、美国、德国、印尼等国家和地区。目前Google已经将这些应用从应用商店移除了。

图1. Google Play中的恶意APP

行为分析

这些APP的图标都是非常漂亮的手机墙纸,而且这些APP的评价都很高;但研究人员怀疑这些评论都是假的。

图2. 动物HD墙纸APP下载次数超过1万次

该APP在Google play应用商店中的评分为4.8/5分。下载后,APP会从配置文件中解码出C2服务器地址。

无奈人生安全网

无奈人生安全网

图3. C2服务器地址解码和运行

整个过程都是悄悄执行的,用户并不会发现。APP启动后,会创建HTTP GET请求与C2服务器建立连接,获取JSON格式列表。

图4. 整个过程是mute的

图5. C&C服务器响应

Feed运行后,每个初始化的feed和对象都包含fallback_URL, type, UA, URL, referer, x_requested_with和keywords。

图6. 初始化的feed列表

然后APP会从Google Play服务中获取广告ID,并替换广告ID的URL、ANDROID_ID,用欺诈的APP包名替换BUNDLE_ID,将IP替换为受感染设备的当前IP。替换后,URL会按照类型来加载。 www.wnhack.com

图7. 构建欺诈的fallback_URL

加载URL后,浏览器背景会被设为透明的(transparent)。

图8. 背景被设为透明的(transparent)

URL加载后,APP会模拟点击广告页面。

图9. 模拟广告点击

网络犯罪分子通过替换参数值来盈利。Google为安卓开发者提供的ID都是匿名的,可以被用来获利,这些ID包括advertising ID, advertiser ID和device ID。APP用ad ID、app package name、当前IP、当前浏览器的用户代理替换了ANDROID_ID, BUNDLE_ID, IP, USER_AGENT。这些都在配置文件中的fallback_URL中,用来创建虚假点击的欺诈 fallback_URL。比如,原来应该是:

http[:]//pub.mobday.com/api/ads_api.php?ver=1.2&pubid=1022&adspace=1007&advid={ANDROID_ID}&bundle={BUNDLE_ID}&ip={IP}&ua={USER_AGENT}&cb=5c1236f316e45

被替换后变成:

http[:]//pub.mobday.com/api/ads_api.php?ver=1.2&pubid=1022&adspace=1007&advid=260903559217b3a8&bundle=com.amz.wildcats&ip= 203.90.248.163&ua=Mozilla/5.0 (Linux; Android 6.0.1; MuMu Build/V417IR; wv) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/52.0.2743.100 Mobile Safari/537.36&cb=5c1236f316e45

总结

因为网络犯罪分子会操作APP特征来盈利、窃取信息和发起攻击,因此用户应该注意下载和安装的APP。手机设备更应该安装杀毒软件、安全卫士这样的软件来应对潜在的安全风险。IoCC2服务器http[:]//myukka.com/v2/xfeeds.phphttp[:]//198.1.125.77/tracking/config.php

本文来自无奈人生安全网