分析最新的Emotet传播活动

我们分析了这个新的Emotet行动的运作情况,该行动利用Microsoft Office文件隐藏其恶意行为,影响了拉丁美洲的多个国家。

11月,我们发布了关于正在用于传播Emotet的大型新垃圾邮件行动的警告。考虑到该行动一些拉丁美洲国家的攻击规模,以及在过去几天收到的大量相关询问,我们决定公布一份关于这一传播活动如何运作的简要说明。

近年来,我们已经看到网络犯罪分子通过各种方式利用Microsoft Office套件来传播威胁,从嵌入文件的简单宏到漏洞利用。但是,在本案例中,实现有点不寻常,它包含一个合并到Office文件中的下载程序。这引起了许多用户的困惑,他们要求我们解释其工作原理。

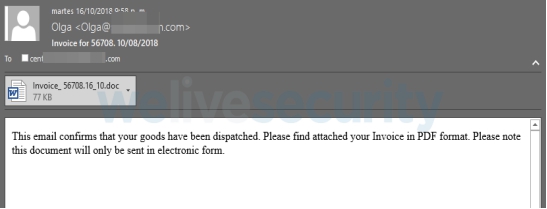

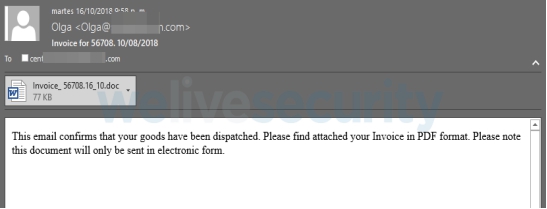

传播始于一封电子邮件,没有任何特别之处。如图1所示,它几乎就是我们习惯在这些攻击系列中看到的那种电子邮件。

图1 – 来自此Emotet攻击系列的一个典型电子邮件

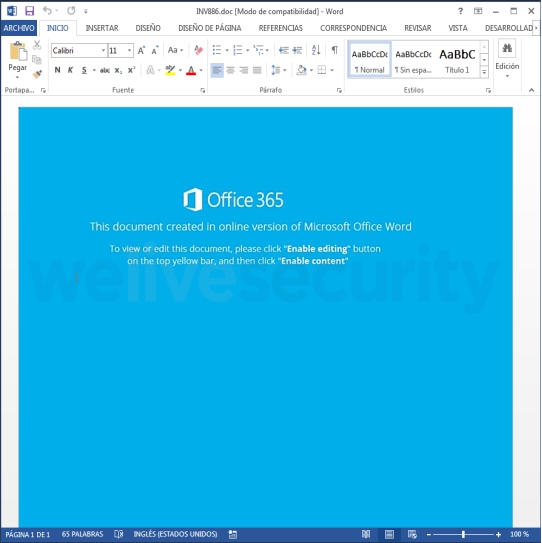

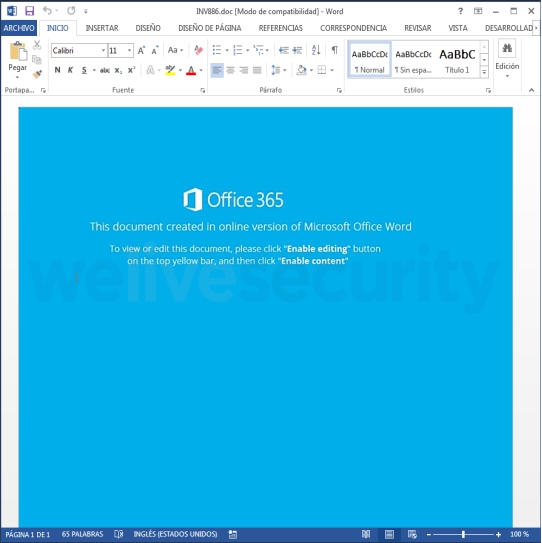

正如我们所料,如果用户决定下载电子邮件附件并打开文档,则会要求他们启用宏。同样,通常情况下,会提供一些这样做的理由。图2显示,在此情形下暗示这是必要的,因为文档是使用Office 365创建的,但实际上它可以执行文件中嵌入的函数。

图2 – 启用宏的请求

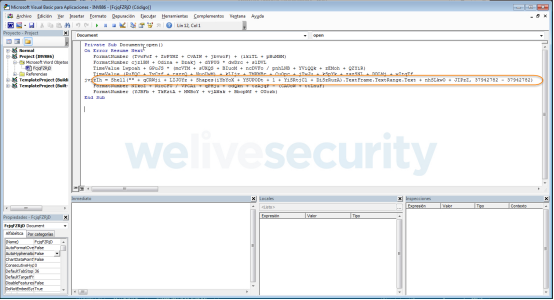

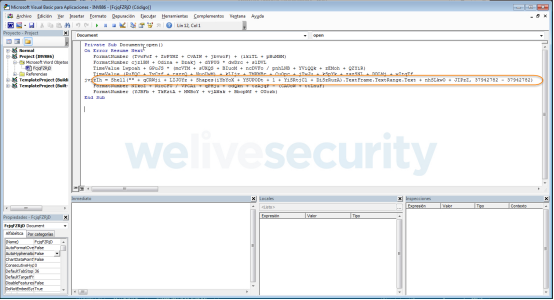

显然,这种行为是恶意的。但是,网络犯罪分子在此行动中使用的技巧有几个不同寻常的特征。如果选择查看宏,会发现它不是很大,乍一看,它似乎不是那些尝试连接到网站下载某些内容的已知宏之一。

图3 – 文档中异常紧凑的VBA宏代码

仔细看一下这个宏,很清楚的是它的功能是从一个对象中读取文本。但是对象在哪里?搜索之后,事实证明页面中有一个很难察觉的对象。如果仔细观察图2中页面的左上角,就会看到一个看起来非常小的方形实心黑盒子。如果点开它,就可以看到包含的内容。

图4 – 展开页面中的微小对象显示其内容

实际上,此文本框包含一个“cmd”命令,该命令启动PowerShell脚本,该脚本尝试连接到五个站点,然后下载有效载荷,在本案例中有效载荷是混淆后的Emotet变体。

正如在之前的帖子中所讨论的那样,一旦执行有效载荷,就会在计算机上建立持久性并将其成功报告给C&C服务器。完成初始感染后,会进一步下载,安装攻击模块和辅助载荷,这些载荷在受感染的计算机上执行其他类型的操作。

各种附加模块扩展了危及用户设备的恶意活动范围,以便窃取凭证、在网络上传播自己、收集敏感信息、执行端口转发以及许多其他功能。

虽然这根本不是一种新技术,但是Emotet将其行为隐藏在Word文件中的这种微小变化表明,在隐藏恶意活动并试图破坏用户信息时,网络犯罪分子非常狡猾。深入了解他们可能使用的各种技术,会让防御者在识别这些恶意活动方面更具优势。

我们分析了这个新的Emotet行动的运作情况,该行动利用Microsoft Office文件隐藏其恶意行为,影响了拉丁美洲的多个国家。

11月,我们发布了关于正在用于传播Emotet的大型新垃圾邮件行动的警告。考虑到该行动一些拉丁美洲国家的攻击规模,以及在过去几天收到的大量相关询问,我们决定公布一份关于这一传播活动如何运作的简要说明。

近年来,我们已经看到网络犯罪分子通过各种方式利用Microsoft Office套件来传播威胁,从嵌入文件的简单宏到漏洞利用。但是,在本案例中,实现有点不寻常,它包含一个合并到Office文件中的下载程序。这引起了许多用户的困惑,他们要求我们解释其工作原理。

传播始于一封电子邮件,没有任何特别之处。如图1所示,它几乎就是我们习惯在这些攻击系列中看到的那种电子邮件。

图1 – 来自此Emotet攻击系列的一个典型电子邮件

正如我们所料,如果用户决定下载电子邮件附件并打开文档,则会要求他们启用宏。同样,通常情况下,会提供一些这样做的理由。图2显示,在此情形下暗示这是必要的,因为文档是使用Office 365创建的,但实际上它可以执行文件中嵌入的函数。 www.wnhack.com

图2 – 启用宏的请求

显然,这种行为是恶意的。但是,网络犯罪分子在此行动中使用的技巧有几个不同寻常的特征。如果选择查看宏,会发现它不是很大,乍一看,它似乎不是那些尝试连接到网站下载某些内容的已知宏之一。

图3 – 文档中异常紧凑的VBA宏代码

仔细看一下这个宏,很清楚的是它的功能是从一个对象中读取文本。但是对象在哪里?搜索之后,事实证明页面中有一个很难察觉的对象。如果仔细观察图2中页面的左上角,就会看到一个看起来非常小的方形实心黑盒子。如果点开它,就可以看到包含的内容。

copyright 无奈人生

copyright 无奈人生

图4 – 展开页面中的微小对象显示其内容

实际上,此文本框包含一个“cmd”命令,该命令启动PowerShell脚本,该脚本尝试连接到五个站点,然后下载有效载荷,在本案例中有效载荷是混淆后的Emotet变体。

正如在之前的帖子中所讨论的那样,一旦执行有效载荷,就会在计算机上建立持久性并将其成功报告给C&C服务器。完成初始感染后,会进一步下载,安装攻击模块和辅助载荷,这些载荷在受感染的计算机上执行其他类型的操作。

各种附加模块扩展了危及用户设备的恶意活动范围,以便窃取凭证、在网络上传播自己、收集敏感信息、执行端口转发以及许多其他功能。

虽然这根本不是一种新技术,但是Emotet将其行为隐藏在Word文件中的这种微小变化表明,在隐藏恶意活动并试图破坏用户信息时,网络犯罪分子非常狡猾。深入了解他们可能使用的各种技术,会让防御者在识别这些恶意活动方面更具优势。

无奈人生安全网