Sundown攻击套件的升级

Exploit Kit行业目前正在发生新的调整,原先许多具有攻击性的漏洞攻击套件或者消失,或者市场份额减少,比如Nuclear EK和AnglerEK这样的行业大鳄几乎在同一时间消失了,我们推测这可能与相关的俄罗斯黑客组织被捕有关。

目前网络上,被黑客利用最多的是Neutrino,RIG和Sundown,它们被用于勒索软件传播等黑客攻击。

什么是Sundown?

Sundown是近两年才异军突起的漏洞利用套件,填补了Angler和Nuclear这些大鳄的空缺。早在2015年,安全研究人员就已经发现了Sundown,但当时Sundown还并不是很起眼。现在随着Sundown EK的兴起,其开发者也对这个套件进行了不断的升级,以不断满足各种攻击的需求。

但由于Sundown开发时间较短,还缺乏其他大型漏洞利用套件的复杂性,另外在其Sundown的攻击代码中还出现了很多简单的,易于被检测到攻击标识符,所以Sundown EK也在这些方面进行了大量的升级。比如研究者发现,近期Sundown已经批量购买了很多到期的域名。

正在进行的升级

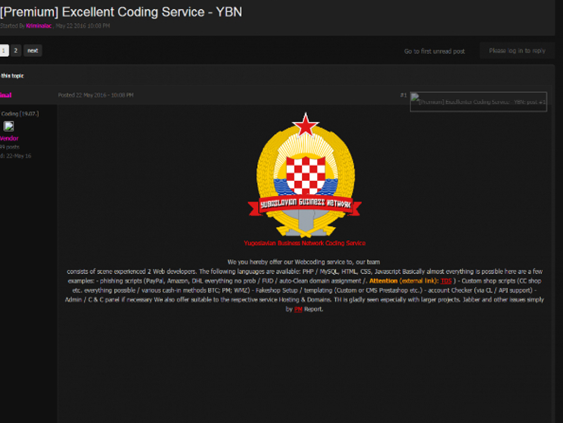

比如,为了提高攻击效率,Sundown的开发人员曾将控制面板和DGA算法部分外包给了一家叫做”YBN(Yugoslavian Business Network)”的组织,同时他们还移植了大量其他套件里面的漏洞利用代码。

Sundown包含了从Angler中移植的CVE-2015-2419代码,RIG的Silverlightexploit CVE-2016-0034,Hacking Team的CVE-2015-5119以及Magnitude 的CVE-2016-4117。

Sundown登陆页会进行简单的浏览器环境检查,不同的环境执行不同的payload,另外Sundown还曾经利用了许多Adobe Flash的漏洞。

直接访问Sundown登陆页会得到一个html页面,里面的数据解密后得到YBN组织的标志:

YBN组织的标志,而不包含恶意代码,只有请求中包含特定HTTP Referer才能攻击成功。

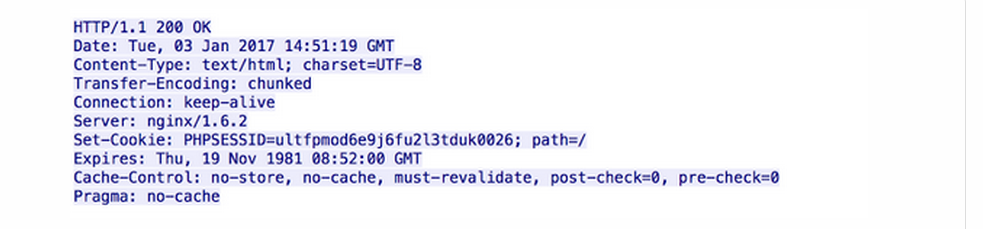

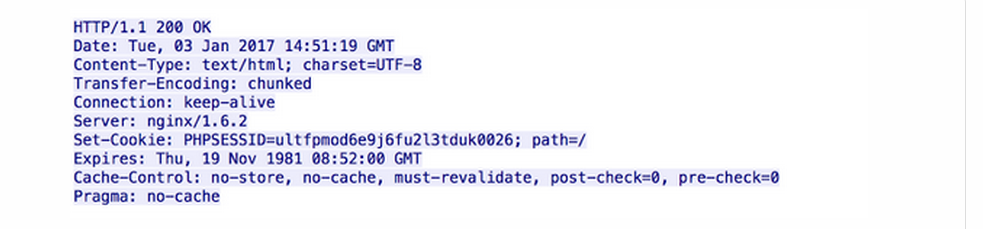

但由于这些移植过来的套件代码很容易在HTTP标头以及组织标识中被发现,而这些标识又是Sundown URL的用户用于经常浏览的。所以在过去几个月,这些移植过来的套件代码已经被Sundown的研发人员删除了。如下图所示,用于清楚识别YBN的HTTP标头现在已经没了。

原先可以识别出YBN的版本

目前没有YBN的登陆页版本

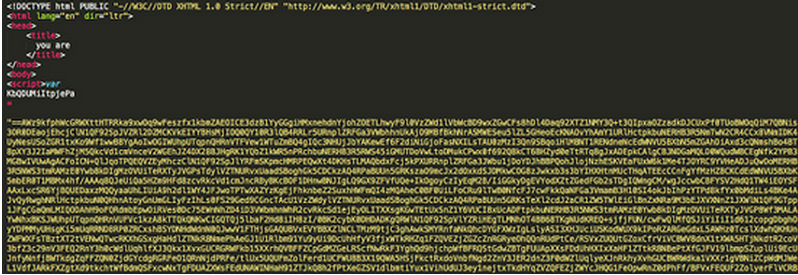

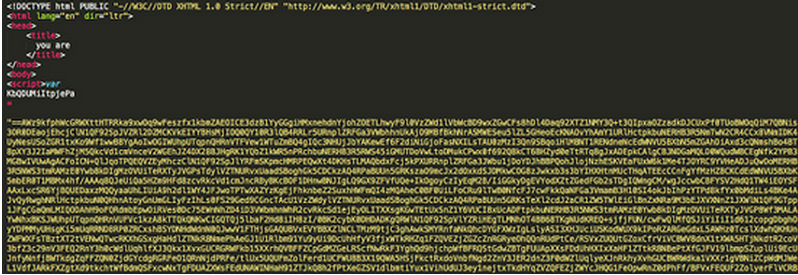

此外,如果用户尝试浏览登陆页网址,那么他们将会得到“HTTP 404”这样的错误提示。但是,与登陆页有关的其他更重要的升级正在进行中。以下是几个月前从Sundown看到的原始登陆页面。

这与RIG攻击套件有一些显着的相似之处,包括所有使用基于base64编码的文本块的三个变量。这非常类似于RIG使用's'变量,这些变量也涉及检索恶意swf文件。除此之外,我们还发现了Sundown使用了几种其他类型的混合代码,其中包括许多不同的字符。下面的例子显示了使用ASCII chr()语法来作为混淆模式,这些都是在查看混淆代码时发现的常见技术。

原先的登陆页有很多变化,第一个变化可以在上面这个图中看到。Sundown的研发者现在已经对很多个移植过来的标识符进行了修改,比如,使用's'变量已被替换为随机字符串了。

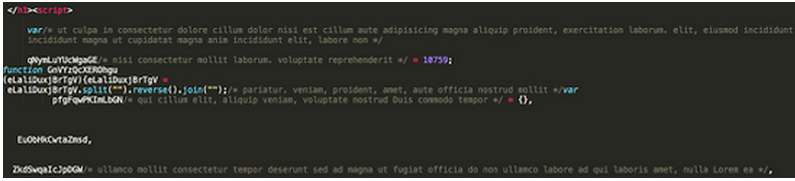

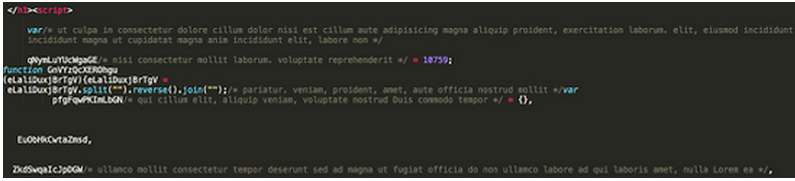

从上图中,我们可以看到使用ASCII chr()的字符已被替换成十六进制的了,最近的Sundown登陆页的相关代码中有很多注释。

Sundown已经开始使用Lorem Ipsum的文本。 Lorem Ipsum是一篇常用于排版设计领域的拉丁文文章,主要的目的为测试文章或文字在不同字型、版型下看起来的效果。基本上,Sundown登陆页面充满了随机的文字评论,以进一步试图阻碍分析。

回到Sundown登陆页面的解码版本,我们可以看到与利用页面的URL结构相关的其他几个更改。以前,Sundown使用的是数字子文件夹(即'/ 12346 /')和具有适当扩展名的数字文件名(即'/496.swf')。现在较新版本的Sundown对其进行了更改,下图就显示的是恶意Flash文件的其中一个请求。

语法现已更改为仅使用数字字符串作为查询请求“/ 7 /”的子文件夹,一些请求还将包括ID参数,此外,不再包含扩展。目前,我们还没有发现任何Silverlight漏洞,这表明Sundown已经放弃了试图利用Silverlight浏览器插件中的漏洞。日前,许多利用Silverlight的工具已经添加了一个基于公开PoC的Microsoft Edge漏洞。因为在目标网页本身还有另一个PoC存在的漏洞,所以这是Sundown中唯一的浏览器漏洞利用。

Sundown目前似乎仍然正在利用CVE-2016189,这是Internet Explorer和Windows的JScript和VBScript脚本引擎中的远程执行代码漏洞。在我们对漏洞套件登陆页的分析中,发现了另一个编码的漏洞利用页面。

Exploit Kit行业目前正在发生新的调整,原先许多具有攻击性的漏洞攻击套件或者消失,或者市场份额减少,比如Nuclear EK和AnglerEK这样的行业大鳄几乎在同一时间消失了,我们推测这可能与相关的俄罗斯黑客组织被捕有关。

目前网络上,被黑客利用最多的是Neutrino,RIG和Sundown,它们被用于勒索软件传播等黑客攻击。

什么是Sundown?

Sundown是近两年才异军突起的漏洞利用套件,填补了Angler和Nuclear这些大鳄的空缺。早在2015年,安全研究人员就已经发现了Sundown,但当时Sundown还并不是很起眼。现在随着Sundown EK的兴起,其开发者也对这个套件进行了不断的升级,以不断满足各种攻击的需求。

但由于Sundown开发时间较短,还缺乏其他大型漏洞利用套件的复杂性,另外在其Sundown的攻击代码中还出现了很多简单的,易于被检测到攻击标识符,所以Sundown EK也在这些方面进行了大量的升级。比如研究者发现,近期Sundown已经批量购买了很多到期的域名。

正在进行的升级

比如,为了提高攻击效率,Sundown的开发人员曾将控制面板和DGA算法部分外包给了一家叫做”YBN(Yugoslavian Business Network)”的组织,同时他们还移植了大量其他套件里面的漏洞利用代码。

无奈人生安全网

Sundown包含了从Angler中移植的CVE-2015-2419代码,RIG的Silverlightexploit CVE-2016-0034,Hacking Team的CVE-2015-5119以及Magnitude 的CVE-2016-4117。

Sundown登陆页会进行简单的浏览器环境检查,不同的环境执行不同的payload,另外Sundown还曾经利用了许多Adobe Flash的漏洞。

直接访问Sundown登陆页会得到一个html页面,里面的数据解密后得到YBN组织的标志:

YBN组织的标志,而不包含恶意代码,只有请求中包含特定HTTP Referer才能攻击成功。

但由于这些移植过来的套件代码很容易在HTTP标头以及组织标识中被发现,而这些标识又是Sundown URL的用户用于经常浏览的。所以在过去几个月,这些移植过来的套件代码已经被Sundown的研发人员删除了。如下图所示,用于清楚识别YBN的HTTP标头现在已经没了。 内容来自无奈安全网

原先可以识别出YBN的版本

目前没有YBN的登陆页版本

此外,如果用户尝试浏览登陆页网址,那么他们将会得到“HTTP 404”这样的错误提示。但是,与登陆页有关的其他更重要的升级正在进行中。以下是几个月前从Sundown看到的原始登陆页面。

这与RIG攻击套件有一些显着的相似之处,包括所有使用基于base64编码的文本块的三个变量。这非常类似于RIG使用's'变量,这些变量也涉及检索恶意swf文件。除此之外,我们还发现了Sundown使用了几种其他类型的混合代码,其中包括许多不同的字符。下面的例子显示了使用ASCII chr()语法来作为混淆模式,这些都是在查看混淆代码时发现的常见技术。

原先的登陆页有很多变化,第一个变化可以在上面这个图中看到。Sundown的研发者现在已经对很多个移植过来的标识符进行了修改,比如,使用's'变量已被替换为随机字符串了。

从上图中,我们可以看到使用ASCII chr()的字符已被替换成十六进制的了,最近的Sundown登陆页的相关代码中有很多注释。

Sundown已经开始使用Lorem Ipsum的文本。 Lorem Ipsum是一篇常用于排版设计领域的拉丁文文章,主要的目的为测试文章或文字在不同字型、版型下看起来的效果。基本上,Sundown登陆页面充满了随机的文字评论,以进一步试图阻碍分析。 copyright 无奈人生

回到Sundown登陆页面的解码版本,我们可以看到与利用页面的URL结构相关的其他几个更改。以前,Sundown使用的是数字子文件夹(即'/ 12346 /')和具有适当扩展名的数字文件名(即'/496.swf')。现在较新版本的Sundown对其进行了更改,下图就显示的是恶意Flash文件的其中一个请求。

语法现已更改为仅使用数字字符串作为查询请求“/ 7 /”的子文件夹,一些请求还将包括ID参数,此外,不再包含扩展。目前,我们还没有发现任何Silverlight漏洞,这表明Sundown已经放弃了试图利用Silverlight浏览器插件中的漏洞。日前,许多利用Silverlight的工具已经添加了一个基于公开PoC的Microsoft Edge漏洞。因为在目标网页本身还有另一个PoC存在的漏洞,所以这是Sundown中唯一的浏览器漏洞利用。

Sundown目前似乎仍然正在利用CVE-2016189,这是Internet Explorer和Windows的JScript和VBScript脚本引擎中的远程执行代码漏洞。在我们对漏洞套件登陆页的分析中,发现了另一个编码的漏洞利用页面。

本文来自无奈人生安全网

本文来自无奈人生安全网