“蛛”联璧合?LUNAR SPIDER活动中发现WIZARD SPIDER的TrickBot

2019年2月7日,CrowdStrike Intelligence发现了一个对WIZARD SPIDER恶意组织的TrickBot恶意软件进行分发的新活动,此次活动来自LUNAR SPIDER恶意组织,其特殊之处在于,这是迄今为止首次在LUNAR SPIDER的活动中发现此类TrickBot模块的变体。

WIZARD SPIDER是TrickBot银行恶意软件的俄罗斯运营商,迄今为止一直处于不断发展的阶段,GRIM SPIDER疑似为WIZARD SPIDER威胁组织的所属小组。而LUNAR SPIDER恶意组织则是东欧商品银行恶意软件的开发和运营商,其名下的恶意软件BokBot(又名IcedID)于2017年4月首次出现。BokBot恶意软件通过使用webinjects和恶意软件分发功能,让LUNAR SPIDER在凭证盗窃和电信欺诈上大展拳脚。

2017年7月,CrowdStrike Intelligence首次确认了涉及BokBot和TrickBot的活动。在这些活动中,受BokBot感染的机器发出了下载和执行TrickBot有效载荷的命令。自那时起,BokBot和TrickBot之间的关系便一直断断续续,而最近的这次活动可能标志着两者关系进入了一个更为“亲密”的阶段。

TrickBot的分发

2019年2月7日,LUNAR SPIDER的BokBot(项目ID C610DF9A)被观测到从http://tfulf[.]host/ sw9hjxzq.exe处下载并执行了一个加载器,该定制的加载器随后从http://185.68.93[.]30/sin.png处下载了一个TrickBot加载器。此样本的配置文件表明它是TrickBot的1000351版本并且属于组标(gtag)为sin2的组。前缀为sin的组标是先前前缀为mom的组标的继任,与此次LUNAR SPIDER活动相关。

完整的TrickBot配置文件,包括命令和控制(C2)服务器,如下所示。

1000351

sin2

185.246.64[.]237:443

68.119.85[.]138:449

65.184.200[.]184:449

185.62.188[.]30:443

96.36.253[.]146:449

92.38.135[.]33:443

24.247.181[.]155:449

31.131.22[.]212:443

208.79.106[.]155:449

192.227.204[.]224:443

124.29.213[.]74:449

46.100.14[.]215:449

190.109.178[.]222:449

103.47.168[.]172:449

208.79.110[.]201:449

204.14.154[.]126:449

103.47.168[.]72:449

103.47.168[.]91:449

46.21.249[.]220:443

107.146.147[.]235:449

185.62.188[.]30:443

68.111.123[.]100:449

103.47.169[.]27:449

24.247.182[.]240:449

36.91.74[.]138:449

125.209.82[.]158:449

76.107.90[.]235:449

47.224.98[.]123:449

185.222.202[.]79:443

24.247.182[.]253:449

216.17.92[.]138:449

199.21.106[.]189:449

208.79.106[.]213:449

24.247.182[.]253:449

136.25.2[.]43:449

181.129.93[.]226:449

170.79.176[.]242:449

修改后的TrickBot模块

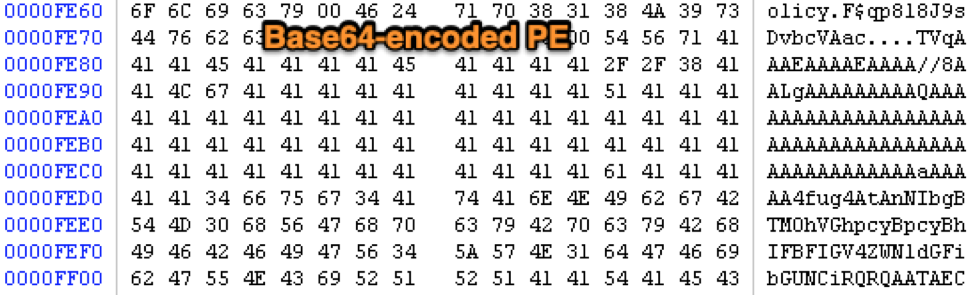

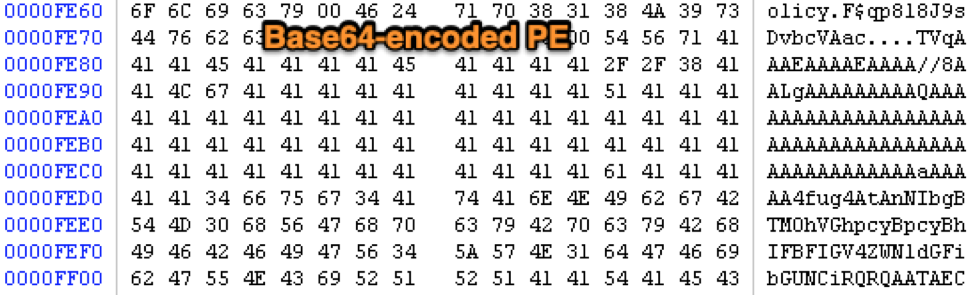

此次活动遵循了先前的模式,利用BokBot协助传播TrickBot。不过,最有趣的部分是定制加载器是嵌入式base64编码的可移植可执行(PE)文件,如图1所示。

图1. Base64编码的PE文件

嵌入的PE文件由定制加载器提取,然后解码并执行。分析表明,解码后的PE文件实际上是TrickBot横向移动模块shareDll的修改版本。通常,TrickBot模块以动态链接库(DLL)的形式下载,并提供一组名为Start、Control和Release的导出标准集。然后此DLL将被注入到一个TrickBot模块化框架内的子svcho .exe进程中。但是,在没有此框架的情况下,BokBot分发的shareDll模块是一个PE文件。

2019年2月7日,CrowdStrike Intelligence发现了一个对WIZARD SPIDER恶意组织的TrickBot恶意软件进行分发的新活动,此次活动来自LUNAR SPIDER恶意组织,其特殊之处在于,这是迄今为止首次在LUNAR SPIDER的活动中发现此类TrickBot模块的变体。

WIZARD SPIDER是TrickBot银行恶意软件的俄罗斯运营商,迄今为止一直处于不断发展的阶段,GRIM SPIDER疑似为WIZARD SPIDER威胁组织的所属小组。而LUNAR SPIDER恶意组织则是东欧商品银行恶意软件的开发和运营商,其名下的恶意软件BokBot(又名IcedID)于2017年4月首次出现。BokBot恶意软件通过使用webinjects和恶意软件分发功能,让LUNAR SPIDER在凭证盗窃和电信欺诈上大展拳脚。

2017年7月,CrowdStrike Intelligence首次确认了涉及BokBot和TrickBot的活动。在这些活动中,受BokBot感染的机器发出了下载和执行TrickBot有效载荷的命令。自那时起,BokBot和TrickBot之间的关系便一直断断续续,而最近的这次活动可能标志着两者关系进入了一个更为“亲密”的阶段。

TrickBot的分发

2019年2月7日,LUNAR SPIDER的BokBot(项目ID C610DF9A)被观测到从http://tfulf[.]host/ sw9hjxzq.exe处下载并执行了一个加载器,该定制的加载器随后从http://185.68.93[.]30/sin.png处下载了一个TrickBot加载器。此样本的配置文件表明它是TrickBot的1000351版本并且属于组标(gtag)为sin2的组。前缀为sin的组标是先前前缀为mom的组标的继任,与此次LUNAR SPIDER活动相关。 copyright 无奈人生

完整的TrickBot配置文件,包括命令和控制(C2)服务器,如下所示。

1000351

sin2

185.246.64[.]237:443

68.119.85[.]138:449

65.184.200[.]184:449

185.62.188[.]30:443

96.36.253[.]146:449

92.38.135[.]33:443

24.247.181[.]155:449

31.131.22[.]212:443

208.79.106[.]155:449

192.227.204[.]224:443

124.29.213[.]74:449 无奈人生安全网

46.100.14[.]215:449

190.109.178[.]222:449

103.47.168[.]172:449

208.79.110[.]201:449

204.14.154[.]126:449

103.47.168[.]72:449

103.47.168[.]91:449

46.21.249[.]220:443

107.146.147[.]235:449

185.62.188[.]30:443

68.111.123[.]100:449

103.47.169[.]27:449

24.247.182[.]240:449 copyright 无奈人生

36.91.74[.]138:449

125.209.82[.]158:449

76.107.90[.]235:449

47.224.98[.]123:449

185.222.202[.]79:443

24.247.182[.]253:449

216.17.92[.]138:449

199.21.106[.]189:449

208.79.106[.]213:449

24.247.182[.]253:449

136.25.2[.]43:449

181.129.93[.]226:449

170.79.176[.]242:449 www.wnhack.com

修改后的TrickBot模块

此次活动遵循了先前的模式,利用BokBot协助传播TrickBot。不过,最有趣的部分是定制加载器是嵌入式base64编码的可移植可执行(PE)文件,如图1所示。

图1. Base64编码的PE文件

嵌入的PE文件由定制加载器提取,然后解码并执行。分析表明,解码后的PE文件实际上是TrickBot横向移动模块shareDll的修改版本。通常,TrickBot模块以动态链接库(DLL)的形式下载,并提供一组名为Start、Control和Release的导出标准集。然后此DLL将被注入到一个TrickBot模块化框架内的子svcho .exe进程中。但是,在没有此框架的情况下,BokBot分发的shareDll模块是一个PE文件。