你还在关注勒索病毒?别人已经转行挖矿

导语:近日,腾讯游戏安全中心捕获一款网吧内传播的恶意软件。原以为是常规的网吧盗号木马,但详细分析之后发现并非如此。经证实该恶意软件是目前发现的首款利用Windows SMB漏洞传播,释放虚拟货币矿机挖矿的肉鸡集群。

0×01 来源

2017年7月10日左右,由腾讯网吧守护TSPN和顺网联合团队在某网吧内发现异常的svchost.exe进程,以及与之相关spoolsv.exe进程,遂提取样本到安全中心进行人工核实。

0×02 真身

拿到样本后从外观看与系统自带的进程无异,但查看属性发现spoolsv.exe是一个压缩文件,于是开始产生警觉。

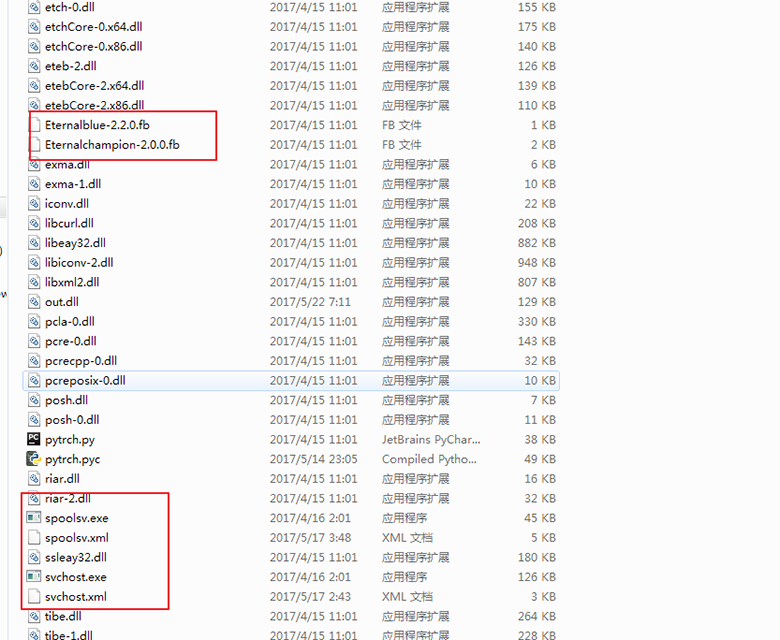

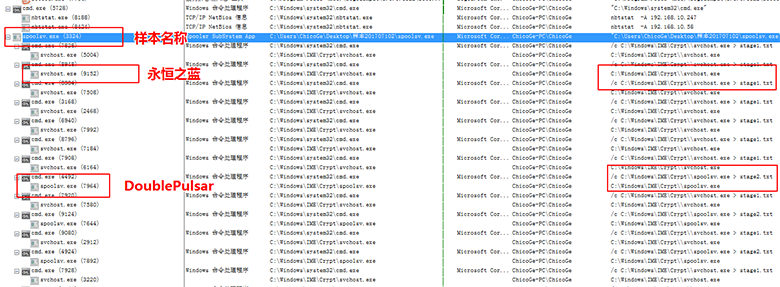

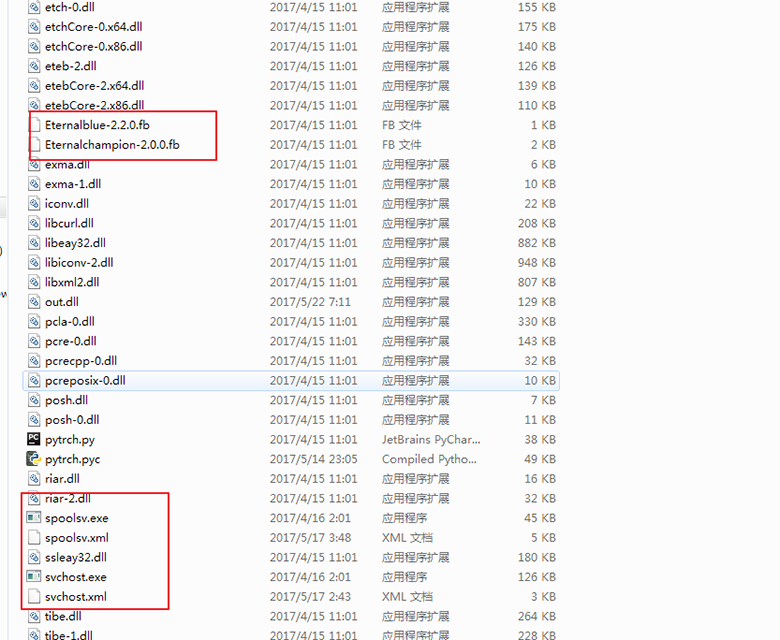

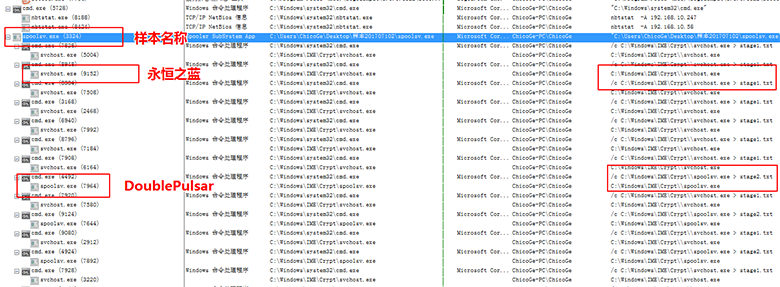

尝试使用7zip解压此文件后,发现了惊天大秘密——NSA 攻击工具包。从字面上我们可以看到永恒之蓝、永恒冠军字样的攻击配置文件。同时我们在解压之后的文件中也找到了与样本同名的两个可执行 体,以及同名的xml配置文件。

打开svchost.xml查看一下,发现正是永恒之蓝的攻击配置文件。

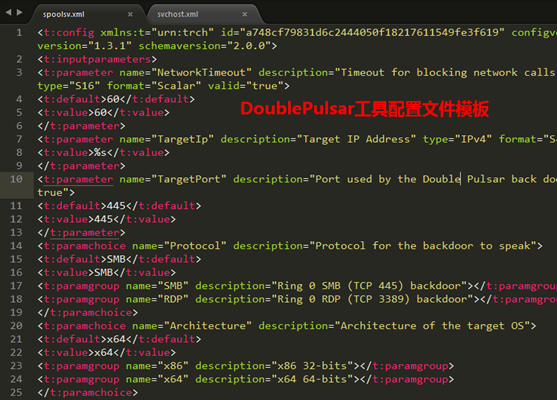

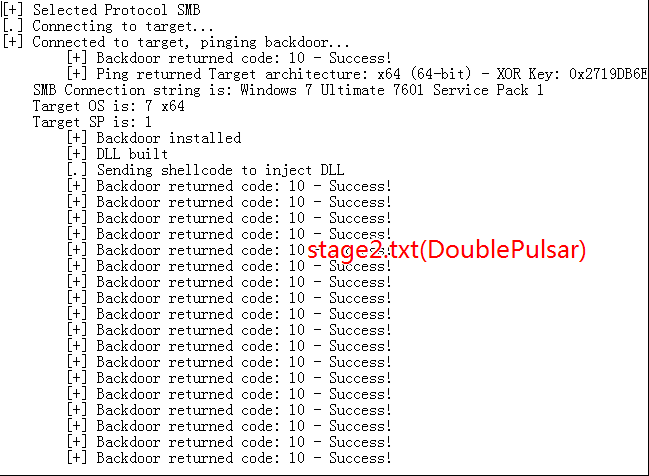

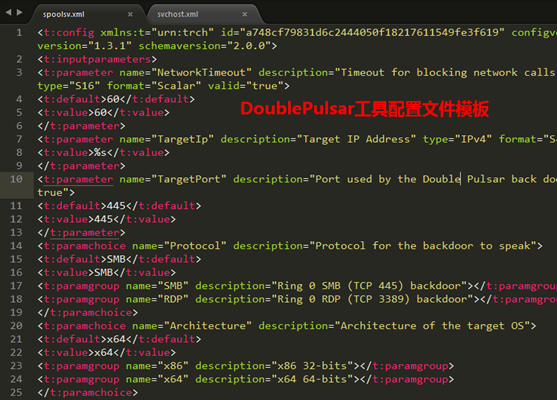

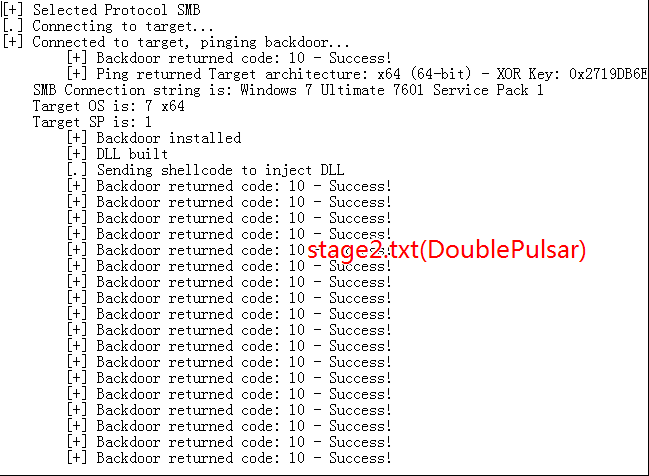

打开spoolsv.xml查看一下,发现了另一个NSA工具DoublePulsar的攻击配置文件。

于是猜测压缩包内的 svchost.exe 是 EternalBlue 攻击程序,压缩包内的 spoolsv.exe 则是 DoublePulsar 后门。

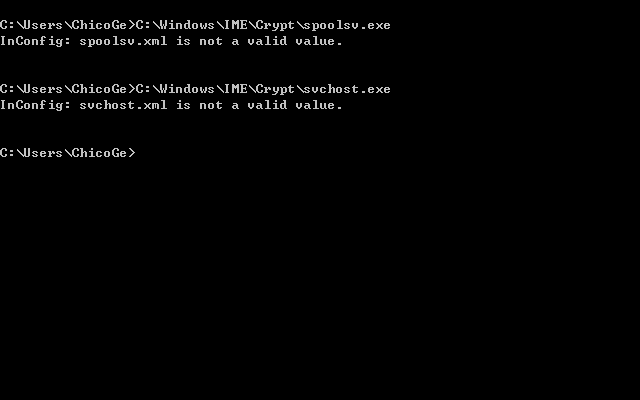

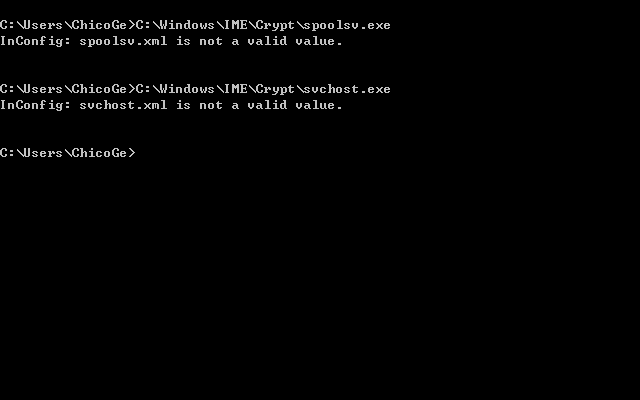

尝试手工运行这两个可执行文件,发现的确是命令行工具,只是配置文件不正确,无法完成攻击。

0×03 毒手

了解到样本的真身之后,我们开始认为这是一个和WannaCry一样的勒索病毒,但是仔细想一下发现样本并没有造成网吧电脑的大规模爆发,也没有业主有反馈,于是怀疑这并非是一起简单的勒索病毒事件。

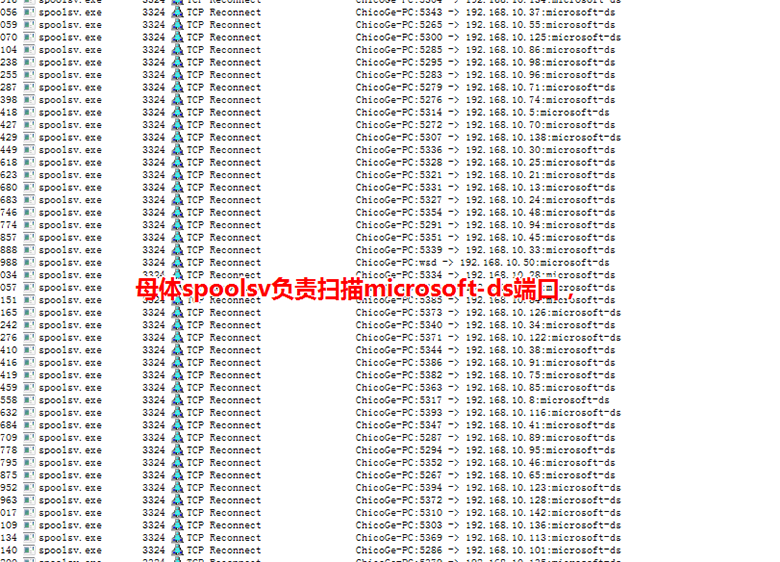

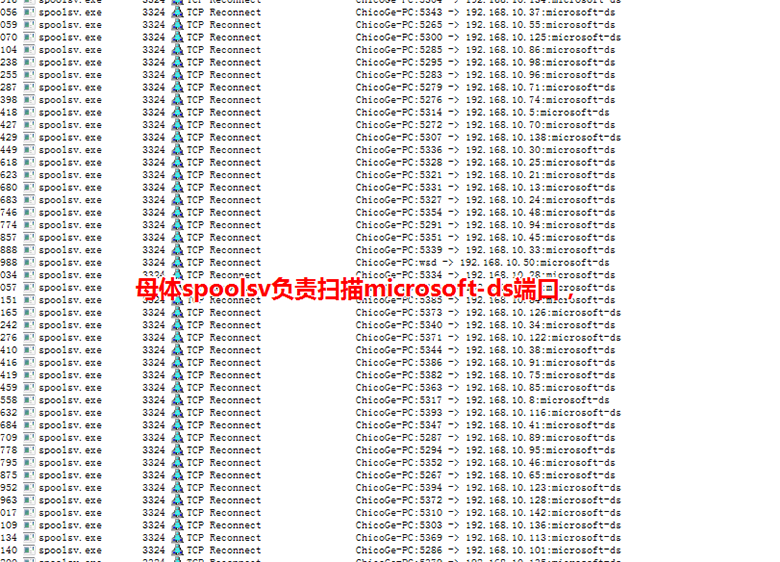

深入分析后发现初始的spoolsv.exe(我们称之为母体)并非简简单单的释放攻击包,其自身在释放攻击载荷之后,还会开启对局域网络445端口的疯狂扫描,一旦发现局域网内开放的445端口,就会将目标IP地址及端口写入EternalBlue的配置文件中,然后启动svchost.exe进行第1步溢出攻击。第1步攻击的结果会记录在stage1.txt中,攻击完成后,母体会检查攻击是否成功,若攻击成功,则继续修改DoublePulsar的配置文件,并启动spoolsv.exe(压缩包内的DoublePulsar,并非母体)在目标计算机安装后门,此称之为第2步攻击,结果会记录在stage2.txt中。

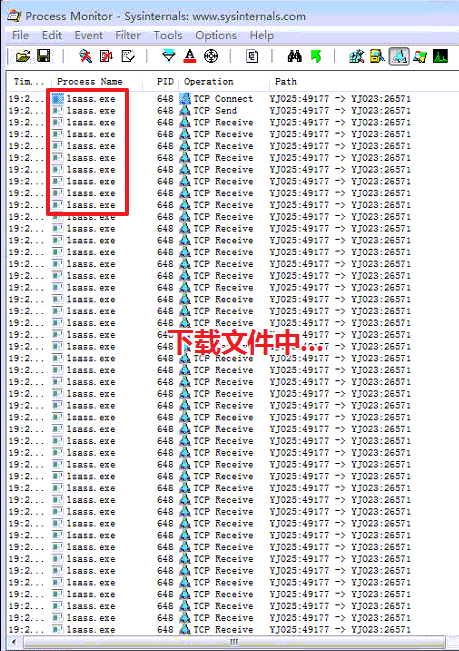

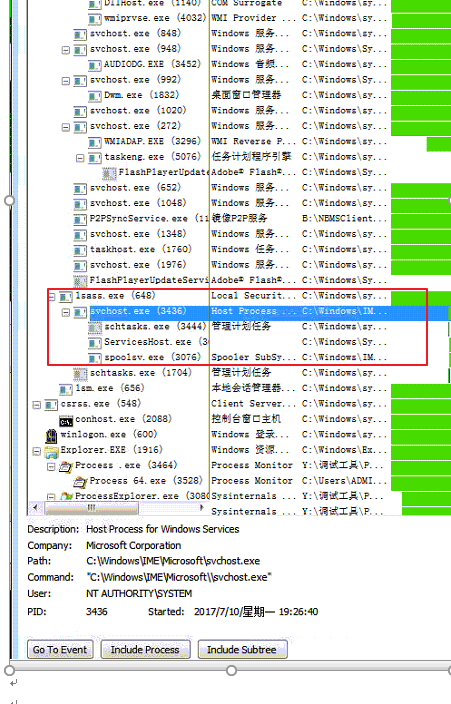

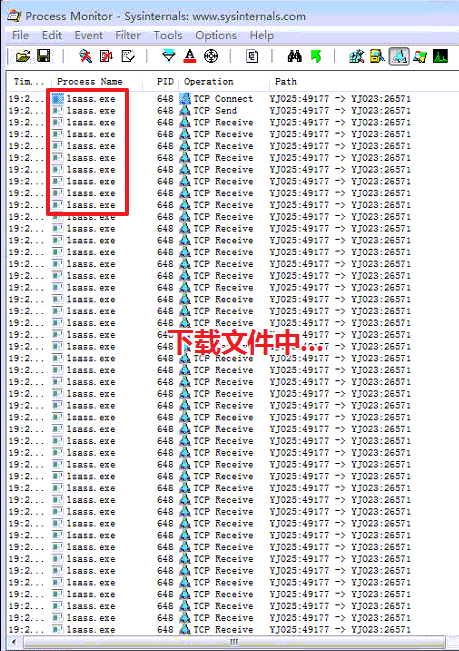

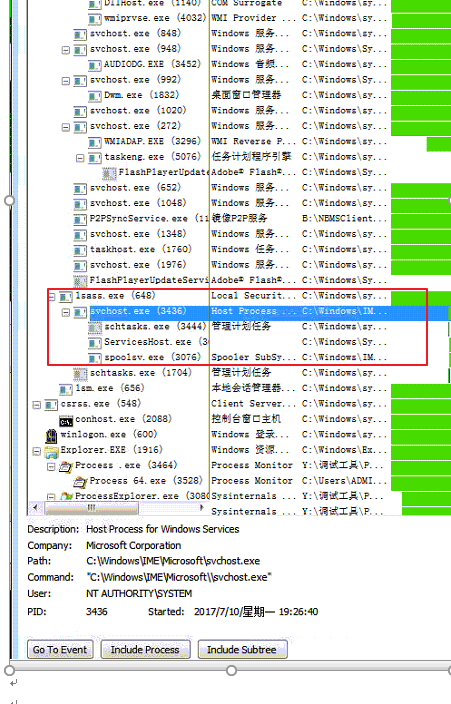

这就完了吗?仅此而已吗?那这玩意儿到底是为了啥?这不科学,没有病毒仅仅是为了传播儿传播,但是此时我们的样本在实验室内已经不再继续工作了。于是我们在网吧中继续抓取到这东西的精彩后续:被安装了DoublePulsar后门的计算机中lsass.exe进程被注入了一段shellcode,这和外网公布的DoublePulsar的行为一模一样,但样本中的这段shellcode利用lsass.exe进程在局域网被感染的其他计算机上下载了另一个神秘的可执行文件,而这个文件正是我们样本中一直没有提到的svchost.exe(与母体在同一目录下)。

而这个svchost.exe可不是EternalBlue。那么它是啥?通过仔细的分析,我们发现它会做三件事情:

第一,先把自己添加到计划任务的一个不起眼的地方,让人感觉是一个合法的任务,从而达到自启动的目的。

第二,在局域网其他电脑上下载一个母体文件,以便于二次传播。

导语:近日,腾讯游戏安全中心捕获一款网吧内传播的恶意软件。原以为是常规的网吧盗号木马,但详细分析之后发现并非如此。经证实该恶意软件是目前发现的首款利用Windows SMB漏洞传播,释放虚拟货币矿机挖矿的肉鸡集群。

0×01 来源

2017年7月10日左右,由腾讯网吧守护TSPN和顺网联合团队在某网吧内发现异常的svchost.exe进程,以及与之相关spoolsv.exe进程,遂提取样本到安全中心进行人工核实。

0×02 真身

拿到样本后从外观看与系统自带的进程无异,但查看属性发现spoolsv.exe是一个压缩文件,于是开始产生警觉。

尝试使用7zip解压此文件后,发现了惊天大秘密——NSA 攻击工具包。从字面上我们可以看到永恒之蓝、永恒冠军字样的攻击配置文件。同时我们在解压之后的文件中也找到了与样本同名的两个可执行 体,以及同名的xml配置文件。

本文来自无奈人生安全网

打开svchost.xml查看一下,发现正是永恒之蓝的攻击配置文件。

打开spoolsv.xml查看一下,发现了另一个NSA工具DoublePulsar的攻击配置文件。

于是猜测压缩包内的 svchost.exe 是 EternalBlue 攻击程序,压缩包内的 spoolsv.exe 则是 DoublePulsar 后门。

尝试手工运行这两个可执行文件,发现的确是命令行工具,只是配置文件不正确,无法完成攻击。

0×03 毒手

了解到样本的真身之后,我们开始认为这是一个和WannaCry一样的勒索病毒,但是仔细想一下发现样本并没有造成网吧电脑的大规模爆发,也没有业主有反馈,于是怀疑这并非是一起简单的勒索病毒事件。 www.wnhack.com

深入分析后发现初始的spoolsv.exe(我们称之为母体)并非简简单单的释放攻击包,其自身在释放攻击载荷之后,还会开启对局域网络445端口的疯狂扫描,一旦发现局域网内开放的445端口,就会将目标IP地址及端口写入EternalBlue的配置文件中,然后启动svchost.exe进行第1步溢出攻击。第1步攻击的结果会记录在stage1.txt中,攻击完成后,母体会检查攻击是否成功,若攻击成功,则继续修改DoublePulsar的配置文件,并启动spoolsv.exe(压缩包内的DoublePulsar,并非母体)在目标计算机安装后门,此称之为第2步攻击,结果会记录在stage2.txt中。

copyright 无奈人生

这就完了吗?仅此而已吗?那这玩意儿到底是为了啥?这不科学,没有病毒仅仅是为了传播儿传播,但是此时我们的样本在实验室内已经不再继续工作了。于是我们在网吧中继续抓取到这东西的精彩后续:被安装了DoublePulsar后门的计算机中lsass.exe进程被注入了一段shellcode,这和外网公布的DoublePulsar的行为一模一样,但样本中的这段shellcode利用lsass.exe进程在局域网被感染的其他计算机上下载了另一个神秘的可执行文件,而这个文件正是我们样本中一直没有提到的svchost.exe(与母体在同一目录下)。

本文来自无奈人生安全网

本文来自无奈人生安全网 而这个svchost.exe可不是EternalBlue。那么它是啥?通过仔细的分析,我们发现它会做三件事情:

第一,先把自己添加到计划任务的一个不起眼的地方,让人感觉是一个合法的任务,从而达到自启动的目的。

第二,在局域网其他电脑上下载一个母体文件,以便于二次传播。