由Three Hit聊聊二次注入

之前参加“强网杯”,学到了不少姿势,其中的web题three hit印象深刻,考的是二次注入的问题,这里对二次注入尝试做一个小结。

0×01什么是二次注入?

所谓二次注入是指已存储(数据库、文件)的用户输入被读取后再次进入到 SQL 查询语句中导致的注入。

二次注入是sql注入的一种,但是比普通sql注入利用更加困难,利用门槛更高。普通注入数据直接进入到 SQL 查询中,而二次注入则是输入数据经处理后存储,取出后,再次进入到 SQL 查询。

0×02二次注入的原理

二次注入的原理,在第一次进行数据库插入数据的时候,仅仅只是使用了 addslashes 或者是借助 get_magic_quotes_gpc 对其中的特殊字符进行了转义,在写入数据库的时候还是保留了原来的数据,但是数据本身还是脏数据。

在将数据存入到了数据库中之后,开发者就认为数据是可信的。在下一次进行需要进行查询的时候,直接从数据库中取出了脏数据,没有进行进一步的检验和处理,这样就会造成SQL的二次注入。比如在第一次插入数据的时候,数据中带有单引号,直接插入到了数据库中;然后在下一次使用中在拼凑的过程中,就形成了二次注入。

0×03二次注入的实例——SQLIlab lesson-24

学习SQL注入,必定要刷SQLIlab,这里以SQLIlab lesson-24为例,也是考察的二次注入的点。打开题目

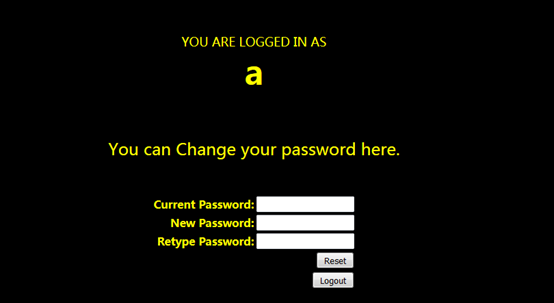

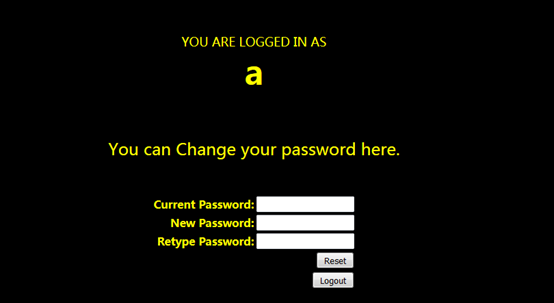

这题正常的流程是首先注册一个账号,然后登陆进去会让你修改新的密码:

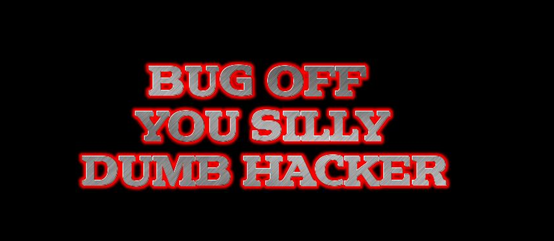

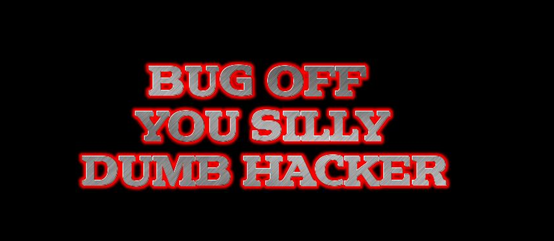

如果直接尝试在登陆处尝试SQL注入,payload: admin’# 发现失败:

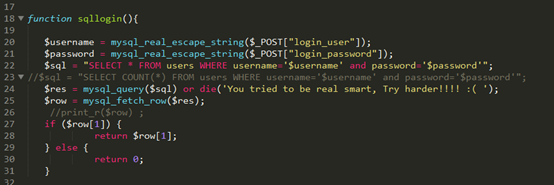

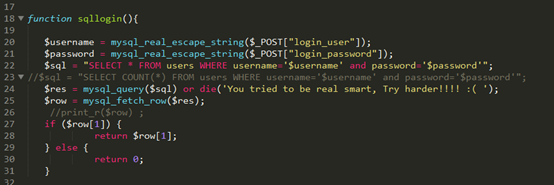

看一下源代码:

登陆处的username和password都经过了mysql_real_escape_string函数的转义,直接执行SQL语句会转义’,所以该处无法造成SQL注入。

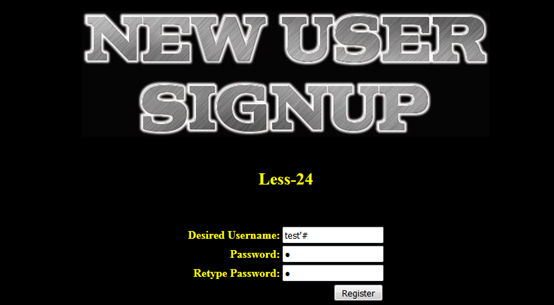

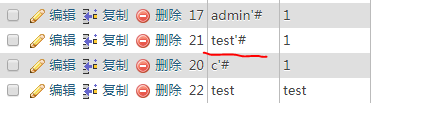

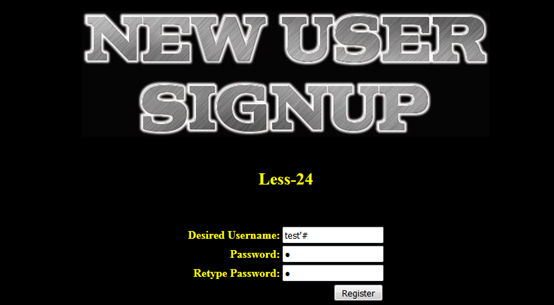

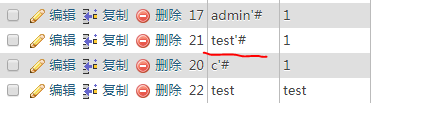

Ok,此时我们注册一个test’#的账号:

注册用户的时候用了mysql_escape_string过滤参数:

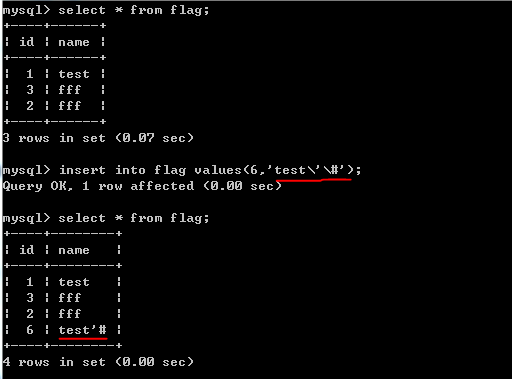

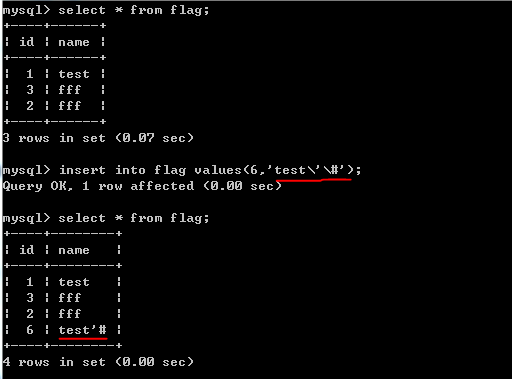

但是数据库中还是插入了问题数据test’#

也就是说经过mysql_escape_string转义的数据存入数据库后被还原,这里做了一个测试:

回到题目,此时,test用户的原来密码为test,我们以test’#用户登陆,再进行密码修改

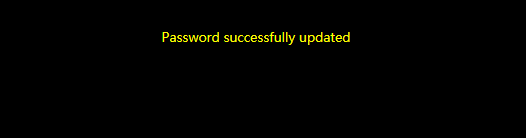

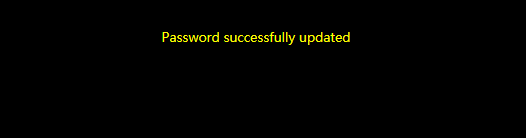

我们无需填写current password即可修改test用户的密码:

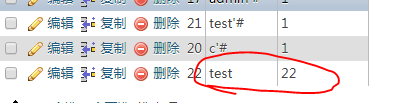

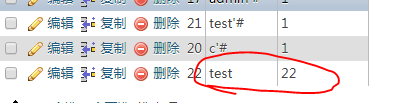

我们再看一下test用户的密码:

Ok,我们看一下源代码:

Username直接从数据库中取出,没有经过转义处理。在更新用户密码的时候其实执行了下面的命令:

“UPDATEusers SET PASSWORD=’22′ where username=’test’#‘ and password=’$curr_pass’”;

之前参加“强网杯”,学到了不少姿势,其中的web题three hit印象深刻,考的是二次注入的问题,这里对二次注入尝试做一个小结。

0×01什么是二次注入?

所谓二次注入是指已存储(数据库、文件)的用户输入被读取后再次进入到 SQL 查询语句中导致的注入。

二次注入是sql注入的一种,但是比普通sql注入利用更加困难,利用门槛更高。普通注入数据直接进入到 SQL 查询中,而二次注入则是输入数据经处理后存储,取出后,再次进入到 SQL 查询。

0×02二次注入的原理

二次注入的原理,在第一次进行数据库插入数据的时候,仅仅只是使用了 addslashes 或者是借助 get_magic_quotes_gpc 对其中的特殊字符进行了转义,在写入数据库的时候还是保留了原来的数据,但是数据本身还是脏数据。

在将数据存入到了数据库中之后,开发者就认为数据是可信的。在下一次进行需要进行查询的时候,直接从数据库中取出了脏数据,没有进行进一步的检验和处理,这样就会造成SQL的二次注入。比如在第一次插入数据的时候,数据中带有单引号,直接插入到了数据库中;然后在下一次使用中在拼凑的过程中,就形成了二次注入。 无奈人生安全网

0×03二次注入的实例——SQLIlab lesson-24

学习SQL注入,必定要刷SQLIlab,这里以SQLIlab lesson-24为例,也是考察的二次注入的点。打开题目

这题正常的流程是首先注册一个账号,然后登陆进去会让你修改新的密码:

如果直接尝试在登陆处尝试SQL注入,payload: admin’# 发现失败: copyright 无奈人生

看一下源代码:

登陆处的username和password都经过了mysql_real_escape_string函数的转义,直接执行SQL语句会转义’,所以该处无法造成SQL注入。

Ok,此时我们注册一个test’#的账号:

注册用户的时候用了mysql_escape_string过滤参数:

本文来自无奈人生安全网

本文来自无奈人生安全网

但是数据库中还是插入了问题数据test’#

也就是说经过mysql_escape_string转义的数据存入数据库后被还原,这里做了一个测试:

回到题目,此时,test用户的原来密码为test,我们以test’#用户登陆,再进行密码修改

我们无需填写current password即可修改test用户的密码:

我们再看一下test用户的密码: 本文来自无奈人生安全网

Ok,我们看一下源代码:

Username直接从数据库中取出,没有经过转义处理。在更新用户密码的时候其实执行了下面的命令:

“UPDATEusers SET PASSWORD=’22′ where username=’test’#‘ and password=’$curr_pass’”;

www.wnhack.com