看我如何绕过某订阅端点的验证码

关注我的朋友都知道,我已经有一段时间没有写过文章了,作为补偿我决定向大家分享一个我在私人项目中的有趣经历。

什么是验证码?

在我看来,验证码主要是用于避免机器人操作,并确保应用程序用户真实性的一个解决方案。

话不多说,下面进入我们的正题。

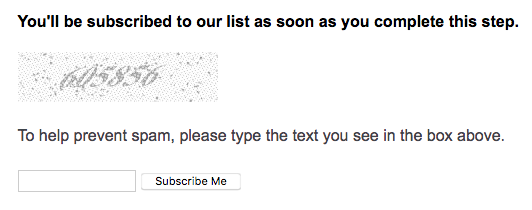

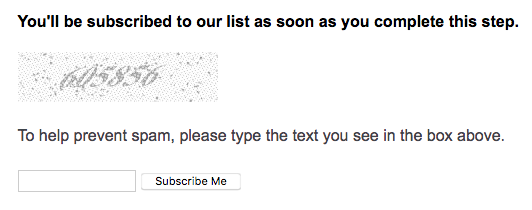

在测试应用程序时,我发现了一个带有验证码过滤器的订阅终端,如下所示:

http://example.com/captcha/captchaCheck?

这很快引起了我的注意,因此我转到了src页面:

form action=”/captcha/captchaCheck” method=”post”>

input name=”hash” value=”09573e52f752f3f5e6250b62aa34b8a8c08a4d22" type=”hidden”>

input name=”emailAddress” value=”test@email.com” type=”hidden”>

input name=”name” value=”” type=”hidden”>

input name=”enteredValue” size=”25" type=”text”>

input value=”Subscribe” type=”submit”>

form>

如果你仔细查看表单,你可以发现这里有两个有趣的参数:

“hash”(加密哈希)和“enteredValue”(验证码的数值)

我填写了验证码并发送了表单:

在这一点上,我需要了解这个验证码的行为/功能,所以:

我需要做个简单的判断:

If “hash” == “enteredValue” ,那么请求被接受

If “hash” != “enteredValue”,则请求被阻止

很好,所以..这很简单:如果参数匹配:请求被接受..现在问题的复杂性在于:hash是否可以被解密? 接受挑战!

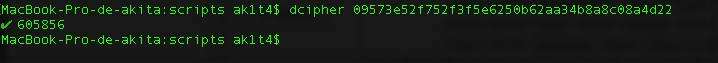

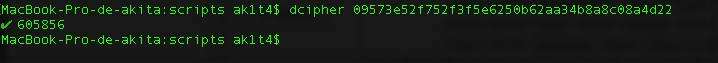

我把哈希粘贴到了我的终端中,并尝试使用“dcipher”来解密:

(使用在线彩虹表[哈希工具包,GromWeb,MD5Hashing]和查找表攻击服务解密哈希。)

太好了!成功解密! 可以看到6位被解密出来的数字与下面验证码图片上的数字是相等的:

现在一切准备就绪,让我们来创建一个bot!

我使用python创建了一个用于PoC目的的bot,以展示攻击者如何轻松绕过此验证码行为并滥用其功能:

首先,bot会向订阅页面发送一个携带验证码的请求 – > https://company.com/captcha/form/?

Bot在页面上检索’hash’参数值。

Bot解密哈希(dcipher)

通过解密后的值,bot会向http://company.com//captcha/captchaCheck创建一个POST请求,并自动填充随机值(电子邮件,名称,ipaddress等)的所有用户表单所需参数

Bot发送POST请求并绕过验证码

视频演示:

bot虽然简单,但他的威力却不容小觑。因此,在发给该项目的PoC邮件中,我如下解释道:

攻击者可以创建一个绕过验证码的机器人,并自动化的完成这些任务,将无限制的请求发送到多个网址或包含随机/伪造用户,电子邮件,IP地址的列表……用于垃圾邮件或恶意目的(收集数据,分析流量行为等)

该项目厂商的反应也非常迅速,1小时之内便对我进行了回复。

TIMELINE

提交 2018-04-16 03:51:17 UTC

团队回复与赏金 2018-04-16 04:48:17 UTC

(赏金$ xxx)

关注我的朋友都知道,我已经有一段时间没有写过文章了,作为补偿我决定向大家分享一个我在私人项目中的有趣经历。

什么是验证码?

在我看来,验证码主要是用于避免机器人操作,并确保应用程序用户真实性的一个解决方案。

话不多说,下面进入我们的正题。

在测试应用程序时,我发现了一个带有验证码过滤器的订阅终端,如下所示:

http://example.com/captcha/captchaCheck?

这很快引起了我的注意,因此我转到了src页面:

form action=”/captcha/captchaCheck” method=”post”>

input name=”hash” value=”09573e52f752f3f5e6250b62aa34b8a8c08a4d22" type=”hidden”>

input name=”emailAddress” value=”test@email.com” type=”hidden”>

input name=”name” value=”” type=”hidden”>

input name=”enteredValue” size=”25" type=”text”>

input value=”Subscribe” type=”submit”>

form>

如果你仔细查看表单,你可以发现这里有两个有趣的参数:

“hash”(加密哈希)和“enteredValue”(验证码的数值)

我填写了验证码并发送了表单:

在这一点上,我需要了解这个验证码的行为/功能,所以:

我需要做个简单的判断:

If “hash” == “enteredValue” ,那么请求被接受

If “hash” != “enteredValue”,则请求被阻止

很好,所以..这很简单:如果参数匹配:请求被接受..现在问题的复杂性在于:hash是否可以被解密? 接受挑战!

我把哈希粘贴到了我的终端中,并尝试使用“dcipher”来解密:

(使用在线彩虹表[哈希工具包,GromWeb,MD5Hashing]和查找表攻击服务解密哈希。) 无奈人生安全网

太好了!成功解密! 可以看到6位被解密出来的数字与下面验证码图片上的数字是相等的:

现在一切准备就绪,让我们来创建一个bot!

我使用python创建了一个用于PoC目的的bot,以展示攻击者如何轻松绕过此验证码行为并滥用其功能:

首先,bot会向订阅页面发送一个携带验证码的请求 – > https://company.com/captcha/form/?

Bot在页面上检索’hash’参数值。

Bot解密哈希(dcipher)

通过解密后的值,bot会向http://company.com//captcha/captchaCheck创建一个POST请求,并自动填充随机值(电子邮件,名称,ipaddress等)的所有用户表单所需参数

Bot发送POST请求并绕过验证码

视频演示:

bot虽然简单,但他的威力却不容小觑。因此,在发给该项目的PoC邮件中,我如下解释道:

攻击者可以创建一个绕过验证码的机器人,并自动化的完成这些任务,将无限制的请求发送到多个网址或包含随机/伪造用户,电子邮件,IP地址的列表……用于垃圾邮件或恶意目的(收集数据,分析流量行为等)

该项目厂商的反应也非常迅速,1小时之内便对我进行了回复。

TIMELINE

提交 2018-04-16 03:51:17 UTC

团队回复与赏金 2018-04-16 04:48:17 UTC

(赏金$ xxx)

本文来自无奈人生安全网