攻破黑市之拿下吃鸡DNF等游戏钓鱼站群

前段时间有个网友给我发了个网址,说找到个专门做钓鱼网站的连接,让我看看,然后就引出了一系列事件。

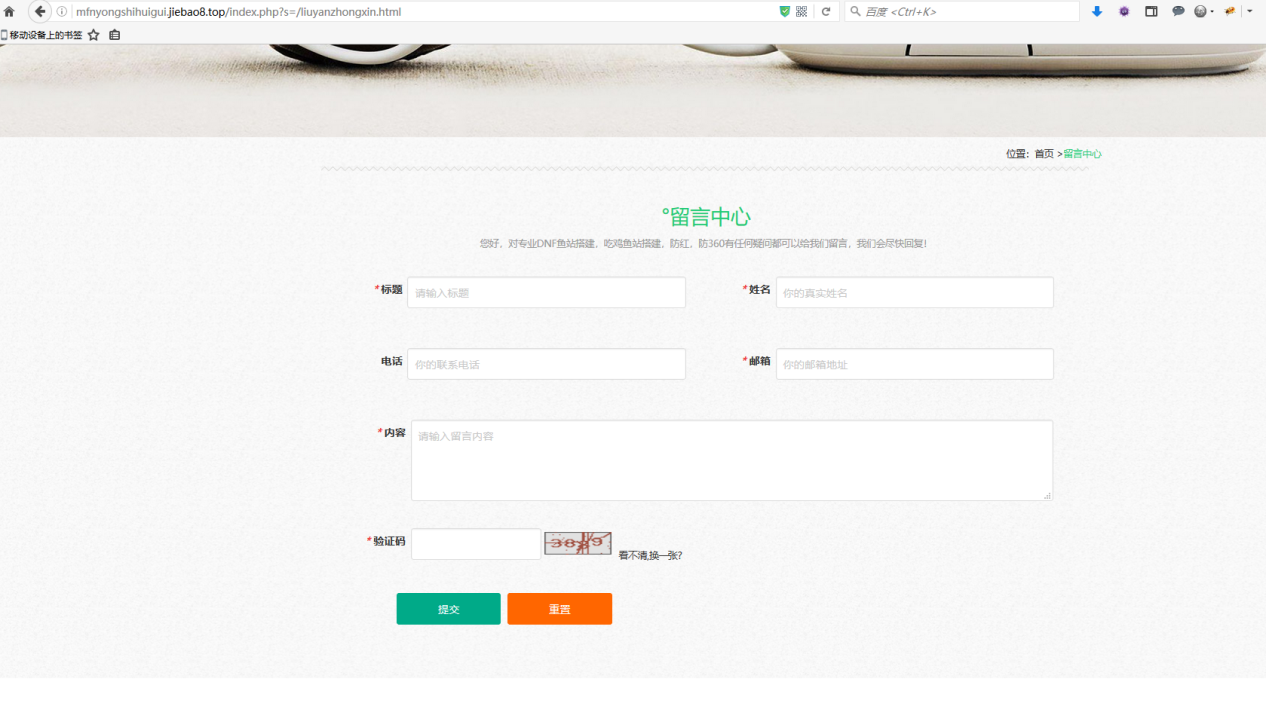

网址如下:http://mfnyongshihuigui.jiebao8.top

当时也没在意,有天闲着无聊就开干了,

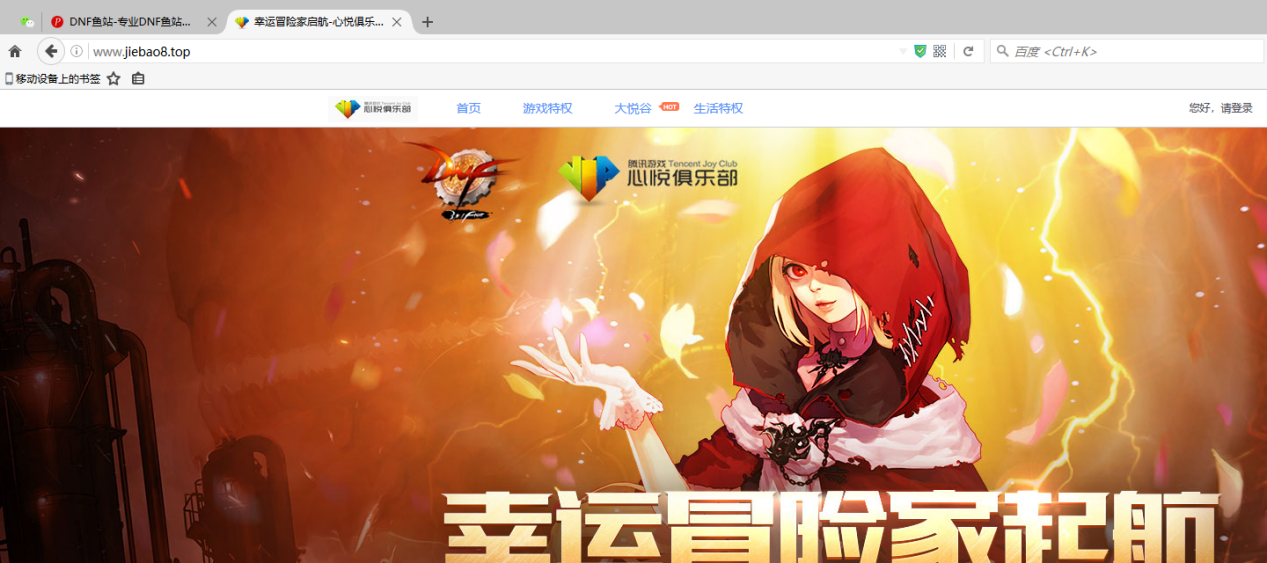

直接打开 jiebao8.top

果然是钓鱼站

先对其进行一些信息搜集看看

对其用谷歌语法搜索,看看是否有以下漏洞,

1目录遍历漏洞

语法为: site:jiebao8.top intitle:index.of

2 配置文件泄露

语法为: site:jiebao8.top ext:xml | ext:conf | ext:cnf | ext:reg | ext:inf | ext:rdp | ext:cfg | ext:txt | ext:ora | ext:ini

3数据库文件泄露

site:jiebao8.top ext:sql | ext:dbf | ext:mdb

4日志文件泄露

site:jiebao8.top ext:log

5备份和历史文件

site:jiebao8.top ext:bkf | ext:bkp | ext:bak | ext:old | ext:backup

6 SQL错误

site:jiebao8.top intext:”sql syntax near” | intext:”syntax error has occurred” | intext:”incorrect syntax near” | intext:”unexpected end of SQL command” | intext:”Warning: mysql_connect()” | intext:”Warning: mysql_query()” | intext:”Warning: pg_connect()”

7 公开文件信息

site:jiebao8.top ext:doc | ext:docx | ext:odt | ext:pdf | ext:rtf | ext:sxw | ext:psw | ext:ppt | ext:pptx | ext:pps | ext:csv

8 phpinfo() site:jiebao8.top ext:php intitle:phpinfo “published by the PHP Group”

然而没查到什么

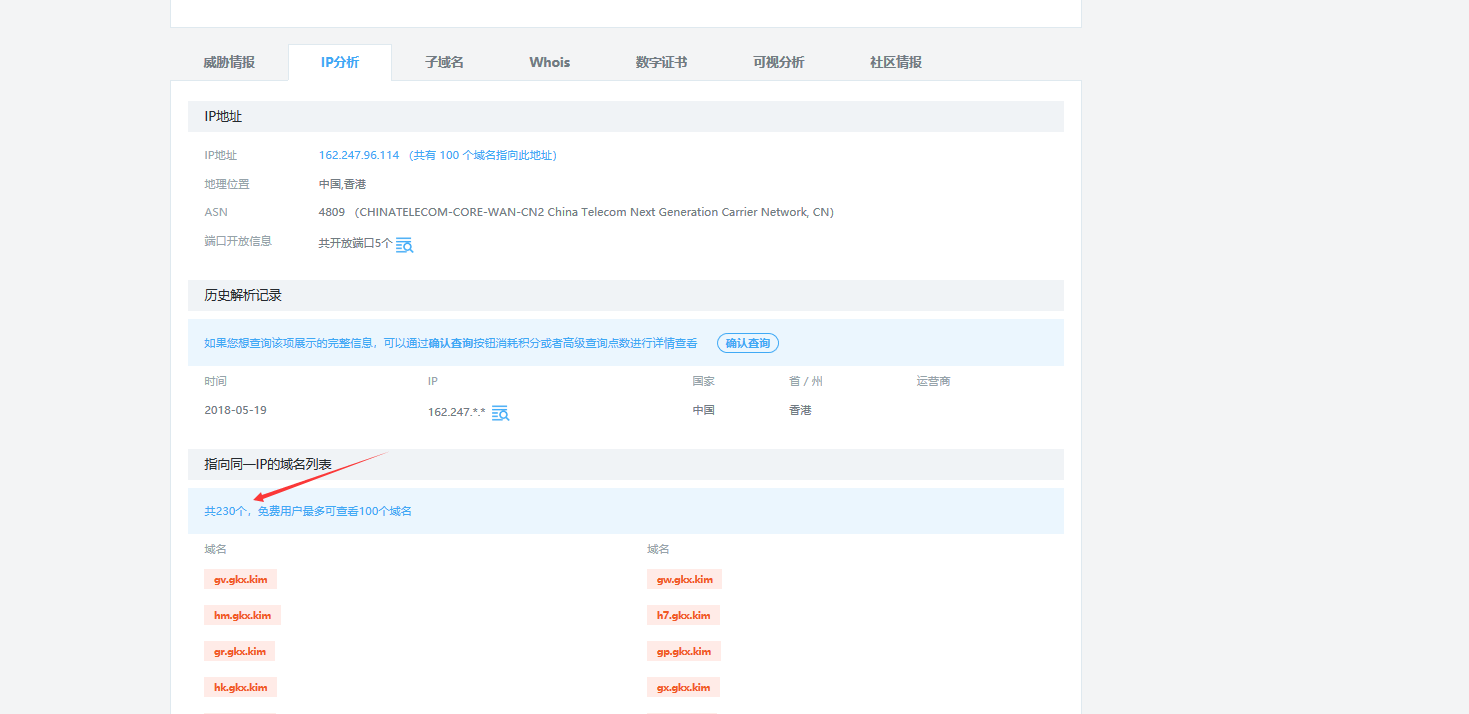

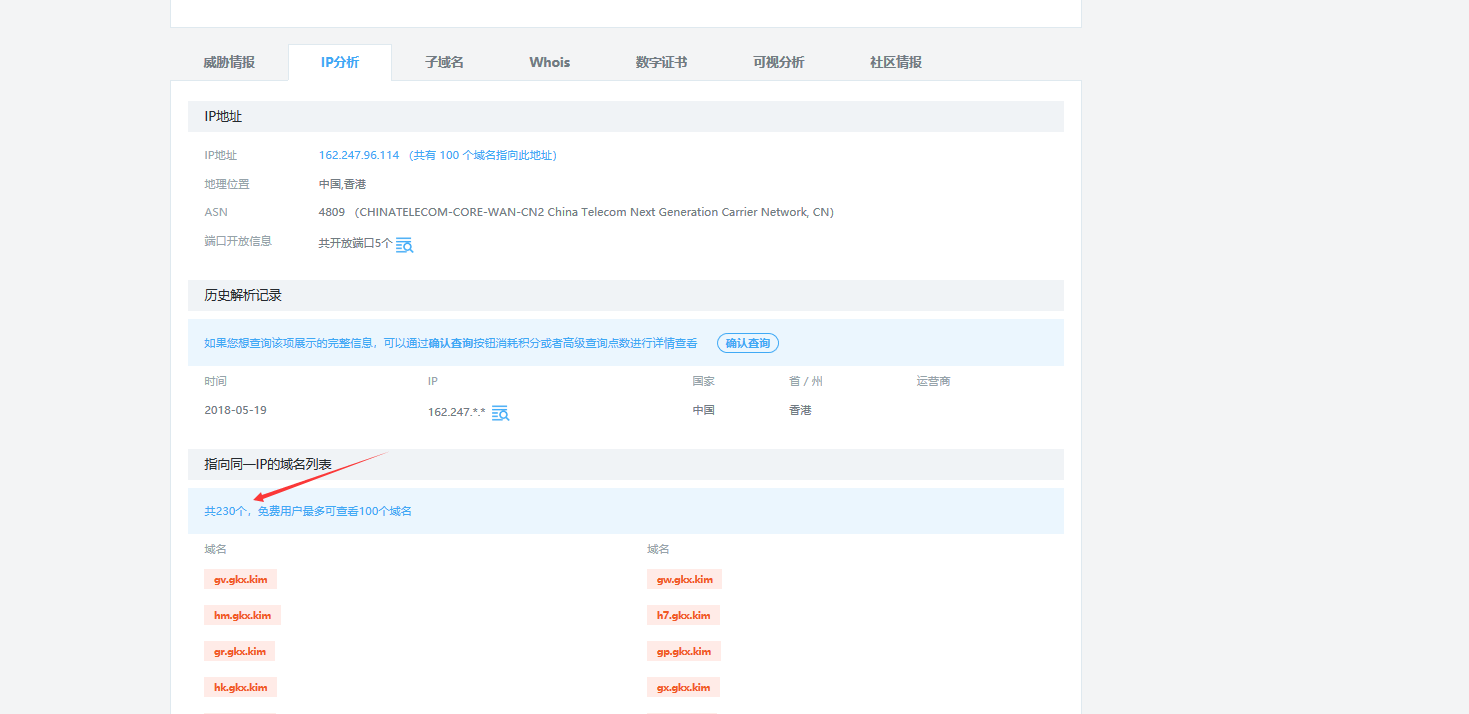

将此域名放到情报分析里查看

https://x.threatbook.cn/domain/mfnyongshihuigui.jiebao8.top

IP [162.247.96.114]

发现改IP地址一共有230个域名

谁没事会注册这么多域名,肯定拿来干坏事

查询此IP

162.247.96.114

开放端口:21(ftp),80,102(ssh),3306

对ssh端口进行爆破,无果~

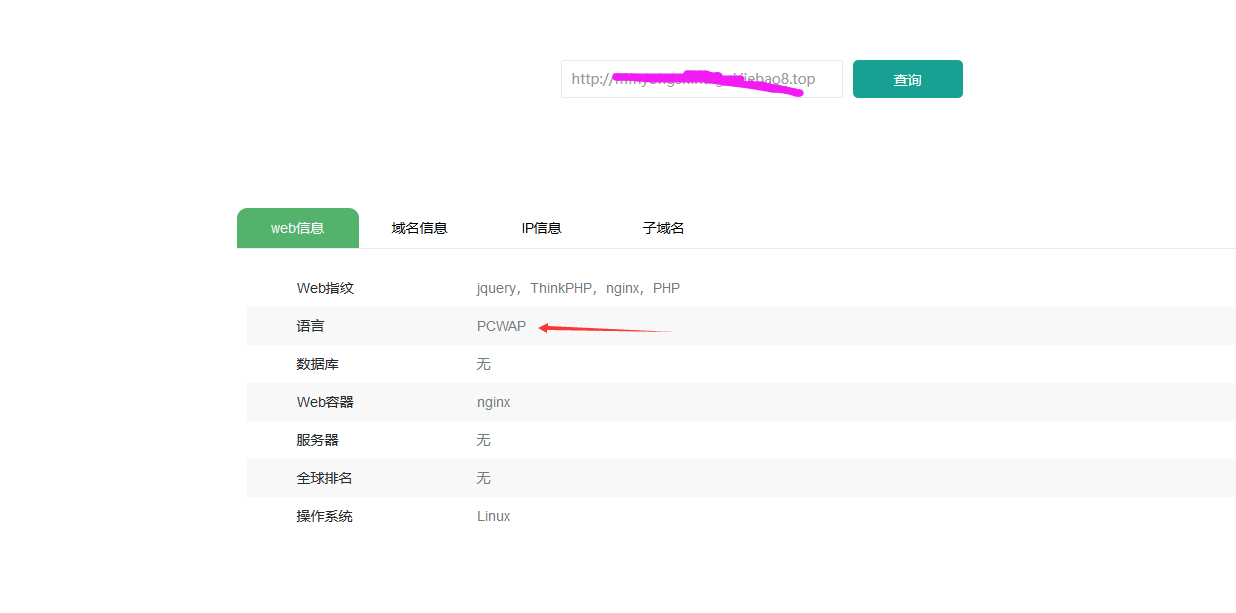

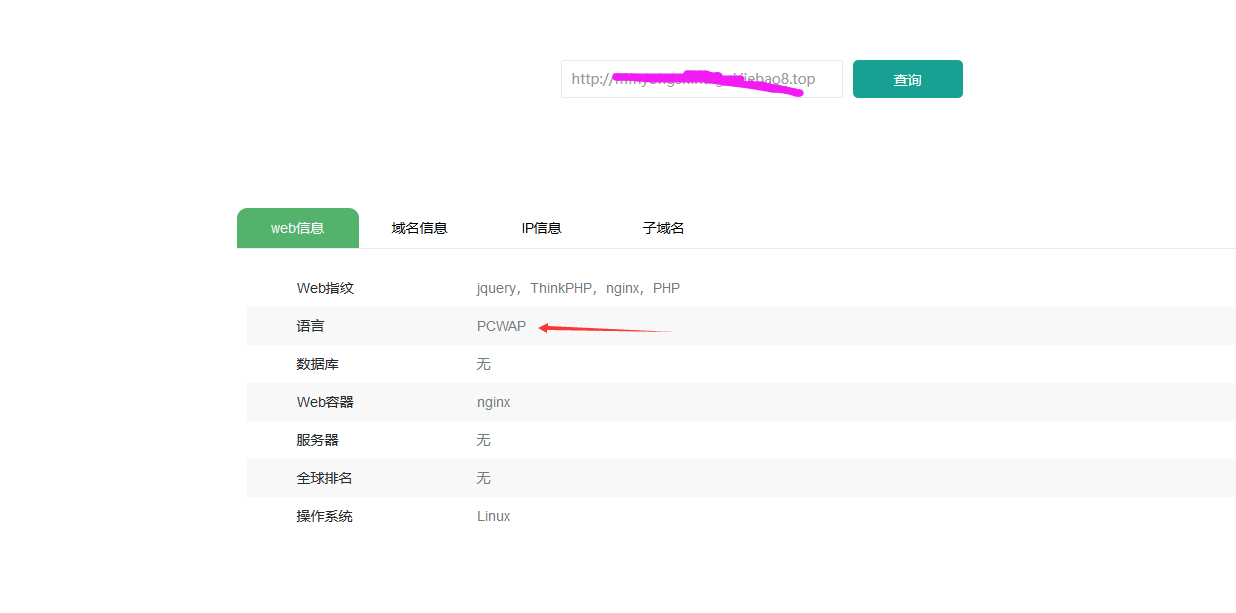

对该域名进行CMS识别

http://www.yunsee.cn/

结果为 PCWAP

PCWAP一个小众的CMS系统,手里头刚好有个PCWAP的0day

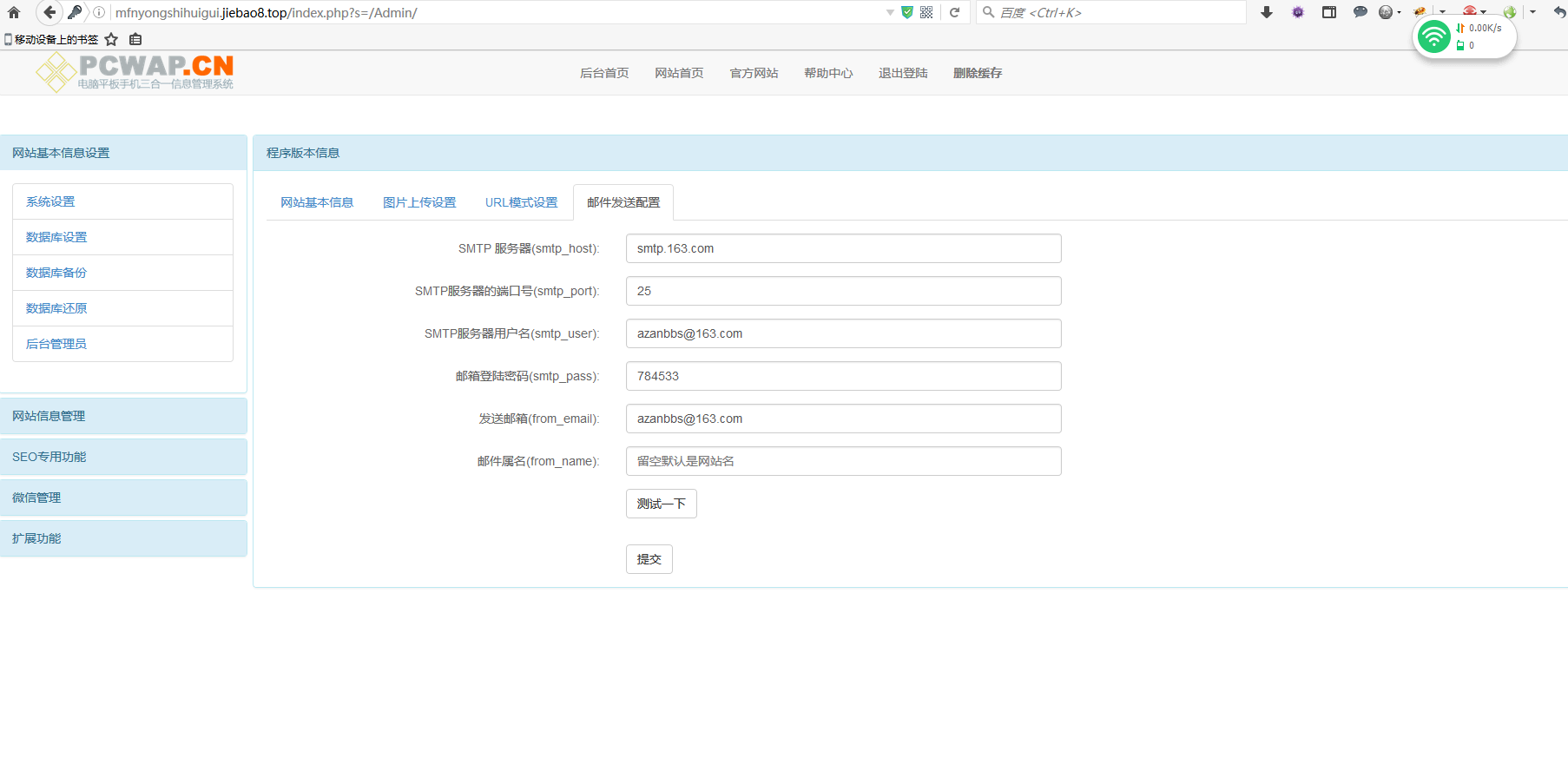

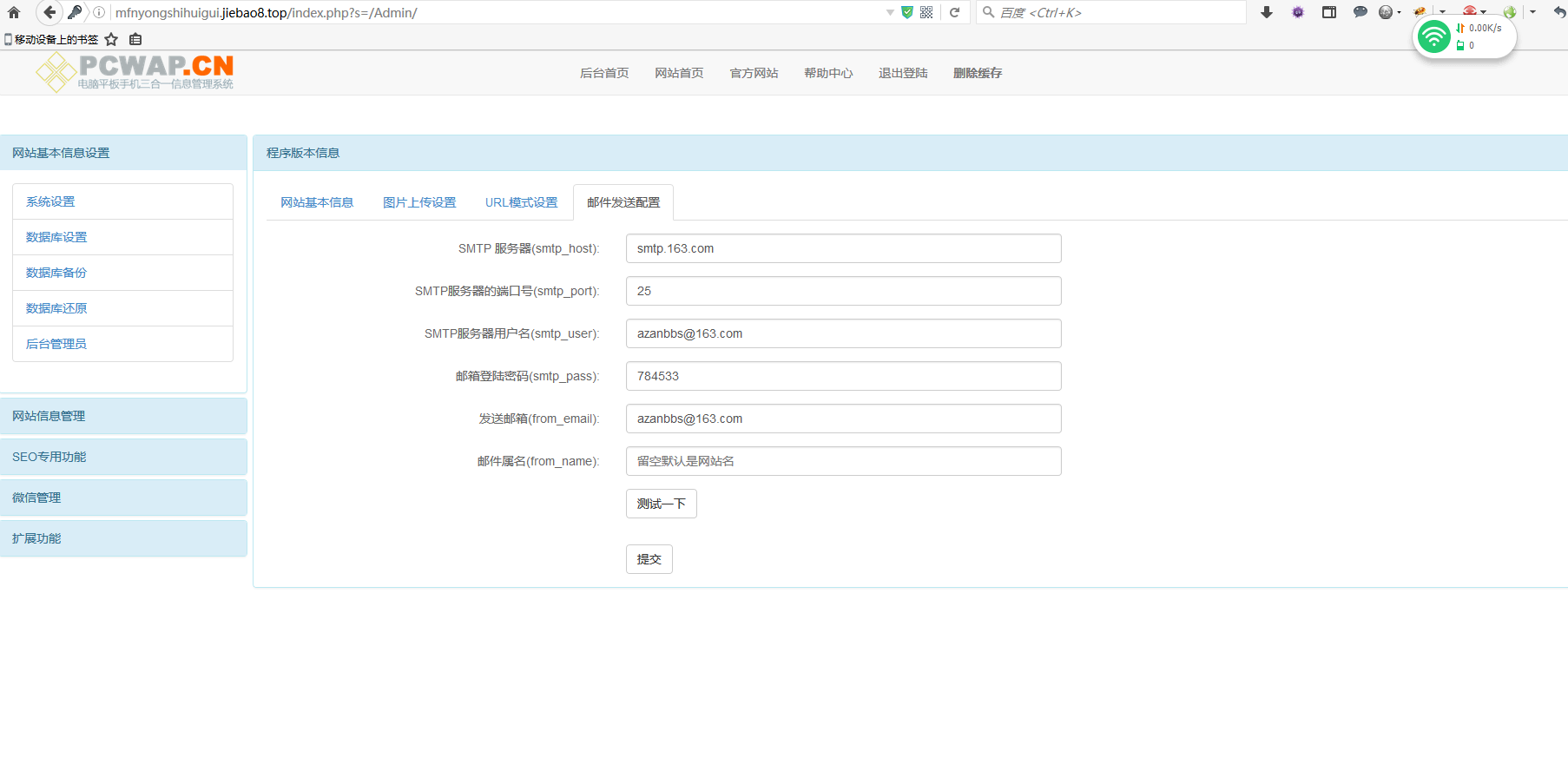

越权进后台查看信息

http://mfnyongshihuigui.jiebao8.top

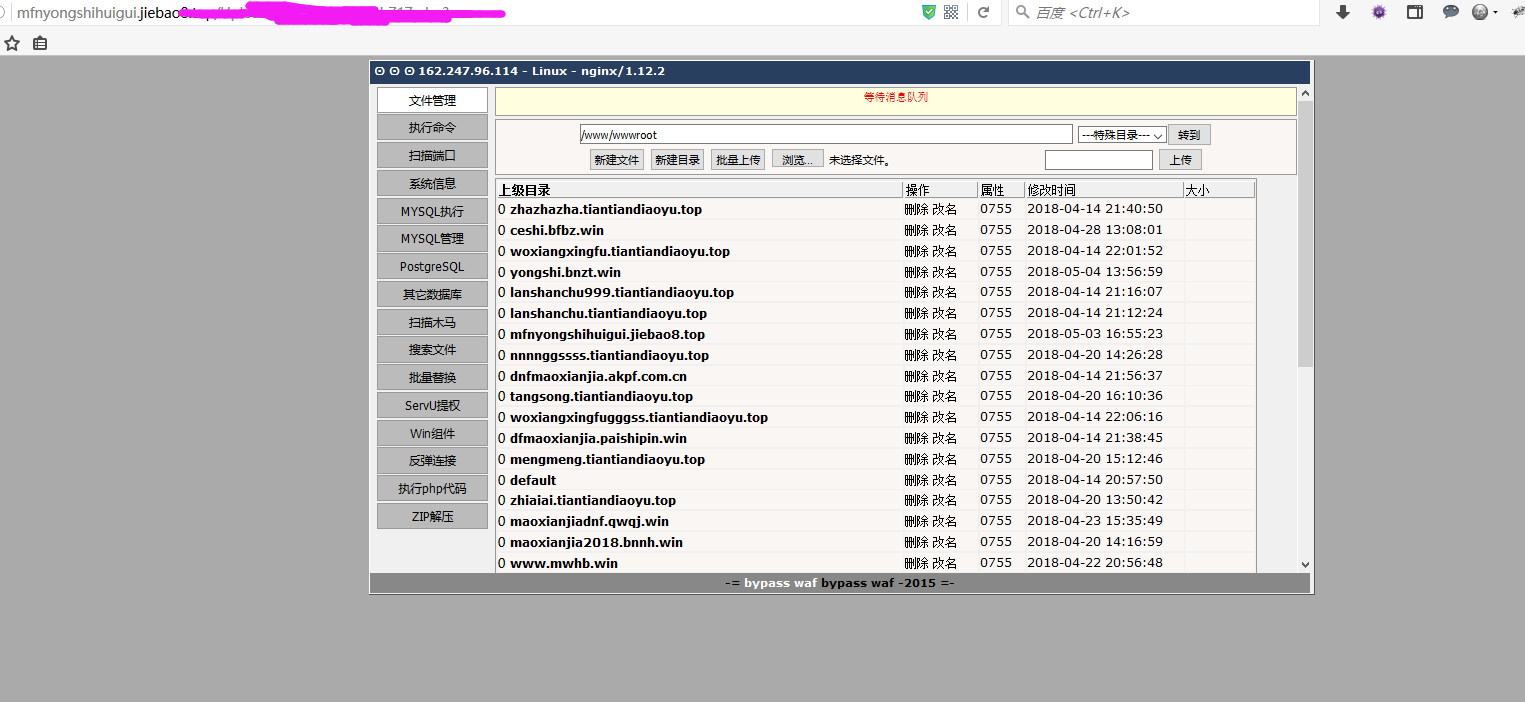

修改文件上传类型,添加.php

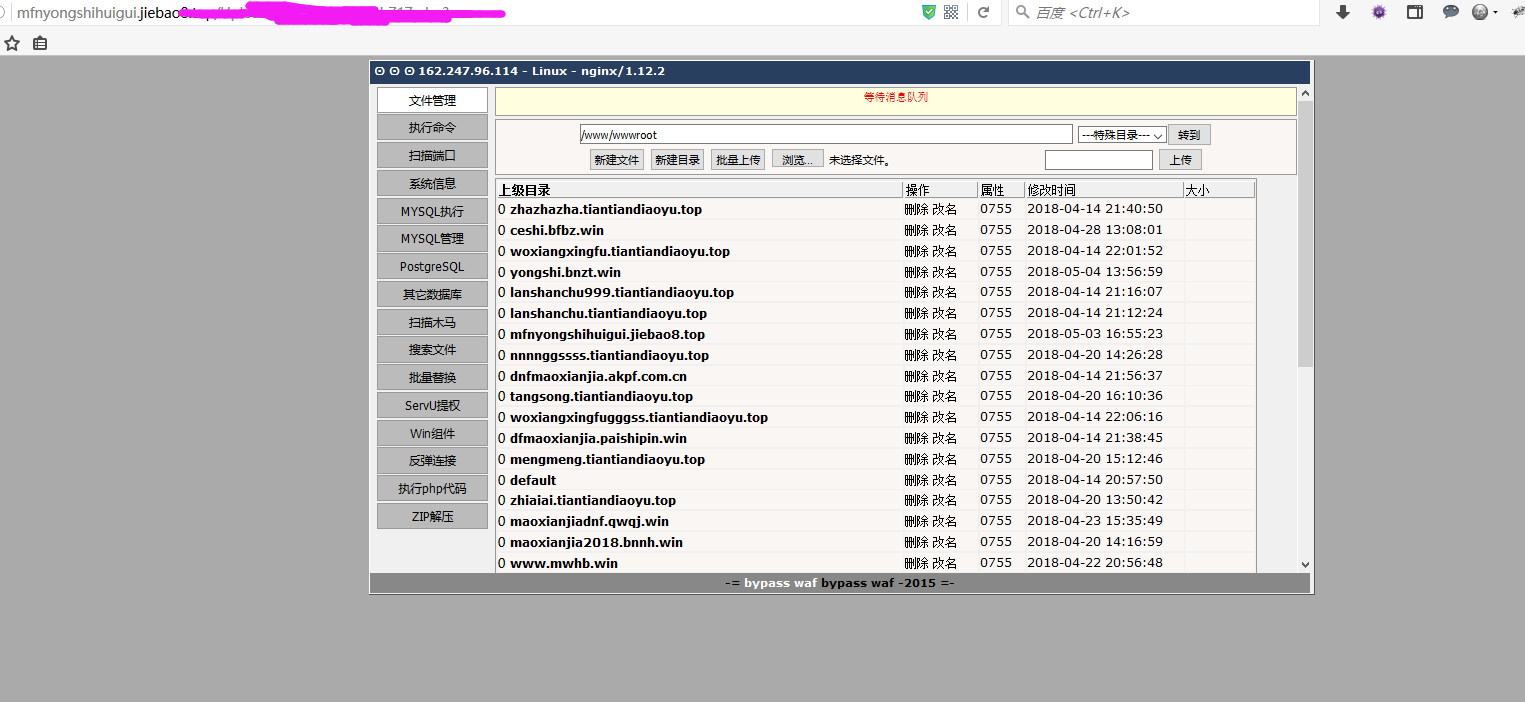

然后我们上传图片LOGO,因为修改了上传类型,直接上传大马试试

上传大马,小马,一句话

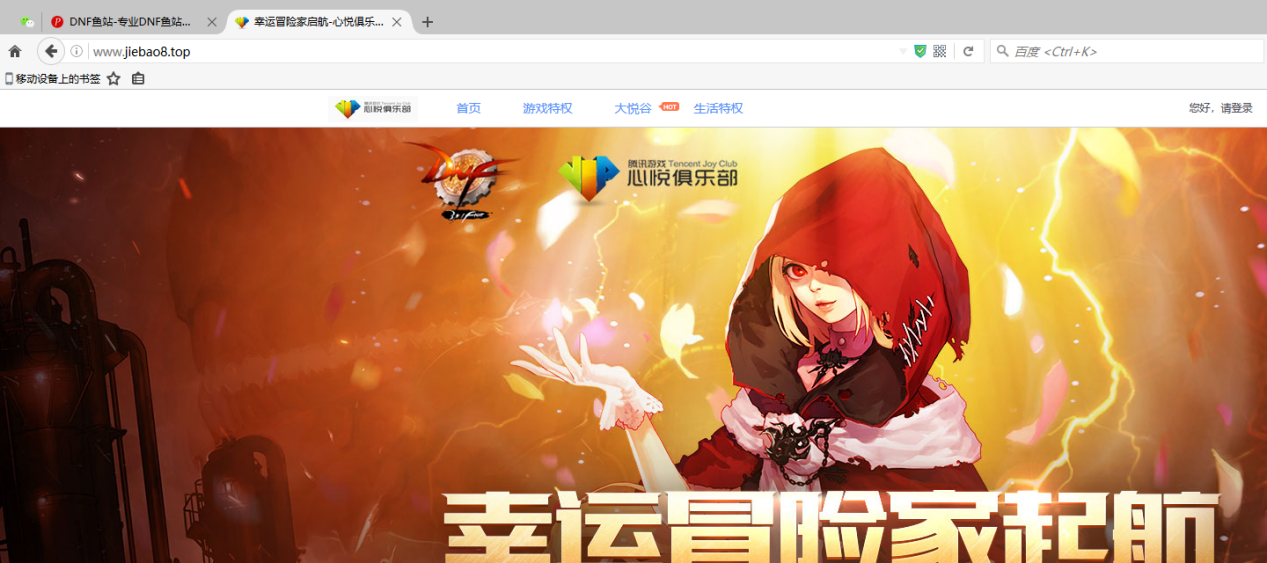

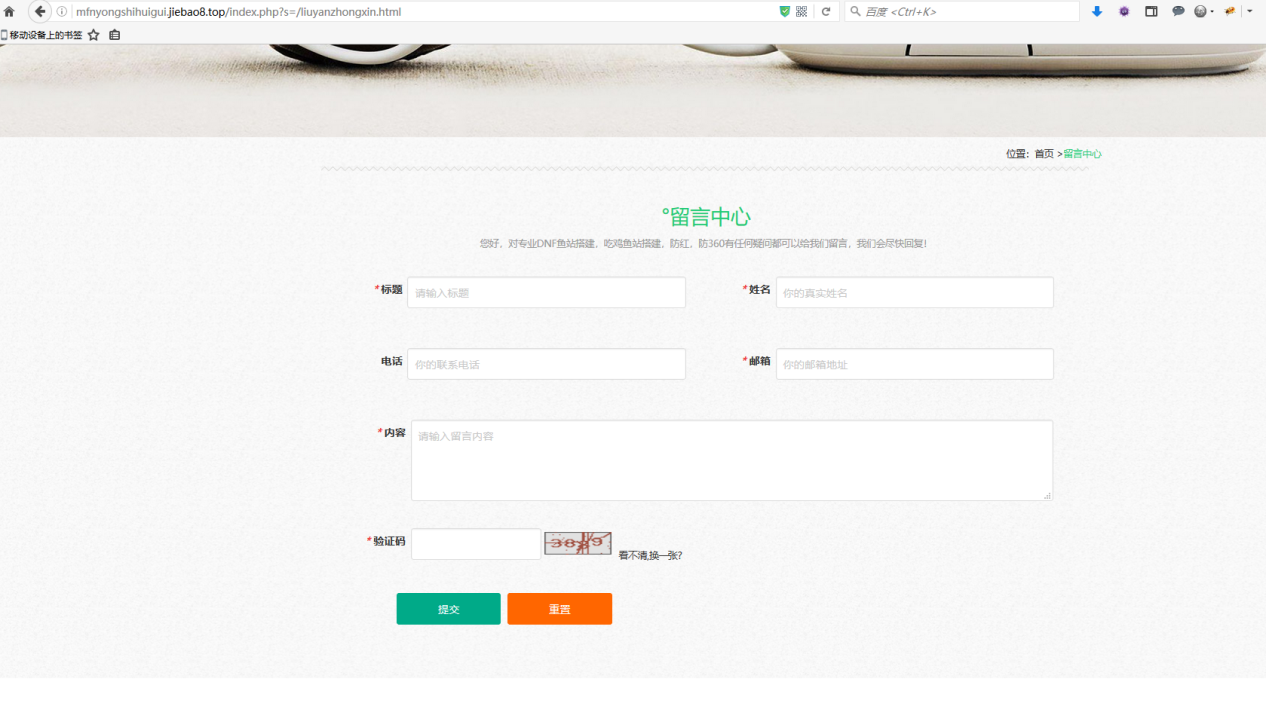

这里大概有20多个钓鱼网站,DNF,吃鸡的

尝试着提权,但是发现执行不了linux命令,可能禁止了

全部都是钓鱼站

我直接打包了所有源码,说实话,我很想对其进行代码审计,不过,我代码审计不是我的强项

而且种钓鱼网站我好像搞过,不过当时没盲打进去,现在拿下了源码,我肯定要试试这边的过滤规则

前段时间有个网友给我发了个网址,说找到个专门做钓鱼网站的连接,让我看看,然后就引出了一系列事件。

网址如下:http://mfnyongshihuigui.jiebao8.top

当时也没在意,有天闲着无聊就开干了,

直接打开 jiebao8.top

果然是钓鱼站

先对其进行一些信息搜集看看

对其用谷歌语法搜索,看看是否有以下漏洞,

1目录遍历漏洞

语法为: site:jiebao8.top intitle:index.of

2 配置文件泄露

语法为: site:jiebao8.top ext:xml | ext:conf | ext:cnf | ext:reg | ext:inf | ext:rdp | ext:cfg | ext:txt | ext:ora | ext:ini

3数据库文件泄露

site:jiebao8.top ext:sql | ext:dbf | ext:mdb

4日志文件泄露

site:jiebao8.top ext:log

5备份和历史文件

site:jiebao8.top ext:bkf | ext:bkp | ext:bak | ext:old | ext:backup

6 SQL错误

site:jiebao8.top intext:”sql syntax near” | intext:”syntax error has occurred” | intext:”incorrect syntax near” | intext:”unexpected end of SQL command” | intext:”Warning: mysql_connect()” | intext:”Warning: mysql_query()” | intext:”Warning: pg_connect()”

7 公开文件信息

site:jiebao8.top ext:doc | ext:docx | ext:odt | ext:pdf | ext:rtf | ext:sxw | ext:psw | ext:ppt | ext:pptx | ext:pps | ext:csv 本文来自无奈人生安全网

8 phpinfo() site:jiebao8.top ext:php intitle:phpinfo “published by the PHP Group”

然而没查到什么

将此域名放到情报分析里查看

https://x.threatbook.cn/domain/mfnyongshihuigui.jiebao8.top

IP [162.247.96.114]

发现改IP地址一共有230个域名

谁没事会注册这么多域名,肯定拿来干坏事

查询此IP

162.247.96.114

开放端口:21(ftp),80,102(ssh),3306

对ssh端口进行爆破,无果~

对该域名进行CMS识别

http://www.yunsee.cn/

结果为 PCWAP

PCWAP一个小众的CMS系统,手里头刚好有个PCWAP的0day

越权进后台查看信息

http://mfnyongshihuigui.jiebao8.top

修改文件上传类型,添加.php

然后我们上传图片LOGO,因为修改了上传类型,直接上传大马试试

上传大马,小马,一句话

这里大概有20多个钓鱼网站,DNF,吃鸡的

尝试着提权,但是发现执行不了linux命令,可能禁止了

全部都是钓鱼站

我直接打包了所有源码,说实话,我很想对其进行代码审计,不过,我代码审计不是我的强项

而且种钓鱼网站我好像搞过,不过当时没盲打进去,现在拿下了源码,我肯定要试试这边的过滤规则

内容来自无奈安全网