APT33可能是工程行业内一系列入侵和企图入侵的幕后推手

一、简介

FireEye评估APT33可能是工程行业内一系列入侵和企图入侵的幕后推手。公开报告表明此活动可能与最近的破坏性攻击SHAMOON有关。FireEye的Managed Defense已经响应并包括了我们评估的许多相关入侵。该攻击者在入侵的早期阶段利用公开可用的工具。然而,我们观察到它们在后期活动中转换为定制植入程序试图绕过检测。

2017年9月20日,FireEye Intelligence发布了一篇文章,详细介绍了针对能源和航空航天业的鱼叉式网络钓鱼活动。最近的公开报告表明,APT33鱼叉式网络钓鱼与SHAMOON攻击之间可能存在联系;但是,我们无法独立核实。FireEye的高级实践团队利用遥测和积极的主动操作来保持APT33的可见性。这些努力使我们能够建立一个操作时间表,该操作时间表与在攻击者完成任务之前确定并包含的多个入侵管理防御一致。我们使用下面描述的内部开发的相似性引擎来关联入侵。此外,公开讨论还表明,我们观察到的特定攻击者基础设施可能与最近的SHAMOON攻击有关。

45 days ago, during 24×7 monitoring, #ManagedDefense detected & contained an attempted intrusion from newly-identified adversary infrastructure*.It is C2 for a code family we track as POWERTON.*hxxps://103.236.149[.]100/api/info

— FireEye (@FireEye) December 15, 2018

二、识别威胁行为中的重叠

FireEye应用自身的专业知识和内部开发的相似性引擎,来评估组织和行动之间的潜在关联和关系。使用文档聚类和主题建模的概念,该引擎提供了一个框架,用于计算和发现活动组织之间的相似性,为后续分析提供调查线索。我们的引擎确定了工程行业内一系列入侵之间的相似之处。近乎实时的结果有助于深入的比较分析。FireEye分析了来自众多入侵和已知APT33活动的所有可用有机信息。随后我们以中等信心得出结论,两个特定的早期阶段入侵系同一组织行为。之后,高级实践团队基于去年观察到的确认的APT33活动重建了操作时间表。我们将其与所包含的入侵的时间线进行了比较,并确定在规定的时间范围内,在工具选择中包含很明显的相似性。我们低等信心地评估入侵是由APT33进行的。此博客仅包含原始源材料,而包含全源分析的Finished Intelligence可在我们的门户网站中找到。为了更好的理解对手使用的技术,有必要在24×7全天候监控期间提供有关此活动的Managed Defense响应的背景信息。

三、Managed Defense快速反应:调查攻击者

2017年11月中旬,Managed Defense确定并响应了针对工程行业客户的威胁活动。攻击者利用窃取的凭据和公开可用的工具——SensePost的RULER来配置客户端邮件规则,旨在从自己控制的WebDAV服务器85.206.161[.]214@443\outlook\live.exe (MD5: 95f3bea43338addc1ad951cd2d42eb6f)下载并执行恶意载荷。

有效载荷是一个AutoIT下载程序,它从hxxps://85.206.161[.]216:8080/HomePage.htm获取并执行其他PowerShell。后续的PowerShell依据目标系统的架构,下载合适的PowerSploit变种(MD5:c326f156657d1c41a9c387415bf779d4或0564706ec38d15e981f71eaf474d0ab8),并反射加载PUPYRAT(MD5:94cd86a0a4d747472c2b3f1bc3279d77或17587668AC577FCE0B278420B8EB72AC)。该攻击者利用公开可用的CVE-2017-0213漏洞提升权限,公开可用的Windows SysInternals PROCDUMP转储LSASS进程,以及公开提供的MIMIKATZ窃取其他凭据。Managed Defense有助于受害者控制入侵。

FireEye收集了168个PUPYRAT样本进行比较。虽然导入哈希值(IMPHASH)不足以归因溯源,但我们发现,在指定的抽样中,攻击者的IMPHASH仅在六个样本中被发现,其中两个被确认属于在Managed Defense中观察到的威胁行为者,并且一个归于APT33。我们还确定APT33可能在此期限内从PowerShell EMPIRE过渡到PUPYRAT。

在2018年7月中旬,Managed Defense确定了针对同一行业的类似针对性威胁活动。该攻击者利用窃取的凭据和利用CVE-2017-11774(RULER.HOMEPAGE)漏洞的RULER模块,修改了众多用户的Outlook客户端主页,以实现代码执行和持久性。这些方法在本文“RULER In-The-Wild”章节中进一步探讨。

攻击者利用这种持久性机制来下载和执行公开可用的.NET POSHC2后门的OS依赖变体,以及一个新发现的基于PowerShell的植入程序POWERTON。Managed Defens迅速参与并成功控制了入侵。值得注意的是,Advanced Practices分别确定APT33至少从2018年7月2日开始使用POSHC2,并在2018年期间继续使用。

在7月的活动期间,Managed Defense观察了hxxp://91.235.116[.]212/index.html上托管的主页漏洞利用的三个变体。一个例子如图1所示。

图1:攻击者的主页利用(CVE-2017-11774)

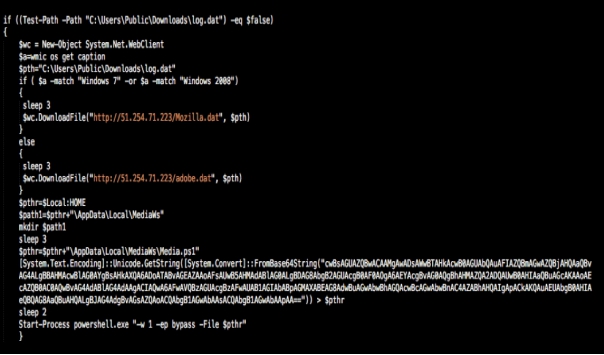

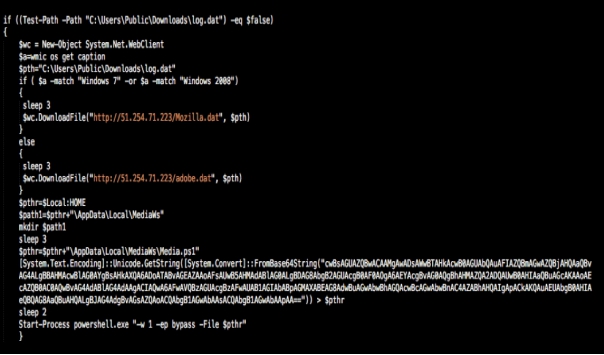

每个漏洞利用程序中的主编码有效载荷使用WMIC进行系统分析,以确定适当的依赖于操作系统的POSHC2植入程序,并将名为“Media.ps1”的PowerShell脚本保存在用户的%LOCALAPPDATA%目录中(%LOCALAPPDATA%\MediaWs\Media.ps1),如图2所示。

图2:攻击者的“Media.ps1”脚本

“Media.ps1”的目的是解码并执行下载的二进制有效载荷,该有效载荷写入磁盘文件“C:\Users\Public\Downloads\log.dat”。在后续阶段,此PowerShell脚本将通过配置注册表Run键,在主机上维持持久性。

对“log.dat”有效载荷的分析确定它们是公开可用的POSHC2的变体,用于从硬编码的命令和控制(C2)地址下载和执行PowerShell有效载菏。这些特定的POSHC2样本在.NET框架上运行,并从Base64编码的字符串动态加载有效载荷。植入程序通过HTTP向C2服务器(hxxps://51.254.71[.]223/images/static/content/)发送侦察报告,之后的响应为PowerShell源代码。侦察报告包含以下信息:

一、简介

FireEye评估APT33可能是工程行业内一系列入侵和企图入侵的幕后推手。公开报告表明此活动可能与最近的破坏性攻击SHAMOON有关。FireEye的Managed Defense已经响应并包括了我们评估的许多相关入侵。该攻击者在入侵的早期阶段利用公开可用的工具。然而,我们观察到它们在后期活动中转换为定制植入程序试图绕过检测。

2017年9月20日,FireEye Intelligence发布了一篇文章,详细介绍了针对能源和航空航天业的鱼叉式网络钓鱼活动。最近的公开报告表明,APT33鱼叉式网络钓鱼与SHAMOON攻击之间可能存在联系;但是,我们无法独立核实。FireEye的高级实践团队利用遥测和积极的主动操作来保持APT33的可见性。这些努力使我们能够建立一个操作时间表,该操作时间表与在攻击者完成任务之前确定并包含的多个入侵管理防御一致。我们使用下面描述的内部开发的相似性引擎来关联入侵。此外,公开讨论还表明,我们观察到的特定攻击者基础设施可能与最近的SHAMOON攻击有关。

45 days ago, during 24×7 monitoring, #ManagedDefense detected & contained an attempted intrusion from newly-identified adversary infrastructure*.It is C2 for a code family we track as POWERTON.*hxxps://103.236.149[.]100/api/info

无奈人生安全网

— FireEye (@FireEye) December 15, 2018

二、识别威胁行为中的重叠

FireEye应用自身的专业知识和内部开发的相似性引擎,来评估组织和行动之间的潜在关联和关系。使用文档聚类和主题建模的概念,该引擎提供了一个框架,用于计算和发现活动组织之间的相似性,为后续分析提供调查线索。我们的引擎确定了工程行业内一系列入侵之间的相似之处。近乎实时的结果有助于深入的比较分析。FireEye分析了来自众多入侵和已知APT33活动的所有可用有机信息。随后我们以中等信心得出结论,两个特定的早期阶段入侵系同一组织行为。之后,高级实践团队基于去年观察到的确认的APT33活动重建了操作时间表。我们将其与所包含的入侵的时间线进行了比较,并确定在规定的时间范围内,在工具选择中包含很明显的相似性。我们低等信心地评估入侵是由APT33进行的。此博客仅包含原始源材料,而包含全源分析的Finished Intelligence可在我们的门户网站中找到。为了更好的理解对手使用的技术,有必要在24×7全天候监控期间提供有关此活动的Managed Defense响应的背景信息。

三、Managed Defense快速反应:调查攻击者

2017年11月中旬,Managed Defense确定并响应了针对工程行业客户的威胁活动。攻击者利用窃取的凭据和公开可用的工具——SensePost的RULER来配置客户端邮件规则,旨在从自己控制的WebDAV服务器85.206.161[.]214@443\outlook\live.exe (MD5: 95f3bea43338addc1ad951cd2d42eb6f)下载并执行恶意载荷。 内容来自无奈安全网

有效载荷是一个AutoIT下载程序,它从hxxps://85.206.161[.]216:8080/HomePage.htm获取并执行其他PowerShell。后续的PowerShell依据目标系统的架构,下载合适的PowerSploit变种(MD5:c326f156657d1c41a9c387415bf779d4或0564706ec38d15e981f71eaf474d0ab8),并反射加载PUPYRAT(MD5:94cd86a0a4d747472c2b3f1bc3279d77或17587668AC577FCE0B278420B8EB72AC)。该攻击者利用公开可用的CVE-2017-0213漏洞提升权限,公开可用的Windows SysInternals PROCDUMP转储LSASS进程,以及公开提供的MIMIKATZ窃取其他凭据。Managed Defense有助于受害者控制入侵。

FireEye收集了168个PUPYRAT样本进行比较。虽然导入哈希值(IMPHASH)不足以归因溯源,但我们发现,在指定的抽样中,攻击者的IMPHASH仅在六个样本中被发现,其中两个被确认属于在Managed Defense中观察到的威胁行为者,并且一个归于APT33。我们还确定APT33可能在此期限内从PowerShell EMPIRE过渡到PUPYRAT。

在2018年7月中旬,Managed Defense确定了针对同一行业的类似针对性威胁活动。该攻击者利用窃取的凭据和利用CVE-2017-11774(RULER.HOMEPAGE)漏洞的RULER模块,修改了众多用户的Outlook客户端主页,以实现代码执行和持久性。这些方法在本文“RULER In-The-Wild”章节中进一步探讨。

攻击者利用这种持久性机制来下载和执行公开可用的.NET POSHC2后门的OS依赖变体,以及一个新发现的基于PowerShell的植入程序POWERTON。Managed Defens迅速参与并成功控制了入侵。值得注意的是,Advanced Practices分别确定APT33至少从2018年7月2日开始使用POSHC2,并在2018年期间继续使用。

在7月的活动期间,Managed Defense观察了hxxp://91.235.116[.]212/index.html上托管的主页漏洞利用的三个变体。一个例子如图1所示。

图1:攻击者的主页利用(CVE-2017-11774)

每个漏洞利用程序中的主编码有效载荷使用WMIC进行系统分析,以确定适当的依赖于操作系统的POSHC2植入程序,并将名为“Media.ps1”的PowerShell脚本保存在用户的%LOCALAPPDATA%目录中(%LOCALAPPDATA%\MediaWs\Media.ps1),如图2所示。

图2:攻击者的“Media.ps1”脚本

“Media.ps1”的目的是解码并执行下载的二进制有效载荷,该有效载荷写入磁盘文件“C:\Users\Public\Downloads\log.dat”。在后续阶段,此PowerShell脚本将通过配置注册表Run键,在主机上维持持久性。

对“log.dat”有效载荷的分析确定它们是公开可用的POSHC2的变体,用于从硬编码的命令和控制(C2)地址下载和执行PowerShell有效载菏。这些特定的POSHC2样本在.NET框架上运行,并从Base64编码的字符串动态加载有效载荷。植入程序通过HTTP向C2服务器(hxxps://51.254.71[.]223/images/static/content/)发送侦察报告,之后的响应为PowerShell源代码。侦察报告包含以下信息:

内容来自无奈安全网

内容来自无奈安全网