NSRminer加密货币挖矿机分析

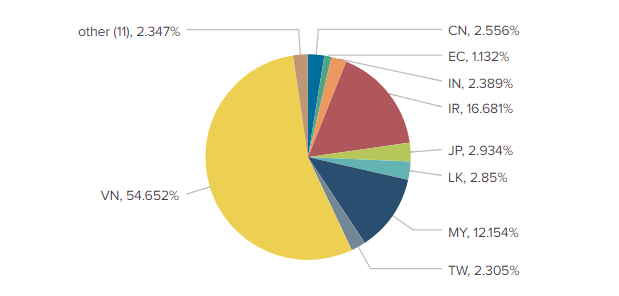

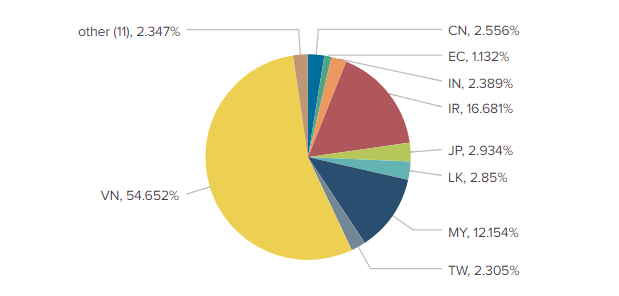

2017年WannaCry爆发一年后,在亚洲仍然有大量被恶意软件感染未修复的机器。2018年11月中旬开始,研究人员发现了NSRminer加密货币挖矿机的最新版本。NSRminer挖矿机使用Eternal Blue漏洞在本地网络中有漏洞的系统中传播,主要活跃区域在亚洲。大多数受感染的系统位于越南。

2018年11-12月NRSMiner按国家的感染数据

NRSMiner除了下载加密货币挖矿机到受感染的机器外,还可以下载更新的模块,并删除之前版本安装的文件和服务。

本文分析最新NRSMiner版本如何感染系统、修复建议等。

NRSMiner传播方式

NRSMiner最新版本感染系统的方式有两种:

· 下载updater模块到已感染NRSMiner的系统上;

· 如果系统被修复,并且局域网内有机器感染NRSMiner。

方法1:通过Updater模块感染

如果系统感染了NRSMiner之前的版本,就会连接到tecate[.]traduires[.]com来下载updater模块到%systemroot%\temp文件夹中,下载后的文件名为tmp[xx].exe,其中[xx]是GetTickCount() API的返回值。

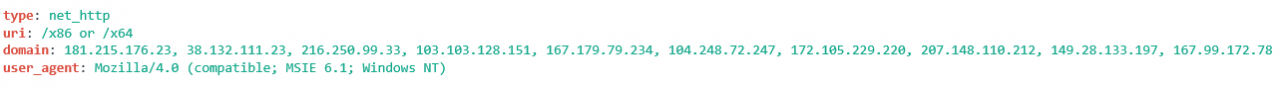

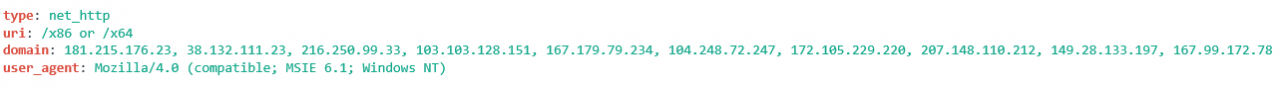

Updater模块执行后,就会从因编码的IP地址下载另一个文件到相同的文件夹:

不同updater模块文件中的IP地址列表

下载的文件/x86和/x64以WUDHostUpgrade[xx].exe文件的形式保存在%systemroot%\temp文件中,其中[xx]是GetTickCount() API的返回值。

WUDHostUpgrade[xx].exe

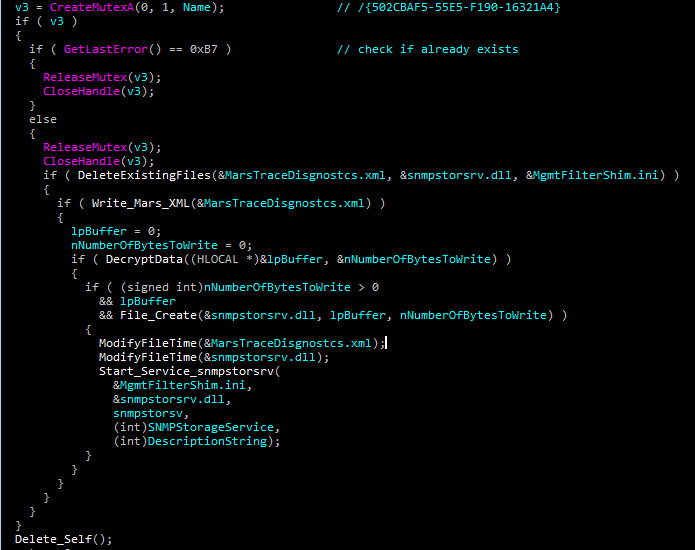

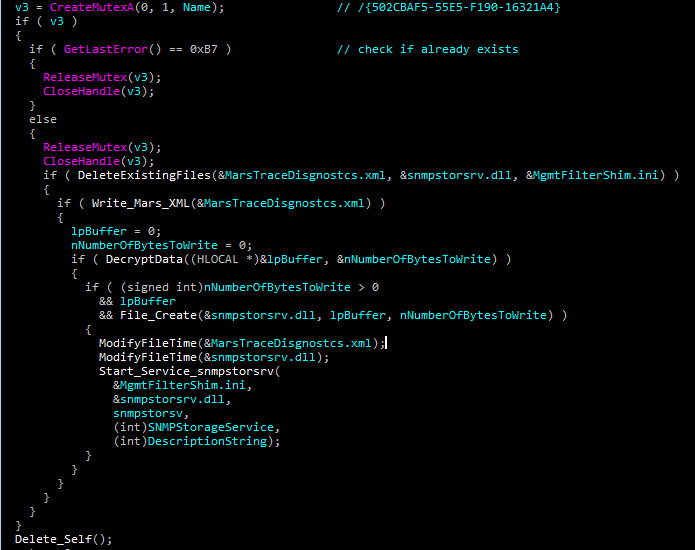

WUDHostUpgrade[xx].exe首先检查mutex {502CBAF5-55E5-F190-16321A4}来确定系统是否感染最新的NRSMiner。如果感染,WUDHostUpgrade[xx].exe就会删除自己。否则,删除MarsTraceDiagnostics.xml、snmpstorsrv.dll和MgmtFilterShim.ini文件。

然后,该模块会从resource部分提取MarsTraceDiagnostics.xml和snmpstorsrv.dll文件到%systemroot%\system32或%systemroot%\sysWOW64文件夹。

然后复制svchost.exe的CreationTime、LastAccessTime和LastWritetime属性值,并用复制的值更新MarsTraceDiagnostics.xml和snmpstorsrv.dll的相同属性。

最后,WUDHostUpgrade[xx].exe会安装名为snmpstorsrv的服务,并用snmpstorsrv.dll注册为servicedll,然后删除自己。

WUDHostUpgradexx.exe动作的伪代码表示

Snmpstorsrv service

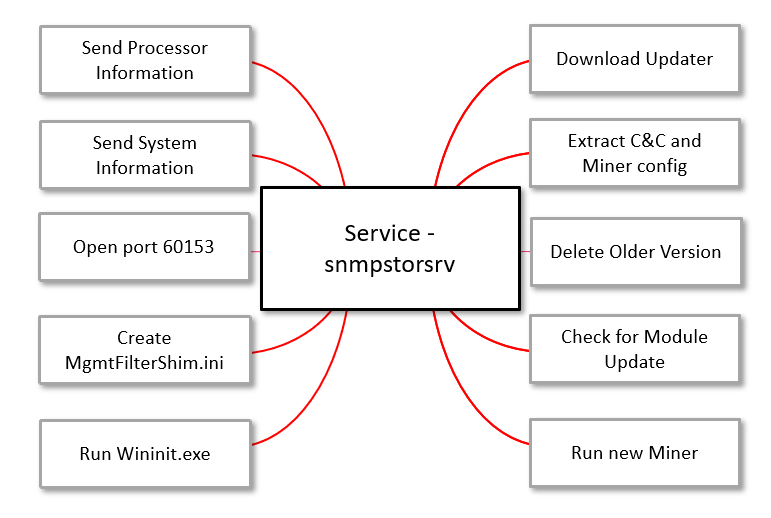

新创建的Snmpstorsrv服务会从svchost.exe -k netsvcs开始,然后加载snmpstorsrv.dll文件,snmpstorsrv.dll文件会常见多个线程来执行恶意活动。

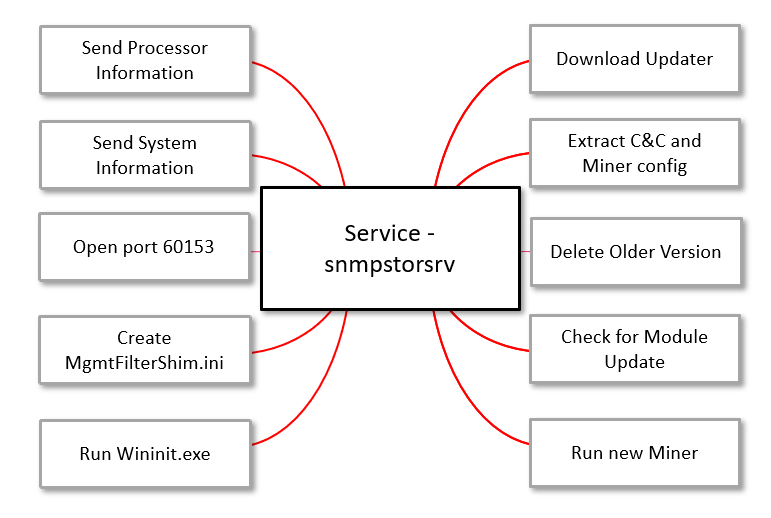

Snmpstorsrv服务执行的活动

Snmpstorsrv服务首先会在%systemroot%\system32文件夹中创建名为MgmtFilterShim.ini的文件,写入+,修改创建时间、最后访问时间、最后写入时间为svchost.exe中的值。

然后,Snmpstorsrv服务会从MarsTraceDiagnostics.xml中提取出恶意URL和加密货币挖矿机的配置文件。

MarsTraceDiagnostics.xml文件中的恶意URL和挖矿机配置信息

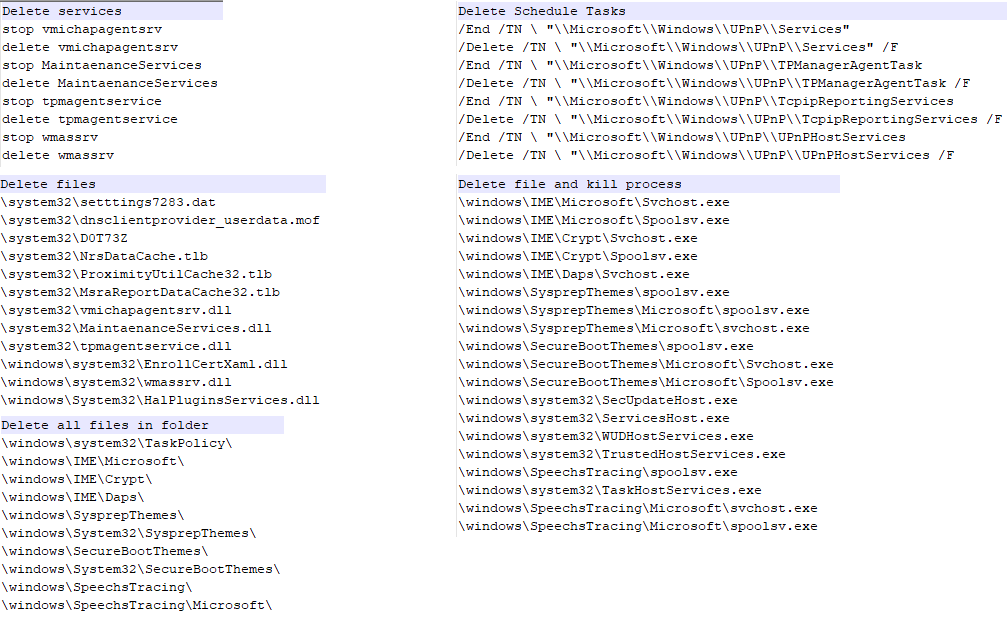

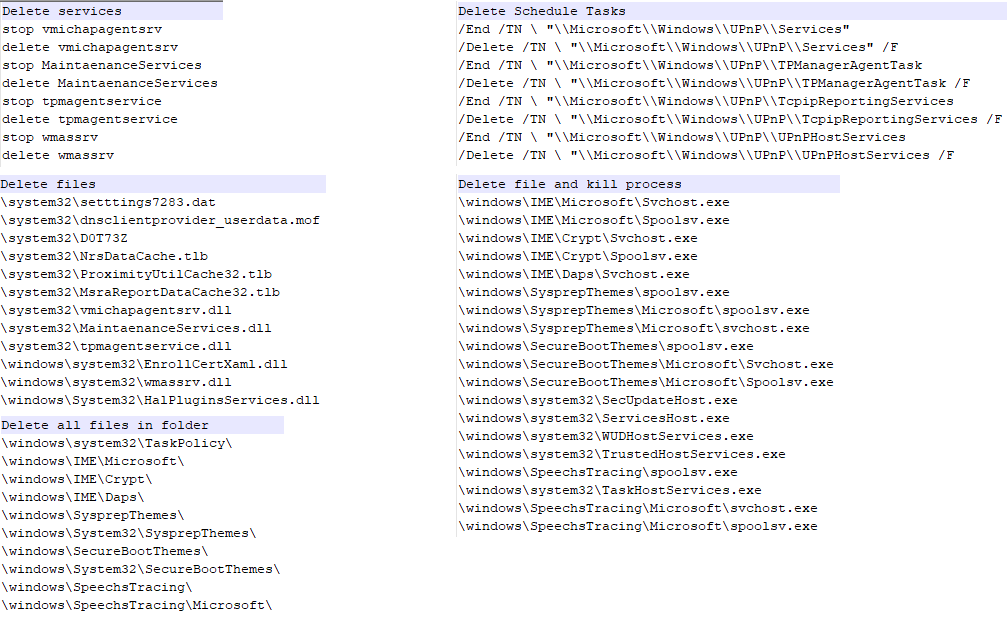

在感染了老版本NRSMiner的系统中,恶意软件在更新NRSMiner前会删除老版本NRSMiner的所有组件。为了移除老版本的组件,新版本NRSMiner会引用一些可以在snmpstorsrv.dll文件中找到的字符串形式的服务、任务和文件;为了移除所有的snmpstorsrv.dll老版本,恶意软件引用了MarsTraceDiagnostics.xml文件中的列表。

要被删除的服务、任务、文件和文件夹列表

老版本的服务、任务、文件和文件夹被删除后,Snmpstorsrv服务会检查连接到下面的地址来更新挖矿机的组件:

· reader[.]pamphler[.]com/resource

· handle[.]pamphler[.]com/modules.dat

如果更新的挖矿机组件不可用,就下载和写入MarsTraceDiagnostics.xml文件。在下载了新的模块后,%systemroot%\system32\TrustedHostex.exe中的老版本挖矿机文件会被删除。新版本的挖矿机会在内存中解压缩,并将新提取出的挖矿机配置数据写入。

最新更新的挖矿机文件会被注入到svchost.exe中来进行加密货币挖矿。如果注入失败了,服务就会将挖矿机写入%systemroot%\system32\TrustedHostex.exe,然后执行。

内存中解压缩的挖矿机

然后,Snmpstorsrv服务会解压缩wininit.exe文件并将其注入到svchost.exe。如果注入失败,就将wininit.exe写入到%systemroot%\AppDiagnostics\wininit.exe中并执行。该服务还会打开端口60153并开始监听。

在其他2个线程中,服务会发送受感染的系统详情到地址:

· pluck[.]moisture[.]tk– MAC地址、IP地址、系统名、操作系统信息

· jump[.]taucepan[.]com– 处理器和内存特定信息

2017年WannaCry爆发一年后,在亚洲仍然有大量被恶意软件感染未修复的机器。2018年11月中旬开始,研究人员发现了NSRminer加密货币挖矿机的最新版本。NSRminer挖矿机使用Eternal Blue漏洞在本地网络中有漏洞的系统中传播,主要活跃区域在亚洲。大多数受感染的系统位于越南。

2018年11-12月NRSMiner按国家的感染数据

NRSMiner除了下载加密货币挖矿机到受感染的机器外,还可以下载更新的模块,并删除之前版本安装的文件和服务。

本文分析最新NRSMiner版本如何感染系统、修复建议等。

NRSMiner传播方式

NRSMiner最新版本感染系统的方式有两种:

· 下载updater模块到已感染NRSMiner的系统上;

· 如果系统被修复,并且局域网内有机器感染NRSMiner。

方法1:通过Updater模块感染

如果系统感染了NRSMiner之前的版本,就会连接到tecate[.]traduires[.]com来下载updater模块到%systemroot%\temp文件夹中,下载后的文件名为tmp[xx].exe,其中[xx]是GetTickCount() API的返回值。

本文来自无奈人生安全网

Updater模块执行后,就会从因编码的IP地址下载另一个文件到相同的文件夹:

不同updater模块文件中的IP地址列表

下载的文件/x86和/x64以WUDHostUpgrade[xx].exe文件的形式保存在%systemroot%\temp文件中,其中[xx]是GetTickCount() API的返回值。

WUDHostUpgrade[xx].exe

WUDHostUpgrade[xx].exe首先检查mutex {502CBAF5-55E5-F190-16321A4}来确定系统是否感染最新的NRSMiner。如果感染,WUDHostUpgrade[xx].exe就会删除自己。否则,删除MarsTraceDiagnostics.xml、snmpstorsrv.dll和MgmtFilterShim.ini文件。

然后,该模块会从resource部分提取MarsTraceDiagnostics.xml和snmpstorsrv.dll文件到%systemroot%\system32或%systemroot%\sysWOW64文件夹。

然后复制svchost.exe的CreationTime、LastAccessTime和LastWritetime属性值,并用复制的值更新MarsTraceDiagnostics.xml和snmpstorsrv.dll的相同属性。

最后,WUDHostUpgrade[xx].exe会安装名为snmpstorsrv的服务,并用snmpstorsrv.dll注册为servicedll,然后删除自己。

WUDHostUpgradexx.exe动作的伪代码表示

Snmpstorsrv service

新创建的Snmpstorsrv服务会从svchost.exe -k netsvcs开始,然后加载snmpstorsrv.dll文件,snmpstorsrv.dll文件会常见多个线程来执行恶意活动。

Snmpstorsrv服务执行的活动

Snmpstorsrv服务首先会在%systemroot%\system32文件夹中创建名为MgmtFilterShim.ini的文件,写入+,修改创建时间、最后访问时间、最后写入时间为svchost.exe中的值。

然后,Snmpstorsrv服务会从MarsTraceDiagnostics.xml中提取出恶意URL和加密货币挖矿机的配置文件。

内容来自无奈安全网

MarsTraceDiagnostics.xml文件中的恶意URL和挖矿机配置信息

在感染了老版本NRSMiner的系统中,恶意软件在更新NRSMiner前会删除老版本NRSMiner的所有组件。为了移除老版本的组件,新版本NRSMiner会引用一些可以在snmpstorsrv.dll文件中找到的字符串形式的服务、任务和文件;为了移除所有的snmpstorsrv.dll老版本,恶意软件引用了MarsTraceDiagnostics.xml文件中的列表。

要被删除的服务、任务、文件和文件夹列表

老版本的服务、任务、文件和文件夹被删除后,Snmpstorsrv服务会检查连接到下面的地址来更新挖矿机的组件:

· reader[.]pamphler[.]com/resource

· handle[.]pamphler[.]com/modules.dat

如果更新的挖矿机组件不可用,就下载和写入MarsTraceDiagnostics.xml文件。在下载了新的模块后,%systemroot%\system32\TrustedHostex.exe中的老版本挖矿机文件会被删除。新版本的挖矿机会在内存中解压缩,并将新提取出的挖矿机配置数据写入。

最新更新的挖矿机文件会被注入到svchost.exe中来进行加密货币挖矿。如果注入失败了,服务就会将挖矿机写入%systemroot%\system32\TrustedHostex.exe,然后执行。 www.wnhack.com

内存中解压缩的挖矿机

然后,Snmpstorsrv服务会解压缩wininit.exe文件并将其注入到svchost.exe。如果注入失败,就将wininit.exe写入到%systemroot%\AppDiagnostics\wininit.exe中并执行。该服务还会打开端口60153并开始监听。

在其他2个线程中,服务会发送受感染的系统详情到地址:

· pluck[.]moisture[.]tk– MAC地址、IP地址、系统名、操作系统信息

· jump[.]taucepan[.]com– 处理器和内存特定信息

无奈人生安全网