态势感知之Malware Callback

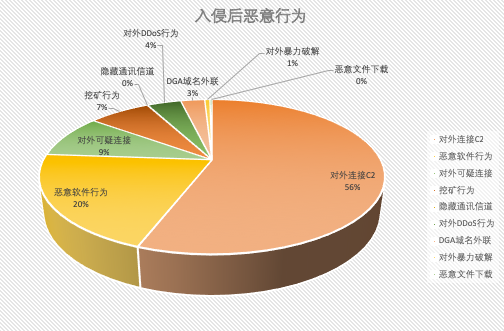

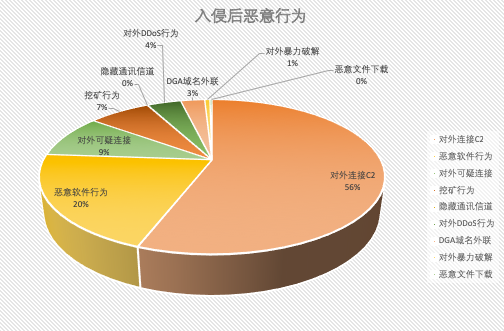

在企业安全需求当中,用户最担心就是自己的服务器被入侵。作为安全运营人员,在应急响应过程中,最重要的是确定主机被入侵后的恶意行为,当自己的企业使用了自动化运营工具-态势感知,我们可以量化其入侵后的恶意行为。以下是近期主机入侵后的恶意行为统计分析。

从上表可以看出,各种花式对外连接C2、恶意软件行为、对外可疑连接、挖矿行为、对外DDoS行为、DGA域名外联、是主要的恶意行为方式。那么我们如何通过现有手段监控到这些行为呢?

0x01、产品解决方案

我们假设你企业中有两种三种监控部署手段:

1、只拥有网络层监控手段,这种监控方式容易部署,对客户打扰最少。

2、只拥有主机层监控手段,这种监控方式在云服务器端部署方便。

3、同时拥有网络和主机监控手段,可以通过威胁建模的方式快速综合研判。

那么,我们先说第一种情况:网络层探测恶意软件回连(Malware Callback)

经过技术调研,我们可以通过以下手段分析观察:

1、传统入侵检测规则匹配引擎

2、自定义监控规则

3、威胁情报

4、AI异常检测

5、沙箱动态行为分析

在通用的IDS引擎当中使用正则表达式对一些明文或者密文特征分析后,设置到规则引擎当中,发现

1、这比较简单就是部署一套NIDS设备对外的流量持续监控,通过商业规则监控。但是这种监控相对来多是比较固定的特征,监控类型也比较有限,所以需要长期维护。

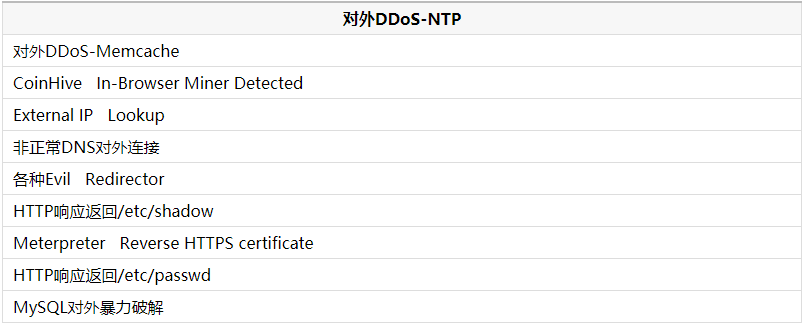

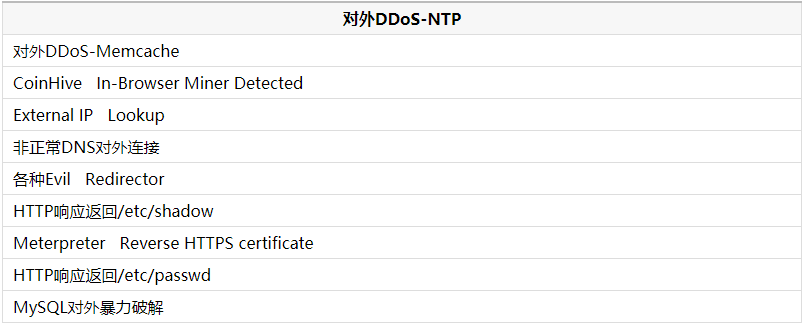

挖矿行为例如:

CoinHive In-Browser Miner Detected

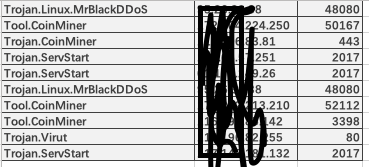

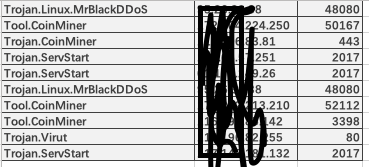

对外DDoS上线信息:例如:Trojan.Linux.MrBlackDDoS,监控以下特征:

VERSONEX:Windows 7|1|3066 MHz|1024MB|522MB|Hacker\000

价值比较高的规则统计如下:

2、自定义监控规则:

要想实现这部分安全能力,需要配备强大的恶意软件分析Team,收集全世界的恶意样本,从样本反编译后对外连接的协议分析入手,当然也需要配合安全产品的自动化手段,对外联的端口数据进行持续抓包的能力,然后匹配上线规则、攻击指令、外联通讯的一切特征,当然,如果要是有加密的通讯也可以直接匹配,但是用户看到抓包取证信息其实和很迷惑的,自身也无法判断是否就是恶意行为。

持续抓包能力,如果没有持续抓包能力,我们无法判断攻击响应是否成功。

勒索软件外联信息:Ransomware.Wcry.InfectionFail

GET / HTTP/1.1 Host: Cache-Control: no-cache

RAT获取配置信息:Trojan.Nitol

GET /lls/tsctrl/controlhead.html?rand=1527748777 HTTP/1.1 User-Agent: IE Host: ud.liuliangshua.cn

RAT获取配置信息:Trojan.Virut

GET /rc/ HTTP/1.1 Host: zief.pl HTTP/1.0 200 OK Server: Apache 1.0/SinkSoft Date: Thu, 31 May 2018 03:38:38 GMT Content-Length: 24 Sinkholed by CERT.PL

3、威胁情报

威胁情报的引入是给网络层态势感知产品带来新的活力,在云环境通过以上两种手段可以很好的监控云内部的数据,但是我们对外联目的地址的是数据一无所知,这时候威胁情报就派上用场了。

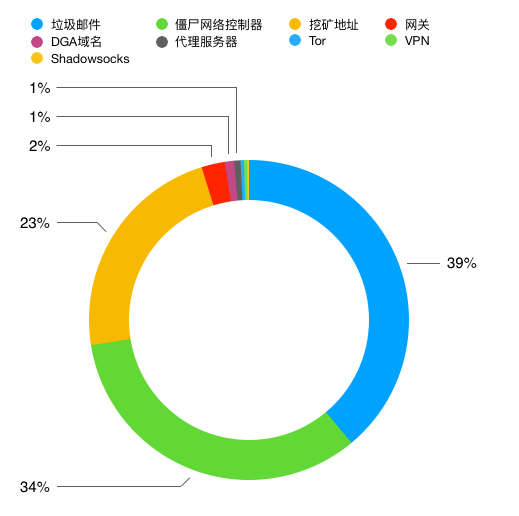

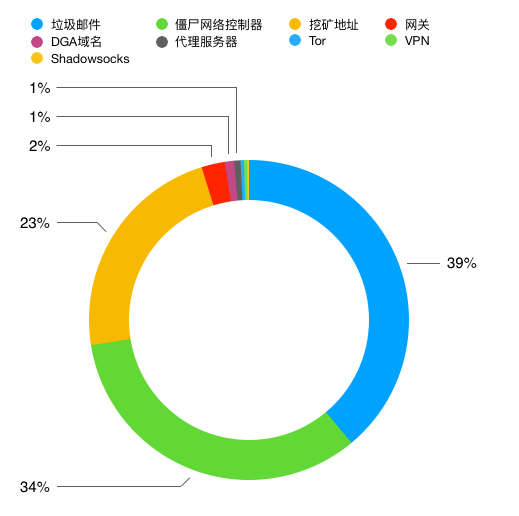

下图是恶意外联目标地址数据统计

从以上数据分析,可以看出主要是分两大类数据,一类是直接用作入侵排查的数据:比如对外连接的僵尸网络控制器、挖矿地址、DGA域名,还有一类是对外可疑连接,代理、Tor、VPN、shadowsocks。这类可以做为入侵辅助分析数据。同时,威胁情报数据也可以和传统的入侵检测数据结合,产生更有价值的入侵排查研判结果。

4、AI异常检测

其实针对威胁情报中的DGA域名识别、Tor、VPN、shadowsocks。也可以使用机器学习或者深度学习的技术手段检测出来。DGA域名检测是典型的机器学习使用场景,Tor、VPN、shadowsocks可以归类为加密流量检测。可以提取TLS特征通过深度学习的方式检测。当然底层引擎具备提供基础数据的能力。

伴随着网安等监管制度的完善,这部分的需求也会随之增多,将来有可能在你触网的任何网络部署:传统运营商数据平面、3G/4G/5G移动网络平面、公有云、政务云、互联网大厂等。

5、沙箱动态行为分析

通过IDS引擎还原下载到你网络内部的恶意文件,然后把它扔到沙箱中检测,分析出其恶意行为后,研判其文件威胁级别。提供给用户展示,这部分由于历史文章描述比较多就不累述了。

0x02、总结与展望

本期主要讲了网络层如何识别Malware Callback。大家可以结合自己的企业实际情况做入侵研判。希望对大家有帮助。主机层已经网络主机层联动部分请听下回分解。

在企业安全需求当中,用户最担心就是自己的服务器被入侵。作为安全运营人员,在应急响应过程中,最重要的是确定主机被入侵后的恶意行为,当自己的企业使用了自动化运营工具-态势感知,我们可以量化其入侵后的恶意行为。以下是近期主机入侵后的恶意行为统计分析。

从上表可以看出,各种花式对外连接C2、恶意软件行为、对外可疑连接、挖矿行为、对外DDoS行为、DGA域名外联、是主要的恶意行为方式。那么我们如何通过现有手段监控到这些行为呢?

0x01、产品解决方案

我们假设你企业中有两种三种监控部署手段:

1、只拥有网络层监控手段,这种监控方式容易部署,对客户打扰最少。

2、只拥有主机层监控手段,这种监控方式在云服务器端部署方便。

3、同时拥有网络和主机监控手段,可以通过威胁建模的方式快速综合研判。

内容来自无奈安全网

那么,我们先说第一种情况:网络层探测恶意软件回连(Malware Callback)

经过技术调研,我们可以通过以下手段分析观察:

1、传统入侵检测规则匹配引擎

2、自定义监控规则

3、威胁情报

4、AI异常检测

5、沙箱动态行为分析

在通用的IDS引擎当中使用正则表达式对一些明文或者密文特征分析后,设置到规则引擎当中,发现

1、这比较简单就是部署一套NIDS设备对外的流量持续监控,通过商业规则监控。但是这种监控相对来多是比较固定的特征,监控类型也比较有限,所以需要长期维护。

挖矿行为例如:

CoinHive In-Browser Miner Detected

对外DDoS上线信息:例如:Trojan.Linux.MrBlackDDoS,监控以下特征:

VERSONEX:Windows 7|1|3066 MHz|1024MB|522MB|Hacker\000

copyright 无奈人生

价值比较高的规则统计如下:

2、自定义监控规则:

要想实现这部分安全能力,需要配备强大的恶意软件分析Team,收集全世界的恶意样本,从样本反编译后对外连接的协议分析入手,当然也需要配合安全产品的自动化手段,对外联的端口数据进行持续抓包的能力,然后匹配上线规则、攻击指令、外联通讯的一切特征,当然,如果要是有加密的通讯也可以直接匹配,但是用户看到抓包取证信息其实和很迷惑的,自身也无法判断是否就是恶意行为。

持续抓包能力,如果没有持续抓包能力,我们无法判断攻击响应是否成功。

勒索软件外联信息:Ransomware.Wcry.InfectionFail

GET / HTTP/1.1 Host: Cache-Control: no-cache

RAT获取配置信息:Trojan.Nitol

GET /lls/tsctrl/controlhead.html?rand=1527748777 HTTP/1.1 User-Agent: IE Host: ud.liuliangshua.cn

RAT获取配置信息:Trojan.Virut

GET /rc/ HTTP/1.1 Host: zief.pl HTTP/1.0 200 OK Server: Apache 1.0/SinkSoft Date: Thu, 31 May 2018 03:38:38 GMT Content-Length: 24 Sinkholed by CERT.PL

3、威胁情报

威胁情报的引入是给网络层态势感知产品带来新的活力,在云环境通过以上两种手段可以很好的监控云内部的数据,但是我们对外联目的地址的是数据一无所知,这时候威胁情报就派上用场了。

下图是恶意外联目标地址数据统计

从以上数据分析,可以看出主要是分两大类数据,一类是直接用作入侵排查的数据:比如对外连接的僵尸网络控制器、挖矿地址、DGA域名,还有一类是对外可疑连接,代理、Tor、VPN、shadowsocks。这类可以做为入侵辅助分析数据。同时,威胁情报数据也可以和传统的入侵检测数据结合,产生更有价值的入侵排查研判结果。

4、AI异常检测

其实针对威胁情报中的DGA域名识别、Tor、VPN、shadowsocks。也可以使用机器学习或者深度学习的技术手段检测出来。DGA域名检测是典型的机器学习使用场景,Tor、VPN、shadowsocks可以归类为加密流量检测。可以提取TLS特征通过深度学习的方式检测。当然底层引擎具备提供基础数据的能力。

伴随着网安等监管制度的完善,这部分的需求也会随之增多,将来有可能在你触网的任何网络部署:传统运营商数据平面、3G/4G/5G移动网络平面、公有云、政务云、互联网大厂等。

5、沙箱动态行为分析

通过IDS引擎还原下载到你网络内部的恶意文件,然后把它扔到沙箱中检测,分析出其恶意行为后,研判其文件威胁级别。提供给用户展示,这部分由于历史文章描述比较多就不累述了。

0x02、总结与展望

本期主要讲了网络层如何识别Malware Callback。大家可以结合自己的企业实际情况做入侵研判。希望对大家有帮助。主机层已经网络主机层联动部分请听下回分解。

本文来自无奈人生安全网