全球DNS劫持活动:规模化DNS记录操作

FireEye旗下的麦迪安应急响应团队发现网上有一波DNS劫持活动,这个活动已经影响了大量的政府机构、电信设施和互联网基础设施,劫持活动覆盖了中东、北非、欧洲和北美。虽然FireEye没有将本次劫持活动与任何已知的团队联系起来,但是整体的研究结果却可以认为此次活动的实施或执行是与伊朗有关。本次的劫持以几乎前所未有的规模对全球的受害者进行了极高成功率的攻击。我们已经连续数月跟踪这些活动,并且尝试去理解和复现攻击者部署的策略、技术和程序。我们同时与受害组织、安全团队和执法机构合作去减少攻击带来的影响并预防未来的攻击。

虽然攻击方运用了一些常见的手法,但此次与以往遇到过的由伊朗方面发起的大规模DNS劫持不同。这些攻击者使用这种技术作为他们的基石,并通过多种方式去利用它。截止至本稿件发布,我们发现了三种不同的攻击方式来实现劫持DNS记录。

初步研究认为与伊朗有关

针对此次的DNS劫持的分析仍在继续中。虽然在本文中所描述的DNS记录操作既重要又复杂,但是由于这次活动的持续时间很长,这些并不一定是单一的攻击者所实施在毫无关联的时间、设施和受害服务上。

·自2017年1月至2019年1月,该活动的多个集群一直处于活跃状态。

·在此次劫持中,他们使用了大量的不重复的域名和IP进行劫持。

·他们选择了大量服务商来提供VPS服务器和证书

初步技术分析后的结果使我们认为这次劫持活动是由伊朗的人员发起,并且是与伊朗当局利益保持一致。

·FireEye的引擎发现有来自伊朗的IP曾被利用于拦截、记录与转发网络流量。虽然通过IP进行物理定位不是很准确,但是这些IP地址曾经在监测伊朗网络间谍行为中被发现使用过。

·那些被攻击的目标实体(包括中东国家政府)都是拥有一些伊朗政府有兴趣并具有一定经济价值的机密信息。

详情

下面的例子中用victim[.]com来代表受害者域名,私有IP地址代表攻击者控制的IP地址。

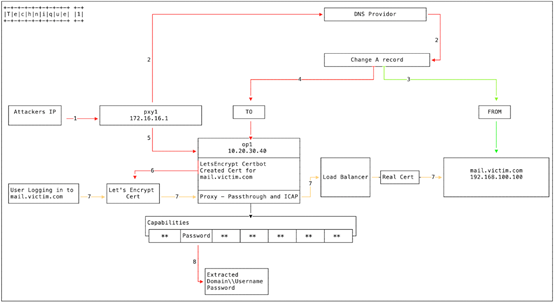

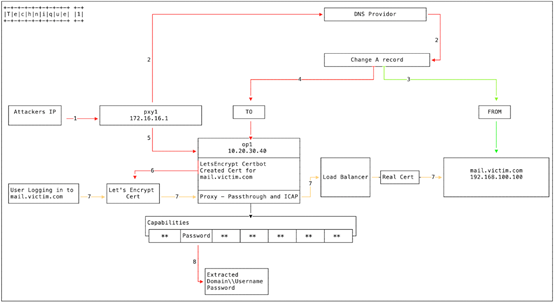

技术1 – DNS A记录

攻击者利用的第一个方法是改变DNS A记录,如图1所示。

图1: DNS A记录

攻击者登入PXY1,PXY1是一个用来执行非属性浏览的代理盒子(Proxy box),也用作到其他基础设施的跳转盒子。

攻击者使用之前入侵使用的凭证登陆到DNS提供者的管理面板。

A记录(mail[.]victim[.]com)目前指向192.168.100.100。

攻击者将A记录修改后,指向10.20.30.40 (OP1)。

攻击者从PXY1登陆到OP1。

实现的代理会监听所有开放的端口,并镜像mail[.]victim[.]com。

负载均衡器指向192.168.100.100 [mail[.]victim[.]com] 来传递用户流量。

用certbot来为mail[.]victim[.]com创建Let’s Encrypt Certificate证书。

研究人员发现该攻击活动中使用了多个Domain Control Validation提供商。

用户现在访问mail[.]victim[.]com会被重定向到OP1。Let’s Encrypt Certificate允许浏览器在没有证书错误的情况下建立连接,因为Let's Encrypt Authority X3 是可信的。连接会被转发到与真实的mail[.]victim[.]com建立连接的负载均衡器。用户没有意识到任何改变,最多会发现有一点点的延迟。

用户名、密码和域名凭证都被窃取且保存了。

技术2:DNS NS记录

攻击者利用的第二个方法是修改DNS NS记录,如图2所示。

图2: DNS NS记录

攻击者再次登入PXY1。

这次,攻击者利用了一个之前被黑的registrar或ccTLD。域名服务器记录ns1[.]victim[.]com现在被设置为192.168.100.200。攻击者修改了NS记录并将其指向ns1[.]baddomain[.]com [10.1.2.3]。当用户请求mail[.]victim[.]com时,域名服务器会响应IP 10.20.30.40 (OP1),但如果请求的是www[.]victim[.]com,就会响应原来的IP 192.168.100.100。

攻击者从PXY1登陆到OP1。

实现的代理会监听所有开放的端口,并镜像mail[.]victim[.]com。

负载均衡器指向192.168.100.100 [mail[.]victim[.]com] 来传递用户流量。

用certbot来为mail[.]victim[.]com创建Let’s Encrypt Certificate证书。

研究人员发现该攻击活动中使用了多个Domain Control Validation提供商。

用户现在访问mail[.]victim[.]com会被重定向到OP1。Let’s Encrypt Certificate允许浏览器在没有证书错误的情况下建立连接,因为Let's Encrypt Authority X3 是可信的。连接会被转发到与真实的mail[.]victim[.]com建立连接的负载均衡器。用户没有意识到任何改变,最多会发现有一点点的延迟。

用户名、密码和域名凭证都被窃取且保存了。

技术3:DNS Redirector

研究人员还发现攻击者使用了与图1和图2所示技术协调的第三种技术,即DNS重定向(Redirector),如图3所示。

图3: DNS操作盒

DNS Redirector是一个响应DNS请求的攻击者操作盒子。

到mail[.]victim[.]com的DNS请求会基于之前修改的A记录或NS记录被发送到OP2。

如果域名是victim[.]com zone的一部分,OP2会响应一个攻击者控制的IP地址,用户会被重定向到攻击者控制的基础设施。

如果域名不是victim[.]com zone的一部分,OP2会返回一个到合法DNS的DNS请求来获取IP地址,合法IP地址返回给用户。

攻击目标

大量企业和组织受到此类DNS记录修改和欺骗性的SSL证书的影响。包括电信和ISP提供商、互联网基础设施提供商、政府和商业实体。

起因还在调查中

对于每个记录变化,很难识别出单一的入侵单元,很可能攻击者(们)使用了多种入侵技术来入侵攻击目标。研究人员之前也收到过一份描述攻击者在复杂的钓鱼攻击者使用DNS记录修改的报告。虽然之前DNS记录修改的机制还不清楚,但研究人员认为至少一些被修改的记录是通过入侵受害者域名注册者的账号来完成的。

预防技术

这类攻击是很难防御的。因为即使攻击者不能直接访问受害者的网络,但因此有价值的信息还是可以被窃取。其中增强企业安全性的措施有:

在域名管理网关上应用多因子认证;

验证A和NS记录修改;

寻找与域名相关的SSL证书,吊销恶意证书;

验证OWA/Exchange日志中的源IP地址;

验证攻击者是否可以获得企业网络的访问权限。

结论

DNS劫持和其被利用的规模,表明其技术还在不断的发展中。本文是研究人员最近发现的影响多个实体的TTPs集合概览。研究人员希望通过此篇文章相关潜在被攻击目标可以采取适当的防护措施。

FireEye旗下的麦迪安应急响应团队发现网上有一波DNS劫持活动,这个活动已经影响了大量的政府机构、电信设施和互联网基础设施,劫持活动覆盖了中东、北非、欧洲和北美。虽然FireEye没有将本次劫持活动与任何已知的团队联系起来,但是整体的研究结果却可以认为此次活动的实施或执行是与伊朗有关。本次的劫持以几乎前所未有的规模对全球的受害者进行了极高成功率的攻击。我们已经连续数月跟踪这些活动,并且尝试去理解和复现攻击者部署的策略、技术和程序。我们同时与受害组织、安全团队和执法机构合作去减少攻击带来的影响并预防未来的攻击。

虽然攻击方运用了一些常见的手法,但此次与以往遇到过的由伊朗方面发起的大规模DNS劫持不同。这些攻击者使用这种技术作为他们的基石,并通过多种方式去利用它。截止至本稿件发布,我们发现了三种不同的攻击方式来实现劫持DNS记录。

初步研究认为与伊朗有关

针对此次的DNS劫持的分析仍在继续中。虽然在本文中所描述的DNS记录操作既重要又复杂,但是由于这次活动的持续时间很长,这些并不一定是单一的攻击者所实施在毫无关联的时间、设施和受害服务上。

·自2017年1月至2019年1月,该活动的多个集群一直处于活跃状态。 内容来自无奈安全网

·在此次劫持中,他们使用了大量的不重复的域名和IP进行劫持。

·他们选择了大量服务商来提供VPS服务器和证书

初步技术分析后的结果使我们认为这次劫持活动是由伊朗的人员发起,并且是与伊朗当局利益保持一致。

·FireEye的引擎发现有来自伊朗的IP曾被利用于拦截、记录与转发网络流量。虽然通过IP进行物理定位不是很准确,但是这些IP地址曾经在监测伊朗网络间谍行为中被发现使用过。

·那些被攻击的目标实体(包括中东国家政府)都是拥有一些伊朗政府有兴趣并具有一定经济价值的机密信息。

详情

下面的例子中用victim[.]com来代表受害者域名,私有IP地址代表攻击者控制的IP地址。

技术1 – DNS A记录

攻击者利用的第一个方法是改变DNS A记录,如图1所示。

图1: DNS A记录

攻击者登入PXY1,PXY1是一个用来执行非属性浏览的代理盒子(Proxy box),也用作到其他基础设施的跳转盒子。

攻击者使用之前入侵使用的凭证登陆到DNS提供者的管理面板。

A记录(mail[.]victim[.]com)目前指向192.168.100.100。

攻击者将A记录修改后,指向10.20.30.40 (OP1)。

攻击者从PXY1登陆到OP1。

实现的代理会监听所有开放的端口,并镜像mail[.]victim[.]com。

负载均衡器指向192.168.100.100 [mail[.]victim[.]com] 来传递用户流量。

用certbot来为mail[.]victim[.]com创建Let’s Encrypt Certificate证书。

研究人员发现该攻击活动中使用了多个Domain Control Validation提供商。

用户现在访问mail[.]victim[.]com会被重定向到OP1。Let’s Encrypt Certificate允许浏览器在没有证书错误的情况下建立连接,因为Let's Encrypt Authority X3 是可信的。连接会被转发到与真实的mail[.]victim[.]com建立连接的负载均衡器。用户没有意识到任何改变,最多会发现有一点点的延迟。

用户名、密码和域名凭证都被窃取且保存了。

技术2:DNS NS记录

攻击者利用的第二个方法是修改DNS NS记录,如图2所示。

图2: DNS NS记录

攻击者再次登入PXY1。

这次,攻击者利用了一个之前被黑的registrar或ccTLD。域名服务器记录ns1[.]victim[.]com现在被设置为192.168.100.200。攻击者修改了NS记录并将其指向ns1[.]baddomain[.]com [10.1.2.3]。当用户请求mail[.]victim[.]com时,域名服务器会响应IP 10.20.30.40 (OP1),但如果请求的是www[.]victim[.]com,就会响应原来的IP 192.168.100.100。

攻击者从PXY1登陆到OP1。

实现的代理会监听所有开放的端口,并镜像mail[.]victim[.]com。

负载均衡器指向192.168.100.100 [mail[.]victim[.]com] 来传递用户流量。

用certbot来为mail[.]victim[.]com创建Let’s Encrypt Certificate证书。

研究人员发现该攻击活动中使用了多个Domain Control Validation提供商。

用户现在访问mail[.]victim[.]com会被重定向到OP1。Let’s Encrypt Certificate允许浏览器在没有证书错误的情况下建立连接,因为Let's Encrypt Authority X3 是可信的。连接会被转发到与真实的mail[.]victim[.]com建立连接的负载均衡器。用户没有意识到任何改变,最多会发现有一点点的延迟。

用户名、密码和域名凭证都被窃取且保存了。

技术3:DNS Redirector 无奈人生安全网

研究人员还发现攻击者使用了与图1和图2所示技术协调的第三种技术,即DNS重定向(Redirector),如图3所示。

图3: DNS操作盒

DNS Redirector是一个响应DNS请求的攻击者操作盒子。

到mail[.]victim[.]com的DNS请求会基于之前修改的A记录或NS记录被发送到OP2。

如果域名是victim[.]com zone的一部分,OP2会响应一个攻击者控制的IP地址,用户会被重定向到攻击者控制的基础设施。

如果域名不是victim[.]com zone的一部分,OP2会返回一个到合法DNS的DNS请求来获取IP地址,合法IP地址返回给用户。

攻击目标

大量企业和组织受到此类DNS记录修改和欺骗性的SSL证书的影响。包括电信和ISP提供商、互联网基础设施提供商、政府和商业实体。

起因还在调查中

对于每个记录变化,很难识别出单一的入侵单元,很可能攻击者(们)使用了多种入侵技术来入侵攻击目标。研究人员之前也收到过一份描述攻击者在复杂的钓鱼攻击者使用DNS记录修改的报告。虽然之前DNS记录修改的机制还不清楚,但研究人员认为至少一些被修改的记录是通过入侵受害者域名注册者的账号来完成的。 内容来自无奈安全网

预防技术

这类攻击是很难防御的。因为即使攻击者不能直接访问受害者的网络,但因此有价值的信息还是可以被窃取。其中增强企业安全性的措施有:

在域名管理网关上应用多因子认证;

验证A和NS记录修改;

寻找与域名相关的SSL证书,吊销恶意证书;

验证OWA/Exchange日志中的源IP地址;

验证攻击者是否可以获得企业网络的访问权限。

结论

DNS劫持和其被利用的规模,表明其技术还在不断的发展中。本文是研究人员最近发现的影响多个实体的TTPs集合概览。研究人员希望通过此篇文章相关潜在被攻击目标可以采取适当的防护措施。

本文来自无奈人生安全网