Novidade利用套件攻击家用和Soho路由器

Trendmicro研究人员发现一个通过跨域伪造攻击CSRF来修改DNS设置,以攻击家用和小型办公室用路由器的新利用套件Novidade。Novidade可以通过经过认证的web应用来攻击受害者的移动设备或桌面应用。一旦DNS设置被修改为恶意服务器,那么攻击者就可以执行域欺骗攻击(pharming attack),重定向所有链接相同路由器的设备流量。

研究人员最早是2017年8月发现了Novidade样本,之后还识别出2个变种。其中一个变种出现在GhostDNS攻击活动中的DNSChanger系统中。因此,研究人员认为Novidade并不只是一个单一的攻击活动,该利用套件可能被应用于不同的攻击活动中。其中一个可能性就是该利用套件工具被卖给多个组织或者源代码被泄露了,因此威胁单元可以使用该工具或创建新的变种。其中识别的大多数攻击活动使用钓鱼攻击来提取银行凭证。但研究人员最近发现一起没有特定地理攻击范围的攻击活动,意味着攻击者扩大了攻击的范围或有更多的威胁单元在使用该工具。

因为所有当前变种的web页面上都有一个字符串“Novidade!”,因此研究人员将该利用套件命名为Novidade。

感染链

图 1. Novidade感染链

研究人员发现Novidade工具通过不同的方式进行传播,包括恶意广告、注入被入侵的网站、即使消息应用等。一旦受害者接收并点击到Novidade的链接,加载的页面会马上执行许多到预定义的本地IP地址列表的HTTP请求,这些请求是JavaScript Image函数生成的,预定义的本地IP地址列表是路由器最常用的IP。如果成功建立链接,Novidade就会查询检测到的IP地址来下载对应的base 64编码的利用payload。然后Novidade会用已有的所有利用对检测到的IP地址进行盲攻击。之后,用默认帐户名和密码列表尝试登陆路由器,然后执行CSRF攻击来修改原来的DNS服务器为攻击者的DNS服务器。一旦路由器被黑,所有连接到该路由器的设备都会受到域欺骗攻击。

图 2. Novidade通过即时消息传播示例

下面是使用Novidade的一个典型例子。在该场景中,如果用户尝试连接到目标银行域名,注入的DNS服务器会解析为一个有伪造银行网站的IP地址。

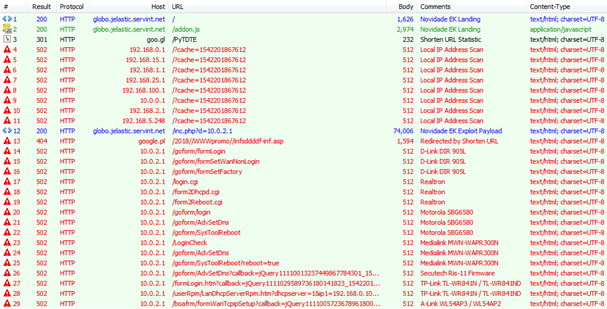

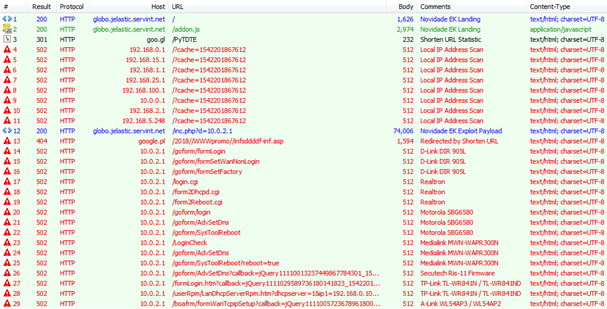

图 3.使用恶意广告方法的Novidade攻击流量示例

3个变种

研究人员一共发现了Novidade的三个变种,所有变种都共享前面提到的攻击方法。但新变种在原有变种的基础上进行了改进。第一个变种是2017年8月发现的,第二个变种与第一个变种的代码结构相似,加入了运行时JavaScript混淆来使用加载的页面根据攻击活动的不同而不同。GhostDNS的JavaScript子模块就是Novidade利用套件的第二个变种。第三个变种保留了JavaScript混淆但重新修改了加载页的代码,并加入了新的特征通过发送到STUN服务器的WebRTC请求到提取受害者的本地IP地址。许多之前的利用工具也使用了这样的技术。第三个变种允许攻击者在加载页中嵌入一个短URL链接来追踪攻击数据,一般嵌入的短链接都是用于重定向的。

目前的攻击活动使用的是Novidade的第二个和第三个变种。

表 1. Novidade变种比较

下面是部分受影响的路由器型号:

• A-Link WL54AP3 / WL54AP2 (CVE-2008-6823)

• D-Link DSL-2740R

• D-Link DIR 905L

• Medialink MWN-WAPR300 (CVE-2015-5996)

• Motorola SBG6580

• Realtron

• Roteador GWR-120

• Secutech RiS-11/RiS-22/RiS-33 (CVE-2018-10080)

• TP-Link TL-WR340G / TL-WR340GD

• TP-Link WR1043ND V1 (CVE-2013-2645)

Novidade攻击活动

研究人员发现多起使用Novidade攻击路由器的活动。有大量攻击活动攻击巴西的用户,通过恶意广告攻击传播恶意套件来窃取银行信息。使用嵌入Novidade的短URL链接到追踪统计数据,研究人员发现最大的一起攻击活动自3月起已经传播了利用工具2400万次。9月和10月研究人员共发现两起使用不同方法来传播Novidade的方式。

第一个攻击活动使用2018年巴西总统选举的即时消息应用通知来作为诱饵。恶意页面以对选举的问卷展示。但Novidade也被注入到该页面中。受害者在填写问卷的时候,Novidade就攻击了受害者的路由器。受害者会通过即时消息应用来分享该问卷网址给30个人来接收问卷调查的结果。

一旦路由器被黑,就会将DNS服务器修改为144[.]217[.]24[.]233。但是现在已经无法检查域攻击中使用的域名了,因为DNS服务器已经宕机了。

图 4.嵌入了Novidade利用套件的总统大选问卷

另一起攻击活动是2018年10月底开始的,研究人员最初发现多个网站被注入了将用户重定向到Novidade的iframe。其中,研究人员发现攻击者注入攻击的地区不限于巴西,而是分布在多个不同的国家。被黑的路由器的DNS设定被修改为位于108[.]174[.]198[.]177的恶意DNS服务器,当受害者访问Google.com域名时,会被解析到IP地址107[.]155[.]132[.]183。一旦受害者访问目标域名,马上就会看到一个社会工程攻击页面要求受害者下载和安装软件。研究人员无法验证下载的恶意软件到底是什么,因为下载链接已经失效了。但看起来应该是恶意软件或其他用户不想安装的应用。这种技术也在其他攻击活动中多次出现过了。

Trendmicro研究人员发现一个通过跨域伪造攻击CSRF来修改DNS设置,以攻击家用和小型办公室用路由器的新利用套件Novidade。Novidade可以通过经过认证的web应用来攻击受害者的移动设备或桌面应用。一旦DNS设置被修改为恶意服务器,那么攻击者就可以执行域欺骗攻击(pharming attack),重定向所有链接相同路由器的设备流量。

研究人员最早是2017年8月发现了Novidade样本,之后还识别出2个变种。其中一个变种出现在GhostDNS攻击活动中的DNSChanger系统中。因此,研究人员认为Novidade并不只是一个单一的攻击活动,该利用套件可能被应用于不同的攻击活动中。其中一个可能性就是该利用套件工具被卖给多个组织或者源代码被泄露了,因此威胁单元可以使用该工具或创建新的变种。其中识别的大多数攻击活动使用钓鱼攻击来提取银行凭证。但研究人员最近发现一起没有特定地理攻击范围的攻击活动,意味着攻击者扩大了攻击的范围或有更多的威胁单元在使用该工具。

因为所有当前变种的web页面上都有一个字符串“Novidade!”,因此研究人员将该利用套件命名为Novidade。

感染链

无奈人生安全网

无奈人生安全网

图 1. Novidade感染链

研究人员发现Novidade工具通过不同的方式进行传播,包括恶意广告、注入被入侵的网站、即使消息应用等。一旦受害者接收并点击到Novidade的链接,加载的页面会马上执行许多到预定义的本地IP地址列表的HTTP请求,这些请求是JavaScript Image函数生成的,预定义的本地IP地址列表是路由器最常用的IP。如果成功建立链接,Novidade就会查询检测到的IP地址来下载对应的base 64编码的利用payload。然后Novidade会用已有的所有利用对检测到的IP地址进行盲攻击。之后,用默认帐户名和密码列表尝试登陆路由器,然后执行CSRF攻击来修改原来的DNS服务器为攻击者的DNS服务器。一旦路由器被黑,所有连接到该路由器的设备都会受到域欺骗攻击。

图 2. Novidade通过即时消息传播示例

下面是使用Novidade的一个典型例子。在该场景中,如果用户尝试连接到目标银行域名,注入的DNS服务器会解析为一个有伪造银行网站的IP地址。

copyright 无奈人生

copyright 无奈人生

图 3.使用恶意广告方法的Novidade攻击流量示例

3个变种

研究人员一共发现了Novidade的三个变种,所有变种都共享前面提到的攻击方法。但新变种在原有变种的基础上进行了改进。第一个变种是2017年8月发现的,第二个变种与第一个变种的代码结构相似,加入了运行时JavaScript混淆来使用加载的页面根据攻击活动的不同而不同。GhostDNS的JavaScript子模块就是Novidade利用套件的第二个变种。第三个变种保留了JavaScript混淆但重新修改了加载页的代码,并加入了新的特征通过发送到STUN服务器的WebRTC请求到提取受害者的本地IP地址。许多之前的利用工具也使用了这样的技术。第三个变种允许攻击者在加载页中嵌入一个短URL链接来追踪攻击数据,一般嵌入的短链接都是用于重定向的。

目前的攻击活动使用的是Novidade的第二个和第三个变种。

表 1. Novidade变种比较

下面是部分受影响的路由器型号:

• A-Link WL54AP3 / WL54AP2 (CVE-2008-6823)

• D-Link DSL-2740R

• D-Link DIR 905L

• Medialink MWN-WAPR300 (CVE-2015-5996)

• Motorola SBG6580

• Realtron

• Roteador GWR-120

• Secutech RiS-11/RiS-22/RiS-33 (CVE-2018-10080)

• TP-Link TL-WR340G / TL-WR340GD

• TP-Link WR1043ND V1 (CVE-2013-2645)

Novidade攻击活动

研究人员发现多起使用Novidade攻击路由器的活动。有大量攻击活动攻击巴西的用户,通过恶意广告攻击传播恶意套件来窃取银行信息。使用嵌入Novidade的短URL链接到追踪统计数据,研究人员发现最大的一起攻击活动自3月起已经传播了利用工具2400万次。9月和10月研究人员共发现两起使用不同方法来传播Novidade的方式。

第一个攻击活动使用2018年巴西总统选举的即时消息应用通知来作为诱饵。恶意页面以对选举的问卷展示。但Novidade也被注入到该页面中。受害者在填写问卷的时候,Novidade就攻击了受害者的路由器。受害者会通过即时消息应用来分享该问卷网址给30个人来接收问卷调查的结果。

一旦路由器被黑,就会将DNS服务器修改为144[.]217[.]24[.]233。但是现在已经无法检查域攻击中使用的域名了,因为DNS服务器已经宕机了。

图 4.嵌入了Novidade利用套件的总统大选问卷

另一起攻击活动是2018年10月底开始的,研究人员最初发现多个网站被注入了将用户重定向到Novidade的iframe。其中,研究人员发现攻击者注入攻击的地区不限于巴西,而是分布在多个不同的国家。被黑的路由器的DNS设定被修改为位于108[.]174[.]198[.]177的恶意DNS服务器,当受害者访问Google.com域名时,会被解析到IP地址107[.]155[.]132[.]183。一旦受害者访问目标域名,马上就会看到一个社会工程攻击页面要求受害者下载和安装软件。研究人员无法验证下载的恶意软件到底是什么,因为下载链接已经失效了。但看起来应该是恶意软件或其他用户不想安装的应用。这种技术也在其他攻击活动中多次出现过了。

www.wnhack.com