以全球关键基础设施为目标的新攻击活动——Operation Sharpshoot

McAfee高级威胁研究团队和McAfee Labs恶意软件研究团队发现了一个全新的、针对全球范围的攻击行动,该项行动名为Operation sharpshot,所涉及到的行业包括核能、防御、能源、金融等。该项行动的特征是利用内存植入程序下载并取回第二阶段的植入,我们称之为Rising sun——进一步利用漏洞。根据我们的分析,Rising sun植入中使用了朝鲜黑客组织Lazarus Group在2015年使用的Backdoor.Duuzer木马的源码,通过将之运用到一个新的框架中来渗透进这些重要行业之中。

Operation Sharpshooter与Lazarus Group使用的许多技术之间都存在较为明显的关联,我们当前无法马上得出结论:Lazarus Group是否此项行动的幕后元凶,还是有人刻意模仿他们的手段在掩人耳目。我们的研究重点是此项行动的运作方式,可能造成的影响以及如何对其进行检测,剩下的工作需要安全行业广大同僚共同去完成。

点击此处阅读更多关于Operation Sharpshooter的详细信息。

以前是否见过类似技术?

Operation sharpshot会伪装成合法的行业招聘活动,收集各行业信息以监控潜在的漏洞。而之前也出现过与招聘活动相关的类似技术。

全球影响力

基于McAfee遥测和我们的分析,在2018年10月和11月,Rising Sun植入物已经出现在全球87个组织机构中,主要是在美国。 据其他类似行动的迹象表明,大多数目标机构都是英语地区或有英语区域办事处。该恶意行为者使用招募信息作为诱饵来收集有关目标个人或管理相关行业的数据的组织的信息。McAfee高级威胁研究团队观察到,大多数目标都是国防和政府相关组织。

2018年10月,按地区划分的目标机构。各类颜色表明每个国家中受影响最大的行业。来源:McAfee® Global Threat Intelligence。

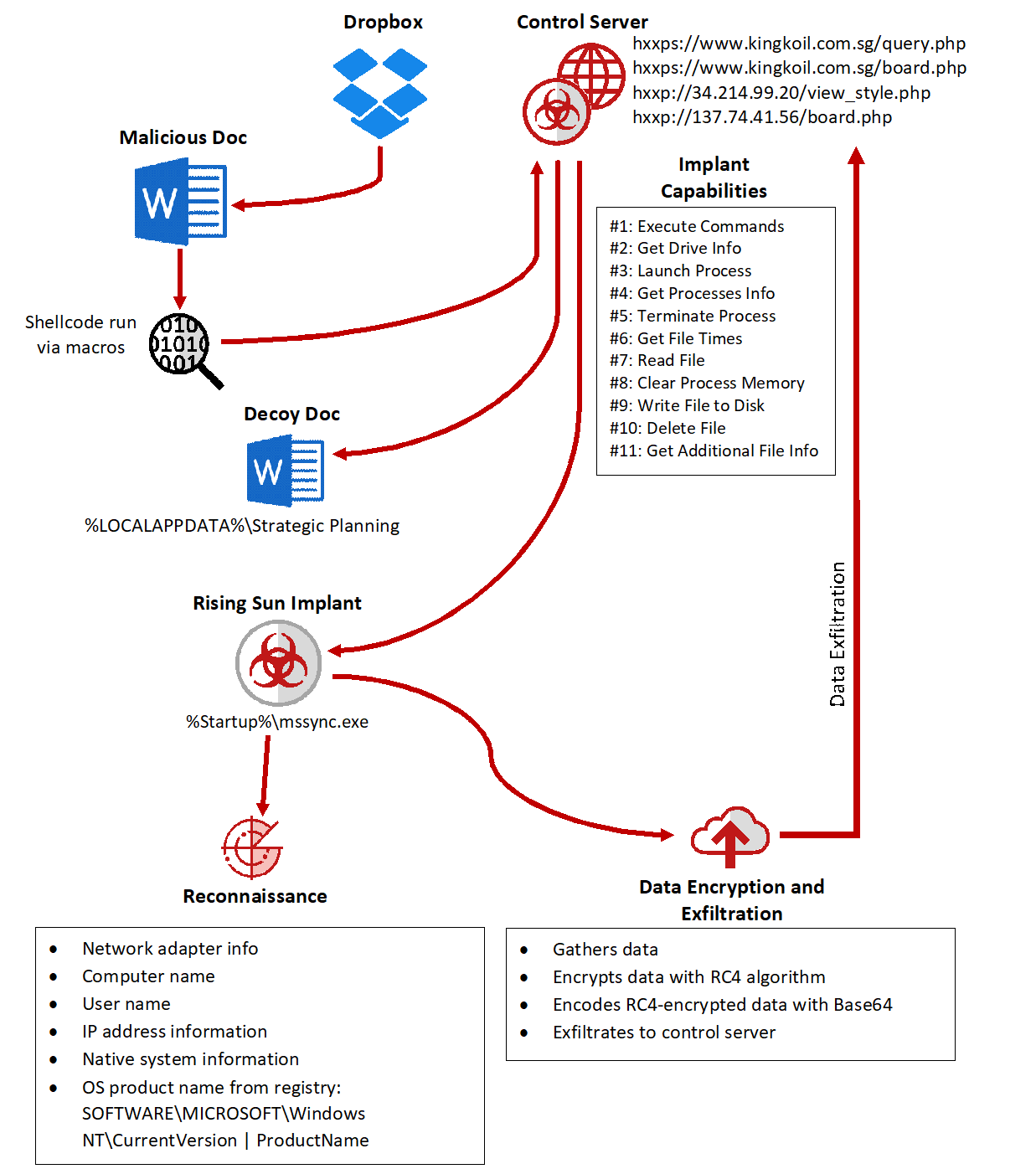

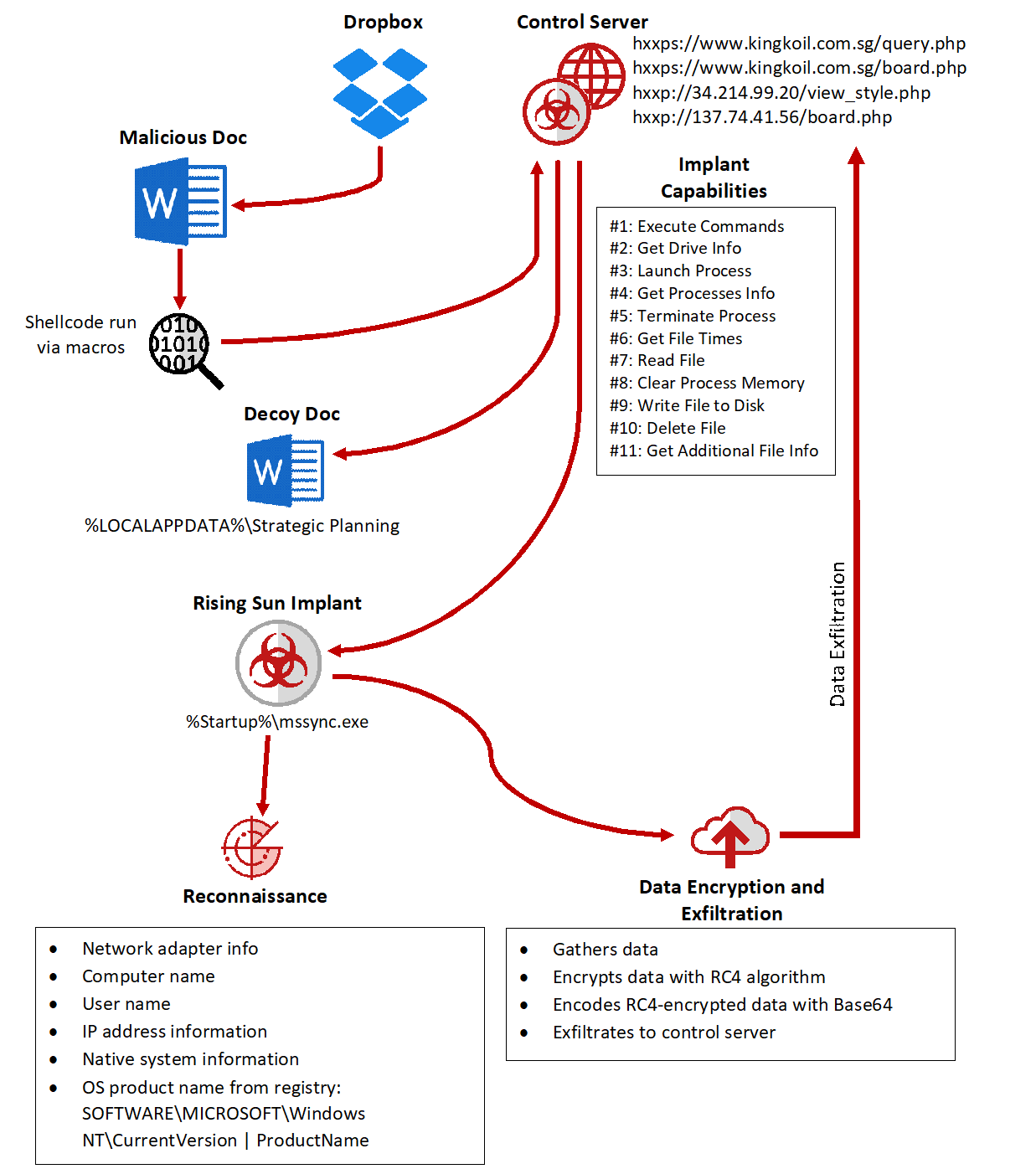

Rising Sun植入物的感染流程,最终将数据发送给攻击者的控制服务器。

结论

这种全新的、功能强大的植入程序是目标攻击获取情报的又一个案例。该恶意软件有几个步骤:初始攻击向量是一个包含一个武器化宏的文档,宏的作用是下载Rising sun并在内存中运行以取得情报。受害者的数据被发送到控制服务器,由恶意行为者监视,然后行为者确认下一步骤。

我们以前没有观察到这种植入程序。根据我们的遥测,我们发现来自世界各地不同行业的多个受害者都报告了一些危害指标。

这次攻击行动是否只是刚刚拉开帷幕?之后是否会有更多变数?这些问题当前都无法得到解答。我们将继续监测这一行动,并在取得更多信息时进一步反馈。McAfee高级威胁研究团队鼓励我们的同行分享他们的见解和Operation Sharpshooter 背后团伙的更多信息。

危害指标

(MITRE ATT&CK™ 技术支持)

账户发现

文件和目录发现

过程中发现

系统网络配置发现

系统信息发现

系统网络连接发现

系统时间发现

自动化漏出

数据加密

通过命令和控制通道溢出

常用的港口

过程注入

哈希表

8106a30bd35526bded384627d8eebce15da35d17

66776c50bcc79bbcecdbe99960e6ee39c8a31181

668b0df94c6d12ae86711ce24ce79dbe0ee2d463

9b0f22e129c73ce4c21be4122182f6dcbc351c95

31e79093d452426247a56ca0eff860b0ecc86009

控制服务器

34.214.99.20/view_style.php

137.74.41.56/board.php

kingkoil.com.sg/board.php

文件url地址

hxxp://208.117.44.112/document/Strategic Planning Manager.doc

hxxp://208.117.44.112/document/Business Intelligence Administrator.doc

hxxp://www.dropbox.com/s/2shp23ogs113hnd/Customer Service Representative.doc?dl=1

McAfee 检测到的

RDN/Generic Downloader.x

Rising-Sun

Rising-Sun-DOC

本文由McAfee高级威胁研究团队撰写。

McAfee高级威胁研究团队和McAfee Labs恶意软件研究团队发现了一个全新的、针对全球范围的攻击行动,该项行动名为Operation sharpshot,所涉及到的行业包括核能、防御、能源、金融等。该项行动的特征是利用内存植入程序下载并取回第二阶段的植入,我们称之为Rising sun——进一步利用漏洞。根据我们的分析,Rising sun植入中使用了朝鲜黑客组织Lazarus Group在2015年使用的Backdoor.Duuzer木马的源码,通过将之运用到一个新的框架中来渗透进这些重要行业之中。

Operation Sharpshooter与Lazarus Group使用的许多技术之间都存在较为明显的关联,我们当前无法马上得出结论:Lazarus Group是否此项行动的幕后元凶,还是有人刻意模仿他们的手段在掩人耳目。我们的研究重点是此项行动的运作方式,可能造成的影响以及如何对其进行检测,剩下的工作需要安全行业广大同僚共同去完成。

点击此处阅读更多关于Operation Sharpshooter的详细信息。

以前是否见过类似技术?

Operation sharpshot会伪装成合法的行业招聘活动,收集各行业信息以监控潜在的漏洞。而之前也出现过与招聘活动相关的类似技术。

全球影响力 无奈人生安全网

基于McAfee遥测和我们的分析,在2018年10月和11月,Rising Sun植入物已经出现在全球87个组织机构中,主要是在美国。 据其他类似行动的迹象表明,大多数目标机构都是英语地区或有英语区域办事处。该恶意行为者使用招募信息作为诱饵来收集有关目标个人或管理相关行业的数据的组织的信息。McAfee高级威胁研究团队观察到,大多数目标都是国防和政府相关组织。

2018年10月,按地区划分的目标机构。各类颜色表明每个国家中受影响最大的行业。来源:McAfee® Global Threat Intelligence。

Rising Sun植入物的感染流程,最终将数据发送给攻击者的控制服务器。

结论

这种全新的、功能强大的植入程序是目标攻击获取情报的又一个案例。该恶意软件有几个步骤:初始攻击向量是一个包含一个武器化宏的文档,宏的作用是下载Rising sun并在内存中运行以取得情报。受害者的数据被发送到控制服务器,由恶意行为者监视,然后行为者确认下一步骤。

我们以前没有观察到这种植入程序。根据我们的遥测,我们发现来自世界各地不同行业的多个受害者都报告了一些危害指标。

这次攻击行动是否只是刚刚拉开帷幕?之后是否会有更多变数?这些问题当前都无法得到解答。我们将继续监测这一行动,并在取得更多信息时进一步反馈。McAfee高级威胁研究团队鼓励我们的同行分享他们的见解和Operation Sharpshooter 背后团伙的更多信息。

危害指标

(MITRE ATT&CK™ 技术支持)

账户发现

文件和目录发现

过程中发现

系统网络配置发现

系统信息发现

系统网络连接发现

系统时间发现

自动化漏出

数据加密

通过命令和控制通道溢出

常用的港口

过程注入

哈希表

8106a30bd35526bded384627d8eebce15da35d17

66776c50bcc79bbcecdbe99960e6ee39c8a31181

668b0df94c6d12ae86711ce24ce79dbe0ee2d463

9b0f22e129c73ce4c21be4122182f6dcbc351c95

31e79093d452426247a56ca0eff860b0ecc86009

控制服务器

34.214.99.20/view_style.php

137.74.41.56/board.php

kingkoil.com.sg/board.php

文件url地址

hxxp://208.117.44.112/document/Strategic Planning Manager.doc

hxxp://208.117.44.112/document/Business Intelligence Administrator.doc

hxxp://www.dropbox.com/s/2shp23ogs113hnd/Customer Service Representative.doc?dl=1

McAfee 检测到的

RDN/Generic Downloader.x

Rising-Sun

Rising-Sun-DOC

本文由McAfee高级威胁研究团队撰写。

本文来自无奈人生安全网