Google Play上发现的银行木马可窃取受害者的银行账户

根据捷克警方近日发布的官方声明,捷克共和国已经有5名用户成为了这款恶意软件的受害者,并且攻击者已经成功从他们的账户上偷走了78000多欧元了。

不过幸运的是,警方已经从布拉格的一处自动取款机监控探头那里获取到了犯罪分子的面部照片(大兄弟,你确定你是专业的?)。

据了解,这款伪装成QRecorder的恶意软件是一款Android端银行木马,并且可从Google Play上直接下载安装,目前该恶意软件的装机量已经超过了10000台。目标设备感染了”QRecorder”之后,恶意软件会诱骗用户输入自己的银行账号凭证,并将这些数据发送给攻击者。值得一提的是,该恶意软件可以绕过基于SMS短信的双因素验证机制!

分析数据表明,这款恶意软件主要针对的是德国、波兰和捷克银行的用户。根据相关银行发布的声明,目前已有两名受害者将事件上报给了银行,这两名客户的财产损失总金额超过了10900欧元。

恶意软件分析

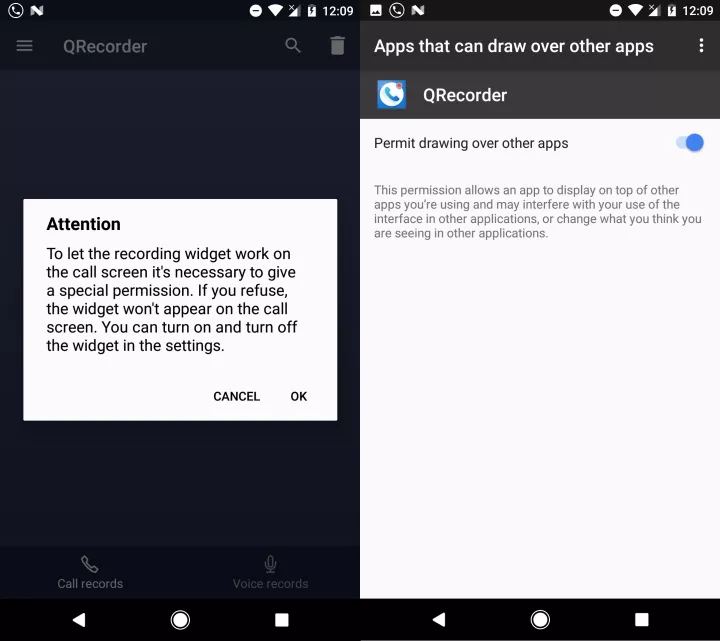

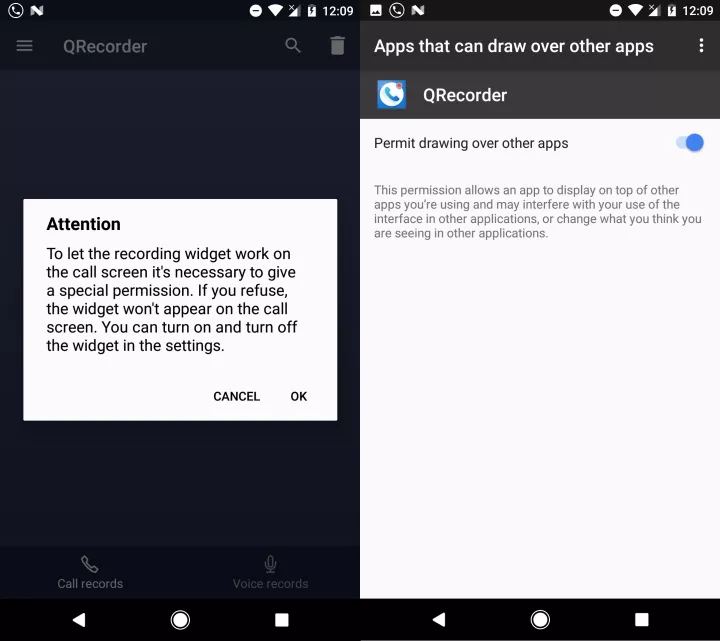

这款木马伪装成了一款名叫QRecorder的App,这款App原本是一款语音通话录音工具:

启动之后,它会提示用户安装其他的应用程序来完善自己的功能(或提示安装其他应用来保证自己的正常运行)。当然了,安装了所谓的“其他应用”之后,用户将感染木马病毒。

接下来,这款App会正常运行,不过它会在后台等待攻击者发送过来的控制命令。

根据研究人员的分析结果,这些控制命令会在目标用户感染了恶意软件的24小时之内送达。

攻击者在与受感染设备进行通信时使用的是Firebase消息,攻击者首先会询问目标设备是否安装了目标银行App。如果安装了,他会给目标设备发送一条包含了Payload和解密密钥的下载链接,其中Payload采用了AES加密。在下载Payload之前,他会请求用户激活辅助服务,并利用这种权限来自动下载、安装和运行恶意Payload。当Payload下载成功之后,它会尝试触发合法银行App运行。一旦运行后,恶意软件会创建一个界面外观跟合法银行App类似的页面覆盖层,当用户在这个覆盖层页面输入了自己的凭证之后,攻击者也就获取到了“一切”。

感染演示视频

下面给大家提供的是一个真实的感染案例:

根据研究人员对恶意软件代码的分析,我们可以断定该恶意活动的主要目标是德国、波兰和捷克银行。针对不同银行的App,恶意软件会创建不同的具有针对性的Payload。不过,研究人员目前还无法获取到解密密钥并识别所有的目标。

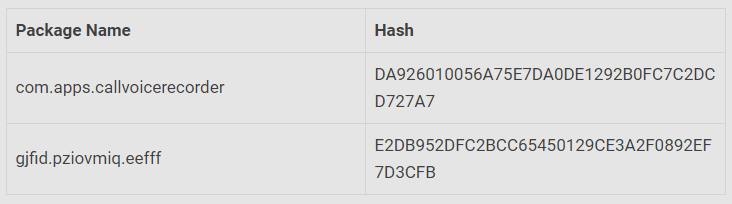

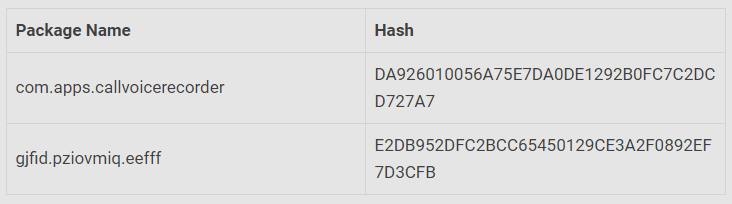

入侵威胁指标IoC

根据捷克警方近日发布的官方声明,捷克共和国已经有5名用户成为了这款恶意软件的受害者,并且攻击者已经成功从他们的账户上偷走了78000多欧元了。

不过幸运的是,警方已经从布拉格的一处自动取款机监控探头那里获取到了犯罪分子的面部照片(大兄弟,你确定你是专业的?)。

据了解,这款伪装成QRecorder的恶意软件是一款Android端银行木马,并且可从Google Play上直接下载安装,目前该恶意软件的装机量已经超过了10000台。目标设备感染了”QRecorder”之后,恶意软件会诱骗用户输入自己的银行账号凭证,并将这些数据发送给攻击者。值得一提的是,该恶意软件可以绕过基于SMS短信的双因素验证机制!

分析数据表明,这款恶意软件主要针对的是德国、波兰和捷克银行的用户。根据相关银行发布的声明,目前已有两名受害者将事件上报给了银行,这两名客户的财产损失总金额超过了10900欧元。 内容来自无奈安全网

恶意软件分析

这款木马伪装成了一款名叫QRecorder的App,这款App原本是一款语音通话录音工具:

启动之后,它会提示用户安装其他的应用程序来完善自己的功能(或提示安装其他应用来保证自己的正常运行)。当然了,安装了所谓的“其他应用”之后,用户将感染木马病毒。

接下来,这款App会正常运行,不过它会在后台等待攻击者发送过来的控制命令。

根据研究人员的分析结果,这些控制命令会在目标用户感染了恶意软件的24小时之内送达。

攻击者在与受感染设备进行通信时使用的是Firebase消息,攻击者首先会询问目标设备是否安装了目标银行App。如果安装了,他会给目标设备发送一条包含了Payload和解密密钥的下载链接,其中Payload采用了AES加密。在下载Payload之前,他会请求用户激活辅助服务,并利用这种权限来自动下载、安装和运行恶意Payload。当Payload下载成功之后,它会尝试触发合法银行App运行。一旦运行后,恶意软件会创建一个界面外观跟合法银行App类似的页面覆盖层,当用户在这个覆盖层页面输入了自己的凭证之后,攻击者也就获取到了“一切”。 copyright 无奈人生

感染演示视频

下面给大家提供的是一个真实的感染案例:

根据研究人员对恶意软件代码的分析,我们可以断定该恶意活动的主要目标是德国、波兰和捷克银行。针对不同银行的App,恶意软件会创建不同的具有针对性的Payload。不过,研究人员目前还无法获取到解密密钥并识别所有的目标。

入侵威胁指标IoC