Kodi恶意插件可在Windows和Linux下安装挖矿木马

近期,研究人员在某些非官方的Kodi开源多媒体代码库中发现了自定义修改后的恶意插件,而这些恶意插件将会在Windows和Linux平台中下载恶意挖矿软件。

研究人员表示,他们发现了一个通过合法插件来感染运行了Kodi设备的恶意活动。在这个恶意活动中,网络犯罪分子主要针对的是Kodi用户,并通过感染恶意挖矿软件来挖门罗币。

该活动似乎是从2017年12月份开始的,当时主要通过托管在Bubbles代码库(现已失效)中的’script.module.simplejson’插件来实现感染。由于Bubbles库已经下线了,所以网络犯罪分子也把他们的恶意插件转移到了Gaia库来进行传播。

网络犯罪分子利用了Kodi验证系统的漏洞

ESET的安全研究人员在XvBMC库中发现了这个恶意活动,而这个托管库最近因为侵犯版权的原因而被迫关闭,不过其他的托管库中仍托管了修改后的恶意插件。

由于Kodi插件可以从多个代码托管库中获取,并且插件的更新验证也只需要版本号,因此很多受害者在更新Kodi插件时就会刷新并安装到恶意插件。

研究人员表示,正是因为很多代码托管库并没有对插件的更新机制进行有效的安全保护,这也是恶意插件能够在Kodi生态系统中蔓延的主要原因之一。

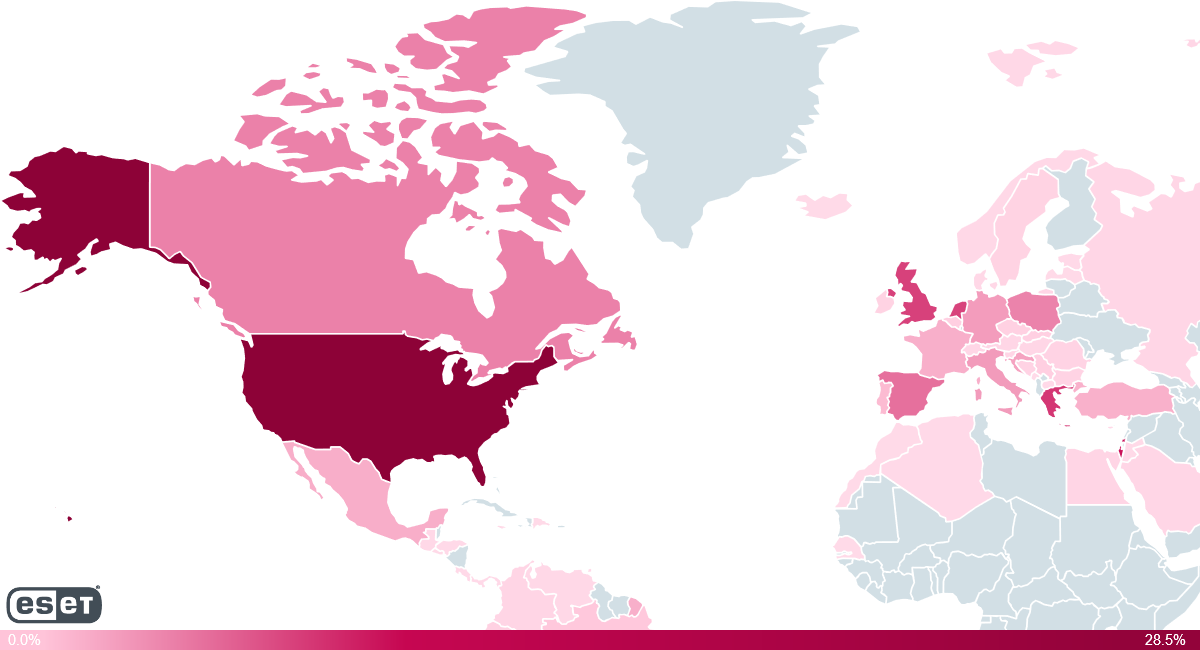

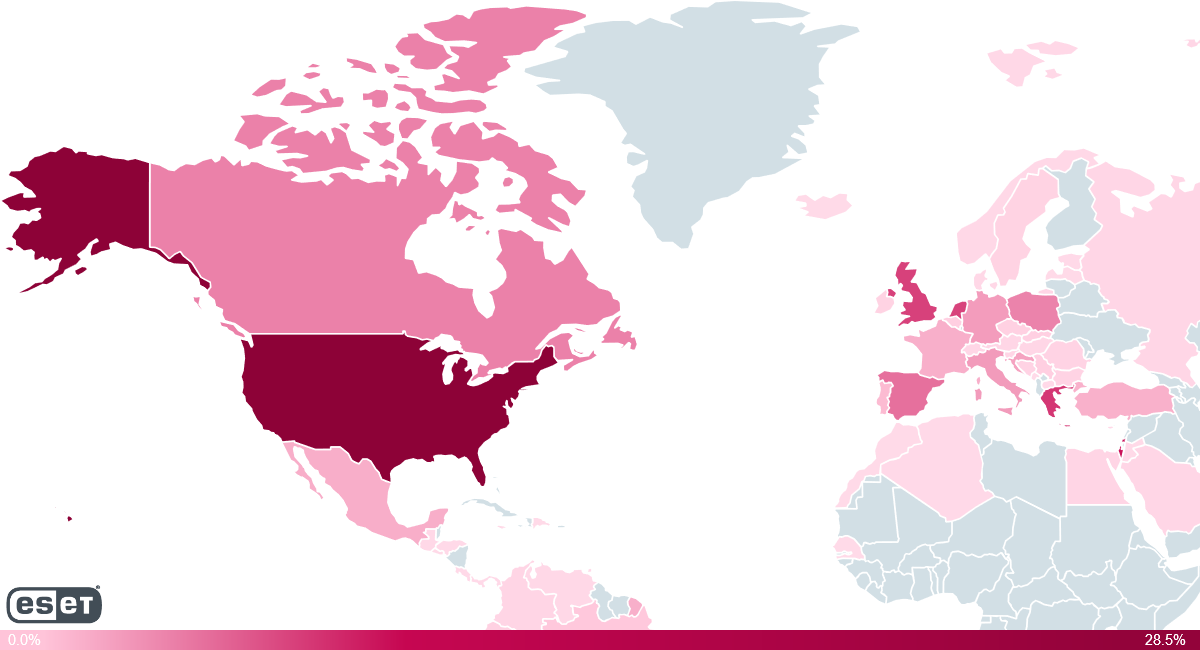

目前,受该活动影响最大的五个国家分别是美国、以色列、希腊、英国以及荷兰,而且这些国家同样也是全球使用Kodi插件最多的国家。

其中,’script.module.simplejson’为合法Kodi插件的名称,但是网络犯罪分子利用了Kodi更新机制中的漏洞,并利用更高版本编号来发布恶意Kodi插件。

当时,’script.module.simplejson’的版本号为3.4.0,而恶意代码库托管的恶意插件版本为3.4.1。由于恶意插件的版本号更高,Kodi用户将会自动更新并安装恶意插件。

感染分阶段进行

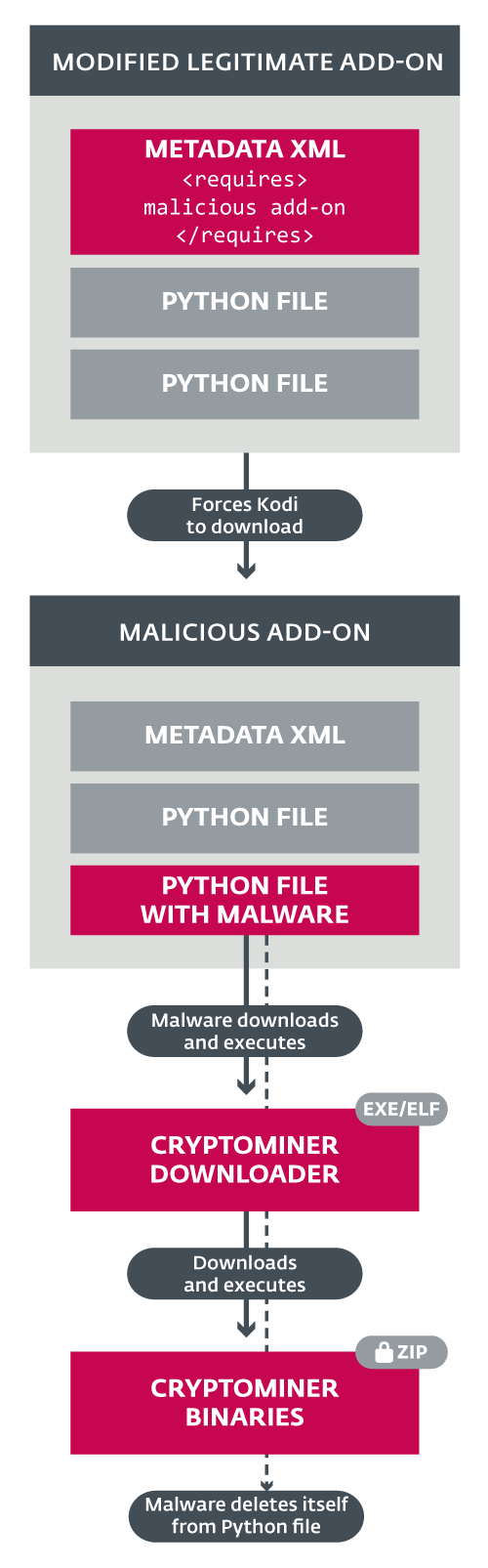

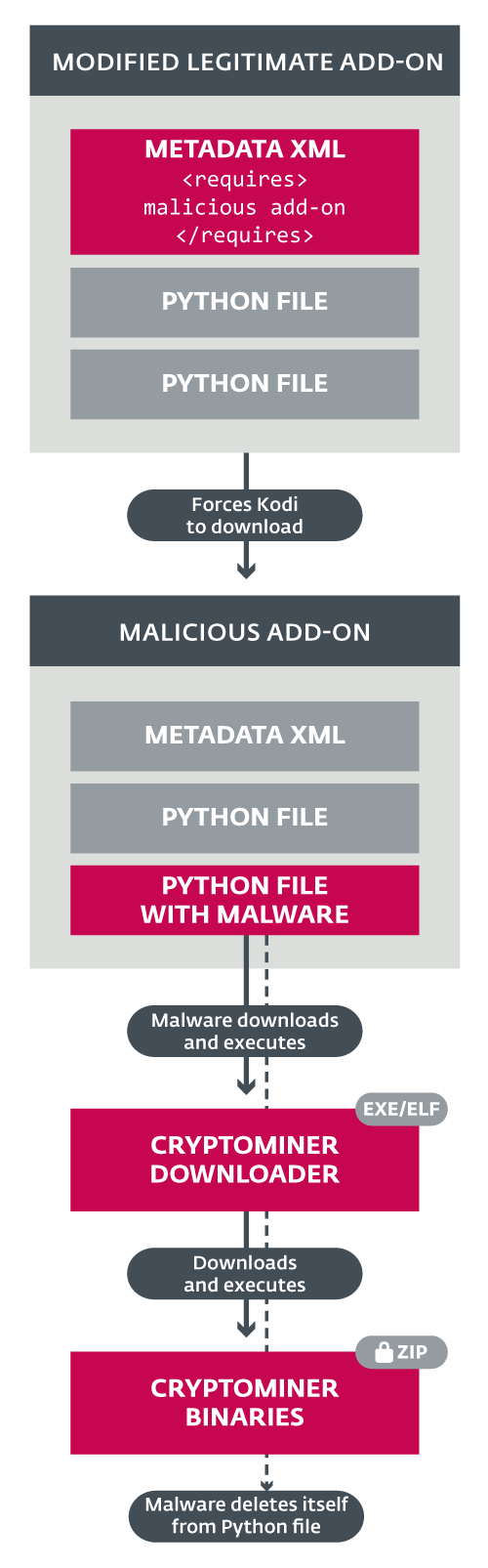

ESET的分析结果表明,网络犯罪分子修改了原始插件的元数据,并控制Kodi来下载一个名叫’script.module.python.requests’的插件(版本为2.16.0及以上)。

新下载的插件中包含的Python代码会运行加密货币挖矿软件,当恶意软件成功安装之后,负责下载恶意挖矿软件的Python代码将会被删除。

研究人员在报告中提到:“在对代码进行了分析之后,我们认为恶意代码的开发人员绝对是对Kodi及其插件结构非常了解的人。脚本代码会对目标操作系统进行检测,目前该恶意软件仅支持Windows和Linux,Android和macOS还不会受其影响。接下来,它会连接远程C&C服务器,并执行一个代码下载模块。”

因此,研究人员建议广大Kodi用户尽量从官方Kodi托管库中下载和更新插件。

近期,研究人员在某些非官方的Kodi开源多媒体代码库中发现了自定义修改后的恶意插件,而这些恶意插件将会在Windows和Linux平台中下载恶意挖矿软件。

研究人员表示,他们发现了一个通过合法插件来感染运行了Kodi设备的恶意活动。在这个恶意活动中,网络犯罪分子主要针对的是Kodi用户,并通过感染恶意挖矿软件来挖门罗币。

该活动似乎是从2017年12月份开始的,当时主要通过托管在Bubbles代码库(现已失效)中的’script.module.simplejson’插件来实现感染。由于Bubbles库已经下线了,所以网络犯罪分子也把他们的恶意插件转移到了Gaia库来进行传播。

网络犯罪分子利用了Kodi验证系统的漏洞

ESET的安全研究人员在XvBMC库中发现了这个恶意活动,而这个托管库最近因为侵犯版权的原因而被迫关闭,不过其他的托管库中仍托管了修改后的恶意插件。

由于Kodi插件可以从多个代码托管库中获取,并且插件的更新验证也只需要版本号,因此很多受害者在更新Kodi插件时就会刷新并安装到恶意插件。 www.wnhack.com

研究人员表示,正是因为很多代码托管库并没有对插件的更新机制进行有效的安全保护,这也是恶意插件能够在Kodi生态系统中蔓延的主要原因之一。

目前,受该活动影响最大的五个国家分别是美国、以色列、希腊、英国以及荷兰,而且这些国家同样也是全球使用Kodi插件最多的国家。

其中,’script.module.simplejson’为合法Kodi插件的名称,但是网络犯罪分子利用了Kodi更新机制中的漏洞,并利用更高版本编号来发布恶意Kodi插件。

当时,’script.module.simplejson’的版本号为3.4.0,而恶意代码库托管的恶意插件版本为3.4.1。由于恶意插件的版本号更高,Kodi用户将会自动更新并安装恶意插件。

感染分阶段进行

ESET的分析结果表明,网络犯罪分子修改了原始插件的元数据,并控制Kodi来下载一个名叫’script.module.python.requests’的插件(版本为2.16.0及以上)。

新下载的插件中包含的Python代码会运行加密货币挖矿软件,当恶意软件成功安装之后,负责下载恶意挖矿软件的Python代码将会被删除。 www.wnhack.com

研究人员在报告中提到:“在对代码进行了分析之后,我们认为恶意代码的开发人员绝对是对Kodi及其插件结构非常了解的人。脚本代码会对目标操作系统进行检测,目前该恶意软件仅支持Windows和Linux,Android和macOS还不会受其影响。接下来,它会连接远程C&C服务器,并执行一个代码下载模块。”

因此,研究人员建议广大Kodi用户尽量从官方Kodi托管库中下载和更新插件。

copyright 无奈人生