WP GDPR Compliance插件权限提升漏洞

WordPress一个非常流行的插件WP GDPR Compliance 被发现存在权限提升漏洞,该插件的安装量大约为10万。漏洞允许未授权的攻击者进行权限提升,以进一步入侵有漏洞的站点。研究人员建议用户尽快更新插件。

漏洞

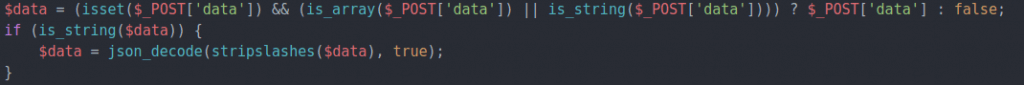

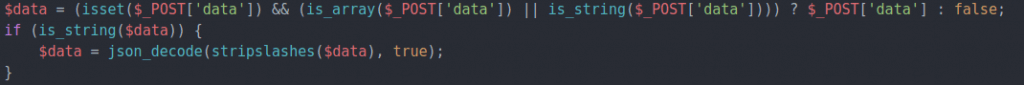

插件负责处理通过WordPress的admin-ajax.php功能提交的一些动作。这些动作包括对GDPR要求的数据访问和删除请求进行分类,和在WordPress管理面板修改插件设置。

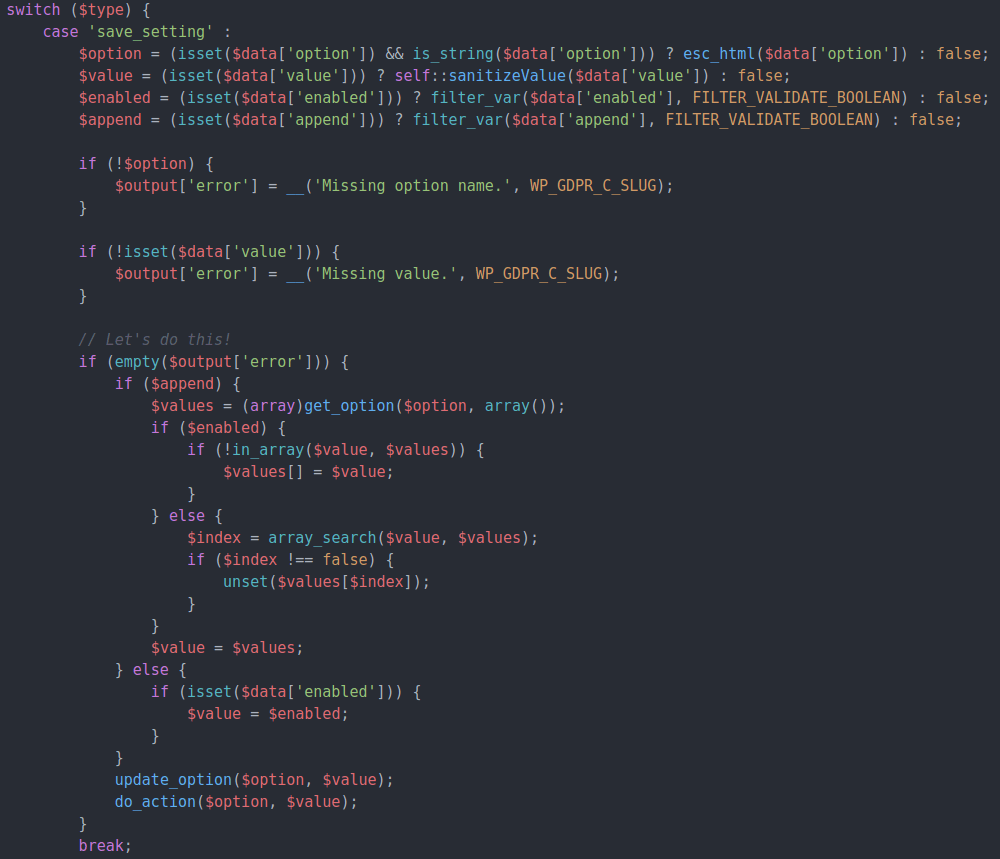

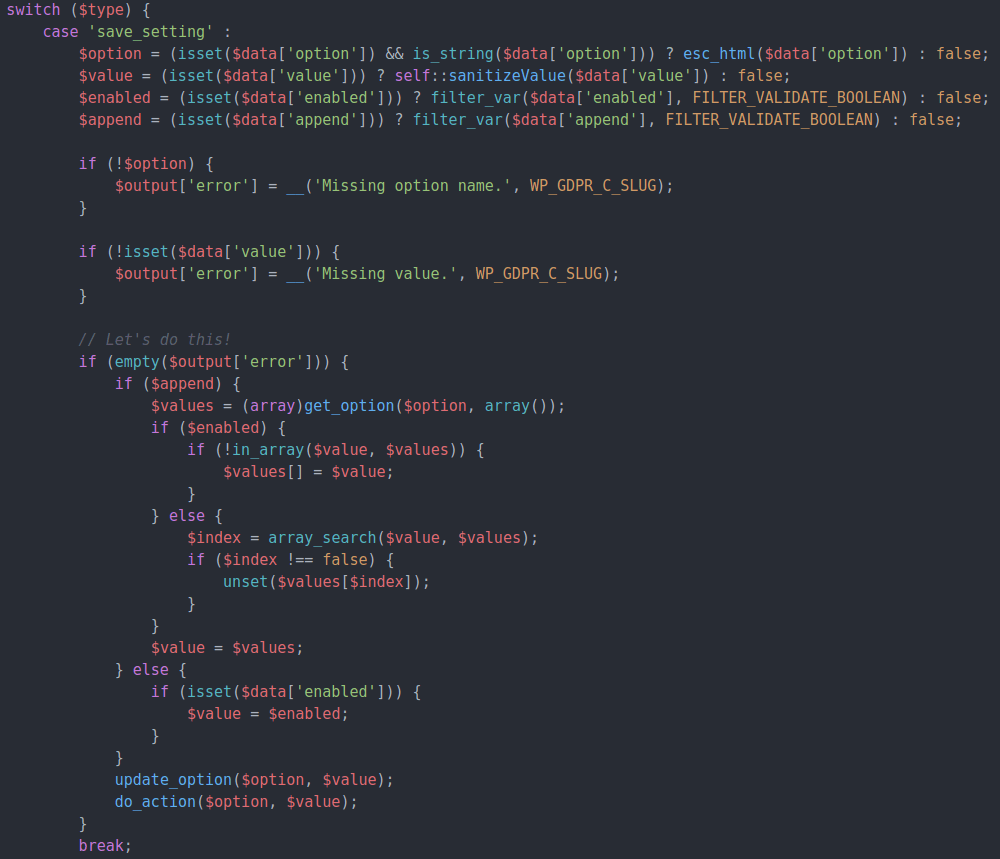

但未修复的WP GDPR一致性插件版本(1.4.2及更低版本)在执行内部动作save_setting来进行配置变化时不能完成相关检查。如果恶意用户提交任意选项和值到终端,input域会保存到受感染站点的数据库的options表中。

除了保存任意options值外,插件还会用提供的option名和值来执行do_action()调用,攻击者可以用来触发任意的WordPress动作。

该漏洞被报告为两个不同的漏洞:

· 第一个是任意options更新;

· 第二个是任意动作调用;

两个漏洞都在代码的相同区块中,比用相同的payload执行。因此,研究人员把漏洞看作是一个权限提升漏洞。

漏洞利用

已经有站点通过该攻击向量被感染。在这些攻击实例中,更新任意options值的能力被用来安装管理员账号到受影响的站点上。

利用该漏洞可以设置users_can_register option为1,将新用户的default_role修改为administrator,攻击者只需要简单的填写/wp-login.php?action=register的form表单,马上就可以访问特权账户了。攻击者可以将options修改回normal,安装恶意插件、含有web shell的主题和其他恶意软件来感染受害者站点。

研究任意发现恶意管理员账户的用户名是t2trollherten的变种。入侵向量与市场的webshells wp-cache.php相关联。

结论

截止补丁发布,有超过1万个使用WP GDPR Compliance插件的WordPress站点易受到此类攻击。因此建议使用该插件的用户尽快更新。

WordPress一个非常流行的插件WP GDPR Compliance 被发现存在权限提升漏洞,该插件的安装量大约为10万。漏洞允许未授权的攻击者进行权限提升,以进一步入侵有漏洞的站点。研究人员建议用户尽快更新插件。

漏洞

插件负责处理通过WordPress的admin-ajax.php功能提交的一些动作。这些动作包括对GDPR要求的数据访问和删除请求进行分类,和在WordPress管理面板修改插件设置。

但未修复的WP GDPR一致性插件版本(1.4.2及更低版本)在执行内部动作save_setting来进行配置变化时不能完成相关检查。如果恶意用户提交任意选项和值到终端,input域会保存到受感染站点的数据库的options表中。

除了保存任意options值外,插件还会用提供的option名和值来执行do_action()调用,攻击者可以用来触发任意的WordPress动作。 内容来自无奈安全网

该漏洞被报告为两个不同的漏洞:

· 第一个是任意options更新;

· 第二个是任意动作调用;

两个漏洞都在代码的相同区块中,比用相同的payload执行。因此,研究人员把漏洞看作是一个权限提升漏洞。

漏洞利用

已经有站点通过该攻击向量被感染。在这些攻击实例中,更新任意options值的能力被用来安装管理员账号到受影响的站点上。

利用该漏洞可以设置users_can_register option为1,将新用户的default_role修改为administrator,攻击者只需要简单的填写/wp-login.php?action=register的form表单,马上就可以访问特权账户了。攻击者可以将options修改回normal,安装恶意插件、含有web shell的主题和其他恶意软件来感染受害者站点。

研究任意发现恶意管理员账户的用户名是t2trollherten的变种。入侵向量与市场的webshells wp-cache.php相关联。

结论

截止补丁发布,有超过1万个使用WP GDPR Compliance插件的WordPress站点易受到此类攻击。因此建议使用该插件的用户尽快更新。