0 day漏洞CVE-2018-8589的新利用

11月13日,微软发布了安全公告,修补了我们发现的漏洞。我们于2018年10月17日向Microsoft报告了该漏洞。微软确认了该漏洞,其ID为CVE-2018-8589。

2018年10月,我们的自动漏洞防护(AEP)系统检测到试图利用Microsoft Windows操作系统中的漏洞。进一步分析显示win32k.sys中存在0 day漏洞。漏洞利用程序由恶意软件安装程序的第一阶段执行,以获取维持受害者系统持久性的必要特权。到目前为止,我们已经检测到利用此漏洞的攻击次数非常有限。受害者位于中东。

卡巴斯基实验室产品使用以下技术主动检测到此漏洞利用:

· 端点检测引擎和自动漏洞防御技术

· 卡巴斯基反目标攻击平台(KATA)的高级沙盒和防恶意软件引擎技术

卡巴斯基实验室对此攻击系列中的恶意软件检测结果为:

· HEUR:Exploit.Win32.Generic

· HEUR:Trojan.Win32.Generic

· PDM:Exploit.Win32.Generic

有关此攻击的更多信息可供卡巴斯基情报报告的客户使用,请联系:intelreports@kaspersky.com

技术细节

由于线程之间同步发送的消息锁定不当,造成win32k!xxxMoveWindow中存在竞争条件从而造成了CVE-2018-8589漏洞。

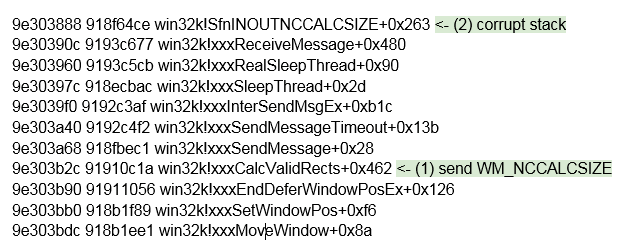

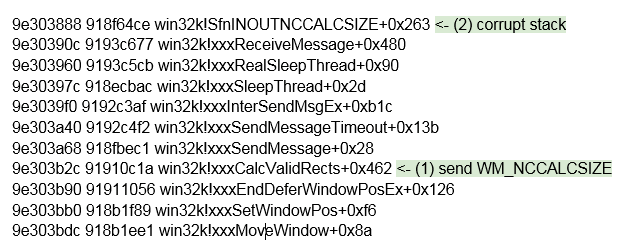

该漏洞通过创建具有类和关联窗口的两个线程来利用,并在两个线程共有的窗口进程中将另一线程的窗口移动到WM_NCCALCSIZE消息的回调内。

win32k!xxxCalcValidRects中的WM_NCCALCSIZE 消息

在WM_NCCALCSIZE回调的最大递归级别上终止另一线程将导致攻击者控制的lParam结构的异步copyin。

win32k!xxxCalcValidRects 和win32k!SfnINOUTNCCALCSIZE之间缺少正确的消息锁定

该漏洞利用指向shellcode的指针填充lParam,成功复制到win32k!SfnINOUTNCCALCSIZE的内核后,内核跳转到用户级别。在野外发现的漏洞利用只针对32位版本的Windows 7。

使用我们的poc在最新版本的Windows 7上触发BSOD

与以往一样,我们向Microsoft提供了此漏洞的PoC及源代码。

11月13日,微软发布了安全公告,修补了我们发现的漏洞。我们于2018年10月17日向Microsoft报告了该漏洞。微软确认了该漏洞,其ID为CVE-2018-8589。

2018年10月,我们的自动漏洞防护(AEP)系统检测到试图利用Microsoft Windows操作系统中的漏洞。进一步分析显示win32k.sys中存在0 day漏洞。漏洞利用程序由恶意软件安装程序的第一阶段执行,以获取维持受害者系统持久性的必要特权。到目前为止,我们已经检测到利用此漏洞的攻击次数非常有限。受害者位于中东。

卡巴斯基实验室产品使用以下技术主动检测到此漏洞利用:

· 端点检测引擎和自动漏洞防御技术

· 卡巴斯基反目标攻击平台(KATA)的高级沙盒和防恶意软件引擎技术

卡巴斯基实验室对此攻击系列中的恶意软件检测结果为:

· HEUR:Exploit.Win32.Generic

· HEUR:Trojan.Win32.Generic

· PDM:Exploit.Win32.Generic

有关此攻击的更多信息可供卡巴斯基情报报告的客户使用,请联系:intelreports@kaspersky.com

技术细节

由于线程之间同步发送的消息锁定不当,造成win32k!xxxMoveWindow中存在竞争条件从而造成了CVE-2018-8589漏洞。

该漏洞通过创建具有类和关联窗口的两个线程来利用,并在两个线程共有的窗口进程中将另一线程的窗口移动到WM_NCCALCSIZE消息的回调内。

win32k!xxxCalcValidRects中的WM_NCCALCSIZE 消息

在WM_NCCALCSIZE回调的最大递归级别上终止另一线程将导致攻击者控制的lParam结构的异步copyin。

win32k!xxxCalcValidRects 和win32k!SfnINOUTNCCALCSIZE之间缺少正确的消息锁定

该漏洞利用指向shellcode的指针填充lParam,成功复制到win32k!SfnINOUTNCCALCSIZE的内核后,内核跳转到用户级别。在野外发现的漏洞利用只针对32位版本的Windows 7。

使用我们的poc在最新版本的Windows 7上触发BSOD

与以往一样,我们向Microsoft提供了此漏洞的PoC及源代码。

本文来自无奈人生安全网