OSX Github桌面版RCE漏洞分析

作者André被邀请参加了H1-702 2018,并对GitHub进行了渗透测试。André喜欢入侵他常用的软件,因为他对其特征比较熟悉,故此他认为GitHub是一个不错的目标。最后研究人员发现GitHub Desktop OSX版本中存在RCE漏洞。

关于GitHub相关的漏洞和悬赏计划参见https://bounty.github.com。

漏洞

研究人员注意到@zhuowei去年报告了一个GitHub Desktop的漏洞:

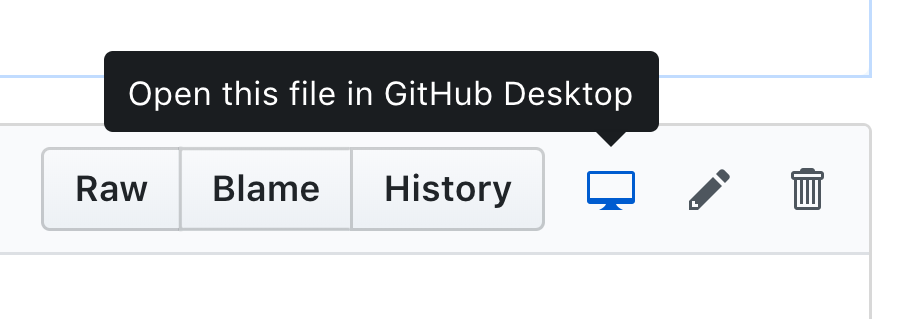

大家应该都见过这样的场景:

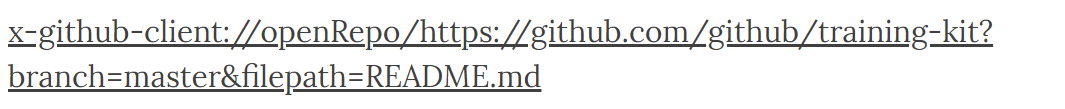

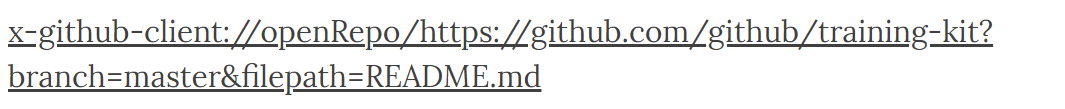

首先从GitHub Desktop使用的URI方案x-github-client://开始。URL中支持的动作就包括openRepo,可以自动打开repository(仓库)中指定的文件。如果仓库不存在,APP会让用户克隆该仓库,然后打开指定的文件。比如:

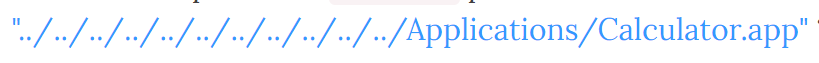

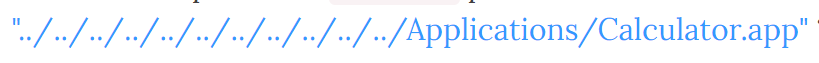

如果文件路径是:

会怎么样呢?

打开该URL会弹出一个计算器,也就是成功逃逸出仓库所在目录,也可以打开文件系统中的任意APP或文件。但在OSX仓库中可以含有一个APP,这可以是一个含有Application Bundle(应用程序包)的目录。首先,研究人员认为OSX可以检测出该APP是从网络上下载的。因为APP是从Git克隆的,OS会向用户弹窗要求用户确认这一动作。那么这一问题的根源是什么呢?

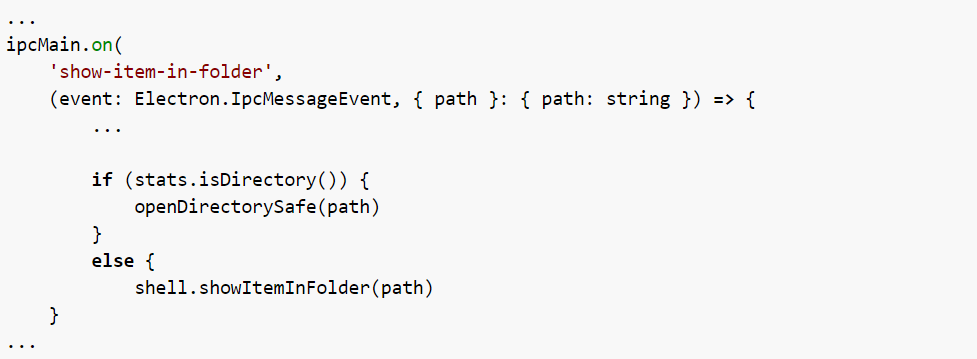

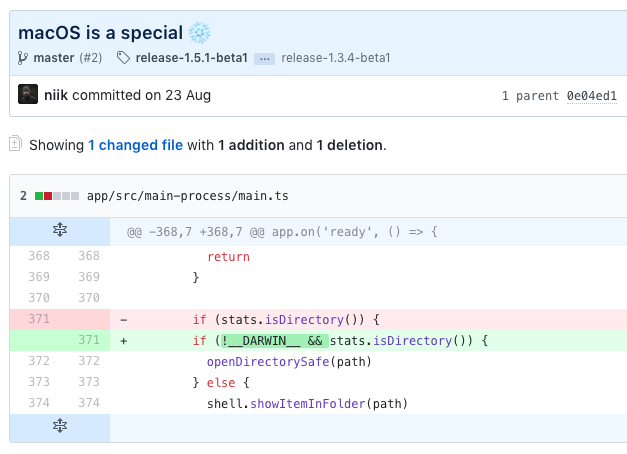

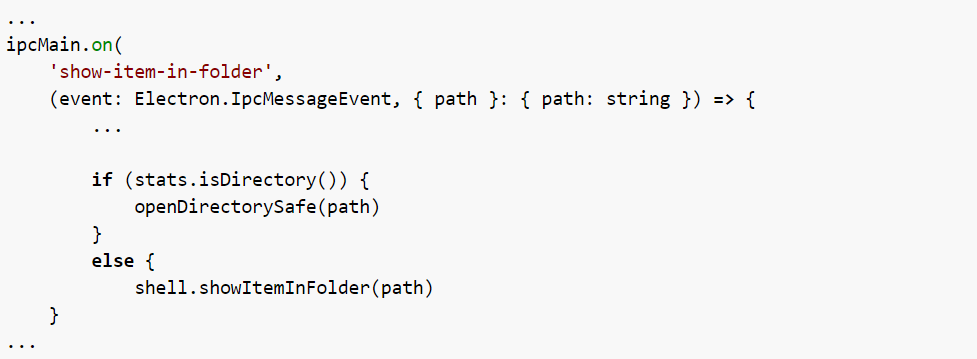

app/src/main-process/main.ts

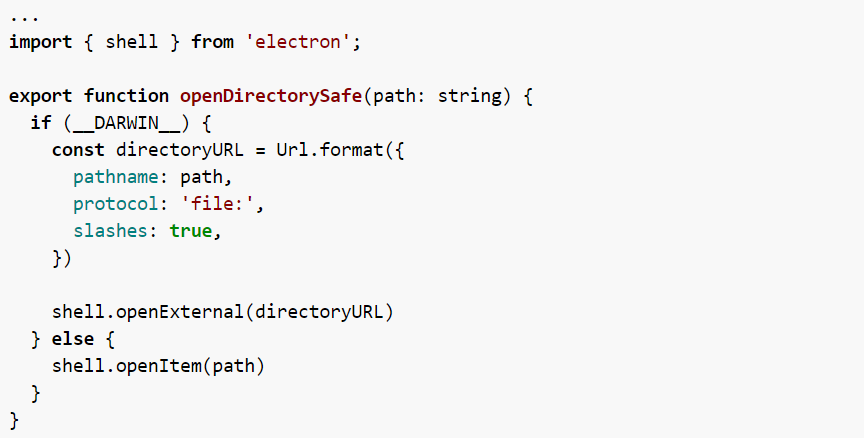

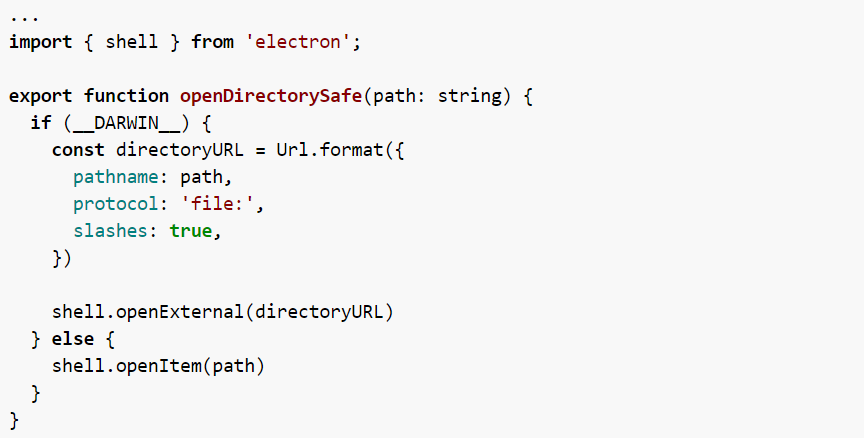

app/src/main-process/shell.ts

原来在OSX中,目录路径会被转换为file:/// URL,然后Electron函数shell.openExternal()在桌面版的默认方式打开URL。

PoC

研究人员用pyinstaller写了一个简单的逆向shell应用,并将其推送到github-desktop-poc仓库中:

如果github-desktop-poc之前没有克隆,用户就需要点击clone,用户点击clone后指定的文件马上就会打开。在POC视频中可以看到不需要其他的用户交互。

攻击场景:

攻击者可以在其GitHub仓库中放一个OSX app,并通过恶意链接分发和传播,比如在README.md中。攻击者就可以在使用OSX系统的GitHub Desktop的用户机器上实现远程代码执行。

但这种RCE要求有以下先决条件:

· 恶意库已克隆;

· Trusting GitHub Desktop URLs(可信的GitHub桌面版URL)可在相关的APP中打开链接的相关类型。

POC视频:https://pwning.re/files/bug-bounty/github-desktop-rce-poc.mov

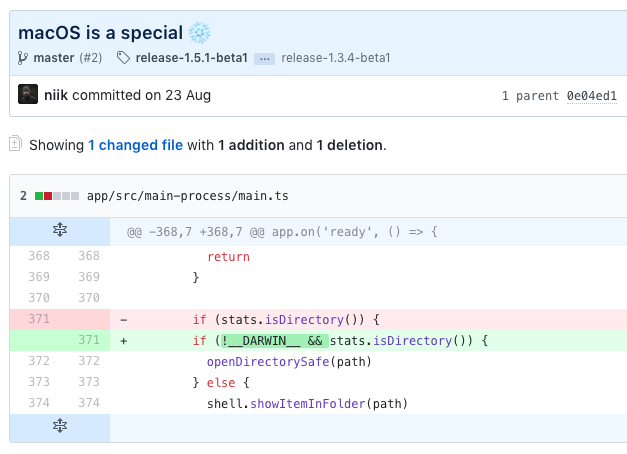

漏洞修复

作者André被邀请参加了H1-702 2018,并对GitHub进行了渗透测试。André喜欢入侵他常用的软件,因为他对其特征比较熟悉,故此他认为GitHub是一个不错的目标。最后研究人员发现GitHub Desktop OSX版本中存在RCE漏洞。

关于GitHub相关的漏洞和悬赏计划参见https://bounty.github.com。

漏洞

研究人员注意到@zhuowei去年报告了一个GitHub Desktop的漏洞:

大家应该都见过这样的场景:

首先从GitHub Desktop使用的URI方案x-github-client://开始。URL中支持的动作就包括openRepo,可以自动打开repository(仓库)中指定的文件。如果仓库不存在,APP会让用户克隆该仓库,然后打开指定的文件。比如:

本文来自无奈人生安全网

本文来自无奈人生安全网

如果文件路径是:

会怎么样呢?

打开该URL会弹出一个计算器,也就是成功逃逸出仓库所在目录,也可以打开文件系统中的任意APP或文件。但在OSX仓库中可以含有一个APP,这可以是一个含有Application Bundle(应用程序包)的目录。首先,研究人员认为OSX可以检测出该APP是从网络上下载的。因为APP是从Git克隆的,OS会向用户弹窗要求用户确认这一动作。那么这一问题的根源是什么呢?

app/src/main-process/main.ts

app/src/main-process/shell.ts

原来在OSX中,目录路径会被转换为file:/// URL,然后Electron函数shell.openExternal()在桌面版的默认方式打开URL。

PoC

研究人员用pyinstaller写了一个简单的逆向shell应用,并将其推送到github-desktop-poc仓库中:

如果github-desktop-poc之前没有克隆,用户就需要点击clone,用户点击clone后指定的文件马上就会打开。在POC视频中可以看到不需要其他的用户交互。

攻击场景:

攻击者可以在其GitHub仓库中放一个OSX app,并通过恶意链接分发和传播,比如在README.md中。攻击者就可以在使用OSX系统的GitHub Desktop的用户机器上实现远程代码执行。

但这种RCE要求有以下先决条件:

· 恶意库已克隆;

· Trusting GitHub Desktop URLs(可信的GitHub桌面版URL)可在相关的APP中打开链接的相关类型。

POC视频:https://pwning.re/files/bug-bounty/github-desktop-rce-poc.mov

漏洞修复

本文来自无奈人生安全网

本文来自无奈人生安全网