Windows任意文件读0 day POC公布

安全研究人员@SandboxEscaper近日又公布了微软Windows的0 day漏洞PoC,该漏洞poc证明利用该漏洞可以读取Windows系统中任意位置的文件。该漏洞影响的实际上是ReadFile.exe文件,因此可以从任意位置读取文件。

利用原理

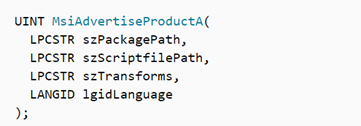

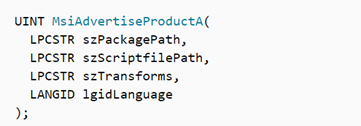

微软官方文档中MsiAdvertiseProduct函数的说明是,生成一个广告脚本或向计算机推荐一个产品广告。MsiAdvertiseProduct函数可以让安装器将用于分配或发布产品的信息写入注册表中。该脚本可以使用MsiAdvertiseProductEx以与特定平台一致的形式写入。

调用该函数可以使用install服务进行任意文件拷贝,而攻击者可以控制install服务。

安全研究人员@SandboxEscaper称虽然存在检查的安全机制,但是可以使用TOCTOU竞争条件类型来绕过检查。

最终的结果就是可以以SYSTEM权限复制任意文件,因此研究@SandboxEscaper将该漏洞命名为任意文件读漏洞。

POC视频见:https://www.youtube.com/embed/x4P2H64GI1o

@SandboxEscaper也给出了一种非常简单的验证该漏洞的方法:即创建两个本地账户,然后尝试读取另一个账户的desktop.ini文件。

Acros Security CEO和0Patch平台创始人Mitja Kolsek确认了该POC的真实性和有效性。

这是@SandboxEscaper 4个月内第3次在没有提前通知微软的情况下公布了Windows 0day漏洞。前2个分别是:

· 8月份的Windows计划任务权限提升漏洞

· 10月份的任意文件删除漏洞

@SandboxEscaper发布了第一个0day漏洞后,她发布漏洞详情和POC代码的GitHub账户就被封了。

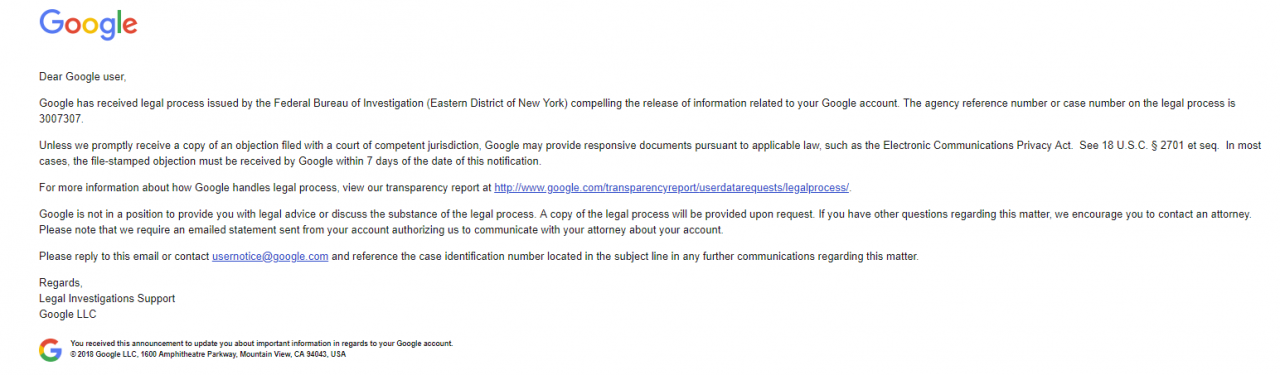

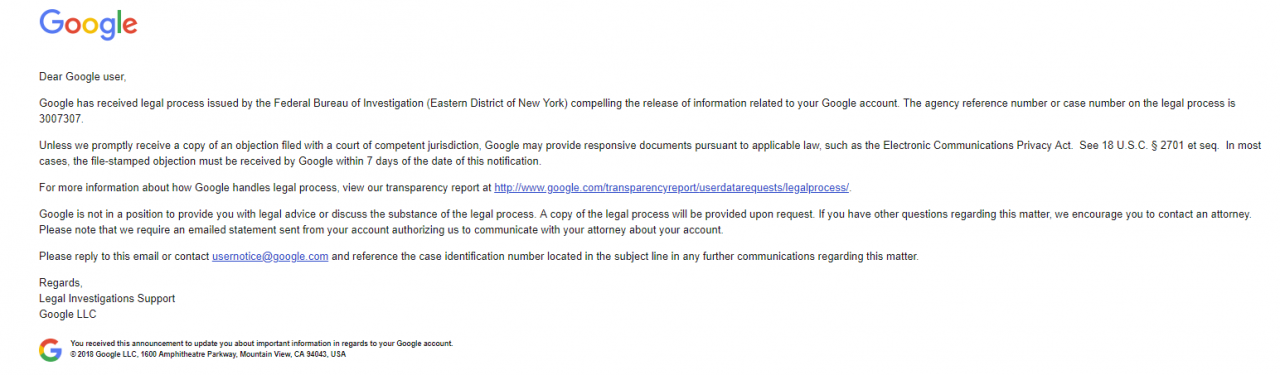

Google向@SandboxEscaper发信说明了其Google账户的详细情况,并称她已经成功获得了FBI的注意。

研究人员认为她收到FBI关注的原因目前还不知道,但是并不一定与她发布Windows 0day漏洞代码有关,因为她之前还在twitter上发布过威胁美国总统的推文。

安全研究人员@SandboxEscaper近日又公布了微软Windows的0 day漏洞PoC,该漏洞poc证明利用该漏洞可以读取Windows系统中任意位置的文件。该漏洞影响的实际上是ReadFile.exe文件,因此可以从任意位置读取文件。

利用原理

微软官方文档中MsiAdvertiseProduct函数的说明是,生成一个广告脚本或向计算机推荐一个产品广告。MsiAdvertiseProduct函数可以让安装器将用于分配或发布产品的信息写入注册表中。该脚本可以使用MsiAdvertiseProductEx以与特定平台一致的形式写入。

调用该函数可以使用install服务进行任意文件拷贝,而攻击者可以控制install服务。

安全研究人员@SandboxEscaper称虽然存在检查的安全机制,但是可以使用TOCTOU竞争条件类型来绕过检查。

最终的结果就是可以以SYSTEM权限复制任意文件,因此研究@SandboxEscaper将该漏洞命名为任意文件读漏洞。

POC视频见:https://www.youtube.com/embed/x4P2H64GI1o

@SandboxEscaper也给出了一种非常简单的验证该漏洞的方法:即创建两个本地账户,然后尝试读取另一个账户的desktop.ini文件。

Acros Security CEO和0Patch平台创始人Mitja Kolsek确认了该POC的真实性和有效性。

这是@SandboxEscaper 4个月内第3次在没有提前通知微软的情况下公布了Windows 0day漏洞。前2个分别是:

· 8月份的Windows计划任务权限提升漏洞

· 10月份的任意文件删除漏洞

@SandboxEscaper发布了第一个0day漏洞后,她发布漏洞详情和POC代码的GitHub账户就被封了。

Google向@SandboxEscaper发信说明了其Google账户的详细情况,并称她已经成功获得了FBI的注意。

本文来自无奈人生安全网

本文来自无奈人生安全网 研究人员认为她收到FBI关注的原因目前还不知道,但是并不一定与她发布Windows 0day漏洞代码有关,因为她之前还在twitter上发布过威胁美国总统的推文。

本文来自无奈人生安全网