CVE-2016-7290: 微软office word的整数下溢漏洞分析

这个下溢是当word处理特殊的二进制文档文件时,在复制操作期间越界读取时触发,能够导致winword.exe保护模式下栈的缓冲区溢出问题。

一切听起来是戏剧性的,但是PoC触发只需要越界读取,然而本文将深入分析漏洞细节。

这个漏洞影响Microsoft Word 2007 Service Pack 3, Microsoft Office 2010 Service Pack 2 (32位版本), Microsoft Office 2010 Service Pack 2 (64位版本) 和 Microsoft Office Compatibility Pack Service Pack 3。更多的细节能从SRC-2016-0042获取。本文所有的分析是基于Microsoft Office 2010 专业版的winword.exe(v14.0.4734.1000)。

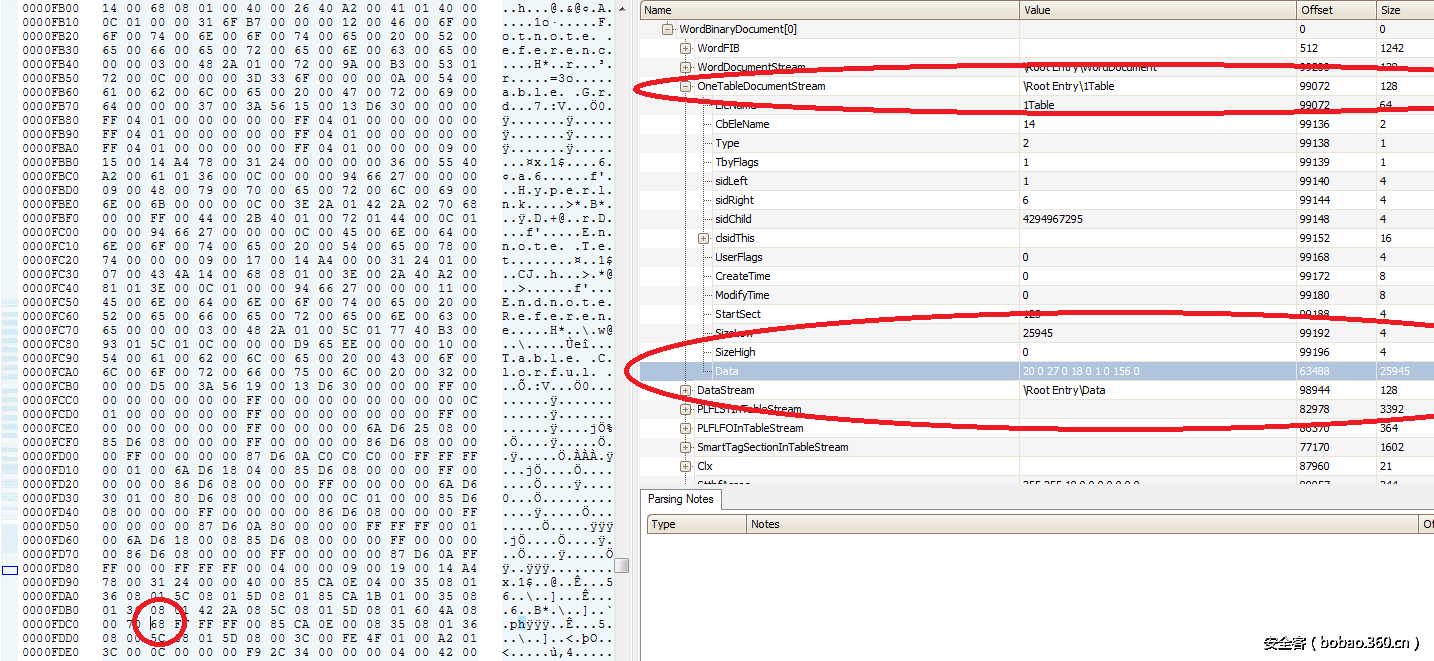

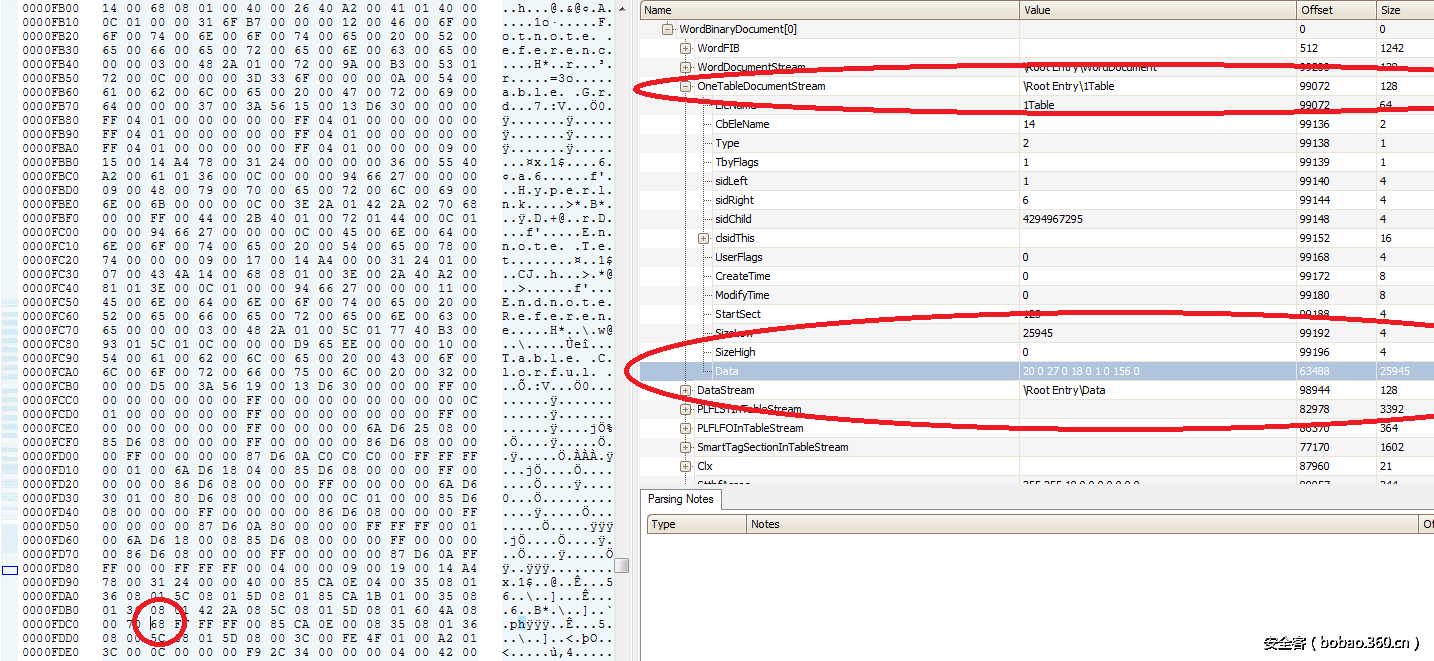

首先,来看下sample和PoC文件的不同之处。

注意到只有一个字节的不同。接下来看下哪个结构块包含了这个不同。

可以看到不同之处在于OneTableDocumentStream数据域中。Sample文件的值为0x68,而poc文件使用0xfa来触发下溢。

0x01 触发漏洞

首先,为了调试开启页堆和用户态栈跟踪:

c:\Program Files\Debugging Tools for Windows (x86)>gflags.exe -i winword.exe +hpa +ust

Current Registry Settings for winword.exe executable are: 02001000

ust - Create user mode stack trace database

hpa - Enable page heap

c:\Program Files\Debugging Tools for Windows (x86)>

然后运行poc.doc文件导致以下保护模式外异常访问:

(880.ac4): Access violation - code c0000005 (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

eax=00000000 ebx=00000000 ecx=00000033 edx=00000002 esi=22870ffd edi=002513c4

eip=744fb40c esp=0024c694 ebp=0024c69c iopl=0 nv up ei pl nz ac po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00210212

MSVCR90!memmove+0xfc:

744fb40c f3a5 rep movs dword ptr es:[edi],dword ptr [esi]

0:000> kvn

# ChildEBP RetAddr Args to Child

00 0024c69c 5e3f9b36 002513bf 22870ff8 000000d3 MSVCR90!memmove+0xfc

WARNING: Stack unwind information not available. Following frames may be wrong.

01 0024c6b0 5e413843 22870ff8 002513bf 000000d3 wwlib!DllGetClassObject+0x455a

02 0024c744 5e413223 002513ac 002513a0 00004ab8 wwlib!GetAllocCounters+0xcadb

03 00251230 5e4131c6 002513ac 002513a0 00004ab8 wwlib!GetAllocCounters+0xc4bb

04 00251264 5e45f414 002513ac 002513a0 00004ab8 wwlib!GetAllocCounters+0xc45e

05 00251280 5e8da8a7 002513a0 22872fe4 00000000 wwlib!GetAllocCounters+0x586ac

06 002512b8 5e89fdcb 04760520 002513a0 ffffffff wwlib!DllGetLCID+0x2d4521

07 002567f4 5e66e957 1b132948 04760098 00000000 wwlib!DllGetLCID+0x299a45

08 002580e0 5e671d5b 04760098 00258928 00000001 wwlib!DllGetLCID+0x685d1

09 00258584 5e671489 04760098 00258928 1b132948 wwlib!DllGetLCID+0x6b9d5

0a 0025894c 5e675c10 04760098 00002490 00000000 wwlib!DllGetLCID+0x6b103

0b 00258998 5e4a6ad4 04760098 1b132948 0000056e wwlib!DllGetLCID+0x6f88a

0c 002589d4 64270be6 22562f10 0000056e 00000000 wwlib!GetAllocCounters+0x9fd6c

0d 002589f8 64270ebd 18bea880 18bea998 00258aa8 MSPTLS!FsTransformBbox+0x279b3

0e 00258a4c 64270f2c 22798de8 00258d40 00000000 MSPTLS!FsTransformBbox+0x27c8a

0f 00258aec 64271196 00258d40 00000000 00000000 MSPTLS!FsTransformBbox+0x27cf9

10 00258ca0 6425736a 22798de8 227f0ca0 00000000 MSPTLS!FsTransformBbox+0x27f63

11 00258db4 6428aa6f 22826fd0 00000000 00000000 MSPTLS!FsTransformBbox+0xe137

12 00258eac 6426fbb9 22798de8 227f0ca0 00000000 MSPTLS!FsTransformBbox+0x4183c

13 00259000 6425684e 22798de8 00000000 00000000 MSPTLS!FsTransformBbox+0x26986

0x02 调查访问的内存

第一步我们要检查在崩溃时访问的内存。

0:000> !heap -p -a @esi

address 22870ffd found in

_DPH_HEAP_ROOT @ 61000

in busy allocation ( DPH_HEAP_BLOCK: UserAddr UserSize - VirtAddr VirtSize)

227a13a8: 22870fe0 19 - 22870000 2000

这个下溢是当word处理特殊的二进制文档文件时,在复制操作期间越界读取时触发,能够导致winword.exe保护模式下栈的缓冲区溢出问题。

一切听起来是戏剧性的,但是PoC触发只需要越界读取,然而本文将深入分析漏洞细节。

这个漏洞影响Microsoft Word 2007 Service Pack 3, Microsoft Office 2010 Service Pack 2 (32位版本), Microsoft Office 2010 Service Pack 2 (64位版本) 和 Microsoft Office Compatibility Pack Service Pack 3。更多的细节能从SRC-2016-0042获取。本文所有的分析是基于Microsoft Office 2010 专业版的winword.exe(v14.0.4734.1000)。

首先,来看下sample和PoC文件的不同之处。

注意到只有一个字节的不同。接下来看下哪个结构块包含了这个不同。

www.wnhack.com

www.wnhack.com

可以看到不同之处在于OneTableDocumentStream数据域中。Sample文件的值为0x68,而poc文件使用0xfa来触发下溢。

0x01 触发漏洞

首先,为了调试开启页堆和用户态栈跟踪:

c:\Program Files\Debugging Tools for Windows (x86)>gflags.exe -i winword.exe +hpa +ust

Current Registry Settings for winword.exe executable are: 02001000

ust - Create user mode stack trace database

hpa - Enable page heap

c:\Program Files\Debugging Tools for Windows (x86)>

然后运行poc.doc文件导致以下保护模式外异常访问:

(880.ac4): Access violation - code c0000005 (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

eax=00000000 ebx=00000000 ecx=00000033 edx=00000002 esi=22870ffd edi=002513c4

eip=744fb40c esp=0024c694 ebp=0024c69c iopl=0 nv up ei pl nz ac po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00210212 无奈人生安全网

MSVCR90!memmove+0xfc:

744fb40c f3a5 rep movs dword ptr es:[edi],dword ptr [esi]

0:000> kvn

# ChildEBP RetAddr Args to Child

00 0024c69c 5e3f9b36 002513bf 22870ff8 000000d3 MSVCR90!memmove+0xfc

WARNING: Stack unwind information not available. Following frames may be wrong.

01 0024c6b0 5e413843 22870ff8 002513bf 000000d3 wwlib!DllGetClassObject+0x455a

02 0024c744 5e413223 002513ac 002513a0 00004ab8 wwlib!GetAllocCounters+0xcadb

03 00251230 5e4131c6 002513ac 002513a0 00004ab8 wwlib!GetAllocCounters+0xc4bb

04 00251264 5e45f414 002513ac 002513a0 00004ab8 wwlib!GetAllocCounters+0xc45e

05 00251280 5e8da8a7 002513a0 22872fe4 00000000 wwlib!GetAllocCounters+0x586ac

06 002512b8 5e89fdcb 04760520 002513a0 ffffffff wwlib!DllGetLCID+0x2d4521

07 002567f4 5e66e957 1b132948 04760098 00000000 wwlib!DllGetLCID+0x299a45 内容来自无奈安全网

08 002580e0 5e671d5b 04760098 00258928 00000001 wwlib!DllGetLCID+0x685d1

09 00258584 5e671489 04760098 00258928 1b132948 wwlib!DllGetLCID+0x6b9d5

0a 0025894c 5e675c10 04760098 00002490 00000000 wwlib!DllGetLCID+0x6b103

0b 00258998 5e4a6ad4 04760098 1b132948 0000056e wwlib!DllGetLCID+0x6f88a

0c 002589d4 64270be6 22562f10 0000056e 00000000 wwlib!GetAllocCounters+0x9fd6c

0d 002589f8 64270ebd 18bea880 18bea998 00258aa8 MSPTLS!FsTransformBbox+0x279b3

0e 00258a4c 64270f2c 22798de8 00258d40 00000000 MSPTLS!FsTransformBbox+0x27c8a

0f 00258aec 64271196 00258d40 00000000 00000000 MSPTLS!FsTransformBbox+0x27cf9

10 00258ca0 6425736a 22798de8 227f0ca0 00000000 MSPTLS!FsTransformBbox+0x27f63

11 00258db4 6428aa6f 22826fd0 00000000 00000000 MSPTLS!FsTransformBbox+0xe137

12 00258eac 6426fbb9 22798de8 227f0ca0 00000000 MSPTLS!FsTransformBbox+0x4183c

13 00259000 6425684e 22798de8 00000000 00000000 MSPTLS!FsTransformBbox+0x26986

0x02 调查访问的内存

第一步我们要检查在崩溃时访问的内存。 无奈人生安全网

0:000> !heap -p -a @esi

address 22870ffd found in

_DPH_HEAP_ROOT @ 61000

in busy allocation ( DPH_HEAP_BLOCK: UserAddr UserSize - VirtAddr VirtSize)

227a13a8: 22870fe0 19 - 22870000 2000

www.wnhack.com

无奈人生安全网