有关Cisco IOS&IOS XE Software CMP安全漏洞情况的通报

路由交换市场份额领先的思科(Cisco)公司于3月17日发布了IOS和IOS XE Software安全漏洞(CNNVD-201703-840),引起了广泛关注。该漏洞允许未授权的攻击者执行任意代码、提升权限、重启设备等。国家信息安全漏洞库(CNNVD)对此进行了跟踪分析,具体情况如下:

一、 漏洞简介

Cisco IOS/IOS XE Software是美国思科(Cisco)公司为其网络设备开发的操作系统,也是一个与硬件分离的软件体系结构,随网络技术的不断发展,可动态地升级以适应不断变化的技术。集群管理协议(Cluster Management Protocol,CMP) 是集群成员之间内部使用TELNET来进行信号和命令控制的协议。

多款Cisco产品中的IOS和IOS XESoftware存在远程代码执行漏洞(CNNVD-201703-840,CVE-2017-3881)。该漏洞源于未能将CMP-specific Telnet选项限制于内部集群成员之间的本地通信使用,允许任意设备通过远程登录连接的方式接受并处理这些选项,并且错误处理格式不正确的CMP-specific Telnet选项,导致远程攻击者可以利用该漏洞通过发送畸形CMP-specificTelnet选项,向受影响设备建立一个Telnet会话,进而执行任意代码,提升权限,完全控制受影响的设备或导致设备重启。

以下设备受到影响:Cisco Catalyst switches;Embedded Service2020 switches;Enhanced Layer 2 EtherSwitch ServiceModule;Enhanced Layer 2/3 EtherSwitch Service Module;Gigabit Ethernet Switch Module (CGESM) for HP;IE Industrial Ethernet switches;ME 4924-10GEswitch;RF Gateway 10;SM-X Layer2/3 EtherSwitch Service Module。

本次受影响设备达319种型号,具体型号见思科官网。

二、 漏洞危害

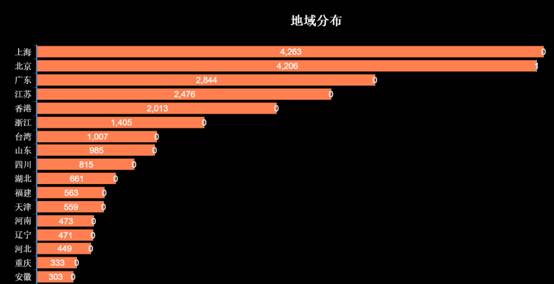

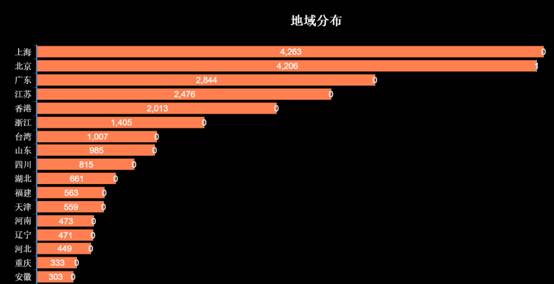

截至3月30日,发现全球思科设备约有 1130 万台,其中可能存在上述漏洞的相关设备约有 47.6 万台。其中,中国范围内可能受影响的设备约2.65万台,上海和北京受影响较为严重。

图1 思科设备全球分布

图2 可能受影响的思科设备全球分布

图3 可能受影响的思科设备中国分布

三、 修复措施

3月29日,思科官方已针对该漏洞发布安全公告:

请受影响用户及时检查是否受该漏洞影响。

受影响的CiscoIOS版本为: 15.0(2)SE 10

可将其升级至如下版本以消除漏洞影响:

15.2(5.5.20i)E2

15.2(5.5.15i)E2

15.2(5)EX

15.2(4)E4

本通报由CNNVD技术支撑单位——北京安赛创想科技有限公司、远江盛邦(北京)信息技术有限公司、北京白帽汇科技有限公司提供支持。

CNNVD将继续跟踪上述漏洞的相关情况,及时发布相关信息。如有需要,可与CNNVD联系。

路由交换市场份额领先的思科(Cisco)公司于3月17日发布了IOS和IOS XE Software安全漏洞(CNNVD-201703-840),引起了广泛关注。该漏洞允许未授权的攻击者执行任意代码、提升权限、重启设备等。国家信息安全漏洞库(CNNVD)对此进行了跟踪分析,具体情况如下:

一、 漏洞简介

Cisco IOS/IOS XE Software是美国思科(Cisco)公司为其网络设备开发的操作系统,也是一个与硬件分离的软件体系结构,随网络技术的不断发展,可动态地升级以适应不断变化的技术。集群管理协议(Cluster Management Protocol,CMP) 是集群成员之间内部使用TELNET来进行信号和命令控制的协议。

多款Cisco产品中的IOS和IOS XESoftware存在远程代码执行漏洞(CNNVD-201703-840,CVE-2017-3881)。该漏洞源于未能将CMP-specific Telnet选项限制于内部集群成员之间的本地通信使用,允许任意设备通过远程登录连接的方式接受并处理这些选项,并且错误处理格式不正确的CMP-specific Telnet选项,导致远程攻击者可以利用该漏洞通过发送畸形CMP-specificTelnet选项,向受影响设备建立一个Telnet会话,进而执行任意代码,提升权限,完全控制受影响的设备或导致设备重启。 copyright 无奈人生

以下设备受到影响:Cisco Catalyst switches;Embedded Service2020 switches;Enhanced Layer 2 EtherSwitch ServiceModule;Enhanced Layer 2/3 EtherSwitch Service Module;Gigabit Ethernet Switch Module (CGESM) for HP;IE Industrial Ethernet switches;ME 4924-10GEswitch;RF Gateway 10;SM-X Layer2/3 EtherSwitch Service Module。

本次受影响设备达319种型号,具体型号见思科官网。

二、 漏洞危害

截至3月30日,发现全球思科设备约有 1130 万台,其中可能存在上述漏洞的相关设备约有 47.6 万台。其中,中国范围内可能受影响的设备约2.65万台,上海和北京受影响较为严重。

图1 思科设备全球分布

图2 可能受影响的思科设备全球分布

copyright 无奈人生

copyright 无奈人生

图3 可能受影响的思科设备中国分布

三、 修复措施

3月29日,思科官方已针对该漏洞发布安全公告:

请受影响用户及时检查是否受该漏洞影响。

受影响的CiscoIOS版本为: 15.0(2)SE 10

可将其升级至如下版本以消除漏洞影响:

15.2(5.5.20i)E2

15.2(5.5.15i)E2

15.2(5)EX

15.2(4)E4

本通报由CNNVD技术支撑单位——北京安赛创想科技有限公司、远江盛邦(北京)信息技术有限公司、北京白帽汇科技有限公司提供支持。

CNNVD将继续跟踪上述漏洞的相关情况,及时发布相关信息。如有需要,可与CNNVD联系。

内容来自无奈安全网