Microsoft恶意软件防护引擎远程执行代码漏洞(CVE-2017-0290)

漏洞编号:CVE-2017-0290

漏洞发现者:Google Project Zero的 Natalie Silvanovich和Tavis Ormandy

漏洞等级:严重

漏洞危害:成功利用此漏洞的攻击者可在LocalSystem账户下执行任意代码,并控制系统。攻击者可以安装程序; 查看,更改或删除数据; 以及创建具有完整用户权限的新帐户。

漏洞概述

当Microsoft恶意软件保护引擎未正确扫描攻击者精心构造的文件导致内存损坏时,触发远程执行代码漏洞。成功利用此漏洞的攻击者可在LocalSystem账户下执行任意代码,并控制系统。攻击者可以安装程序; 查看,更改或删除数据; 甚至创建具有完整用户权限的新帐户。

要利用此漏洞,必须由受影响的Microsoft恶意软件防护引擎扫描特制的文件。攻击者可以通过多种方法将特制文件放置在Microsoft恶意软件防护引擎扫描的位置。例如,攻击者可以使用网站将特制文件传送到受害者的系统,当用户查看该网站的时候,这个特制的文件就会被Microsoft恶意软件防护引擎扫描。攻击者还可以通过电子邮件或在打开文件时扫描Instant Messenger消息中的特制文件。此外,攻击者可以利用提供托管用户内容的网站,将特制文件上传到由托管服务器上,Microsoft恶意软件保护引擎就会在托管服务器上扫描攻击者提供的特制文件。

如果受影响的反恶意软件启用了实时保护,则Microsoft恶意软件保护引擎将自动扫描文件,从而在扫描特制文件时导致利用该漏洞。如果未启用实时扫描,则攻击者将需要等待直到发生计划扫描才能利用该漏洞。

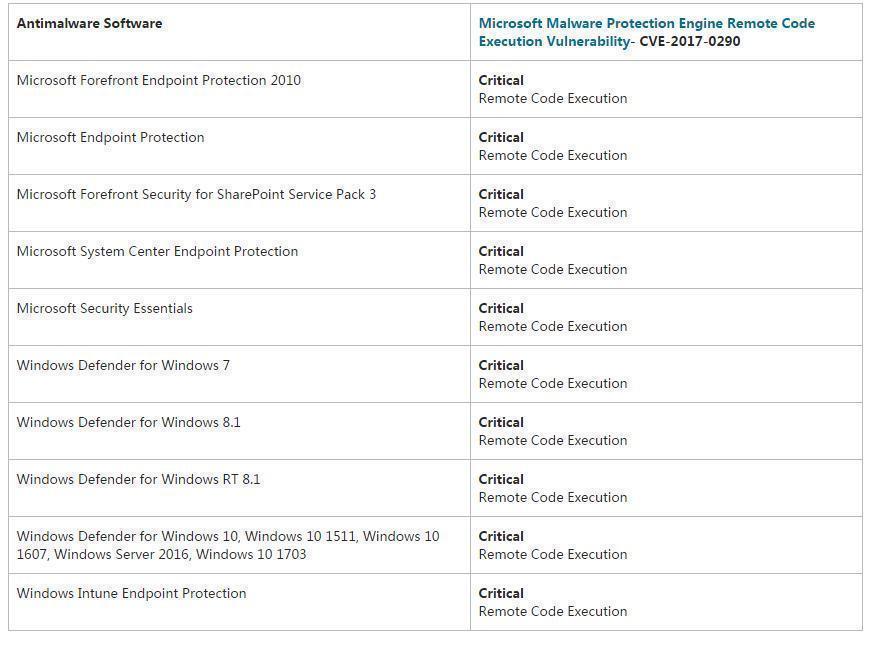

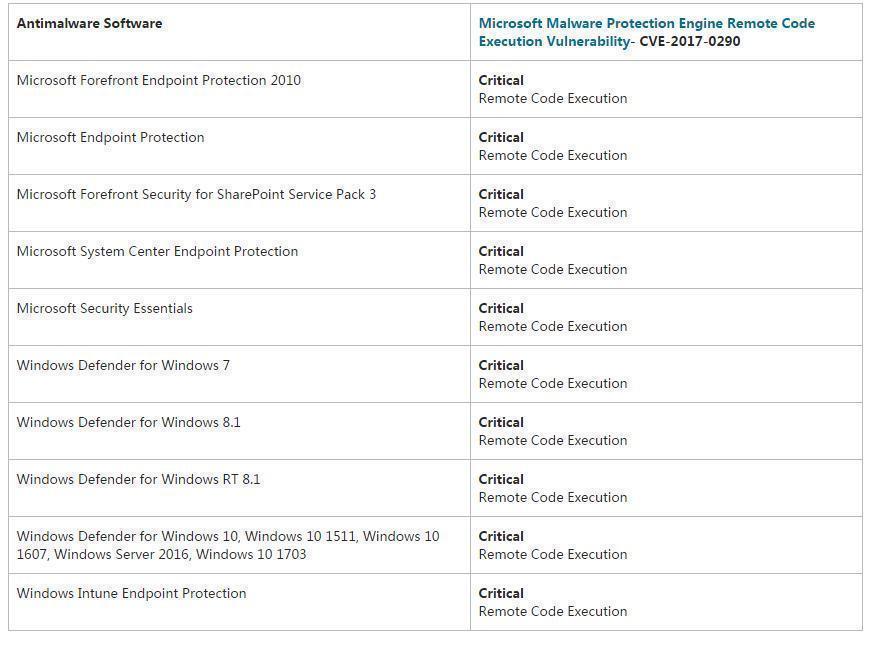

受影响的软件

受此漏洞影响的Microsoft恶意软件保护引擎版本:Version 1.1.13701.0

第一个解决该漏洞的Microsoft恶意软件保护引擎版本:Version 1.1.13704.0

修复建议

检查是否安装更新,对于受影响的软件,请验证Microsoft恶意软件防护引擎版本是否为1.1.10701.0或更高版本。

如果必要的话,请安装更新。企业反恶意软件部署的管理员应确保其更新管理软件被配置为自动更新和部署,该更新会在48小时内生效。有关如何手动更新Microsoft恶意软件防护引擎和恶意软件定义的详细信息,请参阅Microsoft知识库文章2510781

更多漏洞详细细节:

https://bugs.chromium.org/p/project-zero/issues/detail?id=1252&desc=5

参考链接

https://technet.microsoft.com/en-us/library/security/4022344

https://bugs.chromium.org/p/project-zero/issues/detail?id=1252&desc=5

漏洞编号:CVE-2017-0290

漏洞发现者:Google Project Zero的 Natalie Silvanovich和Tavis Ormandy

漏洞等级:严重

漏洞危害:成功利用此漏洞的攻击者可在LocalSystem账户下执行任意代码,并控制系统。攻击者可以安装程序; 查看,更改或删除数据; 以及创建具有完整用户权限的新帐户。

漏洞概述

当Microsoft恶意软件保护引擎未正确扫描攻击者精心构造的文件导致内存损坏时,触发远程执行代码漏洞。成功利用此漏洞的攻击者可在LocalSystem账户下执行任意代码,并控制系统。攻击者可以安装程序; 查看,更改或删除数据; 甚至创建具有完整用户权限的新帐户。

要利用此漏洞,必须由受影响的Microsoft恶意软件防护引擎扫描特制的文件。攻击者可以通过多种方法将特制文件放置在Microsoft恶意软件防护引擎扫描的位置。例如,攻击者可以使用网站将特制文件传送到受害者的系统,当用户查看该网站的时候,这个特制的文件就会被Microsoft恶意软件防护引擎扫描。攻击者还可以通过电子邮件或在打开文件时扫描Instant Messenger消息中的特制文件。此外,攻击者可以利用提供托管用户内容的网站,将特制文件上传到由托管服务器上,Microsoft恶意软件保护引擎就会在托管服务器上扫描攻击者提供的特制文件。 本文来自无奈人生安全网

如果受影响的反恶意软件启用了实时保护,则Microsoft恶意软件保护引擎将自动扫描文件,从而在扫描特制文件时导致利用该漏洞。如果未启用实时扫描,则攻击者将需要等待直到发生计划扫描才能利用该漏洞。

受影响的软件

受此漏洞影响的Microsoft恶意软件保护引擎版本:Version 1.1.13701.0

第一个解决该漏洞的Microsoft恶意软件保护引擎版本:Version 1.1.13704.0

修复建议

检查是否安装更新,对于受影响的软件,请验证Microsoft恶意软件防护引擎版本是否为1.1.10701.0或更高版本。

如果必要的话,请安装更新。企业反恶意软件部署的管理员应确保其更新管理软件被配置为自动更新和部署,该更新会在48小时内生效。有关如何手动更新Microsoft恶意软件防护引擎和恶意软件定义的详细信息,请参阅Microsoft知识库文章2510781

更多漏洞详细细节:

https://bugs.chromium.org/p/project-zero/issues/detail?id=1252&desc=5

参考链接

https://technet.microsoft.com/en-us/library/security/4022344

无奈人生安全网

https://bugs.chromium.org/p/project-zero/issues/detail?id=1252&desc=5

内容来自无奈安全网