CCleaner恶意代码研究漏洞公告

2017年9月18日,Piriform 民间宣布网安通知布告,通知布告称旗下的CCleaner version 5.33.6162和CCleaner Cloud version 1.07.3191中的32位应用法式被窜改并植入了恶意病毒木马代码。[参考1]

360CERT颠末跟踪阐发,确认民间描写的版本中确切存在恶意病毒木马代码,且该恶意病毒木马代码具有履行随意率性代码的功效,影响重大。

据悉,CCleaner 产物的应用者很普遍,倡议应用该产物的用户尽快停止排查进级处置。

0x01 变乱影响面

影响面

CCleaner 产物的应用者很普遍,影响面大。

今朝阐发,受影响的CCleaner产物中的恶意病毒木马代码具有履行随意率性代码的功效,迫害重大。

影响版本

CCleaner version 5.33.6162

CCleaner Cloud version 1.07.3191

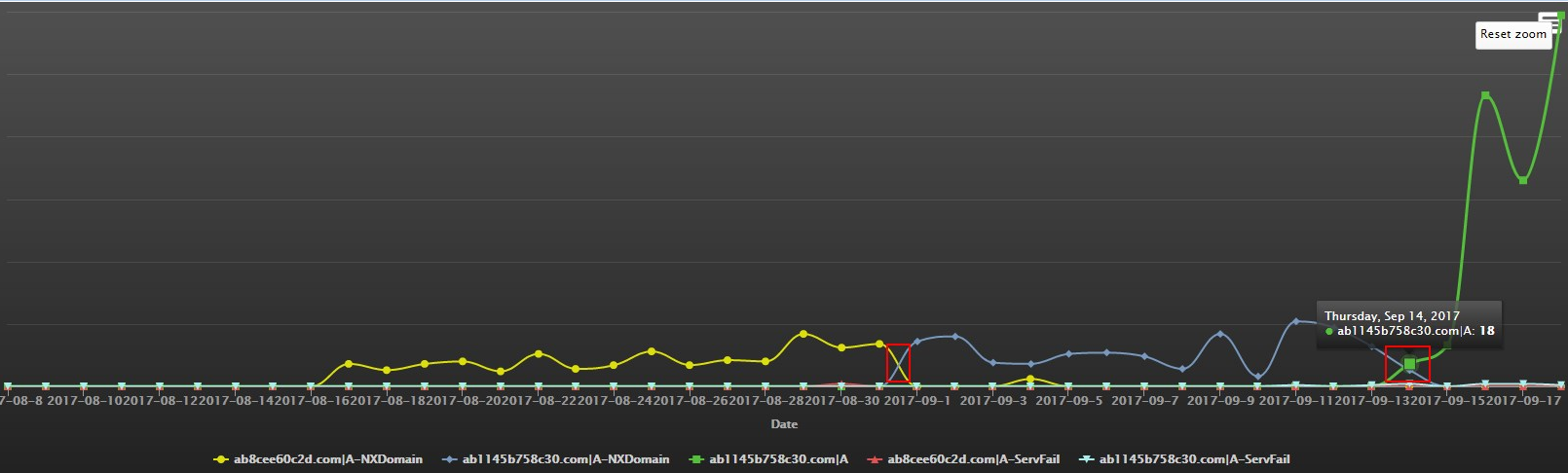

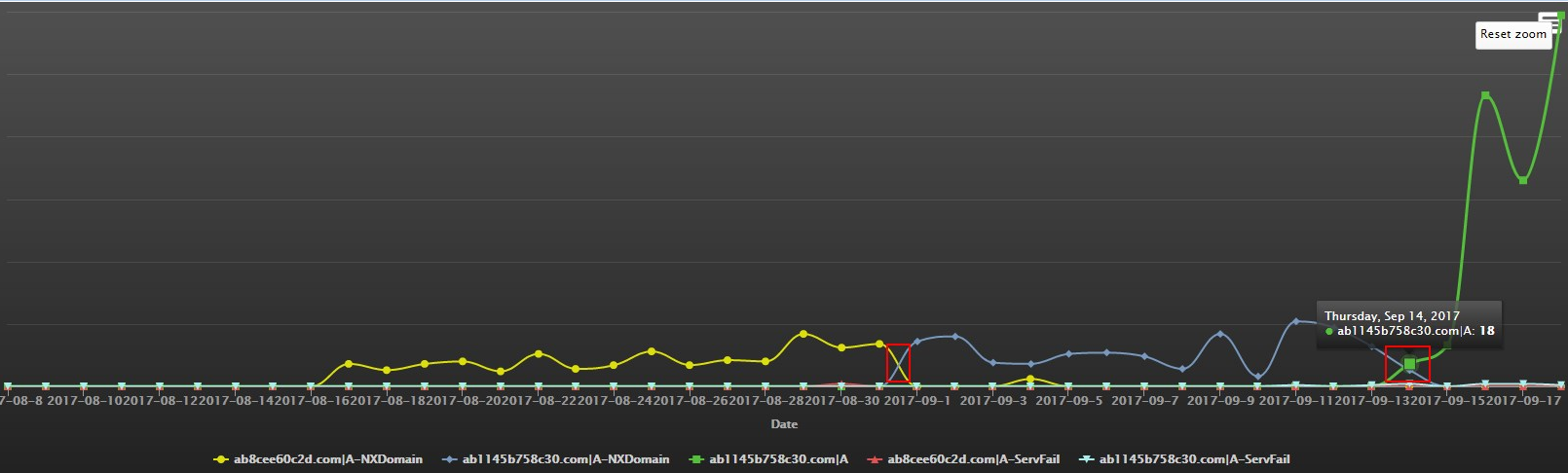

DNS哀求态势

注:该图来自360网络网安研究院

0x02 部门技巧信息

注:部门信息来自[参考1]和[参考2]

据民间通知布告,恶意病毒木马代码存在于CCleaner.exe法式中,该恶意病毒木马代码会接收并履行长途节制服务器(C2)发送过过去的指令,技巧上属于二阶后门范例。

在编译器增长的初始化代码中的__scrt_get_dyn_tls_init_callback函数中增长了解密shellcode的挪用,从而履行恶意病毒木马法式并履行如下操纵:

1. 应用Xor方法解密和解压硬编码在法式中的shellcode(10kb巨细)

2. 解密出一个被抹掉MZ头部的DLL(静态库)文件(16 KB)

3. 随后DLL文件被加载和履行一个自力线程,并历久在后盾运转

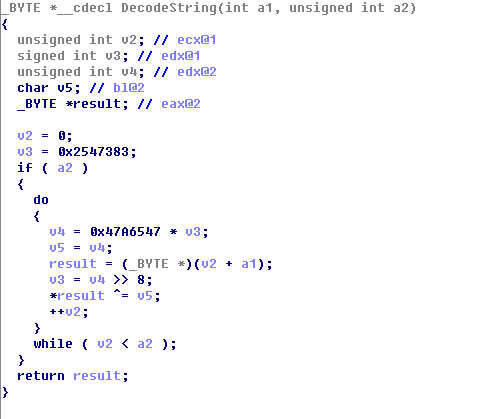

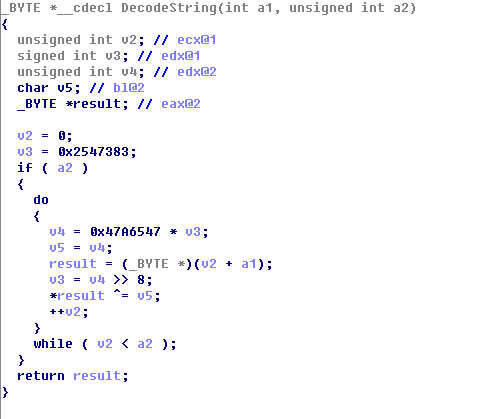

4. 随后,被加载运转的DLL代码根本都是高度混杂的代码(字符加密,直接API挪用,等)。

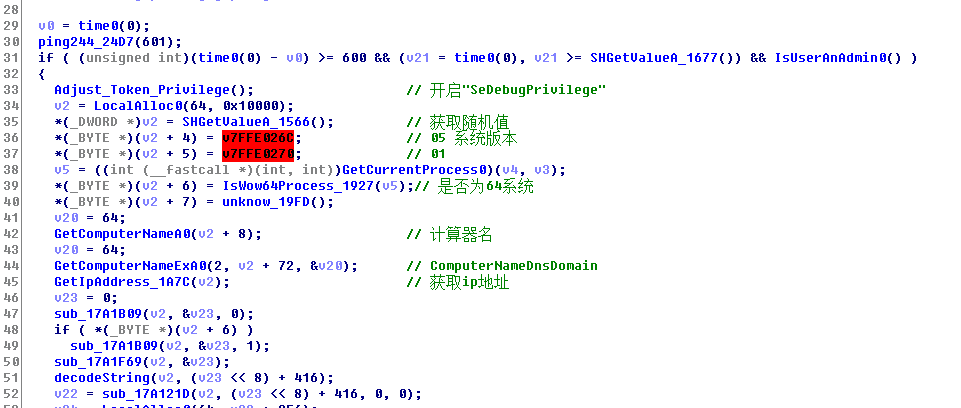

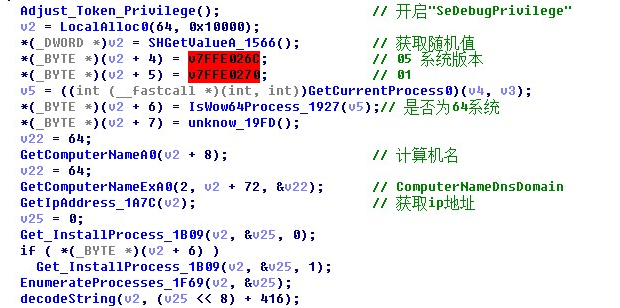

详细重要履行如下操纵:

1. 试图存储相干信息到Windows注册表中 HKLM\SOFTWARE\Piriform\Agomo:

2. MUID: 随机字符串,不肯定能否用于通讯;

3. TCID: 定时器履行周期;

4. NID: 节制服务器地点

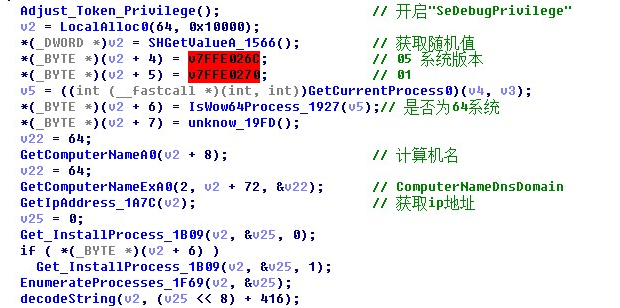

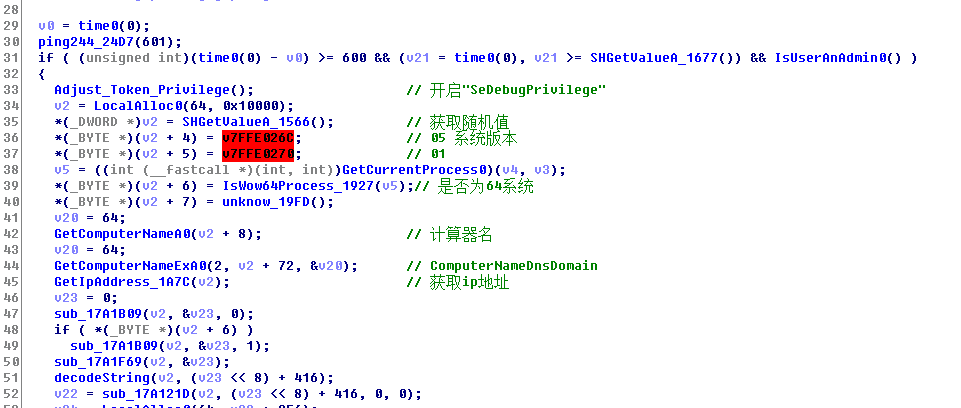

试图网络如下的当地信息:

1. 主机名

2. 已装置软件列表,包含Windows更新

3. 过程列表

4. 前3个网卡的MAC地点

5. 检测过程权限能否管理员权限,能否64位等

以上信息均已base64的方法停止编码。

编码后的信息被发送到一个固定的长途IP地点 216[.]126[.]225[.]148,通讯上采纳HTTPS POST和捏造HOST:speccy.piriform.com的方法停止传输。

接着恶意病毒木马代码会接管216[.]126[.]225[.]148发送返来的二阶payload。该二阶payload应用base64编码,可通过一阶中的Xor算法停止解密。

为避免该IP生效,恶意病毒木马代码还示用了DGA(domain name generator)的方法来回避跟踪,今朝这些域名曾经肯定不属于攻击者节制了。

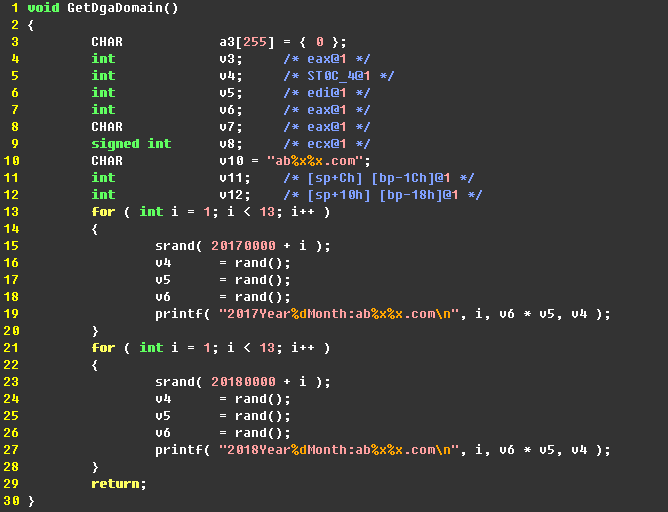

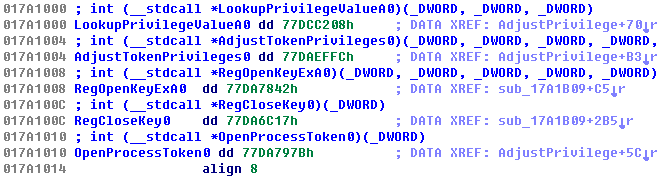

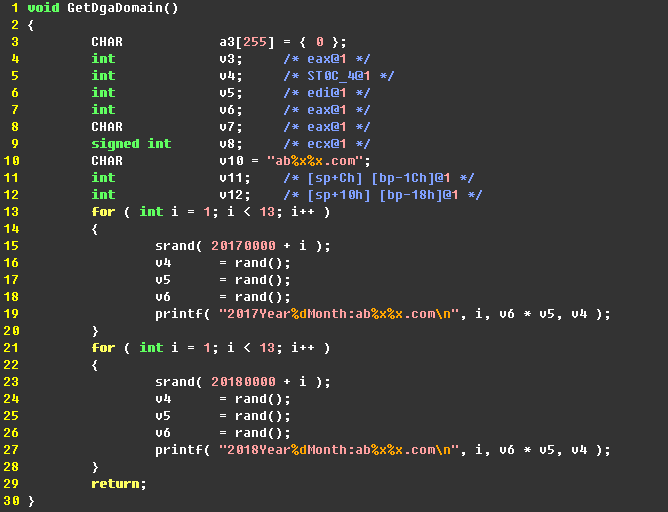

DGA天生算法

获得当地信息

字符串混杂

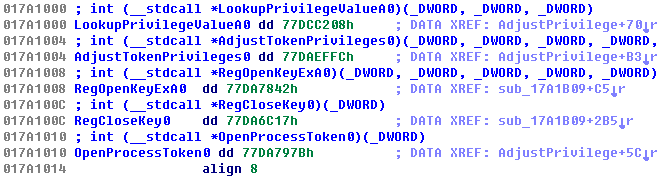

API直接挪用

汇集非微软的装置法式

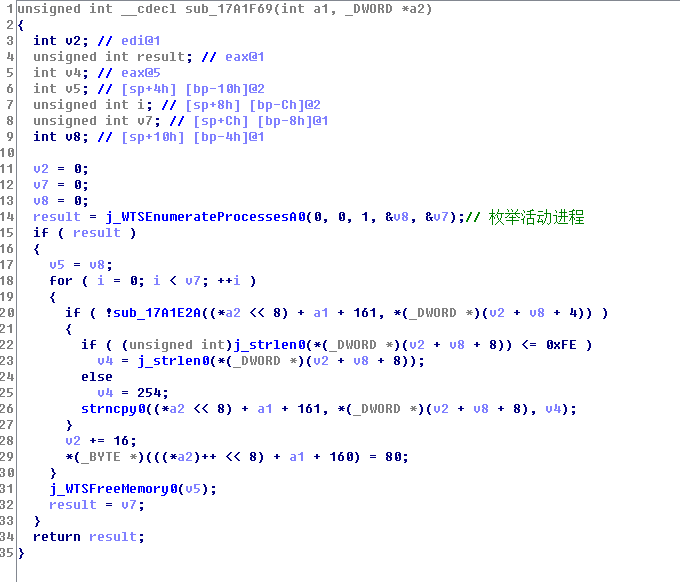

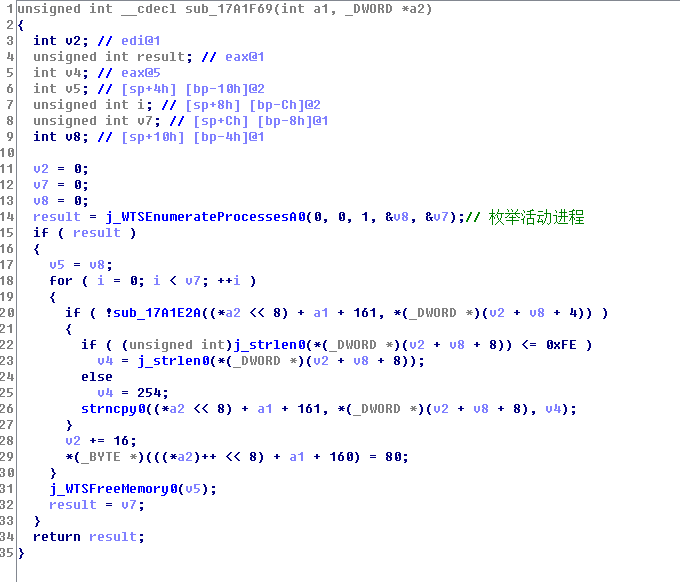

罗列体系运动过程

Indicators of Compromise (IOCs)

域名地点

日期域名 DGA域名列表

2017年01月 abde911dcc16.com

2017年02月 ab6d54340c1a.com

2017年03月 aba9a949bc1d.com

2017年04月 ab2da3d400c20.com

2017年05月 ab3520430c23.com

2017年06月 ab1c403220c27.com

2017年07月 ab1abad1d0c2a.com

2017年08月 ab8cee60c2d.com

2017年09月 ab1145b758c30.com

2017年10月 ab890e964c34.com

2017年11月 ab3d685a0c37.com

2017年12月 ab70a139cc3a.com

2018年01月 abde911dcc16.com

2018年02月 ab99c24c0ba9.com

2018年03月 ab2e1b782bad.com

文件哈希

6f7840c77f99049d788155c1351e1560b62b8ad18ad0e9adda8218b9f432f0a9

1a4a5123d7b2c534cb3e3168f7032cf9ebf38b9a2a97226d0fdb7933cf6030ff

36b36ee9515e0a60629d2c722b006b33e543dce1c8c2611053e0651a0bfdb2e9

IP地点

216[.]126[.]225[.]148

0x03 网安倡议

1. 倡议用户尽快下载最新版本停止更新

下载链接:https://www.piriform.com/ccleaner/download/standard

2. 今朝 360网安卫士 曾经更新并能拦阻受影响的文件。如您不肯定能否受影响,您可如下载360网安卫士停止网安评价。

2017年9月18日,Piriform 民间宣布网安通知布告,通知布告称旗下的CCleaner version 5.33.6162和CCleaner Cloud version 1.07.3191中的32位应用法式被窜改并植入了恶意病毒木马代码。[参考1]

360CERT颠末跟踪阐发,确认民间描写的版本中确切存在恶意病毒木马代码,且该恶意病毒木马代码具有履行随意率性代码的功效,影响重大。

据悉,CCleaner 产物的应用者很普遍,倡议应用该产物的用户尽快停止排查进级处置。

0x01 变乱影响面

影响面

CCleaner 产物的应用者很普遍,影响面大。

今朝阐发,受影响的CCleaner产物中的恶意病毒木马代码具有履行随意率性代码的功效,迫害重大。

影响版本

CCleaner version 5.33.6162

CCleaner Cloud version 1.07.3191

DNS哀求态势

注:该图来自360网络网安研究院

0x02 部门技巧信息

注:部门信息来自[参考1]和[参考2]

据民间通知布告,恶意病毒木马代码存在于CCleaner.exe法式中,该恶意病毒木马代码会接收并履行长途节制服务器(C2)发送过过去的指令,技巧上属于二阶后门范例。

www.wnhack.com

在编译器增长的初始化代码中的__scrt_get_dyn_tls_init_callback函数中增长了解密shellcode的挪用,从而履行恶意病毒木马法式并履行如下操纵:

1. 应用Xor方法解密和解压硬编码在法式中的shellcode(10kb巨细)

2. 解密出一个被抹掉MZ头部的DLL(静态库)文件(16 KB)

3. 随后DLL文件被加载和履行一个自力线程,并历久在后盾运转

4. 随后,被加载运转的DLL代码根本都是高度混杂的代码(字符加密,直接API挪用,等)。

详细重要履行如下操纵:

1. 试图存储相干信息到Windows注册表中 HKLM\SOFTWARE\Piriform\Agomo:

2. MUID: 随机字符串,不肯定能否用于通讯;

3. TCID: 定时器履行周期;

4. NID: 节制服务器地点

试图网络如下的当地信息:

1. 主机名

2. 已装置软件列表,包含Windows更新

3. 过程列表

4. 前3个网卡的MAC地点

5. 检测过程权限能否管理员权限,能否64位等

内容来自无奈安全网

以上信息均已base64的方法停止编码。

编码后的信息被发送到一个固定的长途IP地点 216[.]126[.]225[.]148,通讯上采纳HTTPS POST和捏造HOST:speccy.piriform.com的方法停止传输。

接着恶意病毒木马代码会接管216[.]126[.]225[.]148发送返来的二阶payload。该二阶payload应用base64编码,可通过一阶中的Xor算法停止解密。

为避免该IP生效,恶意病毒木马代码还示用了DGA(domain name generator)的方法来回避跟踪,今朝这些域名曾经肯定不属于攻击者节制了。

DGA天生算法

获得当地信息

字符串混杂

内容来自无奈安全网

内容来自无奈安全网 API直接挪用

汇集非微软的装置法式

罗列体系运动过程

Indicators of Compromise (IOCs)

域名地点

日期域名 DGA域名列表

2017年01月 abde911dcc16.com

2017年02月 ab6d54340c1a.com

2017年03月 aba9a949bc1d.com

2017年04月 ab2da3d400c20.com

2017年05月 ab3520430c23.com

2017年06月 ab1c403220c27.com

2017年07月 ab1abad1d0c2a.com

copyright 无奈人生

2017年08月 ab8cee60c2d.com

2017年09月 ab1145b758c30.com

2017年10月 ab890e964c34.com

2017年11月 ab3d685a0c37.com

2017年12月 ab70a139cc3a.com

2018年01月 abde911dcc16.com

2018年02月 ab99c24c0ba9.com

2018年03月 ab2e1b782bad.com

文件哈希

6f7840c77f99049d788155c1351e1560b62b8ad18ad0e9adda8218b9f432f0a9

1a4a5123d7b2c534cb3e3168f7032cf9ebf38b9a2a97226d0fdb7933cf6030ff

36b36ee9515e0a60629d2c722b006b33e543dce1c8c2611053e0651a0bfdb2e9

IP地点

216[.]126[.]225[.]148

0x03 网安倡议

1. 倡议用户尽快下载最新版本停止更新

下载链接:https://www.piriform.com/ccleaner/download/standard

2. 今朝 360网安卫士 曾经更新并能拦阻受影响的文件。如您不肯定能否受影响,您可如下载360网安卫士停止网安评价。

内容来自无奈安全网