Adobe Flash任意命令执行漏洞破绽bug(CVE–2017–11292)

2017年10月16日,Adobe宣布了一紧迫网安通知布告(编号:APSB17-32),告示中表露修复了一个Flash漏洞破绽bug(CVE-2017-11292)。此漏洞破绽bug影响全平台,且迫害大,招致用户体系上随意率性敕令履行,可以经由过程挂马的方法得到用户体系控制。克日卡巴斯基捕捉的一份应用Flash 0day的田野应用样本,曾经被确认应用了该漏洞破绽bug。

0x01 受影响版本

0x02漏洞破绽bug在朝应用描写

2017年10月10日,卡巴斯基实验室应用防备体系确定了一个新的Adobe Flash 0day漏洞破绽bug。 漏洞破绽bug应用是经由过程Microsoft Office文档流传的,在对样本跟踪过程当中发明了类似的几十个新的入侵攻击。 这些入侵攻击中应用的钓饵文件以下所示:

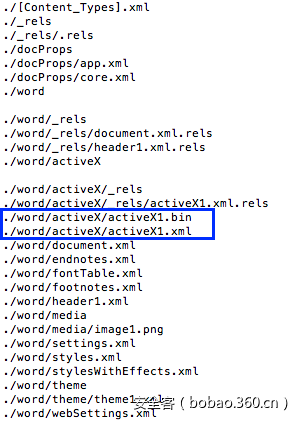

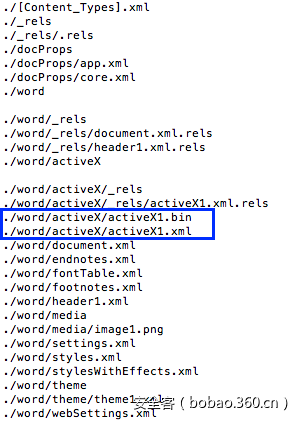

经由过程邮件发送Office文档,在文档中嵌入一个包括Flash漏洞破绽bug的ActiveX工具,经由过程范例凌乱使内存毁坏,得到内存随意率性读写操纵权限,停止开释Payload。

0x03 网安倡议

厂商Adobe曾经宣布了响应的告示和新版本软件,360CERT倡议宽大应用Flash的用用尽快停止排查进级处置。针对收集断绝用户,请禁用Flash插件。

更新官当下载地点:https://get.adobe.com/cn/flashplayer/

0x04 光阴线

2017-10-10 卡巴斯基捕捉到田野样本,并向Adobe报送了该成绩

2017-10-16 Adobe民间宣布网安通知布告

2017年10月16日,Adobe宣布了一紧迫网安通知布告(编号:APSB17-32),告示中表露修复了一个Flash漏洞破绽bug(CVE-2017-11292)。此漏洞破绽bug影响全平台,且迫害大,招致用户体系上随意率性敕令履行,可以经由过程挂马的方法得到用户体系控制。克日卡巴斯基捕捉的一份应用Flash 0day的田野应用样本,曾经被确认应用了该漏洞破绽bug。

0x01 受影响版本

0x02漏洞破绽bug在朝应用描写

2017年10月10日,卡巴斯基实验室应用防备体系确定了一个新的Adobe Flash 0day漏洞破绽bug。 漏洞破绽bug应用是经由过程Microsoft Office文档流传的,在对样本跟踪过程当中发明了类似的几十个新的入侵攻击。 这些入侵攻击中应用的钓饵文件以下所示:

经由过程邮件发送Office文档,在文档中嵌入一个包括Flash漏洞破绽bug的ActiveX工具,经由过程范例凌乱使内存毁坏,得到内存随意率性读写操纵权限,停止开释Payload。 www.wnhack.com

0x03 网安倡议

厂商Adobe曾经宣布了响应的告示和新版本软件,360CERT倡议宽大应用Flash的用用尽快停止排查进级处置。针对收集断绝用户,请禁用Flash插件。

更新官当下载地点:https://get.adobe.com/cn/flashplayer/

0x04 光阴线

2017-10-10 卡巴斯基捕捉到田野样本,并向Adobe报送了该成绩

2017-10-16 Adobe民间宣布网安通知布告