“古惑仔”械斗上演:看Satori僵尸网络如何争夺百万路由器江湖

潮热夏夜,昏黄灯光下的巷子口,砍刀、水管、酒瓶按捺不住地摩挲作响。这是黑帮电影中,古惑仔街头械斗的经典场景。所谓手持利器,杀心自起,无论是争夺尖沙咀老大,还是铜锣湾扛把子,利益始终是使人头破血流的终极目的。

网络江湖也如此,前不久,可影响百万GPON家用光纤路由器的漏洞(CVE-2018-10561,CVE-2018-10562)曝光。漏洞大杀器出现后,360网络安全研究院监测到,10天内已经有至少5个僵尸网络家族在积极利用该漏洞构建其僵尸军团,包括mettle、muhstik、mirai、hajime、satori等等。

对百万路由器的控制,犹如一块硕大的肥肉,而控制权的排他性,决定了想吃上这块肥肉,僵尸网络这群“古惑仔”间,必然有一场血雨腥风的决斗。想想洪兴十二堂,堂口兴衰往复,传奇不断。当下,僵尸网络的这场上位斗争中,一个入会较晚的小辈抢上了龙头,它是如何在这场械斗中杀出重围,背后又有什么秘密武器?360网络安全研究院对此进行了分析。

Satori僵尸网络主角登场

在上一篇文章里,360详细介绍了muhstik 僵尸网络的情况。在那篇文章发布的前后,通过与安全社区共同的努力,累积关闭了muhstik僵尸网络在 OVH 上的12 个IP地址,以及在微软网络上的 1 个IP地址。详细的IP地址列表,见附件 IoC部分。

其他的僵尸网络包括:

Satori:satori是臭名昭著的mirai僵尸网络变种,该恶意代码团伙在2018-05-1005:51:18 首次加入到抢夺 GPON 易感染设备的行列,并在短短时间内就挤掉了muhstik,成为我们视野范围内感染频次最高的一员。另外,我们测试验证了Satori的投入模块,在某些版本的设备固件上是能成功执行的。这使得Satori显著区别于参与聚会的其他僵尸网络;

Mettle:一个恶意代码团伙,基于在越南的IP地址 (C2210.245.26.180:4441,scanner 118.70.80.143)和mettle开源控制模块;

Hajime:hajime的本次更新也包含了 GPON 本次的漏洞利用;

两个Mirai变种:至少两个恶意代码团伙正在积极利用该漏洞传播mirai变种。其中第二个,已经被称为 omni;

Omni:在 newskysecurity.com 首次公开批露后,我们确认其文档中称为 omni 的僵尸网络,就是我们之前提及的mirai变种之二;

imgay:这看起来是一个正在开发中的僵尸网络,其功能尚不完善。

本篇文章将主要介绍 Satori 僵尸网络的本轮更新。后续我们也许会发布系列文章的第三篇,对剩下的其他僵尸网络做一描述。第三篇预期会是系列文章的最后一篇,如果没有更多僵尸网络加入聚会的话。

不同僵尸网络的投递力度对比

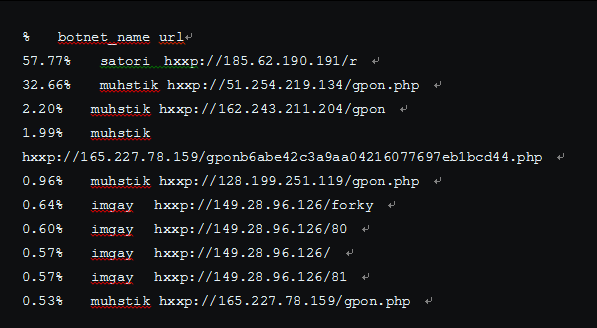

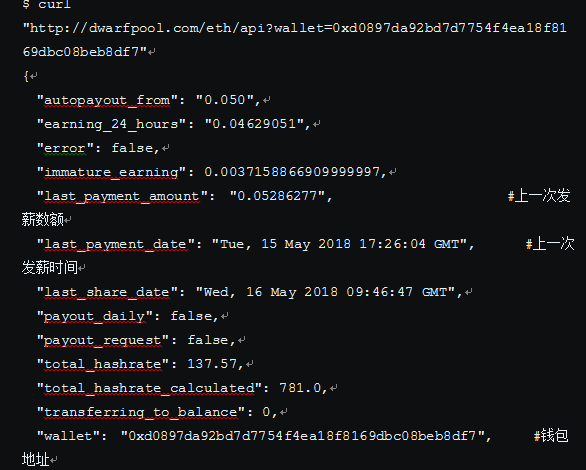

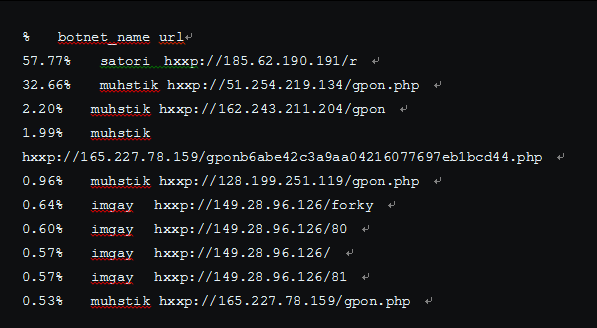

我们使用蜜罐来采集本次GPON相关漏洞的利用情况。下面列出了我们看到的攻击载荷活动频次Top10,完整的列表可以见文末IoC部分:

图1

从上面这里采集的数据来看,Satori(累积57.80%)和muhstik(累积38.87%)是当前GPON漏洞利用的主力。

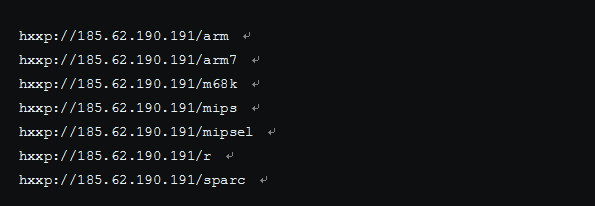

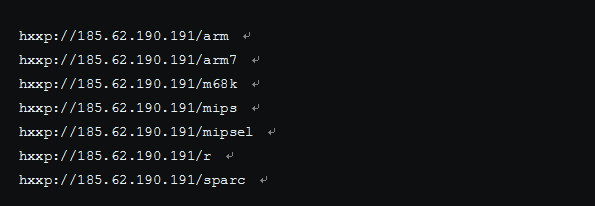

Satori 本轮更新涉及的恶意代码下载链接

Satori 在本轮更新中,使用了下面这组URL传播恶意代码:

图2

Satori 本轮更新涉及的恶意代码样本分析

我们对其中的样本 http://185.62.190.191/arm(md5hash:d546bc209d315ae81869315e8d536f36)做了分析。

这个样本的代码,与原始版本的Satori已经有了比较大的变化,单纯从样本二进制方面,与原来的satori的关系已经不太大。但是考虑到其在关键字符串、域名 TXT 信息、邮件地址等多方面的联系,我们仍然把其归在Satori变种之下。

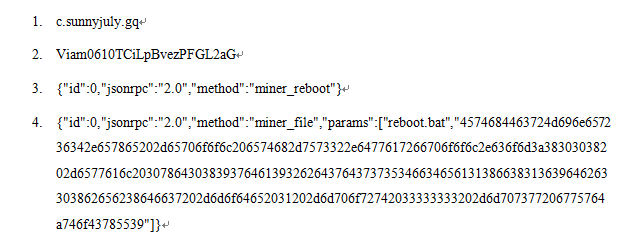

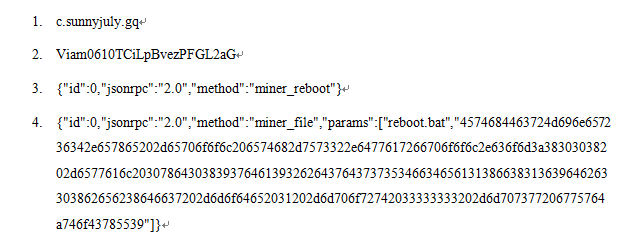

该样本中有四个加密字符串,对应的解密结果分别如下:

图3

第一个字符串为C2,第二个字符串会在控制台被输出。 第三、四个字符串在样本中仅被定义未被发现使用。值得一提的是这两个字符串和 Satori.robber 中用到的代码相近,这可以作为该样本与Satori 同源的一个旁证。

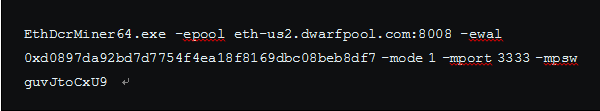

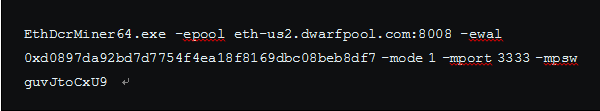

第四个字符串后面的Hex 部分如下,包含了一个矿池地址,和一个钱包地址:

图4

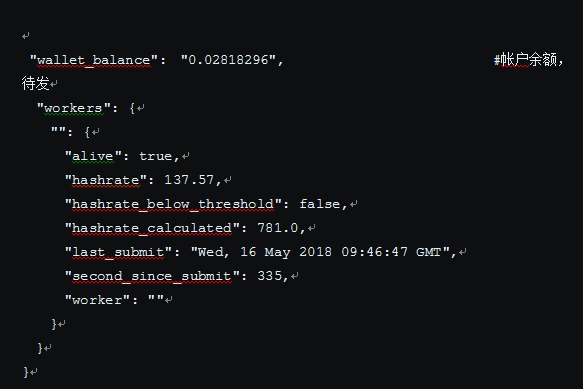

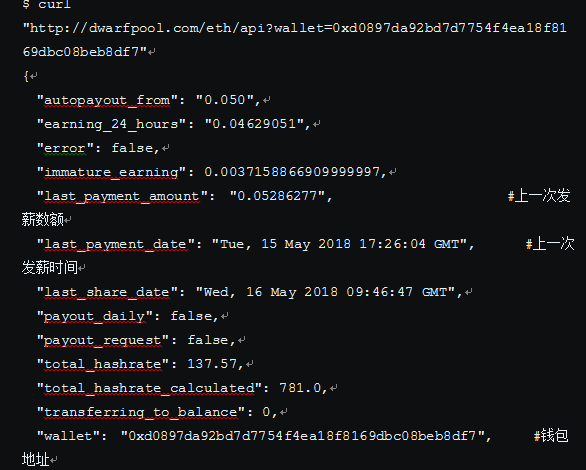

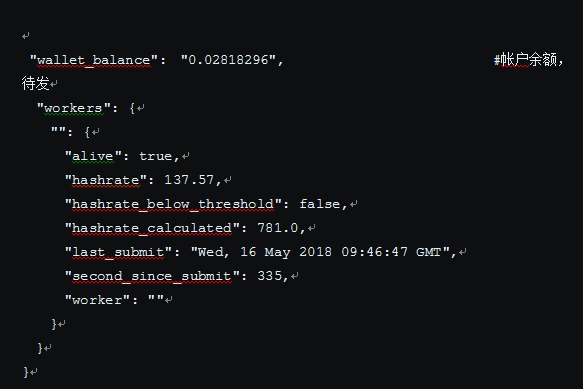

Satori 本轮更新中涉及到的钱包地址

这个钱包地址的信息可查,如下。如果按照每24小时产生0.05 个 ETH 币,从5月10日到现在估计共挖取了 0.3 个 ETH 币。按照现行每个 ETH 代币价格 700 美金估算,Satori在目前6天的行动中共获取了大约 200 美元的收益。

图5

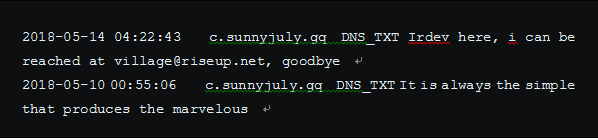

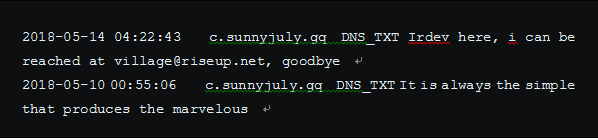

Satori 本轮更新涉及域名解析,以及其对外界传递的信息

另外,c.sunnyjuly.gq 在DNS系统中一直没有提供IP地址解析,相反其提供了 TXT 解析,可以视为其作者对外界传达的信息。作者前后两次传递的信息如下:

图7

值得对比的是,在 Satori.robber 中,Satori的作者通过二进制文件向外界传递了如下信息。两次出现的信息,书写手法类似,所留下的邮件地址也均为 riseup.net 提供的邮箱。

潮热夏夜,昏黄灯光下的巷子口,砍刀、水管、酒瓶按捺不住地摩挲作响。这是黑帮电影中,古惑仔街头械斗的经典场景。所谓手持利器,杀心自起,无论是争夺尖沙咀老大,还是铜锣湾扛把子,利益始终是使人头破血流的终极目的。

网络江湖也如此,前不久,可影响百万GPON家用光纤路由器的漏洞(CVE-2018-10561,CVE-2018-10562)曝光。漏洞大杀器出现后,360网络安全研究院监测到,10天内已经有至少5个僵尸网络家族在积极利用该漏洞构建其僵尸军团,包括mettle、muhstik、mirai、hajime、satori等等。 内容来自无奈安全网

对百万路由器的控制,犹如一块硕大的肥肉,而控制权的排他性,决定了想吃上这块肥肉,僵尸网络这群“古惑仔”间,必然有一场血雨腥风的决斗。想想洪兴十二堂,堂口兴衰往复,传奇不断。当下,僵尸网络的这场上位斗争中,一个入会较晚的小辈抢上了龙头,它是如何在这场械斗中杀出重围,背后又有什么秘密武器?360网络安全研究院对此进行了分析。

Satori僵尸网络主角登场

在上一篇文章里,360详细介绍了muhstik 僵尸网络的情况。在那篇文章发布的前后,通过与安全社区共同的努力,累积关闭了muhstik僵尸网络在 OVH 上的12 个IP地址,以及在微软网络上的 1 个IP地址。详细的IP地址列表,见附件 IoC部分。

其他的僵尸网络包括:

Satori:satori是臭名昭著的mirai僵尸网络变种,该恶意代码团伙在2018-05-1005:51:18 首次加入到抢夺 GPON 易感染设备的行列,并在短短时间内就挤掉了muhstik,成为我们视野范围内感染频次最高的一员。另外,我们测试验证了Satori的投入模块,在某些版本的设备固件上是能成功执行的。这使得Satori显著区别于参与聚会的其他僵尸网络;

Mettle:一个恶意代码团伙,基于在越南的IP地址 (C2210.245.26.180:4441,scanner 118.70.80.143)和mettle开源控制模块; copyright 无奈人生

Hajime:hajime的本次更新也包含了 GPON 本次的漏洞利用;

两个Mirai变种:至少两个恶意代码团伙正在积极利用该漏洞传播mirai变种。其中第二个,已经被称为 omni;

Omni:在 newskysecurity.com 首次公开批露后,我们确认其文档中称为 omni 的僵尸网络,就是我们之前提及的mirai变种之二;

imgay:这看起来是一个正在开发中的僵尸网络,其功能尚不完善。

本篇文章将主要介绍 Satori 僵尸网络的本轮更新。后续我们也许会发布系列文章的第三篇,对剩下的其他僵尸网络做一描述。第三篇预期会是系列文章的最后一篇,如果没有更多僵尸网络加入聚会的话。

不同僵尸网络的投递力度对比

我们使用蜜罐来采集本次GPON相关漏洞的利用情况。下面列出了我们看到的攻击载荷活动频次Top10,完整的列表可以见文末IoC部分:

图1

从上面这里采集的数据来看,Satori(累积57.80%)和muhstik(累积38.87%)是当前GPON漏洞利用的主力。

Satori 本轮更新涉及的恶意代码下载链接

Satori 在本轮更新中,使用了下面这组URL传播恶意代码: 内容来自无奈安全网

图2

Satori 本轮更新涉及的恶意代码样本分析

我们对其中的样本 http://185.62.190.191/arm(md5hash:d546bc209d315ae81869315e8d536f36)做了分析。

这个样本的代码,与原始版本的Satori已经有了比较大的变化,单纯从样本二进制方面,与原来的satori的关系已经不太大。但是考虑到其在关键字符串、域名 TXT 信息、邮件地址等多方面的联系,我们仍然把其归在Satori变种之下。

该样本中有四个加密字符串,对应的解密结果分别如下:

图3

第一个字符串为C2,第二个字符串会在控制台被输出。 第三、四个字符串在样本中仅被定义未被发现使用。值得一提的是这两个字符串和 Satori.robber 中用到的代码相近,这可以作为该样本与Satori 同源的一个旁证。

第四个字符串后面的Hex 部分如下,包含了一个矿池地址,和一个钱包地址:

本文来自无奈人生安全网

图4

Satori 本轮更新中涉及到的钱包地址

这个钱包地址的信息可查,如下。如果按照每24小时产生0.05 个 ETH 币,从5月10日到现在估计共挖取了 0.3 个 ETH 币。按照现行每个 ETH 代币价格 700 美金估算,Satori在目前6天的行动中共获取了大约 200 美元的收益。

图5

Satori 本轮更新涉及域名解析,以及其对外界传递的信息

另外,c.sunnyjuly.gq 在DNS系统中一直没有提供IP地址解析,相反其提供了 TXT 解析,可以视为其作者对外界传达的信息。作者前后两次传递的信息如下:

图7

值得对比的是,在 Satori.robber 中,Satori的作者通过二进制文件向外界传递了如下信息。两次出现的信息,书写手法类似,所留下的邮件地址也均为 riseup.net 提供的邮箱。

www.wnhack.com