Java代码审计丨某开源系统源码审计

广告位API接口通信错误,查看德得广告获取帮助

java源代码审计相关资料一直比较少,今天抽空给大家写一篇简单的开源代码审计,这是个做公司网站的开源模板,由于项目比较小,本次就针对几个比较严重的漏洞讲解一下发现的过程,其它的一些小漏洞,包括XSS一类的就不写了,希望给大家学习帮助。编译别人的源代码是一项比较痛苦的过程,各种错误都是很蛋疼的,基础原理我就不讲了,大家都知道,还是不喜勿喷。

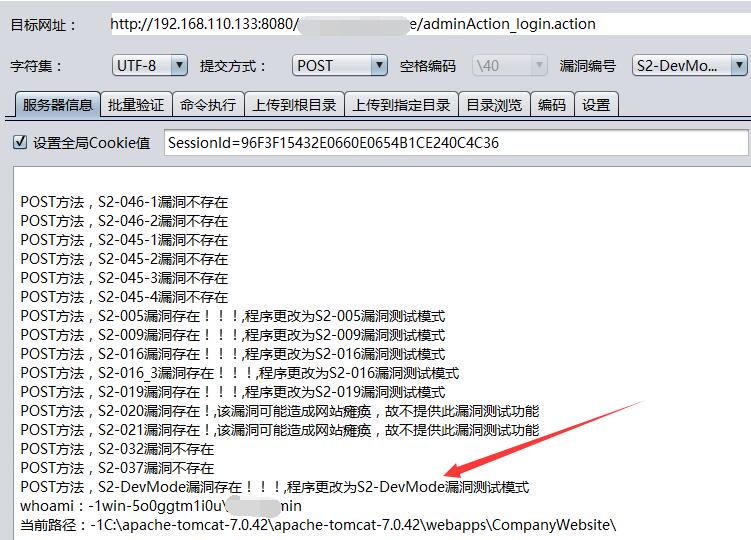

Struts2系列漏洞:

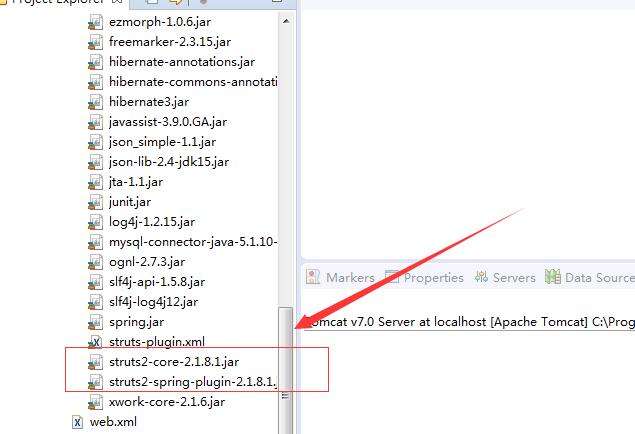

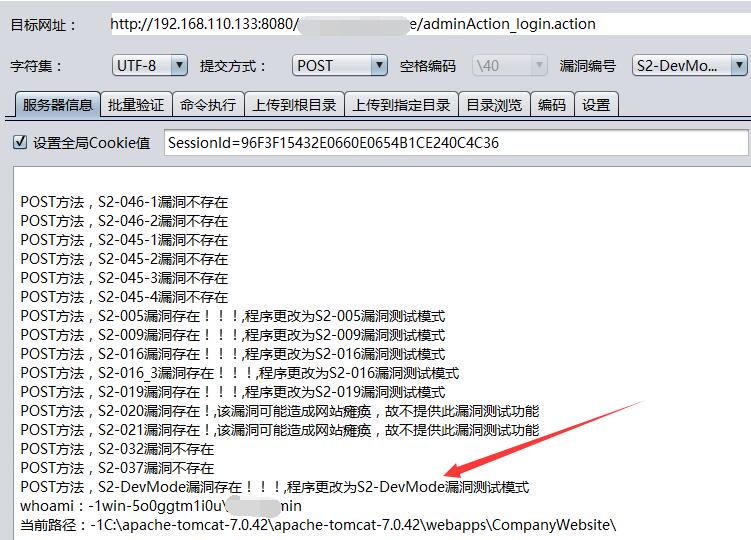

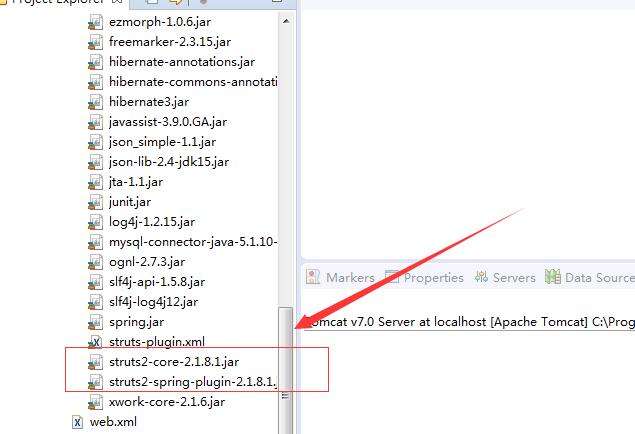

导入项目后,浏览下项目的目录结构,发现一个比较老的Struts2版本,不用说了就是一堆Struts系统漏洞,工具来一波:

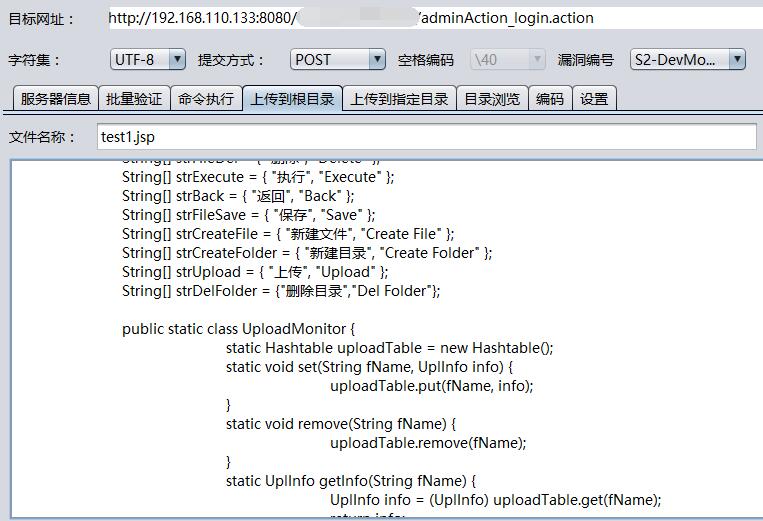

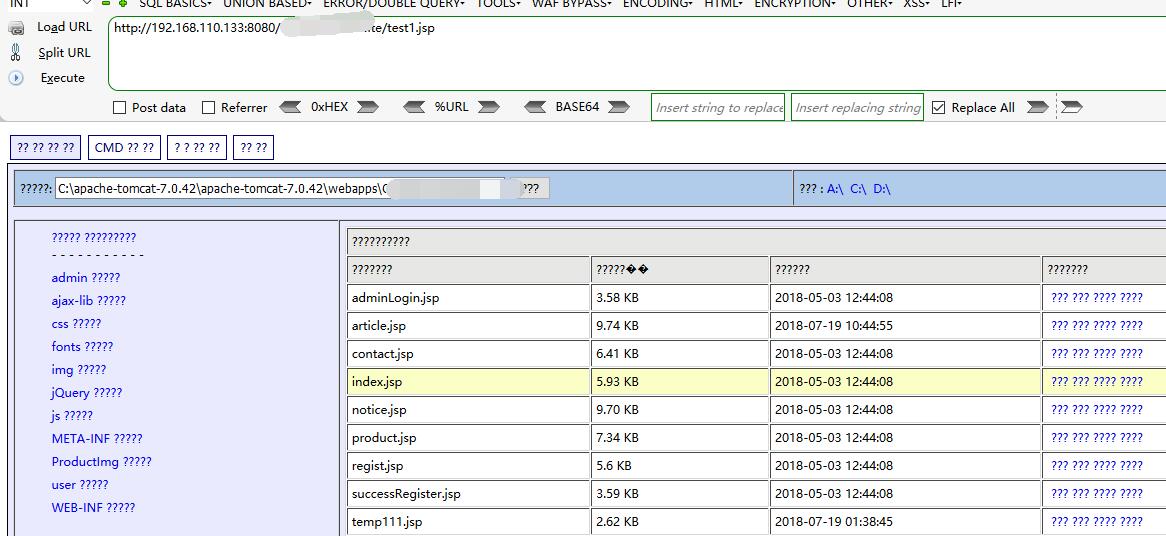

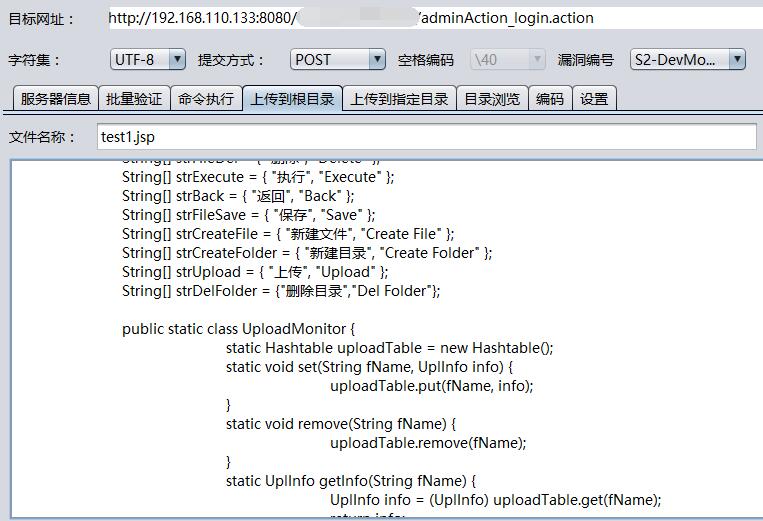

上传个webshell,发现乱码,算了这不是重点。

文件上传:

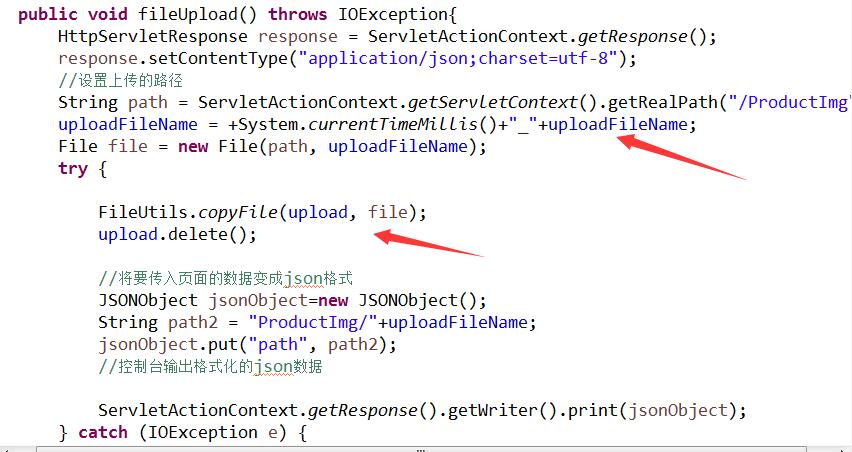

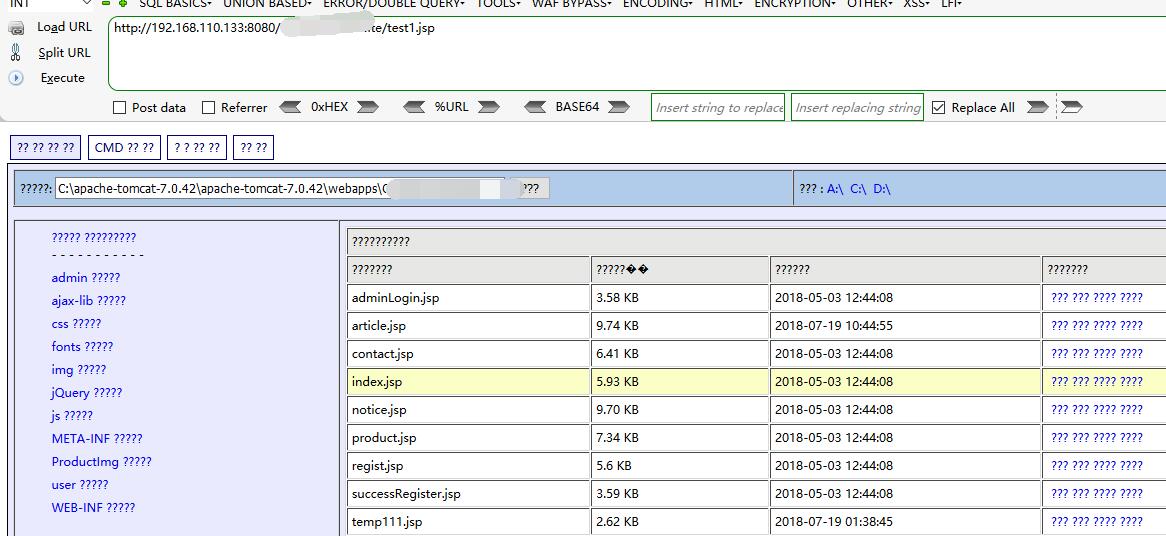

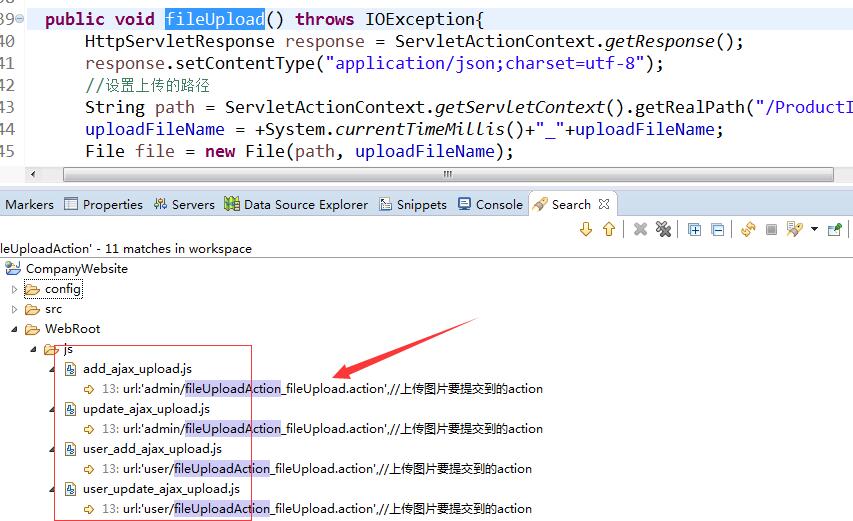

当浏览action文件的时候,发现如下上传代码,其实是对文件进行复制,“uploadFileName”为文件名,格式为:时间戳+_+文件名,重点是没有对文件后缀进行校验。

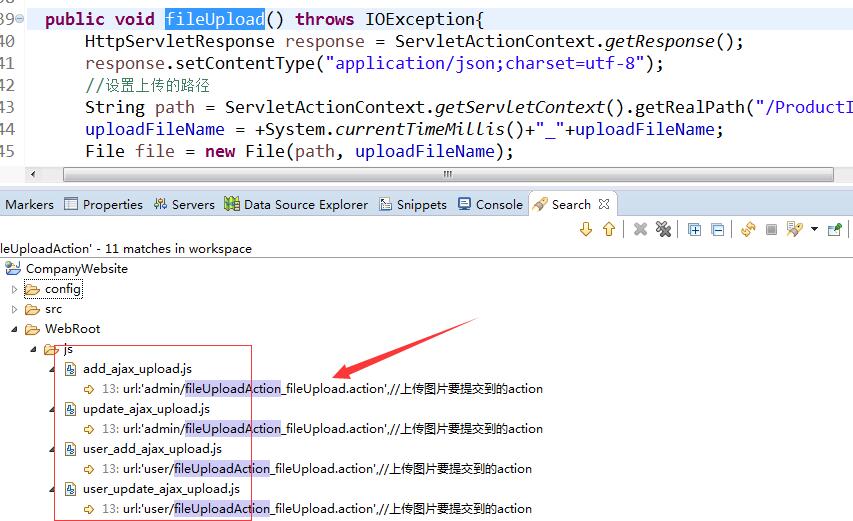

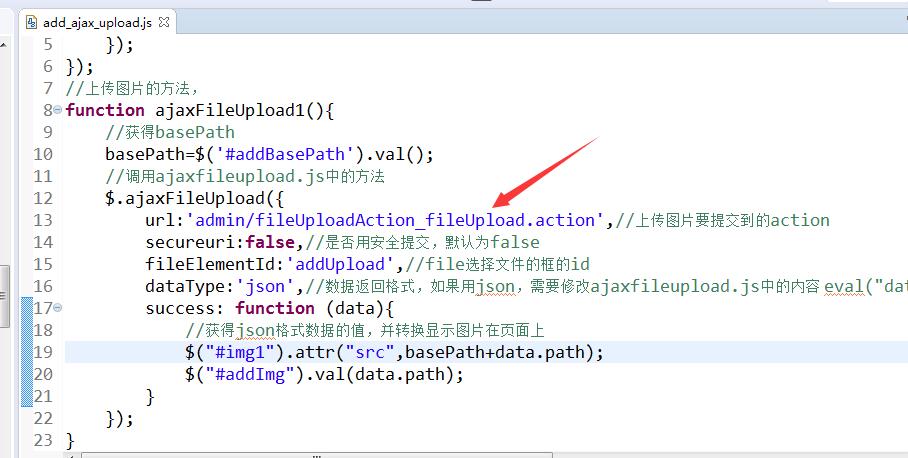

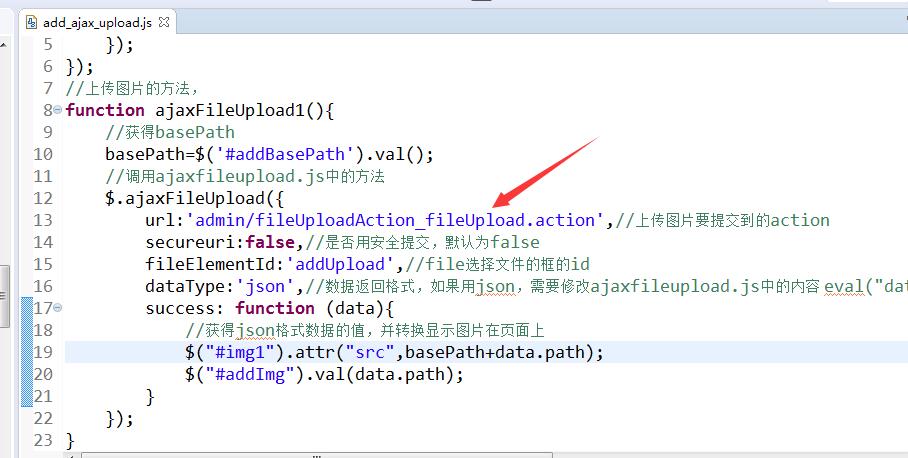

想要找出上传的位置,继续找出使用该方法的位置,全局搜索一下,发现4处js使用了该方法,我们查看其中“add_ajax_upload.js”,发现的确使用了该方法。

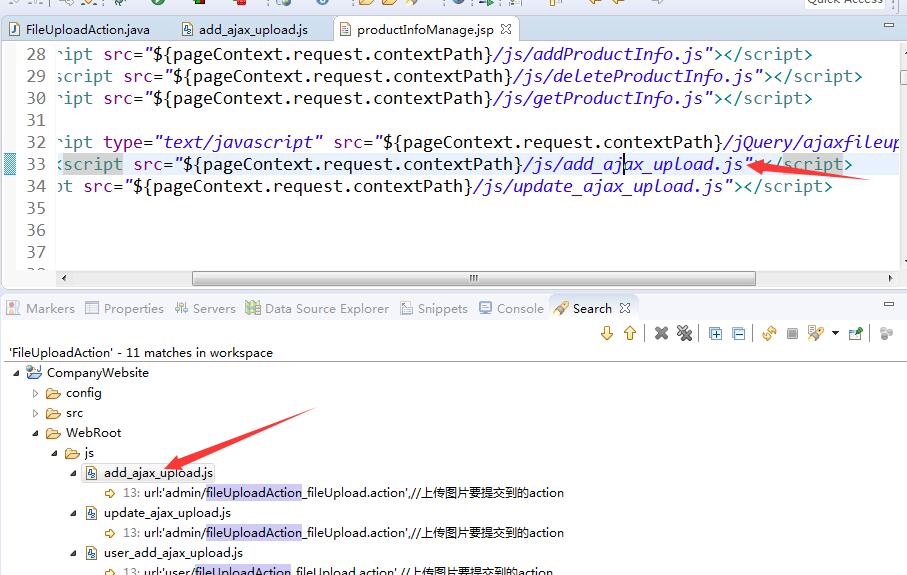

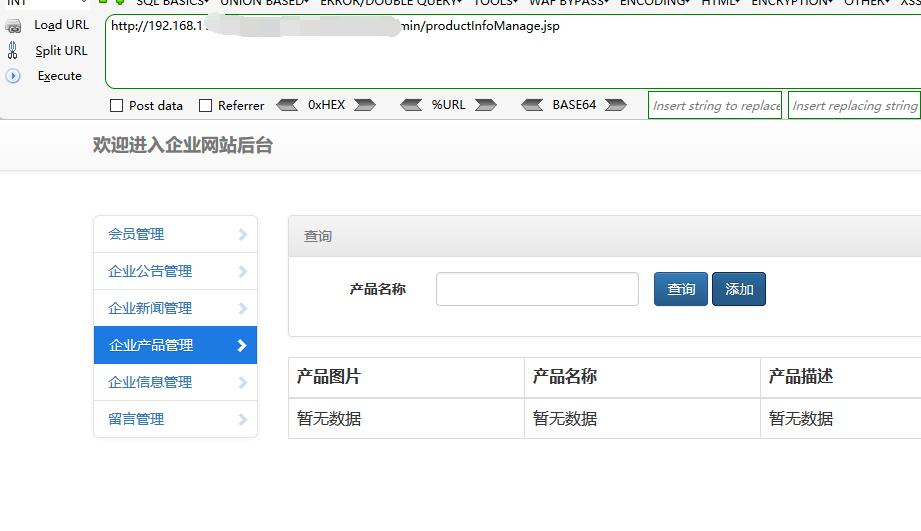

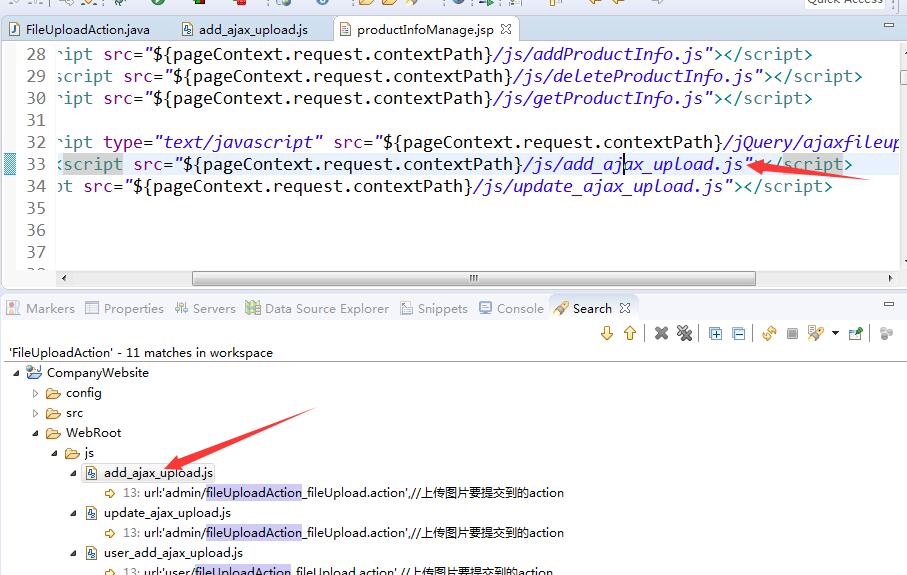

继续查找使用该js的页面,发现“productInfoManage.jsp”使用了该js

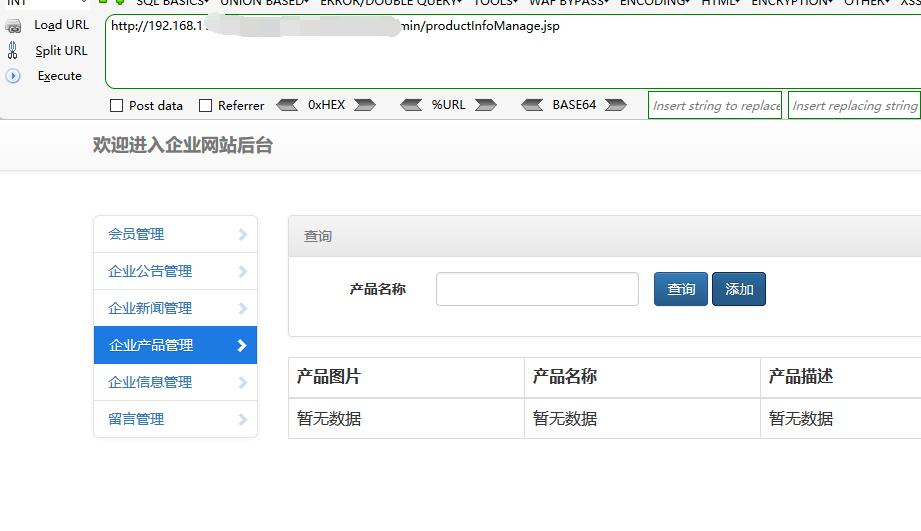

那么我们继续进入“productInfoManage.jsp”去看看,发现该页面的添加功能有该上传点:

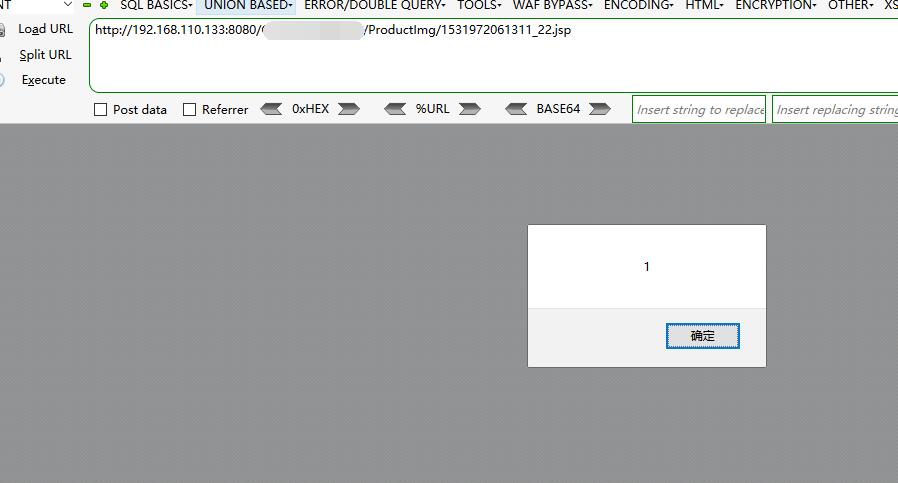

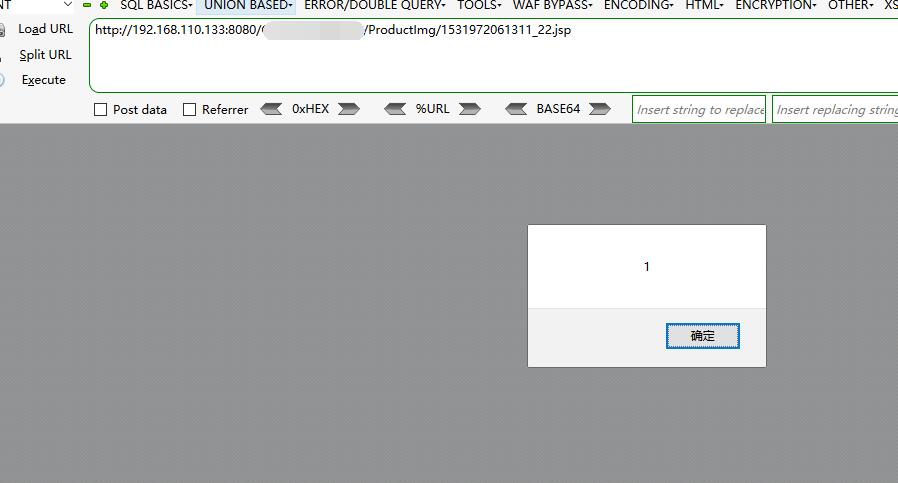

我们抓包上传个jsp文件,发现上传成功,至此该上传漏洞确认:

SQL注入:

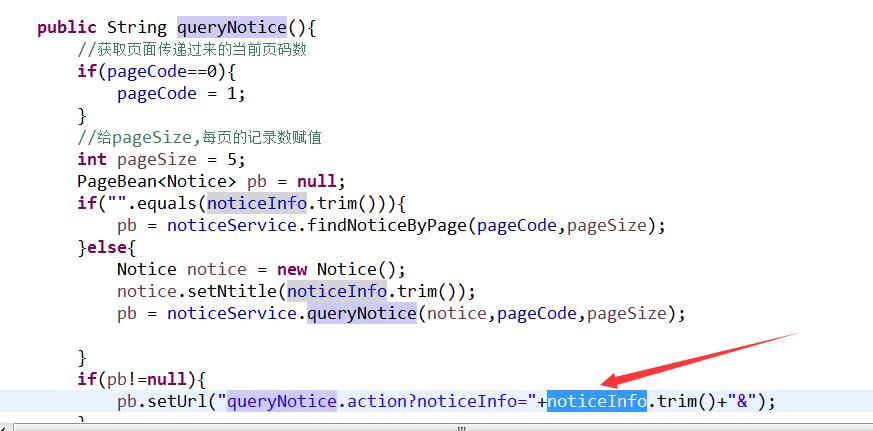

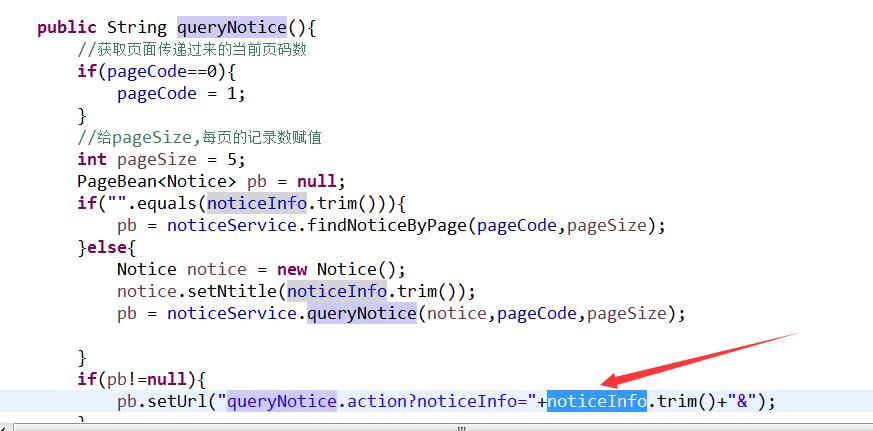

继续浏览action文件时,发现此处一个查询功能,入参为noticeInfo:

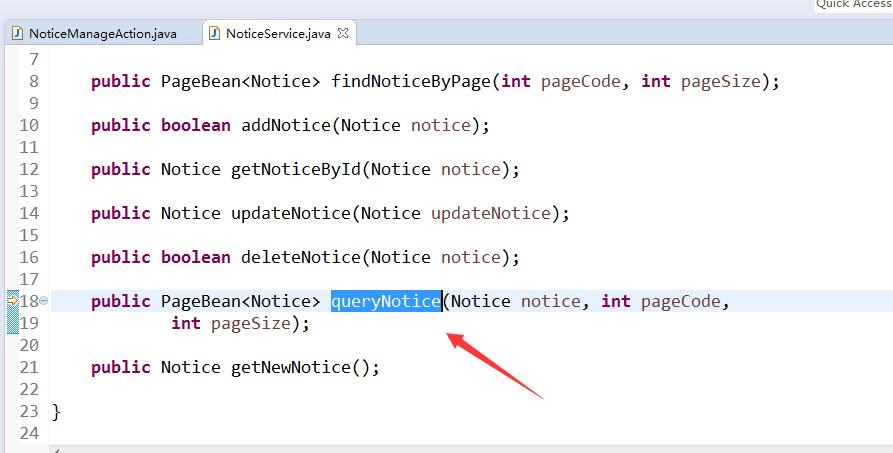

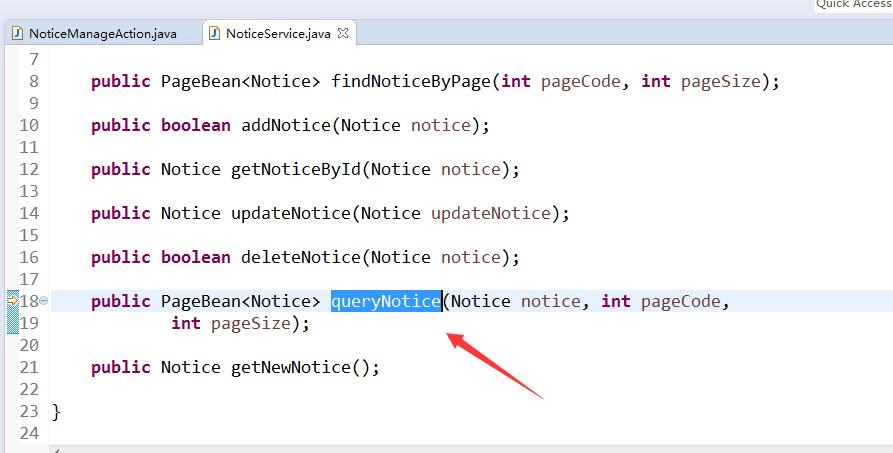

进入noticeService.queryNotice查看

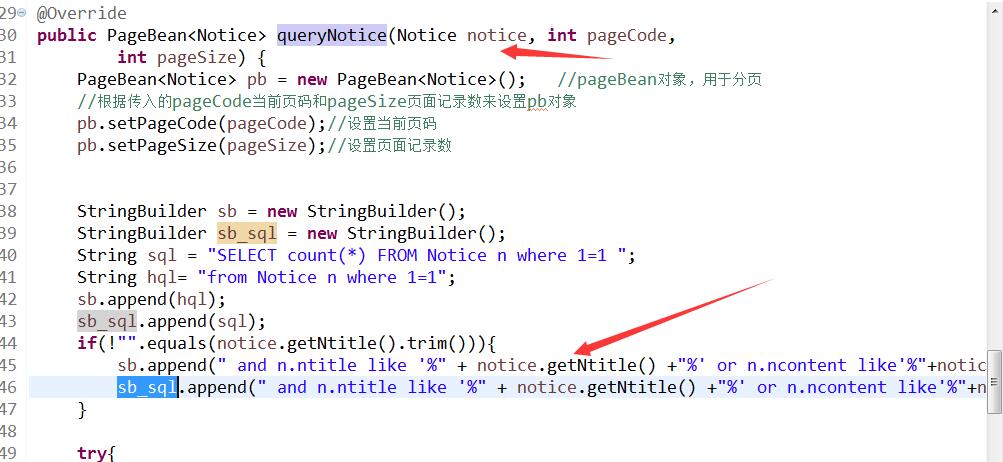

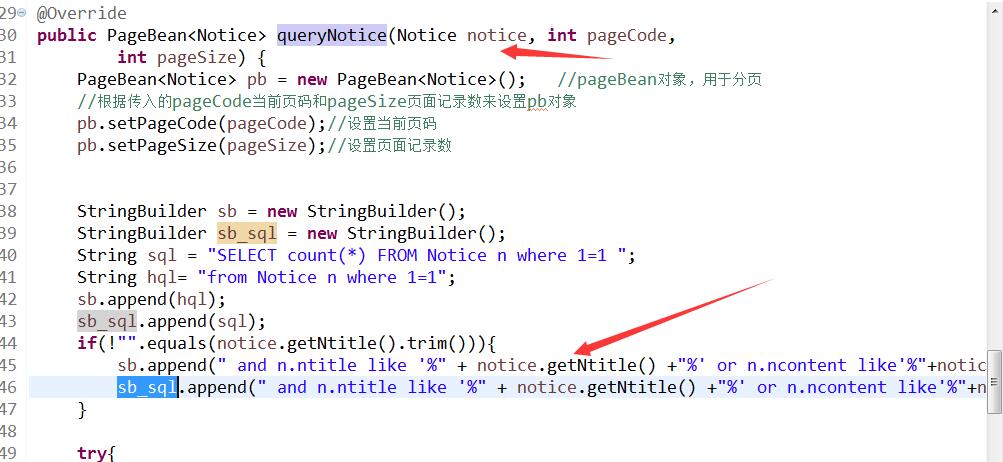

继续追溯到dao层,看到sql拼接,此处存在SQL注入:

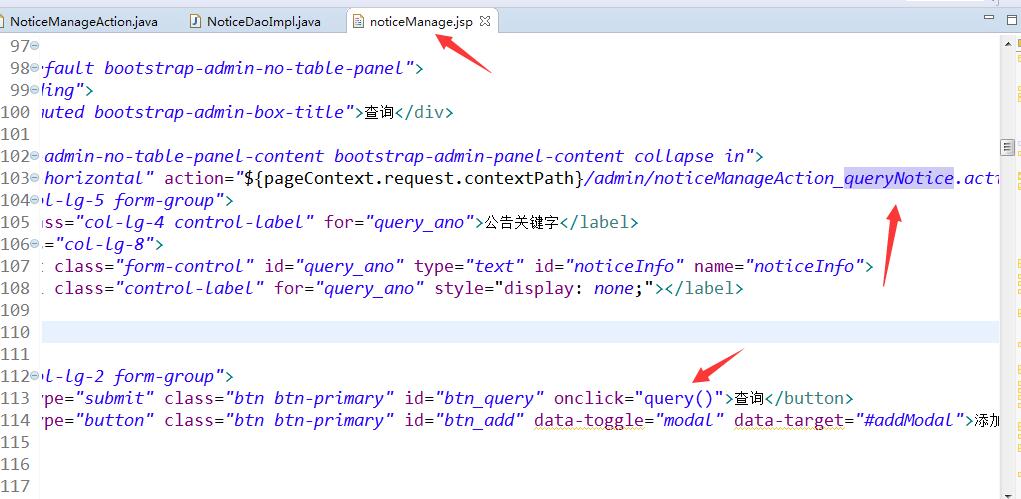

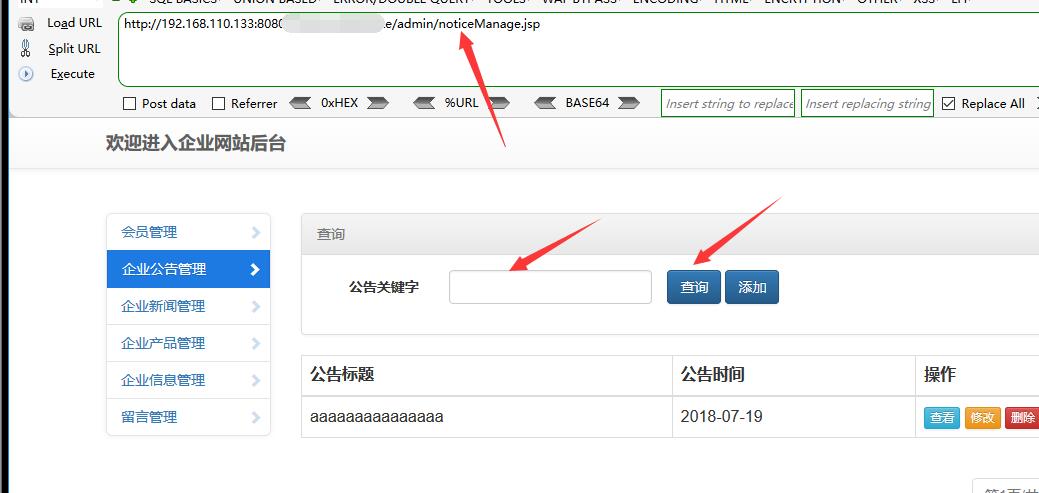

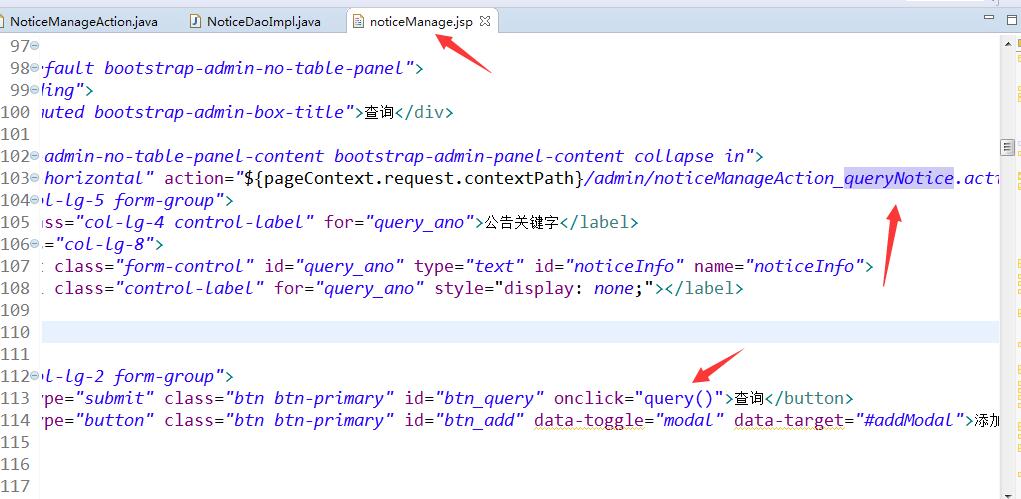

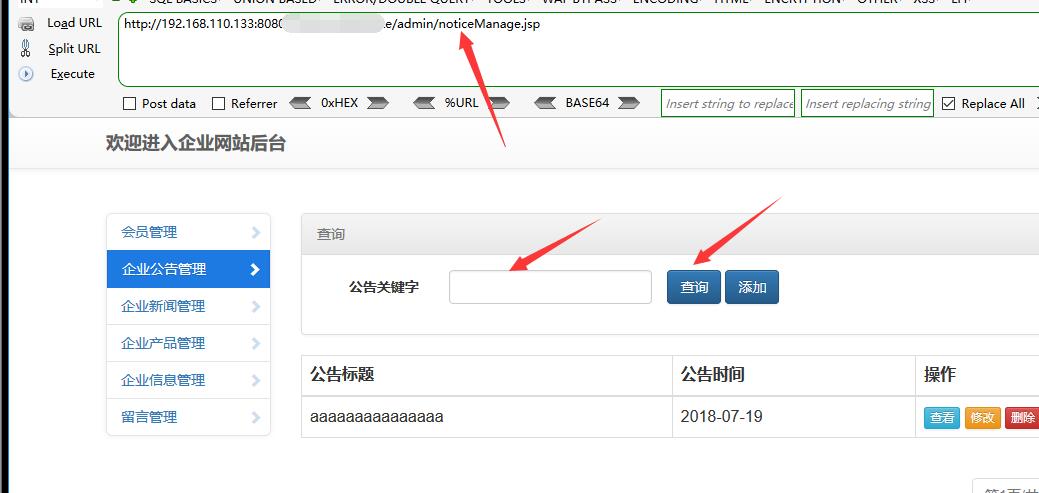

既然存在注入,那么我们查找入参在哪个页面,发现在noticeManage.jsp的查询功能使用了该方法:

进入“noticeManage.jsp”页面查看

java源代码审计相关资料一直比较少,今天抽空给大家写一篇简单的开源代码审计,这是个做公司网站的开源模板,由于项目比较小,本次就针对几个比较严重的漏洞讲解一下发现的过程,其它的一些小漏洞,包括XSS一类的就不写了,希望给大家学习帮助。

java源代码审计相关资料一直比较少,今天抽空给大家写一篇简单的开源代码审计,这是个做公司网站的开源模板,由于项目比较小,本次就针对几个比较严重的漏洞讲解一下发现的过程,其它的一些小漏洞,包括XSS一类的就不写了,希望给大家学习帮助。编译别人的源代码是一项比较痛苦的过程,各种错误都是很蛋疼的,基础原理我就不讲了,大家都知道,还是不喜勿喷。

Struts2系列漏洞:

www.wnhack.com

导入项目后,浏览下项目的目录结构,发现一个比较老的Struts2版本,不用说了就是一堆Struts系统漏洞,工具来一波:

上传个webshell,发现乱码,算了这不是重点。 内容来自无奈安全网

文件上传:

当浏览action文件的时候,发现如下上传代码,其实是对文件进行复制,“uploadFileName”为文件名,格式为:时间戳+_+文件名,重点是没有对文件后缀进行校验。 无奈人生安全网

想要找出上传的位置,继续找出使用该方法的位置,全局搜索一下,发现4处js使用了该方法,我们查看其中“add_ajax_upload.js”,发现的确使用了该方法。

本文来自无奈人生安全网

继续查找使用该js的页面,发现“productInfoManage.jsp”使用了该js

那么我们继续进入“productInfoManage.jsp”去看看,发现该页面的添加功能有该上传点:

www.wnhack.com

www.wnhack.com

我们抓包上传个jsp文件,发现上传成功,至此该上传漏洞确认:

本文来自无奈人生安全网

本文来自无奈人生安全网 SQL注入:

继续浏览action文件时,发现此处一个查询功能,入参为noticeInfo:

进入noticeService.queryNotice查看

本文来自无奈人生安全网

继续追溯到dao层,看到sql拼接,此处存在SQL注入:

本文来自无奈人生安全网

既然存在注入,那么我们查找入参在哪个页面,发现在noticeManage.jsp的查询功能使用了该方法:

进入“noticeManage.jsp”页面查看

。

(责任编辑:wnhack)

。

(责任编辑:wnhack)

【声明】:无奈人生安全网(http://www.wnhack.com)登载此文出于传递更多信息之目的,并不代表本站赞同其观点和对其真实性负责,仅适于网络安全技术爱好者学习研究使用,学习中请遵循国家相关法律法规。如有问题请联系我们,联系邮箱472701013@qq.com,我们会在最短的时间内进行处理。