一个小白的Arp攻防实战

坦白讲,我是个小白,也就是各大黑客和安全厂商所说的目标群体,前者是攻击我,后者有可能保护我。但是无论如何,这次后者应该也很无能为力了——我遭遇到了传说中的Arp攻击。

在连续一周的时间里,我发现我无法上网。而在这一周的时间里,我做过各种尝试:我换过杀毒软件,重装过系统,甚至安装了Win7+Linux的双系统来使用,但是直到昨天晚上,我才猛然想起还有Arp这种攻击方式。

好吧,我承认我运气不好。

我做了很简单的防御,我安装了一款N年前的金山Arp防火墙——我原本是360的忠实用户,但是不知道为什么最新的360版本当中没有找到。装上Arp防火墙以后,立马弹出窗口提示说早到Arp攻击。我本想做点什么的,想想没必要,因为毕竟还能够上网。

问题在于,半小时之后,我的电脑死活连不上网了,然后我又拔掉网线再插上就OK了。结果一分钟之后继续,我想肯定不可能是电脑的问题,好吧,该死的Arp攻击。这次我想到了静态绑定网关的MAC。

因为我的电脑是Win7的系统,因此无法使用Arp -s的命令来绑定,于是:

1. 在电脑能上网的时候查找网关MAC(192.168.1.1那个,最好也记住自己的),CMD下使用命令arp –a

2. 查找本地连接的idx编号,CMD下使用命令netsh i i show in

3. 绑定网关MAC与ip地址,CMD下netsh -c "i i" add neighbors 本地连接的idx 网关IP 网关MAC

好了,终于安静了,不再断网了,那就安心上网吧。

(博主提示:如果你存在间歇性断网的情况,建议采用前面所述避免Arp攻击,偶尔瞎猫碰到死耗子的情况也不是没有的)

接下来,当我本准备安心上网的时候,楼下传来一声,“唉,又不能上网了……”

本来一想,算了,但是终于狠不下心啊,好吧,帮你惩戒一下破坏者……

【注意:以下内容仅供参考,由于Arp攻击容易造成各种后遗症,建议谨慎操作~~】

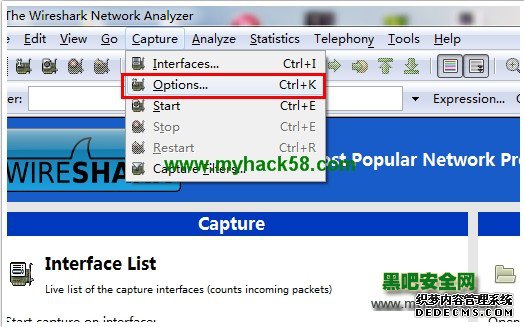

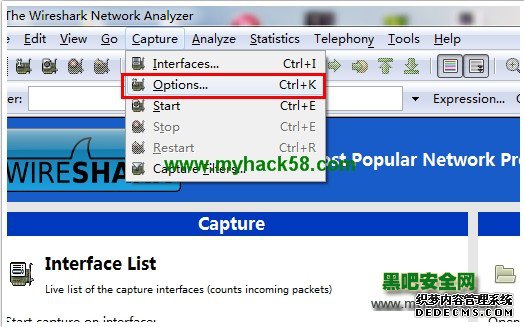

首先,我得找到是谁干的这事,这个不难,找到用Wireshark就能试下,先安装一个,接下来进入Wireshark,依次进入Capture—Options—Capture Filter,然后在列表中选中Ethernet type 0x0806(ARP),只捕获与arp相关的数据包,然后点OK。

然后,开始抓包分析Arp,在图中,进行Arp广播的就是你的攻击目标了(你说一个人没事如此频繁广播Arp干啥呢?不是欺骗才怪!)

最后,也是最惊心动魄的时候到了,进行Arp攻击,我采取的方式是洪水+欺骗的方式同时进行(建议没事别这样玩!)

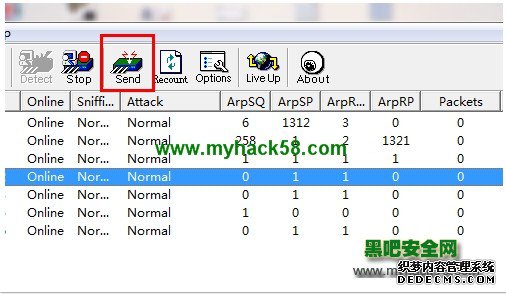

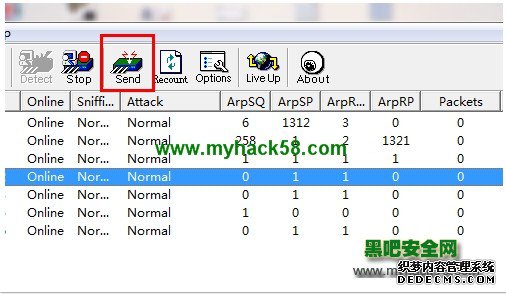

1.下载一个最简单的WinArpAttacker(小心中毒),然后打开

2.先Scan,查找你的目标是否在线,然后点击Send,进行手动设置攻击。

3. 在手动攻击设置界面,Dst设置参照图中(就是攻击目标的MAC与IP,不用改),Src建议分别设置为网关IP,MAC一定修改(否则就无法实现欺骗了),然后下面两项一定要填写好,一个是攻击频率,上为连续性攻击,下为一次性攻击,右边为攻击时间间隔,所有都OK以后,然后点击Send就等待了。

由于我设置的不间断连续攻击,因此CPU和内存占用非常高。因为我希望是给那哥们以一种电脑死机的感觉(我猜那哥们水平跟我也差不多,估计就只会玩一下网关欺骗,让他感觉他的Arp攻击软件是病毒就好了),所以才采取了如此极端的方式。

最后,来看卡效果吧,在Wireshark中,再没有收到如开始一样的Arp信息广播啦,估计这哥们电脑正在卡死或者重启状态吧。

最后,郑重声明,此方法仅为防范和交流,由于Arp在局域网内不容易控制,如果出现某些重要事件因为Arp相互攻击而导致,后果不堪设想,所以不建议大家进行实战!

坦白讲,我是个小白,也就是各大黑客和安全厂商所说的目标群体,前者是攻击我,后者有可能保护我。但是无论如何,这次后者应该也很无能为力了——我遭遇到了传说中的Arp攻击。 本文来自无奈人生安全网

在连续一周的时间里,我发现我无法上网。而在这一周的时间里,我做过各种尝试:我换过杀毒软件,重装过系统,甚至安装了Win7+Linux的双系统来使用,但是直到昨天晚上,我才猛然想起还有Arp这种攻击方式。 copyright 无奈人生

好吧,我承认我运气不好。 copyright 无奈人生

我做了很简单的防御,我安装了一款N年前的金山Arp防火墙——我原本是360的忠实用户,但是不知道为什么最新的360版本当中没有找到。装上Arp防火墙以后,立马弹出窗口提示说早到Arp攻击。我本想做点什么的,想想没必要,因为毕竟还能够上网。 无奈人生安全网

问题在于,半小时之后,我的电脑死活连不上网了,然后我又拔掉网线再插上就OK了。结果一分钟之后继续,我想肯定不可能是电脑的问题,好吧,该死的Arp攻击。这次我想到了静态绑定网关的MAC。 www.wnhack.com

因为我的电脑是Win7的系统,因此无法使用Arp -s的命令来绑定,于是: 无奈人生安全网

1. 在电脑能上网的时候查找网关MAC(192.168.1.1那个,最好也记住自己的),CMD下使用命令arp –a 无奈人生安全网

2. 查找本地连接的idx编号,CMD下使用命令netsh i i show in

www.wnhack.com

www.wnhack.com

3. 绑定网关MAC与ip地址,CMD下netsh -c "i i" add neighbors 本地连接的idx 网关IP 网关MAC copyright 无奈人生

copyright 无奈人生

好了,终于安静了,不再断网了,那就安心上网吧。

(博主提示:如果你存在间歇性断网的情况,建议采用前面所述避免Arp攻击,偶尔瞎猫碰到死耗子的情况也不是没有的)

接下来,当我本准备安心上网的时候,楼下传来一声,“唉,又不能上网了……” 无奈人生安全网

本来一想,算了,但是终于狠不下心啊,好吧,帮你惩戒一下破坏者……

copyright 无奈人生

【注意:以下内容仅供参考,由于Arp攻击容易造成各种后遗症,建议谨慎操作~~】

www.wnhack.com

首先,我得找到是谁干的这事,这个不难,找到用Wireshark就能试下,先安装一个,接下来进入Wireshark,依次进入Capture—Options—Capture Filter,然后在列表中选中Ethernet type 0x0806(ARP),只捕获与arp相关的数据包,然后点OK。 copyright 无奈人生

内容来自无奈安全网

内容来自无奈安全网

无奈人生安全网

无奈人生安全网

无奈人生安全网

然后,开始抓包分析Arp,在图中,进行Arp广播的就是你的攻击目标了(你说一个人没事如此频繁广播Arp干啥呢?不是欺骗才怪!)

本文来自无奈人生安全网

本文来自无奈人生安全网

最后,也是最惊心动魄的时候到了,进行Arp攻击,我采取的方式是洪水+欺骗的方式同时进行(建议没事别这样玩!)

本文来自无奈人生安全网

1.下载一个最简单的WinArpAttacker(小心中毒),然后打开 www.wnhack.com

2.先Scan,查找你的目标是否在线,然后点击Send,进行手动设置攻击。 www.wnhack.com

3. 在手动攻击设置界面,Dst设置参照图中(就是攻击目标的MAC与IP,不用改),Src建议分别设置为网关IP,MAC一定修改(否则就无法实现欺骗了),然后下面两项一定要填写好,一个是攻击频率,上为连续性攻击,下为一次性攻击,右边为攻击时间间隔,所有都OK以后,然后点击Send就等待了。 本文来自无奈人生安全网

www.wnhack.com

www.wnhack.com

由于我设置的不间断连续攻击,因此CPU和内存占用非常高。因为我希望是给那哥们以一种电脑死机的感觉(我猜那哥们水平跟我也差不多,估计就只会玩一下网关欺骗,让他感觉他的Arp攻击软件是病毒就好了),所以才采取了如此极端的方式。 无奈人生安全网

无奈人生安全网

无奈人生安全网

最后,来看卡效果吧,在Wireshark中,再没有收到如开始一样的Arp信息广播啦,估计这哥们电脑正在卡死或者重启状态吧。 copyright 无奈人生

copyright 无奈人生

copyright 无奈人生

最后,郑重声明,此方法仅为防范和交流,由于Arp在局域网内不容易控制,如果出现某些重要事件因为Arp相互攻击而导致,后果不堪设想,所以不建议大家进行实战!