通向内网的另一条路:记一次无线渗透测试实战

某个深夜,洗漱完毕正要入睡时,邮件提醒“滴”的一声。深夜邮件到,一般意味着事情比较紧急。打开邮件,明天需要去客户那边做一次黑盒的无线渗透测试。

1.信息收集

早上10点抵达邮件中给的地址。跟客户碰了下面,听取了他们的需求及要看到的结果。找了一个休息室,打开我那新买的闪闪发黑的Thinkpad x1 准备干活了。

观察了下附近的热点,有两个特殊的:一个是带企业英文前缀的802.1X认证热点,另一个是同样前缀的开放式Guest网络。根据经验来看,802.1X认证为企业内部人员使用的,而Guest网络提供给访客使用。先暂时不对这两热点下手,寻找下是否存在能通关捷径——员工私自建立的热点。

这类员工为了方便手机上网私接在内网热点,为了便于共享给周围其他同事用,往往都没有采用过于复杂的密码,同时还存在被同事分享密码的风险。

2.私建热点渗透

开着修改版的WiFite扫描整栋楼,收集所有的无线热点信息,并且回传到云端;与此同时手机打开WiFi万能钥匙APP,检测是否存在有被分享密码的热点。

在低楼层一直没发现有钥匙标识,有些办公室不好太大直接抱着电脑进去。功夫不负爬楼人,终于在顶楼5楼的某个办公室门口发现了可使用共享秘钥连入的热点。连上后,直接直奔路由器后台,默认admin密码直接登录。

很遗憾,是个4G路由器。虽然能对网络内的用户进行中间人攻击获取信息,不过不到万不得已一般不这么干,因为这种方式拿到的成果一般不会被客户所认可。

3.802.1x渗透

逛了半天回到休息室歇歇脚的同时,做下针对802.1X认证的钓鱼攻击吧。

利用hostapd建立同名802.1X钓鱼热点,同时用aireplay-ng发了些deauth包,这样周围连接过此热点的人都会尝试连接我的热点了。不一会便抓到了数条hash。安全意识好的企业一般会对员工密码有强度要求,密码规则复杂、较长的密码。如果是这样的密码,我们就很难用字典碰撞出密码了。但是这里运气很好,客户这边并没有实施较高的密码强度策略,使用JTR自带的字典就跑出来了。定睛一看,原来用户名与密码相同呀。

利用这组账号连接802.1X网络,成功进入了办公网络。

再仔细观察了下这组数字账号,带着怀疑试了试将数字加一进行登录测试,也成功了。好吧,默认密码跟用户名相同,同时用户名为数字编号可遍历。

4.Guest网渗透

通过802.1x热点已经能进入办公网了,算是已经完成任务了。不过现在时间还早,于是我继续对Guest网络进行渗透测试。连上Guest网络,自动弹出Portal认证页面。

Portal认证的网络一般会存在以下问题:

1. ACL配置不严格,未授权访问内网资源。

2. Portal存在致命漏洞,导致Portal认证服务器被黑。

3. Portal登录验证存在漏洞,可以穷举账户密码。知识点:CMCC扫号

此次办公网、管理网被渗透,就是因为Portal本身存在存在致命的漏洞,导致可以通过Guest网段跨入核心网络。

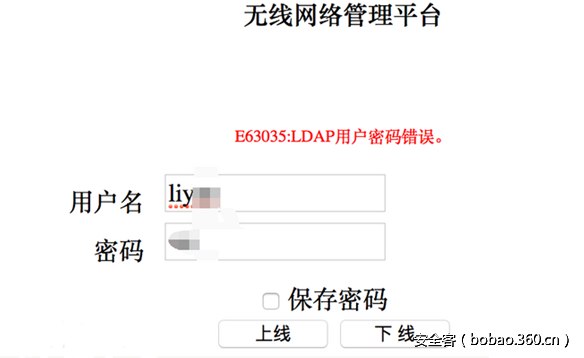

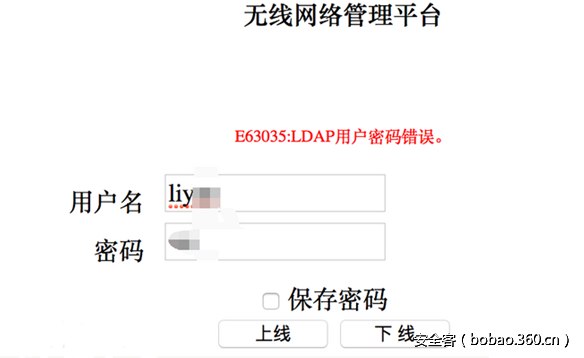

刚接入网络时,发现所有的扫描被重定向至网关机器,说明有ACL,未授权访问内网资源这条路行不通。接着准备穷举账户,再根据已知的账户来穷举密码。很多Portal都存在如下问题:

用户不存在返回页面

用户存在,密码不正确返回页面

但是在这个Portal,无论输入正确或者不正确的用户名都返回"用户或密码错误"(用户名是员工名字全拼,员工工牌挂身上,相信正确的用户名难不倒大家),也就意味着我们无法穷举用户。此时我的思路是根据用户名规则生成常见的用户名,密码使用弱口令如“123456、1q2w3e、1qaz2wsx”等密码进行穷举。

在观察数据包时,突然发现登陆页面的后缀是.action,立马想到会不会存在Struts2漏洞呢?毕竟不是大型的互联网公司,无专业的安全人员,在内网中系统存在古老的漏洞也不奇怪(比如2014年在某单位做渗透测试,用08067打下了一批机器)。

操起基友给我struts的神器,输入网址,点击"验证"按钮,从古到今的所有struts2漏洞的一个一个在后台进行验证,当我看到输出栏输出"Struts-045漏洞存在"时,我在心理给自己鼓了掌,成了,root到手。

其中在这里发现一点小插曲,我当时要上传一个"jspspy"的shell,存在的问题是会如果上传的后缀是.jsp的文件,就会重定向login.action的页面,不管是静态文件目录还是脚本文件目录都是一样会重定向,由于对Java不熟悉,我给我大哥"Ninty"打了一个电话,大哥说上传图片目录试试或者过滤器规则写的不严谨,可以bypass。

挂完电话,按照大哥给我的思路,先上传jsp文件,之后后缀添加;.js(使用";"来bypass的过滤器), 很好可以解析,看到了熟悉的"jspspy"页面。顺手把bypass截图发回给了Ninty大哥,毕竟这至高无上的荣誉是大哥给我的。根据国家法律规定传播黑客工具,导致网站被攻击,需要判刑。嗯,那么也就是说“我再多用几次jspspy,那我大哥离进去就不远了”。

某个深夜,洗漱完毕正要入睡时,邮件提醒“滴”的一声。深夜邮件到,一般意味着事情比较紧急。打开邮件,明天需要去客户那边做一次黑盒的无线渗透测试。

1.信息收集

早上10点抵达邮件中给的地址。跟客户碰了下面,听取了他们的需求及要看到的结果。找了一个休息室,打开我那新买的闪闪发黑的Thinkpad x1 准备干活了。

观察了下附近的热点,有两个特殊的:一个是带企业英文前缀的802.1X认证热点,另一个是同样前缀的开放式Guest网络。根据经验来看,802.1X认证为企业内部人员使用的,而Guest网络提供给访客使用。先暂时不对这两热点下手,寻找下是否存在能通关捷径——员工私自建立的热点。

这类员工为了方便手机上网私接在内网热点,为了便于共享给周围其他同事用,往往都没有采用过于复杂的密码,同时还存在被同事分享密码的风险。

2.私建热点渗透

开着修改版的WiFite扫描整栋楼,收集所有的无线热点信息,并且回传到云端;与此同时手机打开WiFi万能钥匙APP,检测是否存在有被分享密码的热点。

在低楼层一直没发现有钥匙标识,有些办公室不好太大直接抱着电脑进去。功夫不负爬楼人,终于在顶楼5楼的某个办公室门口发现了可使用共享秘钥连入的热点。连上后,直接直奔路由器后台,默认admin密码直接登录。

很遗憾,是个4G路由器。虽然能对网络内的用户进行中间人攻击获取信息,不过不到万不得已一般不这么干,因为这种方式拿到的成果一般不会被客户所认可。

3.802.1x渗透

逛了半天回到休息室歇歇脚的同时,做下针对802.1X认证的钓鱼攻击吧。

利用hostapd建立同名802.1X钓鱼热点,同时用aireplay-ng发了些deauth包,这样周围连接过此热点的人都会尝试连接我的热点了。不一会便抓到了数条hash。安全意识好的企业一般会对员工密码有强度要求,密码规则复杂、较长的密码。如果是这样的密码,我们就很难用字典碰撞出密码了。但是这里运气很好,客户这边并没有实施较高的密码强度策略,使用JTR自带的字典就跑出来了。定睛一看,原来用户名与密码相同呀。

利用这组账号连接802.1X网络,成功进入了办公网络。

再仔细观察了下这组数字账号,带着怀疑试了试将数字加一进行登录测试,也成功了。好吧,默认密码跟用户名相同,同时用户名为数字编号可遍历。

4.Guest网渗透

通过802.1x热点已经能进入办公网了,算是已经完成任务了。不过现在时间还早,于是我继续对Guest网络进行渗透测试。连上Guest网络,自动弹出Portal认证页面。

Portal认证的网络一般会存在以下问题:

1. ACL配置不严格,未授权访问内网资源。

2. Portal存在致命漏洞,导致Portal认证服务器被黑。

3. Portal登录验证存在漏洞,可以穷举账户密码。知识点:CMCC扫号

此次办公网、管理网被渗透,就是因为Portal本身存在存在致命的漏洞,导致可以通过Guest网段跨入核心网络。

刚接入网络时,发现所有的扫描被重定向至网关机器,说明有ACL,未授权访问内网资源这条路行不通。接着准备穷举账户,再根据已知的账户来穷举密码。很多Portal都存在如下问题: 内容来自无奈安全网

用户不存在返回页面

用户存在,密码不正确返回页面

但是在这个Portal,无论输入正确或者不正确的用户名都返回"用户或密码错误"(用户名是员工名字全拼,员工工牌挂身上,相信正确的用户名难不倒大家),也就意味着我们无法穷举用户。此时我的思路是根据用户名规则生成常见的用户名,密码使用弱口令如“123456、1q2w3e、1qaz2wsx”等密码进行穷举。

在观察数据包时,突然发现登陆页面的后缀是.action,立马想到会不会存在Struts2漏洞呢?毕竟不是大型的互联网公司,无专业的安全人员,在内网中系统存在古老的漏洞也不奇怪(比如2014年在某单位做渗透测试,用08067打下了一批机器)。

操起基友给我struts的神器,输入网址,点击"验证"按钮,从古到今的所有struts2漏洞的一个一个在后台进行验证,当我看到输出栏输出"Struts-045漏洞存在"时,我在心理给自己鼓了掌,成了,root到手。

无奈人生安全网

其中在这里发现一点小插曲,我当时要上传一个"jspspy"的shell,存在的问题是会如果上传的后缀是.jsp的文件,就会重定向login.action的页面,不管是静态文件目录还是脚本文件目录都是一样会重定向,由于对Java不熟悉,我给我大哥"Ninty"打了一个电话,大哥说上传图片目录试试或者过滤器规则写的不严谨,可以bypass。

挂完电话,按照大哥给我的思路,先上传jsp文件,之后后缀添加;.js(使用";"来bypass的过滤器), 很好可以解析,看到了熟悉的"jspspy"页面。顺手把bypass截图发回给了Ninty大哥,毕竟这至高无上的荣誉是大哥给我的。根据国家法律规定传播黑客工具,导致网站被攻击,需要判刑。嗯,那么也就是说“我再多用几次jspspy,那我大哥离进去就不远了”。

copyright 无奈人生