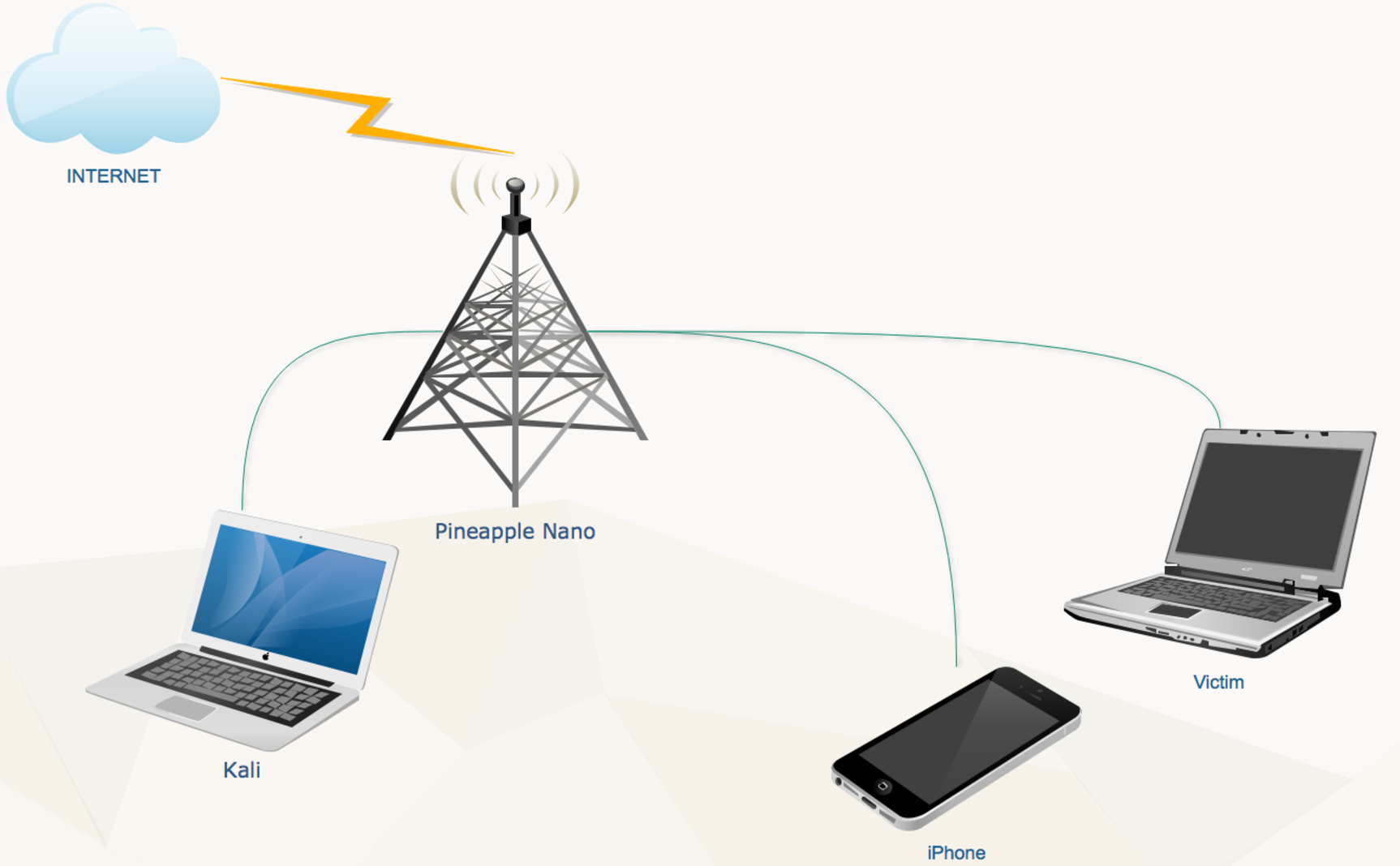

利用WiFi Pineapple Nano渗透客户端获取SHELL

前两篇文章介绍了The WiFi Pineapple Nano设备的一些主要功能模块,例如PineAP、SSLsplit和Ettercap等。今天给大家实际场景演示下如何利用Pineapple Nano来攻击客户端并且获取客户端SHELL的过程。

0×01 Evil Portal模块

首先,我们还是先介绍模块的基本功能,再进行实验过程的展示,本次实验中我们主要使用到的模块是Evil Portal和PineAP,关于PineAP模块的功能及用法,在我的其他文章中已经提过,这里就不重复介绍。Evil Portal模块不是Pineapple Nano自带的模块,需要在Modules中使用Manager Modules功能添加该模块及安装软件依赖包。

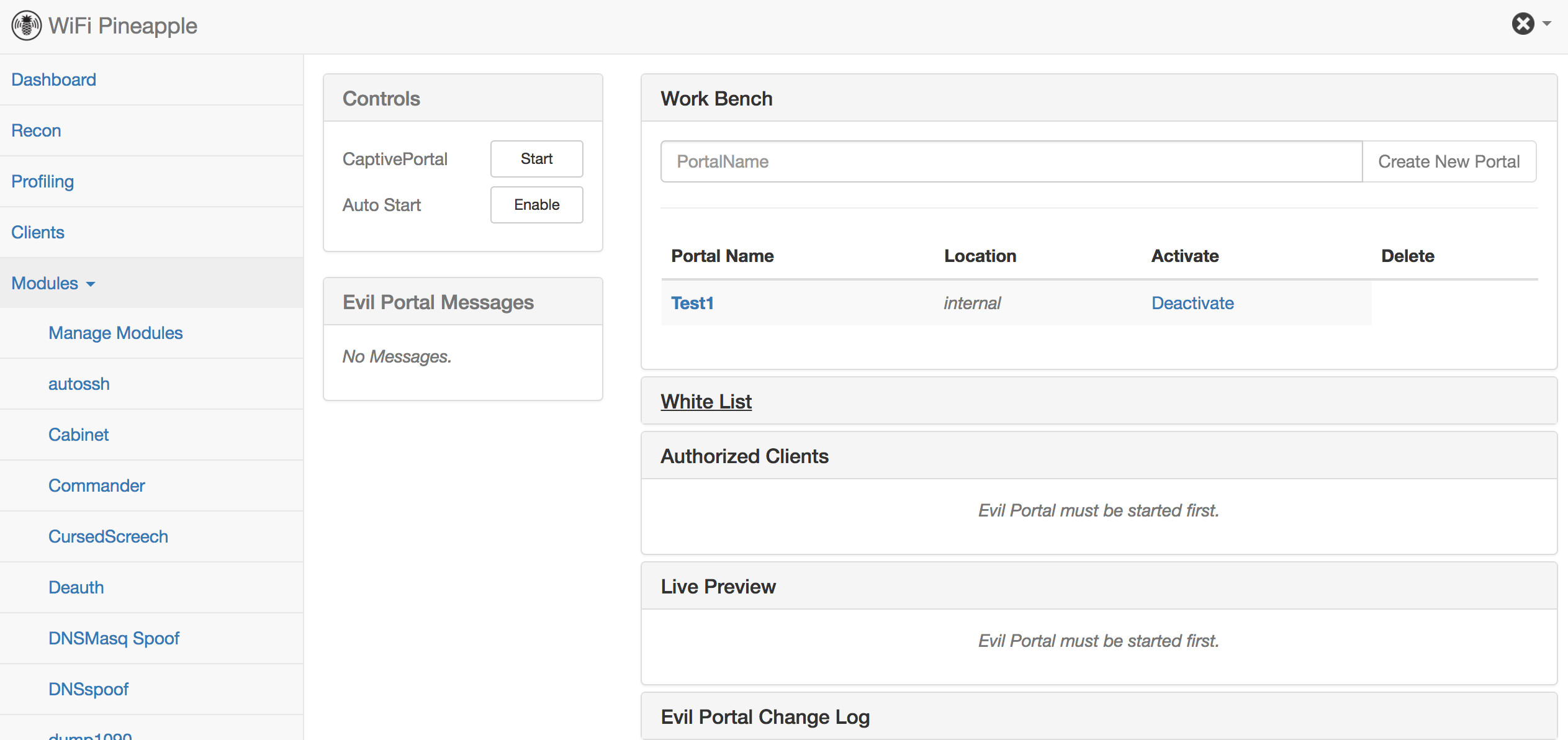

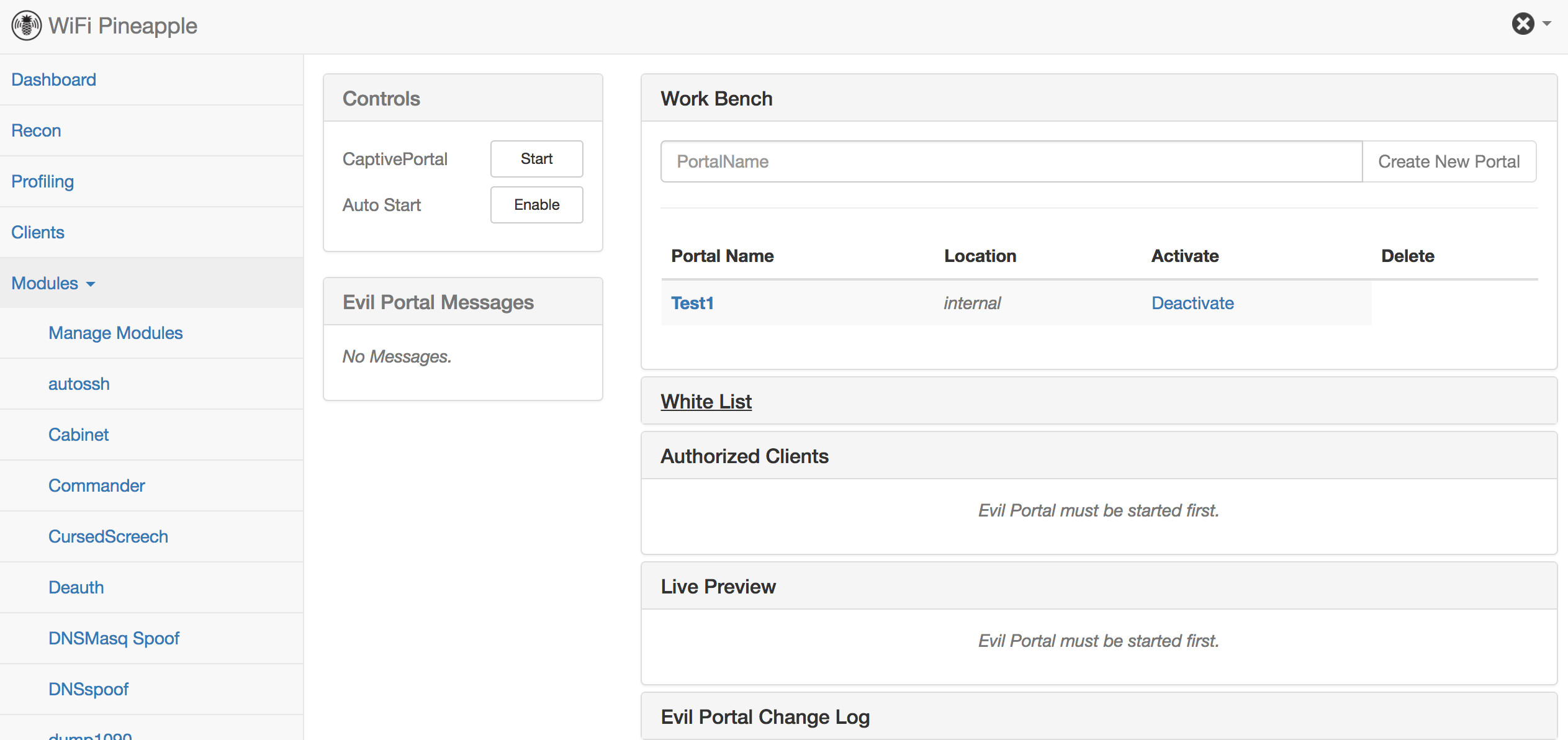

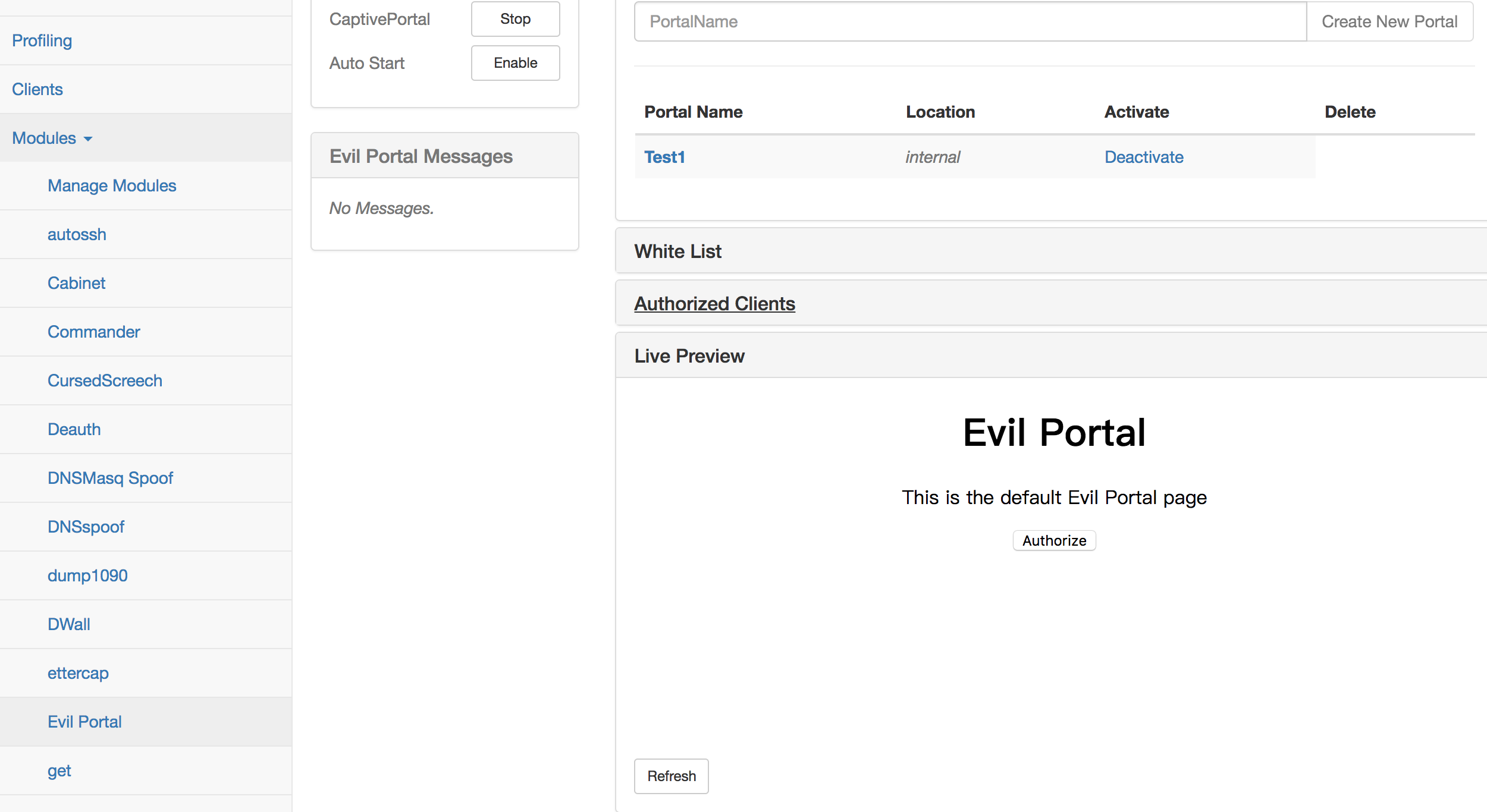

在Evil Portal模块安装完成后,如下图所示:

Evil Portal模块主要有以下几个部分组成:

1、Controls:点击CaptivePoral,启用模块;

2、Word Bench:创建工作目录,包含门户页面的php文件(可以包含php、js等)

3、White List:客户端白名单,即不需要通过门户认证页面跳转的IP地址列表

4、Authorized Clients:当前通过门户页面认证跳转过的IP地址列表

5、Live Preview:门户页面预览

总体来说,Evil Portal模块和我们前面文章介绍过的Landing Page功能很像,区别在于Landing Page仅能够提供一个强制跳转显示页面的效果,不具有认证、白名单以及更自由化的门户页面自定义功能。Evil Portal能够实现像现在的商业WiFi接入访问一样,提供一个由我们自定义的认证页面,引导客户端用户完成认证及跳转功能。

比如我们这里新建一个名为“Test1”的项目,Evil Portal会默认生成一个门户页面给我们使用。

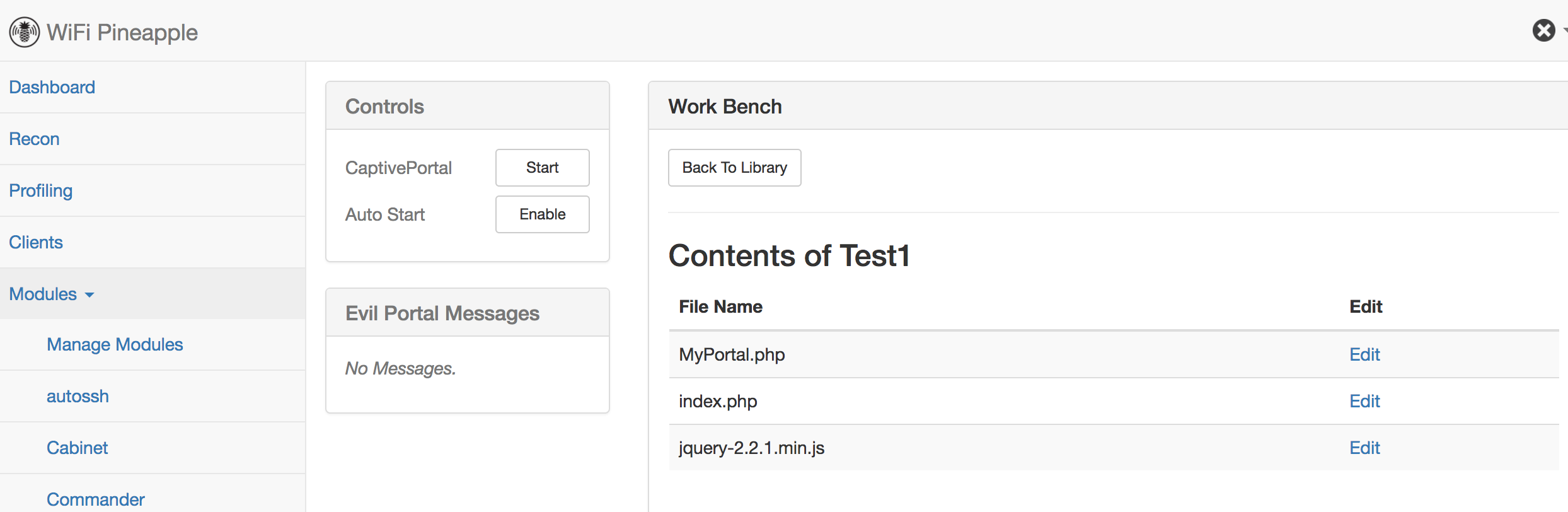

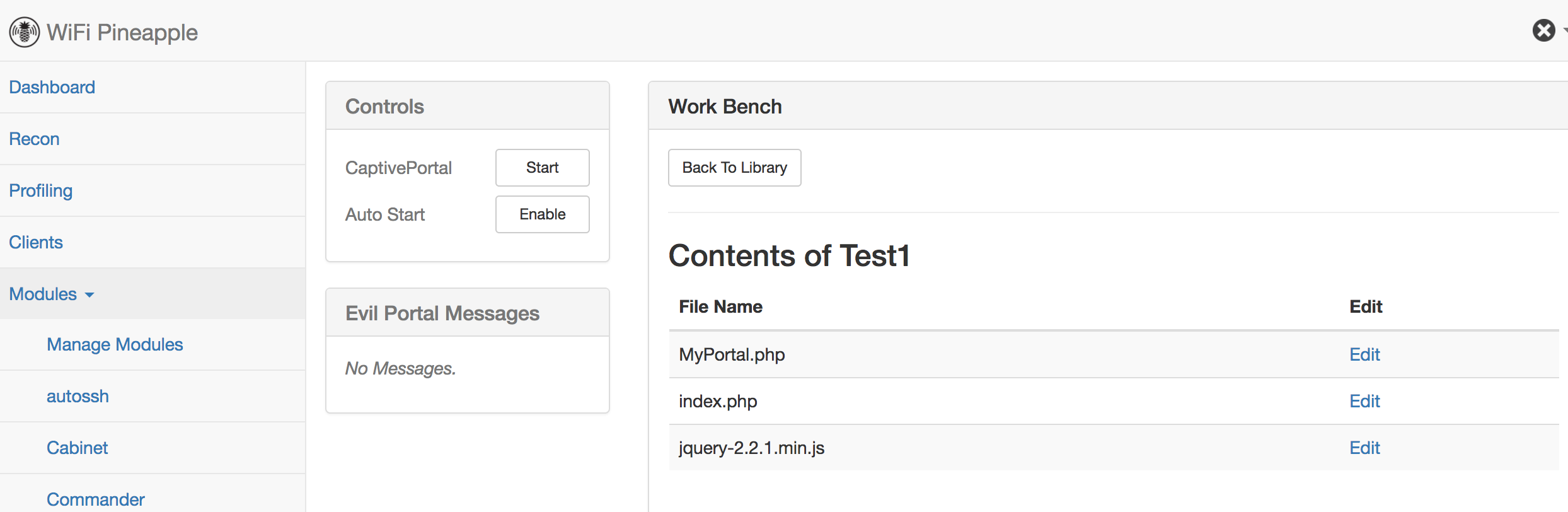

在新建名为“Test1”的项目后,点击Test1的名称,即看到默认生成的3个页面。

我们可以自由编辑这3个文件,达到自己想要的效果:

或者我们干脆删除默认页面,SSH登录到Nano的系统中,找到Evil Portal的配置文件夹直接将我们编辑好的页面copy进去。

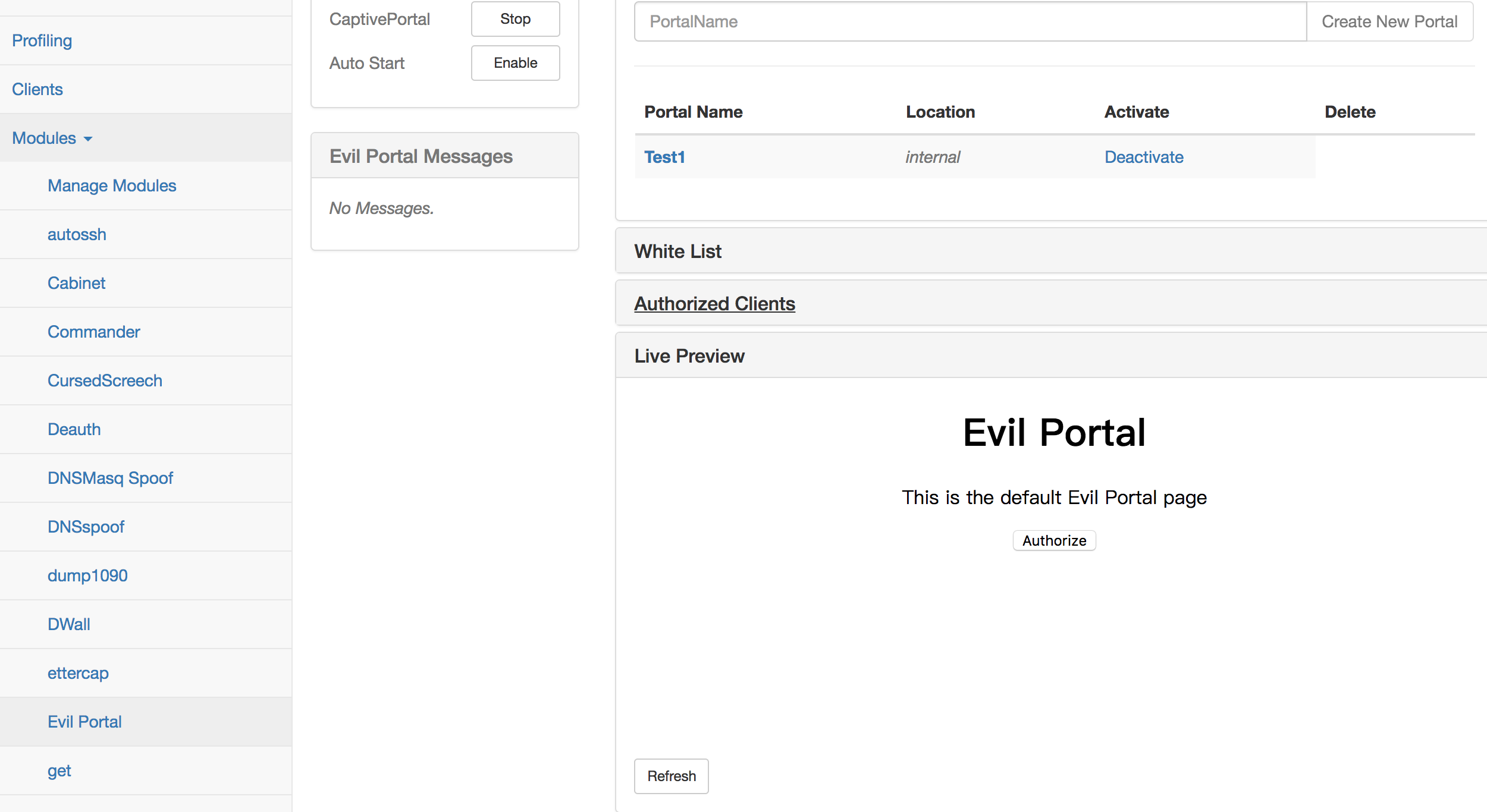

另外有一点需要注意的是,在编辑好页面之后,需要启用该项目,即点击Test1下的“Activate”,便可以在预览功能(Live Preview)下看到我们的页面情况,例如默认页面是这样的:

0×02 启用PineAP

在上面我们配置好Evil Portal模块后,我们随即开启PineAP功能,这里不详细介绍PineAP模块的具体用法,有疑问的同学,请参考我之前发布的其他文章。

首先,我们按照正常的配置,启用PineAP模块,等待客户端的连接。

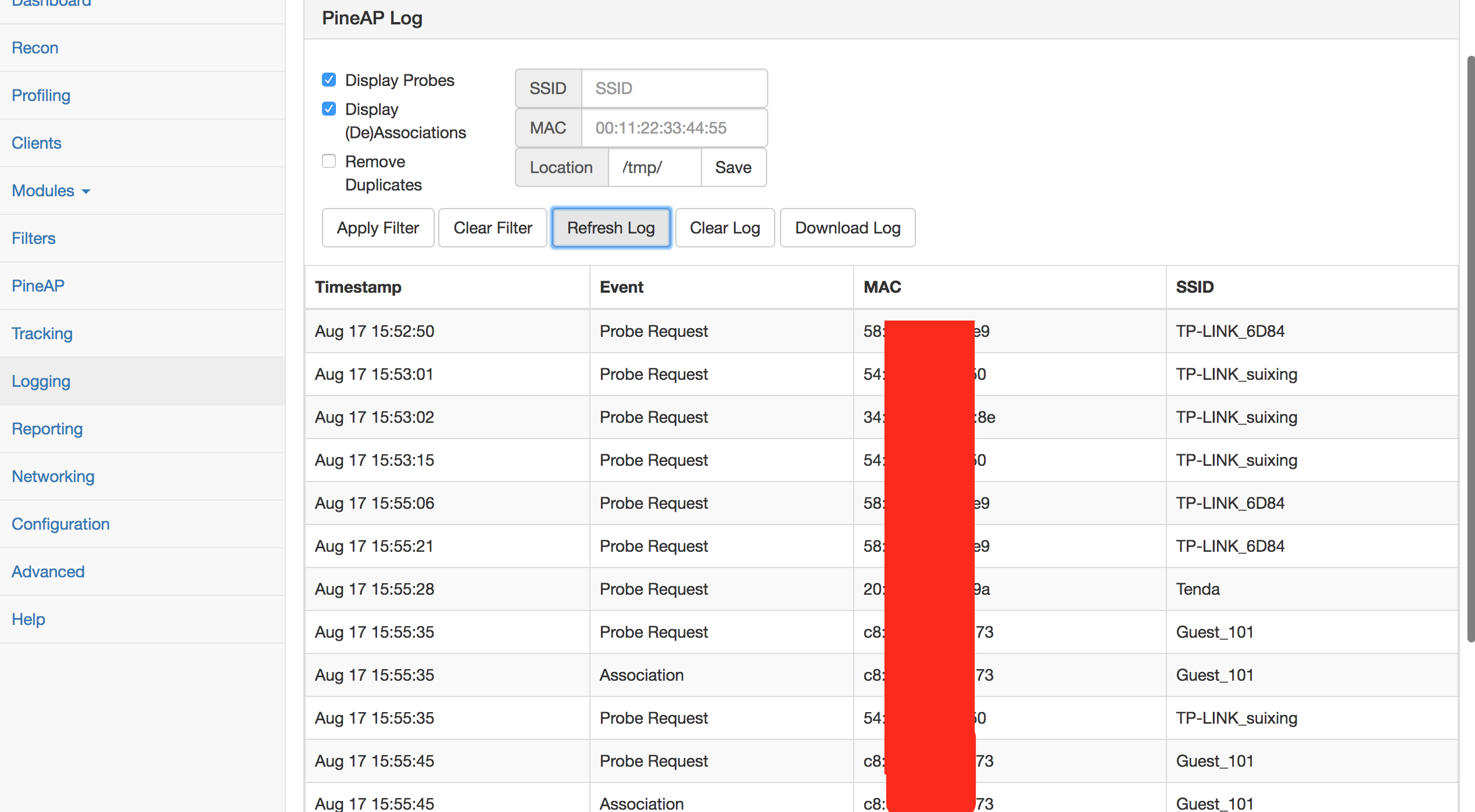

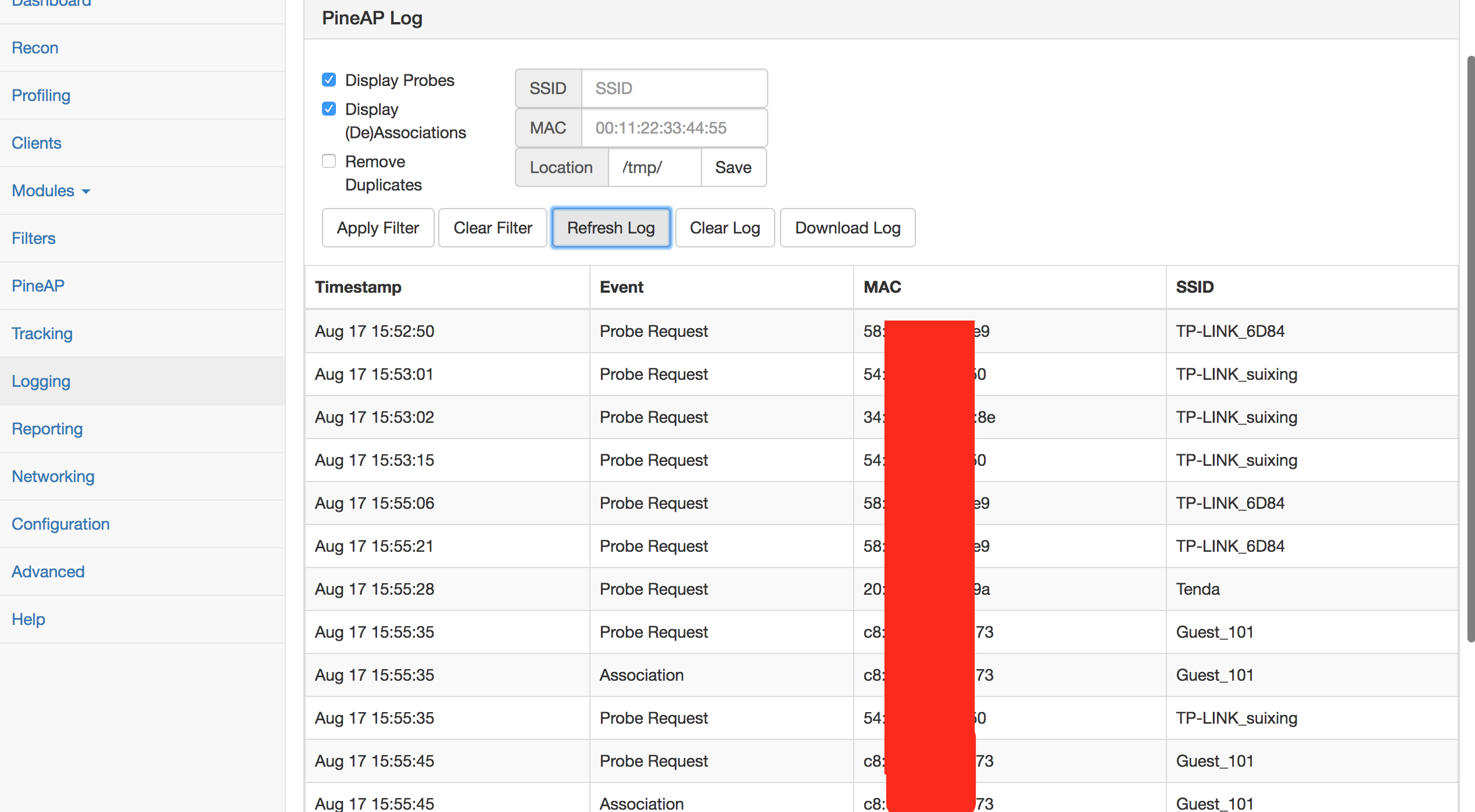

通过Logging模块的PineAP Log功能,查看周围客户端的连接请求记录

等待一段时间后,发现有客户端连上了我们的Pineapple Nano设备。

0×03 攻击客户端

在发现有客户端连接到我们的设备上后,我们就可以正式开始我们的攻击客户端流程。

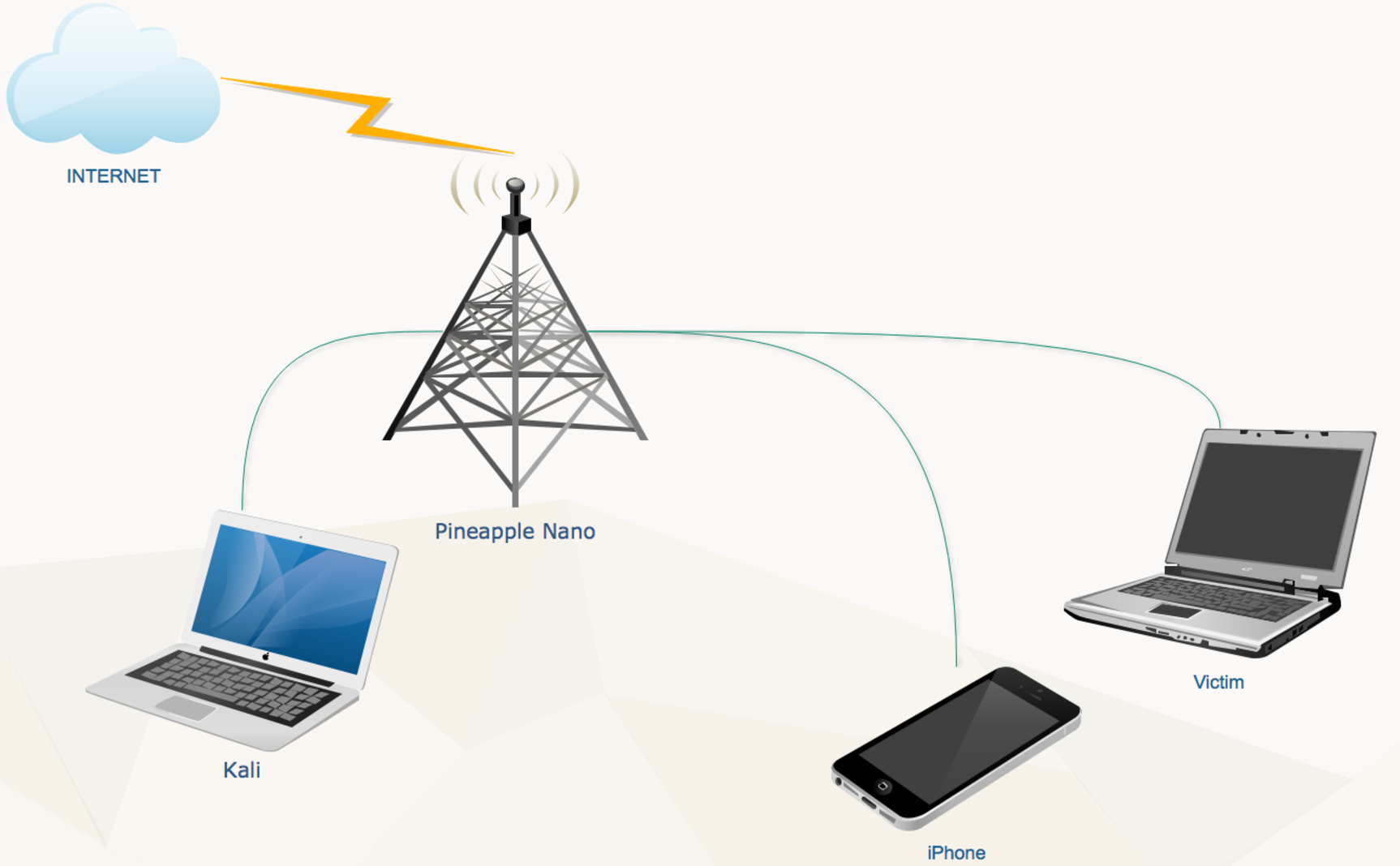

Kali中运行metasploit同时兼作为我们Pineapple Nano的控制端

攻击流程采用metasploit中的browser_autopwn2模块在客户端访问我们准备的Evil Portal门户页面时,重定向到我们设定好的browser_autopwn2中的payload地址上,此时browser_autopwn2模块自动针对客户端浏览器发起一系列基于flash player的攻击,如果客户端浏览器未更新打补丁的话,便有机会被我们攻击成功。

另外需要注意的是metasploit中有两个browser_autopwn模块,一个是针对java jre环境的,另一个是针对flash的,大家可是视情况选用。

下面我们实际演示一下:运行msfconsole

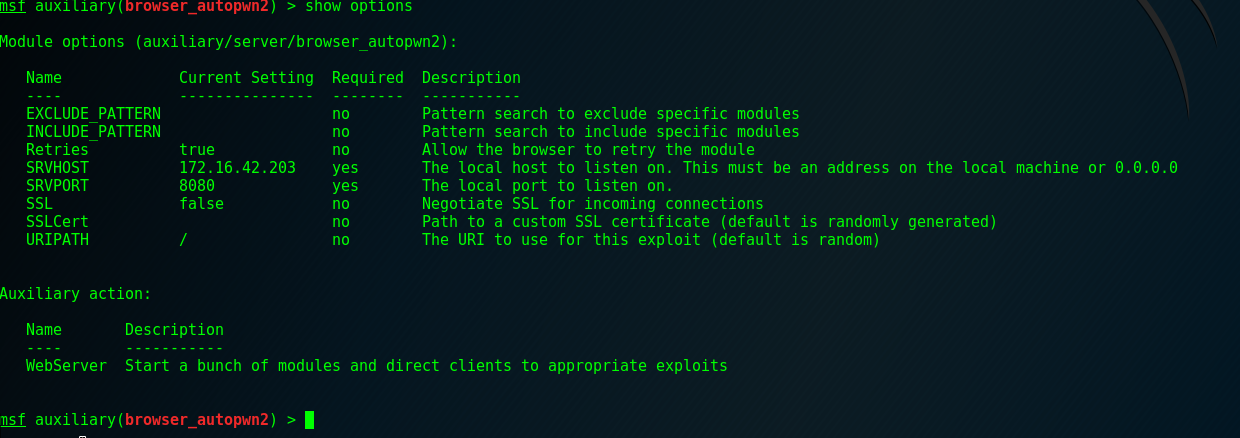

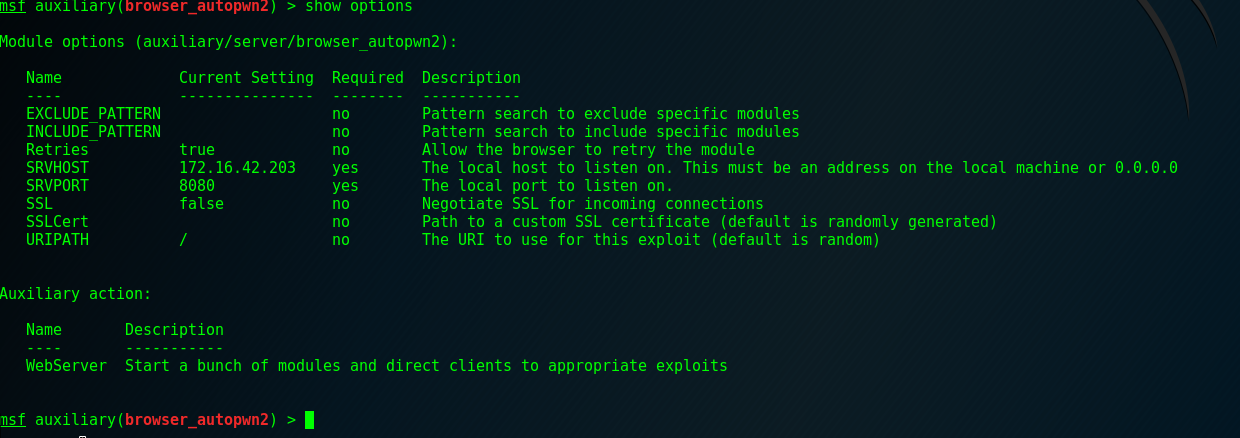

找到browser_autopwn2模块,设置好SRVHOST和路径。

设置好后,我们show options检查一下

前两篇文章介绍了The WiFi Pineapple Nano设备的一些主要功能模块,例如PineAP、SSLsplit和Ettercap等。今天给大家实际场景演示下如何利用Pineapple Nano来攻击客户端并且获取客户端SHELL的过程。

0×01 Evil Portal模块

首先,我们还是先介绍模块的基本功能,再进行实验过程的展示,本次实验中我们主要使用到的模块是Evil Portal和PineAP,关于PineAP模块的功能及用法,在我的其他文章中已经提过,这里就不重复介绍。Evil Portal模块不是Pineapple Nano自带的模块,需要在Modules中使用Manager Modules功能添加该模块及安装软件依赖包。

在Evil Portal模块安装完成后,如下图所示:

Evil Portal模块主要有以下几个部分组成:

1、Controls:点击CaptivePoral,启用模块;

2、Word Bench:创建工作目录,包含门户页面的php文件(可以包含php、js等)

3、White List:客户端白名单,即不需要通过门户认证页面跳转的IP地址列表 www.wnhack.com

4、Authorized Clients:当前通过门户页面认证跳转过的IP地址列表

5、Live Preview:门户页面预览

总体来说,Evil Portal模块和我们前面文章介绍过的Landing Page功能很像,区别在于Landing Page仅能够提供一个强制跳转显示页面的效果,不具有认证、白名单以及更自由化的门户页面自定义功能。Evil Portal能够实现像现在的商业WiFi接入访问一样,提供一个由我们自定义的认证页面,引导客户端用户完成认证及跳转功能。

比如我们这里新建一个名为“Test1”的项目,Evil Portal会默认生成一个门户页面给我们使用。

在新建名为“Test1”的项目后,点击Test1的名称,即看到默认生成的3个页面。

我们可以自由编辑这3个文件,达到自己想要的效果:

内容来自无奈安全网

内容来自无奈安全网

或者我们干脆删除默认页面,SSH登录到Nano的系统中,找到Evil Portal的配置文件夹直接将我们编辑好的页面copy进去。

另外有一点需要注意的是,在编辑好页面之后,需要启用该项目,即点击Test1下的“Activate”,便可以在预览功能(Live Preview)下看到我们的页面情况,例如默认页面是这样的:

0×02 启用PineAP

在上面我们配置好Evil Portal模块后,我们随即开启PineAP功能,这里不详细介绍PineAP模块的具体用法,有疑问的同学,请参考我之前发布的其他文章。

首先,我们按照正常的配置,启用PineAP模块,等待客户端的连接。

通过Logging模块的PineAP Log功能,查看周围客户端的连接请求记录

等待一段时间后,发现有客户端连上了我们的Pineapple Nano设备。

0×03 攻击客户端

在发现有客户端连接到我们的设备上后,我们就可以正式开始我们的攻击客户端流程。

Kali中运行metasploit同时兼作为我们Pineapple Nano的控制端

攻击流程采用metasploit中的browser_autopwn2模块在客户端访问我们准备的Evil Portal门户页面时,重定向到我们设定好的browser_autopwn2中的payload地址上,此时browser_autopwn2模块自动针对客户端浏览器发起一系列基于flash player的攻击,如果客户端浏览器未更新打补丁的话,便有机会被我们攻击成功。

另外需要注意的是metasploit中有两个browser_autopwn模块,一个是针对java jre环境的,另一个是针对flash的,大家可是视情况选用。

下面我们实际演示一下:运行msfconsole

找到browser_autopwn2模块,设置好SRVHOST和路径。

设置好后,我们show options检查一下

内容来自无奈安全网