Seedworm攻击政府机构、石油和天然气、非政府组织、电信和IT公司

赛门铁克的研究人员发现了对最近一系列网络攻击背后的网络间谍组织,这些网络攻击旨在收集主要分布在中东以及欧洲和北美的目标情报。

该组织,我们称之为Seedworm(又名MuddyWater),至少在2017年开始运作,最新的行动于2018年12月开始。

DeepSight Managed Adversary and Threat Intelligence(MATI)团队的分析人员发现了一个新的后门,Backdoor.Powemuddy,Seedworm的Powermud后门(又名POWERSTATS)的新变种。这是该组织的一个GitHub存储库,用于存储他们的脚本,以及几个利用工具,方便他们在网络中建立立足点后使用。

一、追踪攻击者的痕迹

2018年9月,我们在一个石油生产国巴西大使馆的计算机上发现了Seedworm和间谍组织APT28 (又名Swallowtail,Fancy Bear)。看到两个活跃的组织激起了我们浓厚的兴趣,当我们开始追踪时,发现了更多的线索,这些线索让我们发现了关于Seedworm的新信息。

我们不仅找到了最初的切入点,而且由于可以通过赛门铁克全球情报网络可以访问的大量遥测技术,所以我们能够在初始感染后跟踪Seedworm的后续活动。由于这种独特性,我们的分析人员能够追踪Seedworm入侵网络后采取的行动。我们发现了Powermud后门的新变种,一个新的后门(Backdoor.Powemuddy),以及用于窃取密码、创建反向shell、权限提升的定制工具以及使用本机Windows cabinet创建工具makecab.exe用于压缩要上传的被盗数据。DeepSight MATI客户可以利用这些独特的见解来应对新出现的网络威胁。

Seedworm的动机很像我们观察到的许多网络间谍组织,他们寻求获得有关目标机构和个人的可操作信息。他们通过优先考虑速度和灵活性而不是操作安全性来实现这一目标,这最终导致我们能够识别其关键的运营基础架构。

二、策略和工具

Seedworm能起到网络间谍组织的作用,以确保可以使其运营商的利益受益的可操作情报。在行动过程中,该组织使用的工具与过去入侵过程中使用的工具一致,包括Powermud(Seedworm组织使用的自定义工具)以及自定义的PowerShell,LaZagne和Crackmapexec脚本。

Seedworm组织从代理网络后面控制其Powermud后门,以隐藏最终的命令和控制(C&C)位置。 Seedworm是唯一一个使用Powermud后门的组织。

在感染系统后,通常通过安装Powermud或Powemuddy,Seedworm首先运行一个窃取用户网络浏览器和电子邮件中保存的密码的工具,这说明访问受害者的电子邮件、社交媒体和聊天帐户是他们可能的目标之一。然后,Seedworm使用LaZagne和Crackmapexec等开源工具获取Windows授权凭证。Seedworm使用这些工具的现成的、未修改的版本以及我们确定的仅供该组织使用的定制编译变体。

三、策略转换

自从首次出现以来,我们已经看到Seedworm改变了它的运作方式。自2017年初以来,他们不断更新Powermud后门和其他工具,以避免被发现,并阻止安全研究人员分析这些工具。他们还使用GitHub存储恶意软件和一些公开可用的工具,然后他们可以自定义这些工具来执行工作。

我们已经确定了多个可能与Seedworm运营背后的参与者相关联的在线账户。第一个发现是一个公共Github存储库,其中包含的脚本与Seedworm中观察到的脚本非常匹配。然后,在Twitter上对具有类似profile数据的帐户进行了额外的关联。这个推特账号follow众多安全研究人员,包括那些过去曾报道过该组织的人以及编写他们使用的开源工具的开发人员。

这些帐户很可能由Seedworm组织控制。Github存储库包含一个PowerShell脚本,该脚本已在属于Seedworm行动中的受害主机上运行;还有许多Crackmapexec PowerShell命令可以匹配受害者主机活动。

选择依赖公开可用的工具,Seedworm可以使用其他人编写的代码快速更新其运作,并仅应用少量自研工具。他们采用了一些最有效和最有能力的工具,其中一些也被红队组织使用。

四、目标和时间轴

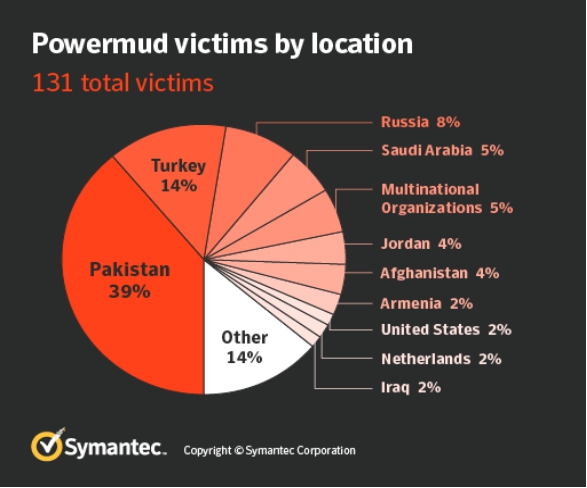

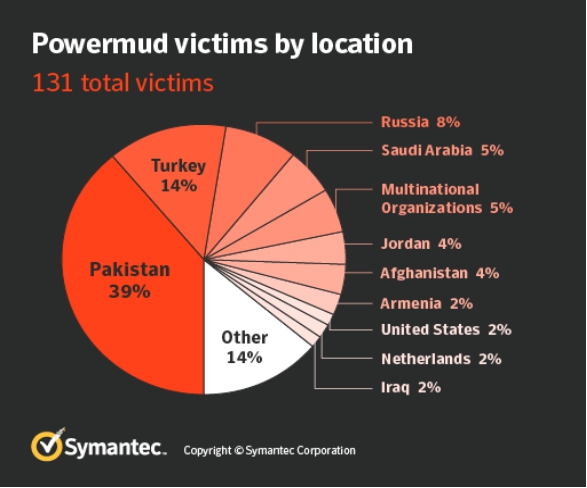

我们分析了从2018年9月底到11月中旬受到Seedworm的Powermud后门攻击的131名受害者的数据。

图1.按位置划分的Powermud受害者

观察到的Seedworm受害者主要位于巴基斯坦和土耳其,但也位于俄罗斯、沙特阿拉伯、阿富汗、约旦和其他地方。此外,该组织还入侵了与中东有联系的欧洲和北美机构。

图2.中东的Powermud受害者

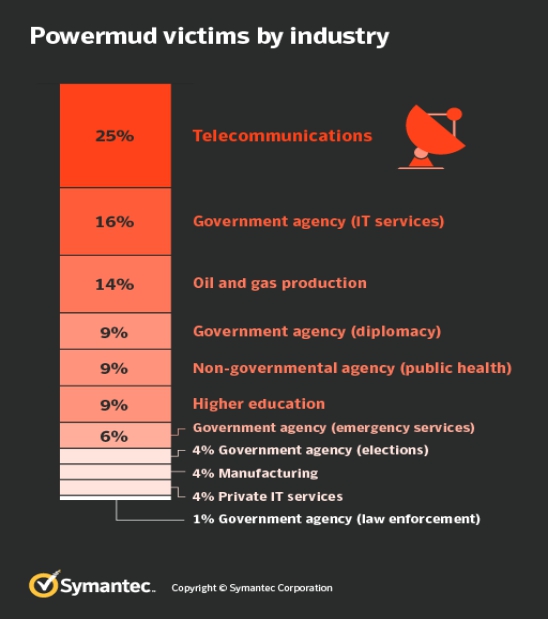

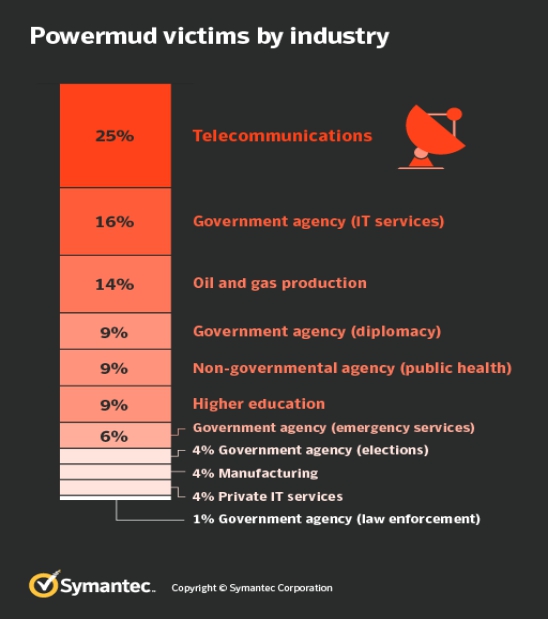

此外,在对Powermud受害者的分析中,我们能够确定131个独立受害者中80个的行业部门。电信和IT服务部门是主要目标。由于电信提供商或IT服务机构和供应商可以为Seedworm参与者提供更多受害者,这些部门的实体通常会“成为受害者”。成功感染这两个行业的受害者提供了关于Seedworm集团的先进性和技能的额外线索。

图3.按行业划分的Powermud受害者

下一个最常见的受害者群体是石油和天然气部门。这一组中的所有11名受害者都属于一家活跃在中东的俄罗斯公司。这11名受害者中只有一人居住在俄罗斯;其余的分布在北美、中东、非洲和亚洲。

大学和大使馆是下一个最常见的目标。这些大学位于中东,大使馆主要位于代表中东国家的欧洲。两个主要的非政府组织也受到了入侵,我们确定了在全球公共卫生组织中工作的七名受害者。

赛门铁克已向公共和私营部门合作伙伴通报了Seedworm的最新目标、工具和技术。

IoC

网络

· 104.237.233.60 IP used for reverse shell C&C

· 78.129.222.56 Powemuddy/Powermud delivery IP

· 78.129.139.148 Powemuddy C&C

· 31.171.154.67 Powemuddy C&C

· 46.99.148.96 former Powemudddy C&C

· 79.106.224.203 Powemuddy C&C

· 185.34.16.82 Powemuddy C&C

文件名

赛门铁克的研究人员发现了对最近一系列网络攻击背后的网络间谍组织,这些网络攻击旨在收集主要分布在中东以及欧洲和北美的目标情报。

该组织,我们称之为Seedworm(又名MuddyWater),至少在2017年开始运作,最新的行动于2018年12月开始。

DeepSight Managed Adversary and Threat Intelligence(MATI)团队的分析人员发现了一个新的后门,Backdoor.Powemuddy,Seedworm的Powermud后门(又名POWERSTATS)的新变种。这是该组织的一个GitHub存储库,用于存储他们的脚本,以及几个利用工具,方便他们在网络中建立立足点后使用。

一、追踪攻击者的痕迹

2018年9月,我们在一个石油生产国巴西大使馆的计算机上发现了Seedworm和间谍组织APT28 (又名Swallowtail,Fancy Bear)。看到两个活跃的组织激起了我们浓厚的兴趣,当我们开始追踪时,发现了更多的线索,这些线索让我们发现了关于Seedworm的新信息。

我们不仅找到了最初的切入点,而且由于可以通过赛门铁克全球情报网络可以访问的大量遥测技术,所以我们能够在初始感染后跟踪Seedworm的后续活动。由于这种独特性,我们的分析人员能够追踪Seedworm入侵网络后采取的行动。我们发现了Powermud后门的新变种,一个新的后门(Backdoor.Powemuddy),以及用于窃取密码、创建反向shell、权限提升的定制工具以及使用本机Windows cabinet创建工具makecab.exe用于压缩要上传的被盗数据。DeepSight MATI客户可以利用这些独特的见解来应对新出现的网络威胁。

本文来自无奈人生安全网

Seedworm的动机很像我们观察到的许多网络间谍组织,他们寻求获得有关目标机构和个人的可操作信息。他们通过优先考虑速度和灵活性而不是操作安全性来实现这一目标,这最终导致我们能够识别其关键的运营基础架构。

二、策略和工具

Seedworm能起到网络间谍组织的作用,以确保可以使其运营商的利益受益的可操作情报。在行动过程中,该组织使用的工具与过去入侵过程中使用的工具一致,包括Powermud(Seedworm组织使用的自定义工具)以及自定义的PowerShell,LaZagne和Crackmapexec脚本。

Seedworm组织从代理网络后面控制其Powermud后门,以隐藏最终的命令和控制(C&C)位置。 Seedworm是唯一一个使用Powermud后门的组织。

在感染系统后,通常通过安装Powermud或Powemuddy,Seedworm首先运行一个窃取用户网络浏览器和电子邮件中保存的密码的工具,这说明访问受害者的电子邮件、社交媒体和聊天帐户是他们可能的目标之一。然后,Seedworm使用LaZagne和Crackmapexec等开源工具获取Windows授权凭证。Seedworm使用这些工具的现成的、未修改的版本以及我们确定的仅供该组织使用的定制编译变体。

三、策略转换

自从首次出现以来,我们已经看到Seedworm改变了它的运作方式。自2017年初以来,他们不断更新Powermud后门和其他工具,以避免被发现,并阻止安全研究人员分析这些工具。他们还使用GitHub存储恶意软件和一些公开可用的工具,然后他们可以自定义这些工具来执行工作。

我们已经确定了多个可能与Seedworm运营背后的参与者相关联的在线账户。第一个发现是一个公共Github存储库,其中包含的脚本与Seedworm中观察到的脚本非常匹配。然后,在Twitter上对具有类似profile数据的帐户进行了额外的关联。这个推特账号follow众多安全研究人员,包括那些过去曾报道过该组织的人以及编写他们使用的开源工具的开发人员。

这些帐户很可能由Seedworm组织控制。Github存储库包含一个PowerShell脚本,该脚本已在属于Seedworm行动中的受害主机上运行;还有许多Crackmapexec PowerShell命令可以匹配受害者主机活动。

选择依赖公开可用的工具,Seedworm可以使用其他人编写的代码快速更新其运作,并仅应用少量自研工具。他们采用了一些最有效和最有能力的工具,其中一些也被红队组织使用。

四、目标和时间轴

我们分析了从2018年9月底到11月中旬受到Seedworm的Powermud后门攻击的131名受害者的数据。

图1.按位置划分的Powermud受害者

观察到的Seedworm受害者主要位于巴基斯坦和土耳其,但也位于俄罗斯、沙特阿拉伯、阿富汗、约旦和其他地方。此外,该组织还入侵了与中东有联系的欧洲和北美机构。

图2.中东的Powermud受害者

此外,在对Powermud受害者的分析中,我们能够确定131个独立受害者中80个的行业部门。电信和IT服务部门是主要目标。由于电信提供商或IT服务机构和供应商可以为Seedworm参与者提供更多受害者,这些部门的实体通常会“成为受害者”。成功感染这两个行业的受害者提供了关于Seedworm集团的先进性和技能的额外线索。

图3.按行业划分的Powermud受害者

下一个最常见的受害者群体是石油和天然气部门。这一组中的所有11名受害者都属于一家活跃在中东的俄罗斯公司。这11名受害者中只有一人居住在俄罗斯;其余的分布在北美、中东、非洲和亚洲。

大学和大使馆是下一个最常见的目标。这些大学位于中东,大使馆主要位于代表中东国家的欧洲。两个主要的非政府组织也受到了入侵,我们确定了在全球公共卫生组织中工作的七名受害者。 www.wnhack.com

赛门铁克已向公共和私营部门合作伙伴通报了Seedworm的最新目标、工具和技术。

IoC

网络

· 104.237.233.60 IP used for reverse shell C&C

· 78.129.222.56 Powemuddy/Powermud delivery IP

· 78.129.139.148 Powemuddy C&C

· 31.171.154.67 Powemuddy C&C

· 46.99.148.96 former Powemudddy C&C

· 79.106.224.203 Powemuddy C&C

· 185.34.16.82 Powemuddy C&C

文件名

copyright 无奈人生

copyright 无奈人生