SamSam作者又出来浪了

一、样本简介

最近深信服EDR安全团队发现SamSam勒索病毒的最新变种样本,编译时间较新,加密后的文件后缀名与之前发现的一款变种一样,同样以.weapologize结尾,样本采用RSA2048+AES加密算法进行加密,加密后的文件无法解密。

SamSam勒索病毒作为最活跃的勒索病毒之一,在2015-2018年期间,造成了至少3000万美元的社会损失,据调查这款勒索软件至少勒索了价值一千万美元以上的比特币,此前SamSam勒索病毒的两位作者已经被FBI指控,分别为现居住在伊朗的27岁的Mohammad Mehdi Shah Mansour和34岁的Faramarz Shahi Savandi,如下所示:

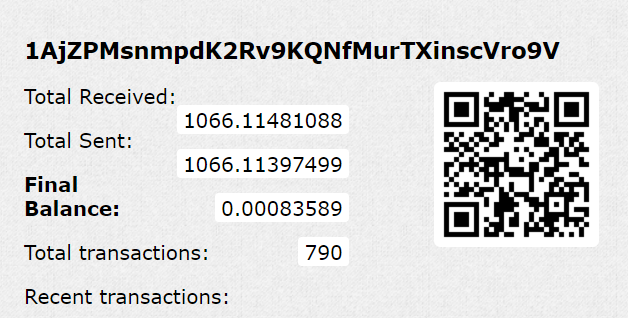

FBT公布了两个BTC钱包地址,如下所示:

深信服EDR安全团队一直在持续关注并跟踪此勒索病毒家族,之前已发布两次相关的预警分析报告:

· SamSam勒索病毒变种预警

https://mp.weixin.qq.com/s/e8a2oc4R4B_CzTPrp64TUQ

· 预警:SamSam勒索病毒最新变种来袭

https://mp.weixin.qq.com/s/2a9Jj63H9nr-B2AwhwadLg

二、详细分析

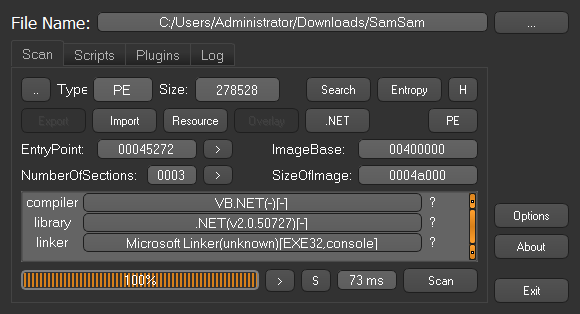

1.样本采用NET语言进行编写,如下所示:

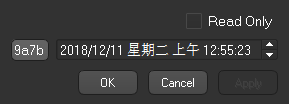

查看样本的编译时间,为2018年12月11号,如下所示:

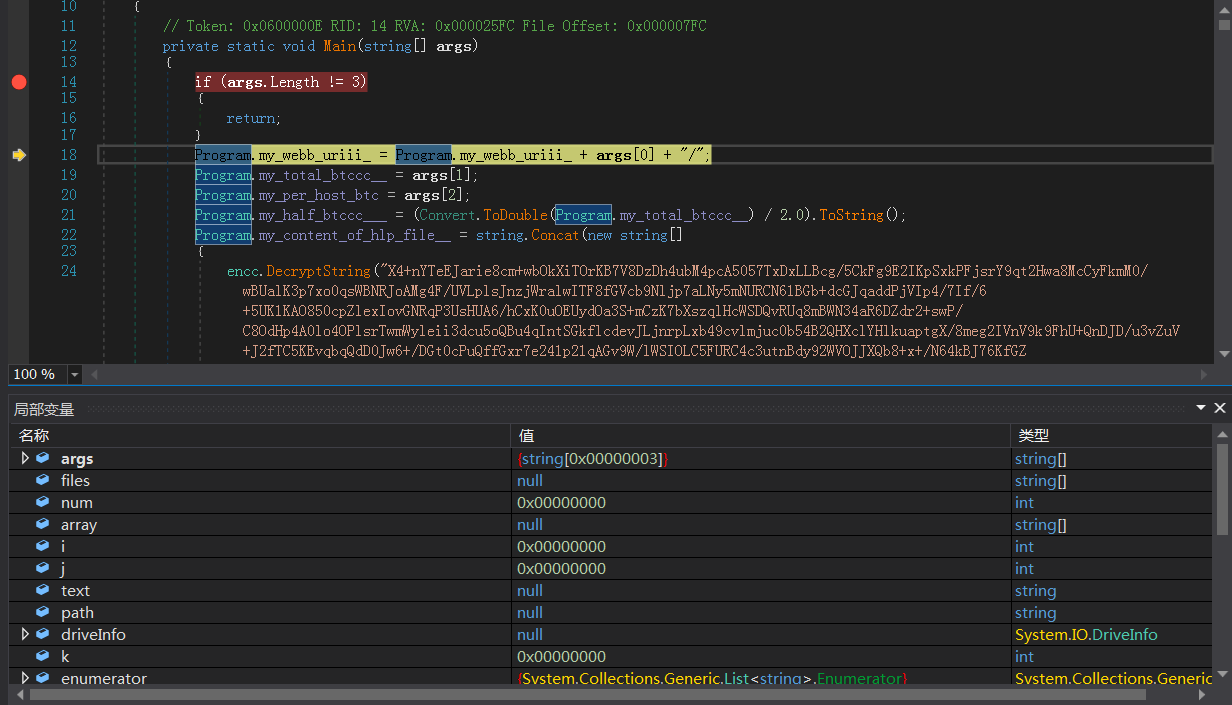

2.传入相应的三个参数,如果没有参数,则直接退出程序,如下所示:

3.解密生成勒索相关信息,如下所示:

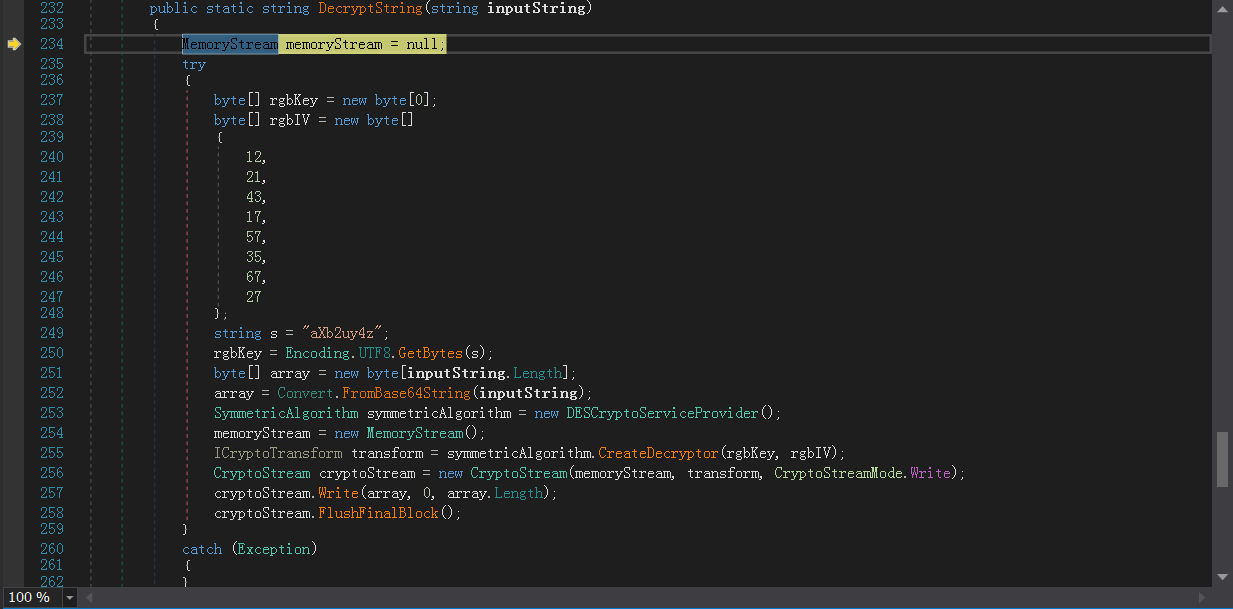

通过AES算法进行解密,如下所示:

4.在当前目录下读取存放RSA公钥Key的*.keyxml配置文件,如下所示:

5.遍历磁盘文件,如下所示:

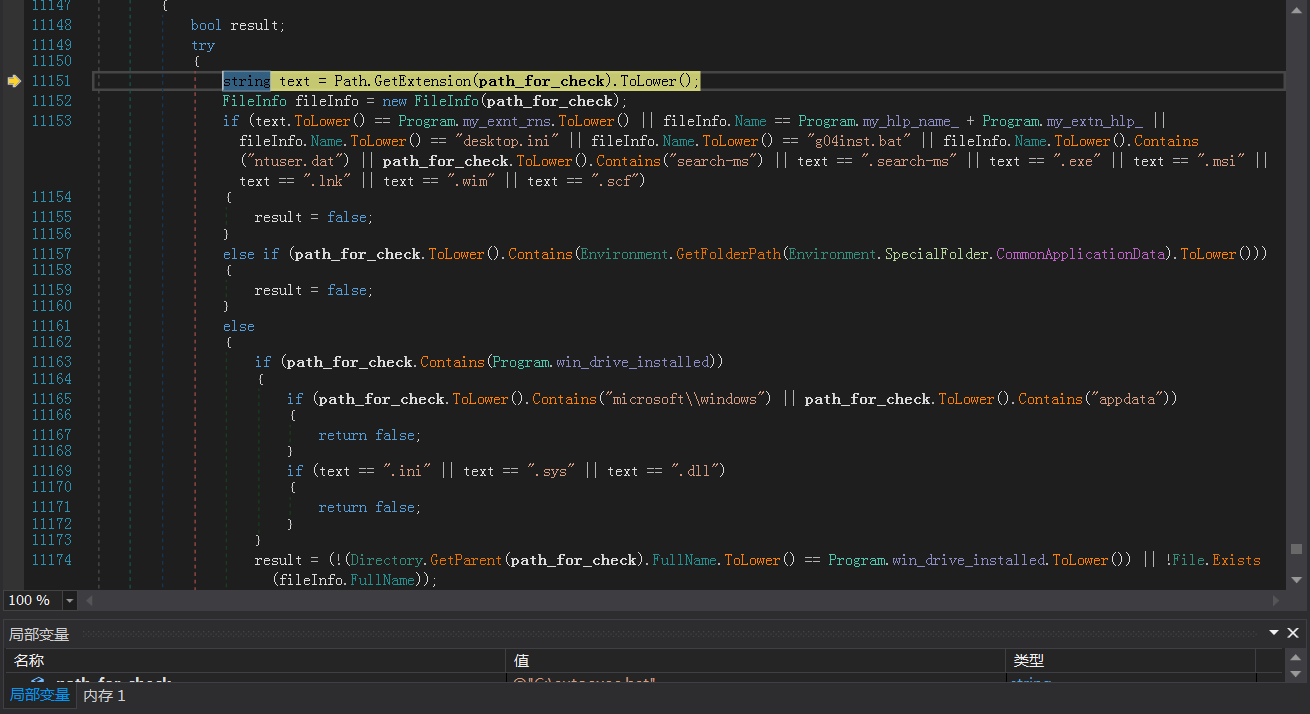

比较获取到的磁盘文件的文件名,如下所示:

如果文件目录或文件扩展名包含以下文件名或目录,则不进行加密操作,相应的文件名和目录,如下所示:

文件后缀名为:

.weapologize、.search-ms、.exe、.msi、.lnk、.wim、.scf、.ini、.sys、.dll

文件名为:

SORRY-FOR-FILES.html、g04inst.bat、desktop.ini、ntuser.dat

目录包含:

c:\\ProgramData、c:\\windows、c:\\winnt、microsoft\\windows、appdata、

Reference assemblies\\microsoft、recycle.bin、c:\\users\\all users、

c:\\documents and settings\\all users、c:\\boot、c:\\users\\default

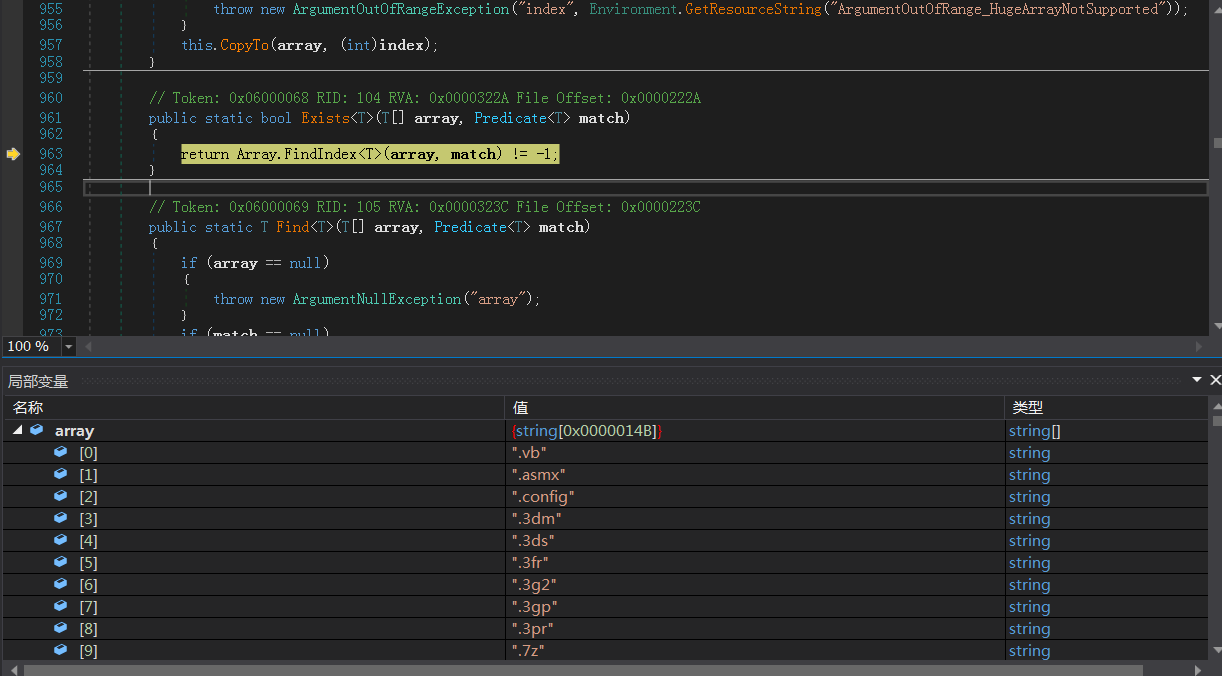

6.判断磁盘文件后缀名,如果在加密后缀文件名列表中,则进行后面的加密操作,如下所示:

一共有330个需要加密的文件的后缀名,如下所示:

".vb"、".asmx"、".config"、".3dm"、".3ds"、".3fr"、".3g2"、".3gp"、".3pr"、".7z"、".ab4"、".accdb"、".accde"、".accdr"、".accdt"、".ach"、".acr"、".act"、".adb"".ads"、".agdl"、".ai"、".ait"、".al"、".apj"、".arw"、".asf"、".asm"、".asp"、".aspx"、".asx"、".avi"、".awg"、".back"、".backup"、".backupdb"、".bak"、".lua"".m"、".m4v"、".max"、".mdb"、".mdc"、".mdf"、".mef"、".mfw"、".mmw"、".moneywell"、".mos"、".mov"、".mp3"、".mp4"、".mpg"、".mrw"、".msg"、".myd"、".nd"、".ndd"".nef"、".nk2"、".nop"、".nrw"、".ns2"、".ns3"、".ns4"、".nsd"、".nsf"、".nsg"、".nsh"、".nwb"、".nx2"、".nxl"、".nyf"、".tif"、".tlg"、".txt"、".vob"、".wallet"".war"、".wav"、".wb2"、".wmv"、".wpd"、".wps"、".x11"、".x3f"、".xis"、".xla"、".xlam"、".xlk"、".xlm"、".xlr"、".xls"、".xlsb"、".xlsm"、".xlsx"、".xlt"、".xltm"、".xltx"、".xlw"