XLoader与FakeSpy的关联以及与Yanbian Gang的关系

XLoader和FakeSpy是最近手机威胁领域两款主流的恶意软件家族。XLoader最早是2018年4月被报告使用DNS缓存投毒或DNS欺骗技术来用恶意安卓APP从受害者设备中窃取PII和金融数据,并安装其他APP。研究人员今年6月发布了FakeSpy恶意软件的报告,它使用SMS钓鱼或SMiShing来进行信息窃取攻击。

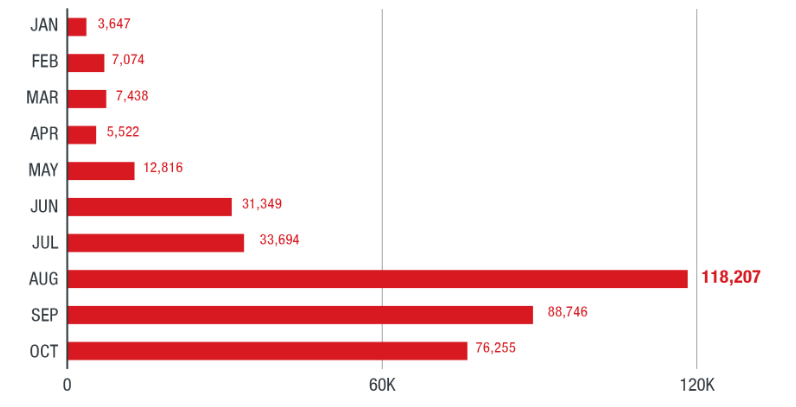

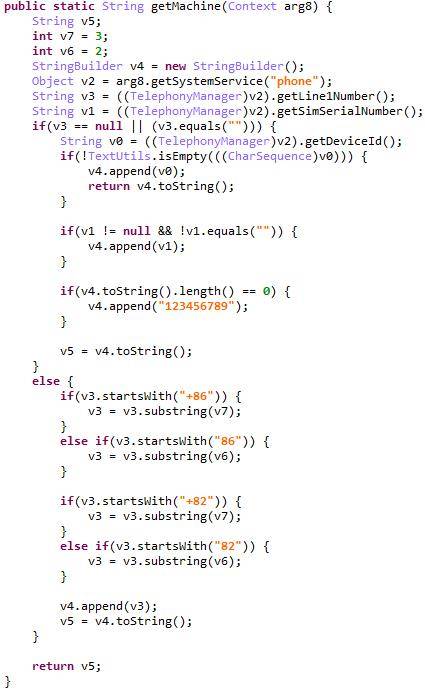

截止10月,全球XLoader和FakeSpy攻击的受害者共有384784个,受害者主要来自韩国和日本。

图1. XLoader和FakeSpy攻击的月感染量

研究人员分析发现XLoader和FakeSpy是同一组织在背后运作的。

XLoader和FakeSpy伪装为合法APP

XLoader和FakeSpy关联的第一个线索是XLoader今年6月伪装成日本的家庭送货服务公司的合法APP。而几乎所有的FakeSpy变种都伪装为前面提到的APP来窃取用户敏感信息。

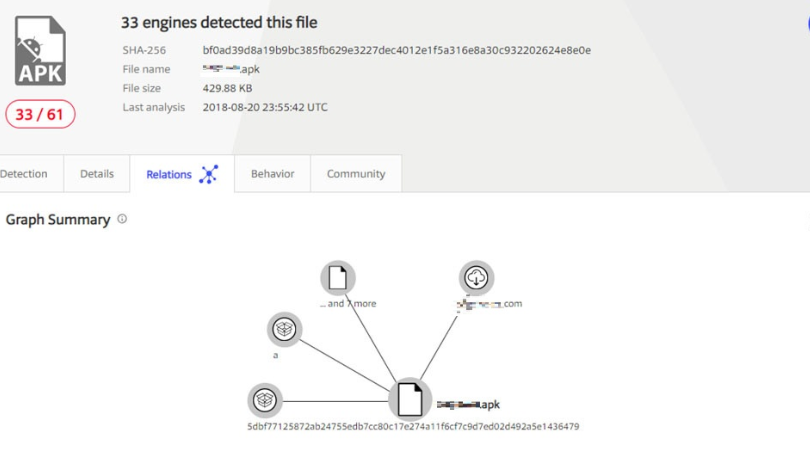

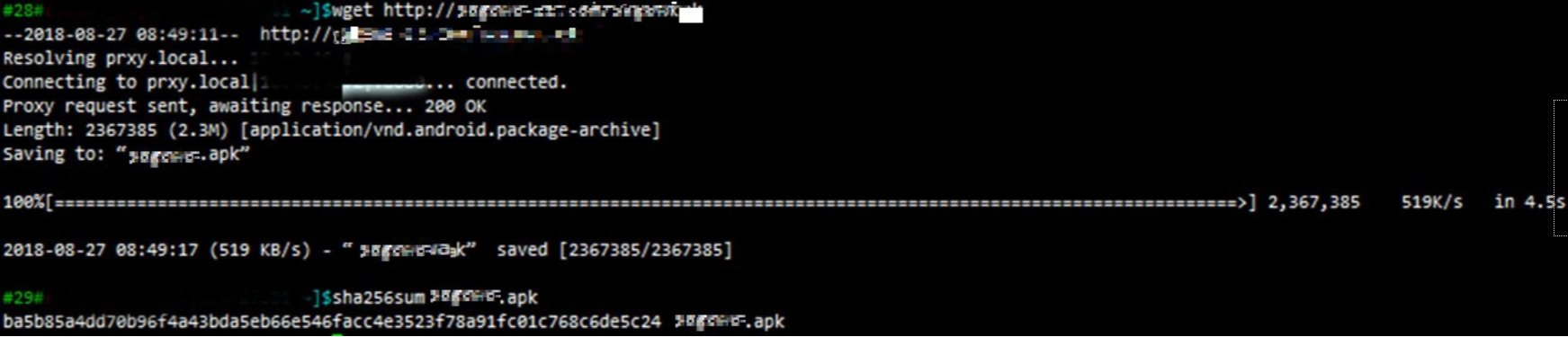

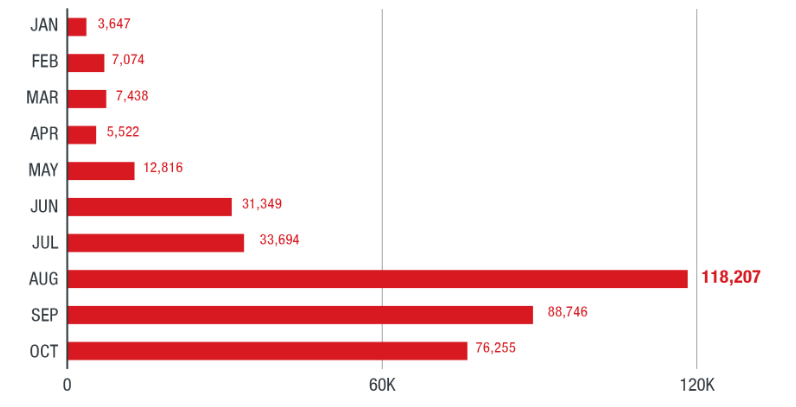

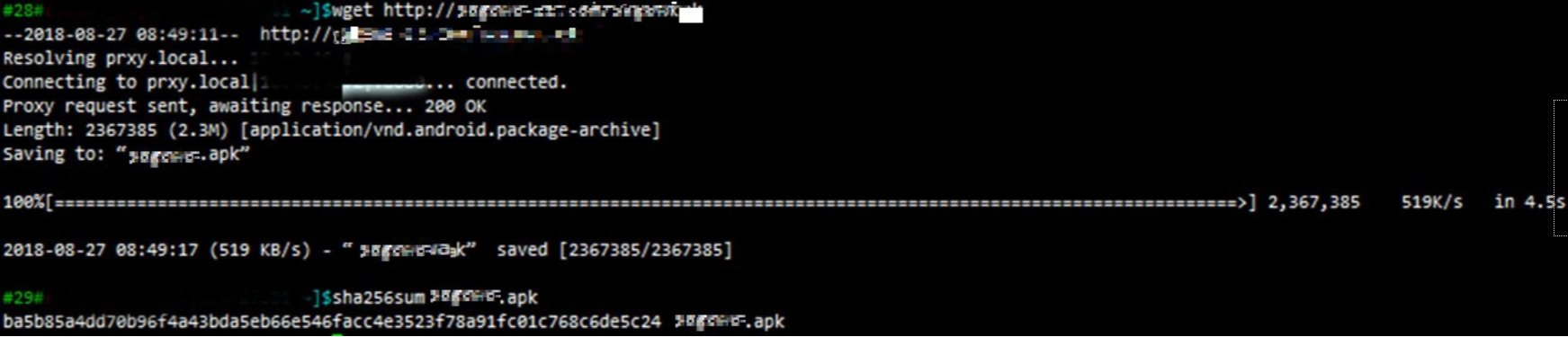

深入分析XLoader和FakeSpy的活动,研究人员发现这两款恶意软件家族使用系统的生态系统来应用恶意软件。研究人员7月在VirusTotal上搜索XLoader样本发现该样本来源于一个伪装为日本家庭送货服务公司的恶意域名。1个月后,研究人员分析FakeSpy样本时发现它也来源于同一恶意域名。

图2. VirusTotal显示XLoader样本来源于前面提到的域名

图3. FakeSpy样本也来源于同一域名

而且多个XLoader和FakeSpy样本都显示同样的结果。截止发稿,研究人员共发现XLoader和FakeSpy用于应用恶意软件的126个域名。

除此之外,研究人员还发现XLoader和FakeSpy使用的方法和C2地址都有许多相似之处,其中一些变种滥用社交媒体用户资料来隐藏其真实C2地址。

图4. XLoader在社交媒体用户简介中隐藏真实的C2地址

图5. 社体媒体资料中的IP地址,都是以^^开头,以$$结尾

当APP启动时,会访问页面并分析内容来获取真实的C2地址。

Yanbian Gang

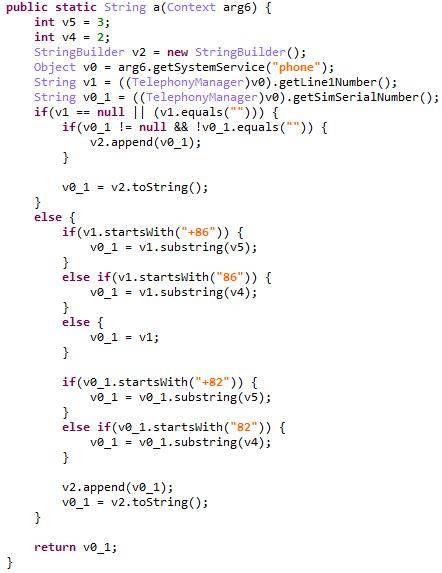

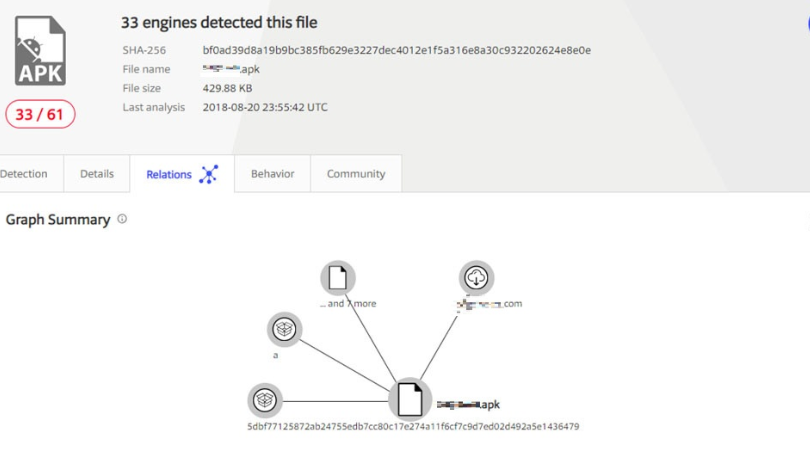

分析代码结构以及XLoader和FakeSpy的行为,可以发现FakeSpy和Yanbian Gang的样本有相关,Yanbian Gang是一个来自中国的犯罪组织,可以从韩国银行的账户中偷钱。

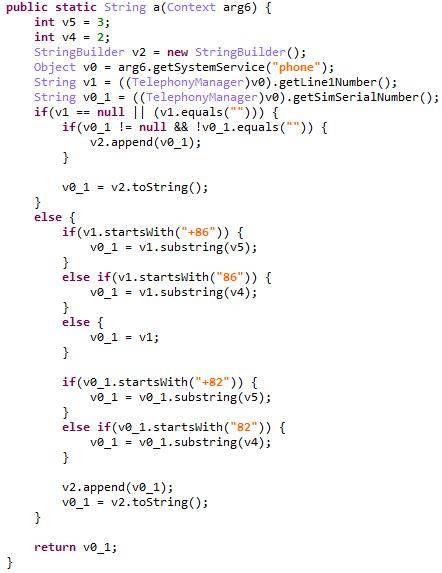

除此之外,FakeSpy和Yanbian app都攻击日本和韩国的网上银行用户,而两款恶意软件的运营者使用的恶意软件都有类似的代码:

图6. Yanbian Gang app中的代码

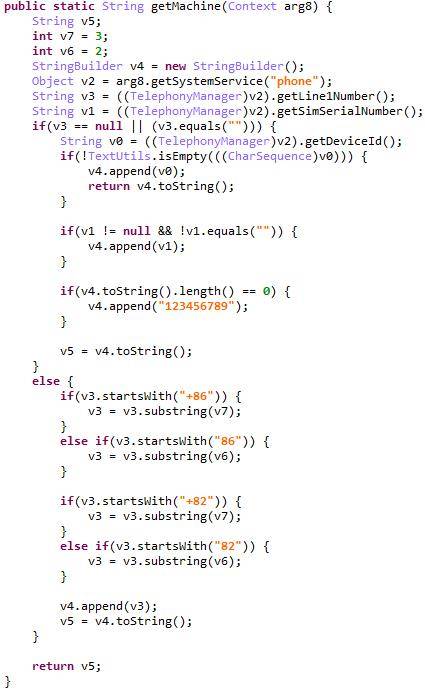

图7. FakeSpy app中的代码

图8. 来源于Yanbian Gang的恶意APP (上)和FakeSpy样本(下)共享相同的元数据,其中含有受感染设备的信息和C2服务器路径

WHOIS结果说明FakeSpy和XLoader共享的恶意域名的注册者都来自中国。注册者的手机号显示地是吉林省,这也是Yanbian Gang已知成员的所在地。

考虑到研究中收集到的信息,研究人员推测Yanbian Gang与FakeSpy和XLoader存在某种联系。可能是两个不同的攻击者组织使用了相同的服务或应用基础设施。XLoader和FakeSpy恶意软件的流行说明用户应该遵守手机安全的最佳实践。

XLoader和FakeSpy是最近手机威胁领域两款主流的恶意软件家族。XLoader最早是2018年4月被报告使用DNS缓存投毒或DNS欺骗技术来用恶意安卓APP从受害者设备中窃取PII和金融数据,并安装其他APP。研究人员今年6月发布了FakeSpy恶意软件的报告,它使用SMS钓鱼或SMiShing来进行信息窃取攻击。

截止10月,全球XLoader和FakeSpy攻击的受害者共有384784个,受害者主要来自韩国和日本。

图1. XLoader和FakeSpy攻击的月感染量

研究人员分析发现XLoader和FakeSpy是同一组织在背后运作的。

XLoader和FakeSpy伪装为合法APP

XLoader和FakeSpy关联的第一个线索是XLoader今年6月伪装成日本的家庭送货服务公司的合法APP。而几乎所有的FakeSpy变种都伪装为前面提到的APP来窃取用户敏感信息。

深入分析XLoader和FakeSpy的活动,研究人员发现这两款恶意软件家族使用系统的生态系统来应用恶意软件。研究人员7月在VirusTotal上搜索XLoader样本发现该样本来源于一个伪装为日本家庭送货服务公司的恶意域名。1个月后,研究人员分析FakeSpy样本时发现它也来源于同一恶意域名。 无奈人生安全网

图2. VirusTotal显示XLoader样本来源于前面提到的域名

图3. FakeSpy样本也来源于同一域名

而且多个XLoader和FakeSpy样本都显示同样的结果。截止发稿,研究人员共发现XLoader和FakeSpy用于应用恶意软件的126个域名。

除此之外,研究人员还发现XLoader和FakeSpy使用的方法和C2地址都有许多相似之处,其中一些变种滥用社交媒体用户资料来隐藏其真实C2地址。

图4. XLoader在社交媒体用户简介中隐藏真实的C2地址

www.wnhack.com

图5. 社体媒体资料中的IP地址,都是以^^开头,以$$结尾

当APP启动时,会访问页面并分析内容来获取真实的C2地址。

Yanbian Gang

分析代码结构以及XLoader和FakeSpy的行为,可以发现FakeSpy和Yanbian Gang的样本有相关,Yanbian Gang是一个来自中国的犯罪组织,可以从韩国银行的账户中偷钱。

除此之外,FakeSpy和Yanbian app都攻击日本和韩国的网上银行用户,而两款恶意软件的运营者使用的恶意软件都有类似的代码:

图6. Yanbian Gang app中的代码

图7. FakeSpy app中的代码

图8. 来源于Yanbian Gang的恶意APP (上)和FakeSpy样本(下)共享相同的元数据,其中含有受感染设备的信息和C2服务器路径 www.wnhack.com

WHOIS结果说明FakeSpy和XLoader共享的恶意域名的注册者都来自中国。注册者的手机号显示地是吉林省,这也是Yanbian Gang已知成员的所在地。

考虑到研究中收集到的信息,研究人员推测Yanbian Gang与FakeSpy和XLoader存在某种联系。可能是两个不同的攻击者组织使用了相同的服务或应用基础设施。XLoader和FakeSpy恶意软件的流行说明用户应该遵守手机安全的最佳实践。

内容来自无奈安全网