NoRelationship新型钓鱼攻击能绕过Office文档检测

近日,Avanan发现了一种可以绕过EOP (Exchange Online Protection) URL过滤器的新型钓鱼攻击。EOP可以扫描Word (.docx)、Excel (.xlsx)和PowerPoint (.pptx)等办公文档,通过对邮件内容、header、语言、附件和所有超链接进行检测,尽量不会让垃圾邮件进入到你的邮箱中。

用于攻击的电子邮件携带了一个.docx附件,附件中包含了一个恶意链接,点击该链接后会跳转到一个获取用户凭证的登录页面。由于链接解析器是依靠关系(xml. accounts)文件获取附件中包含的链接列表,而不会扫描整个文档,因此无法识别恶意URL。

关系文件就像书籍的索引一样,会列出文档各部分的基本内容,包括外部链接、图像,或是字体表之类的内部文档组件。有时,一些关键的条目可能没有写在索引中,但实际内容还是在“书本”当中的。就像在此类攻击中,攻击者删除了关系文件中的外部链接,从而绕过了只读取索引而非内容的链接解析器。

背景

Office Open XML文件是所有Office应用程序的默认格式。Office文档(.docx,.xlsx,.pptx)由许多XML文件组成,这些文件包含构成文档的所有字体、图像、格式和对象信息。

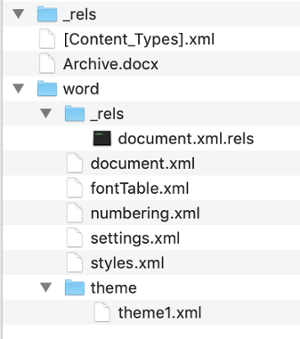

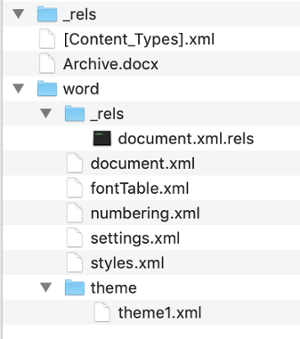

你可以通过如下方式查看一个Office文档的XML文件:先将.docx文件转换为ZIP格式,解压该文件后在计算机的文档查找器中查看(参照下图)。

图1.解压的.docx文件在macOS中的呈现

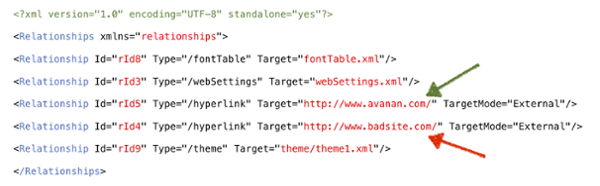

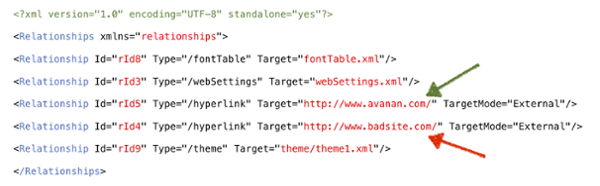

如上所示,关系目录(word/_rels/document.xml.rels)是一个XML文件,它将.docx文件内的关系(字体表、文档设置、注释、脚注、样式定义、编号定义)与包外的资源(如链接和图像)进行映射。当文档包含Web链接时,链接将被添加到document.xml.rels关系文件中。

图2.关系文件中,一些内部资源(字体、主题和web设置等)和外部资源(安全或恶意的链接)示意

图3.图2中关系文件中的链接示例在Word文档中的对应呈现

如果由于某种原因,其中一个链接遭到破坏,当用户在原始文档中点击该链接时,仍是可以访问的。为了向后兼容,Word会对链接作解析。

NoRelationship攻击是如何运作的

当扫描附件中的恶意内容时,大多数电子邮件过滤器会扫描文档中的外部web链接,并将其与恶意站点的数据库进行比较,甚至可以按照链接评估其目标。

然而,许多解析器会采用较为快捷的方式,只查看document.xmls,它通常包含文档中所有url的列表。

如果文档里有未包含在xmls.rels文件中的URL链接,则解析器则将无视其存在,因此黑客能通过从关系文件中删除URL的方式绕过解析器。

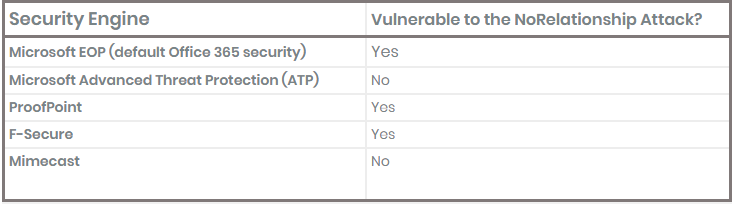

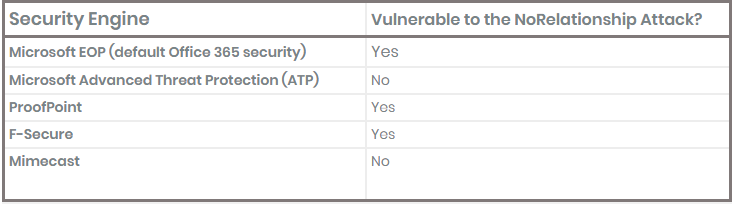

NoRelationship攻击能绕过哪些链接解析器?

Avanan对当前一些流行的安全工具进行了测试,以确定哪些人群可能会受到这次攻击的影响。

结论

通过从document.xml.rels关系文件中删除恶意链接,黑客混淆了仅扫描关系文件以获取外部链接的链接解析器。 看来电子邮件扫描没有捷径可走,唯一的解决方案是扫描整个文件。

近日,Avanan发现了一种可以绕过EOP (Exchange Online Protection) URL过滤器的新型钓鱼攻击。EOP可以扫描Word (.docx)、Excel (.xlsx)和PowerPoint (.pptx)等办公文档,通过对邮件内容、header、语言、附件和所有超链接进行检测,尽量不会让垃圾邮件进入到你的邮箱中。

用于攻击的电子邮件携带了一个.docx附件,附件中包含了一个恶意链接,点击该链接后会跳转到一个获取用户凭证的登录页面。由于链接解析器是依靠关系(xml. accounts)文件获取附件中包含的链接列表,而不会扫描整个文档,因此无法识别恶意URL。

关系文件就像书籍的索引一样,会列出文档各部分的基本内容,包括外部链接、图像,或是字体表之类的内部文档组件。有时,一些关键的条目可能没有写在索引中,但实际内容还是在“书本”当中的。就像在此类攻击中,攻击者删除了关系文件中的外部链接,从而绕过了只读取索引而非内容的链接解析器。

背景

Office Open XML文件是所有Office应用程序的默认格式。Office文档(.docx,.xlsx,.pptx)由许多XML文件组成,这些文件包含构成文档的所有字体、图像、格式和对象信息。

你可以通过如下方式查看一个Office文档的XML文件:先将.docx文件转换为ZIP格式,解压该文件后在计算机的文档查找器中查看(参照下图)。 无奈人生安全网

图1.解压的.docx文件在macOS中的呈现

如上所示,关系目录(word/_rels/document.xml.rels)是一个XML文件,它将.docx文件内的关系(字体表、文档设置、注释、脚注、样式定义、编号定义)与包外的资源(如链接和图像)进行映射。当文档包含Web链接时,链接将被添加到document.xml.rels关系文件中。

图2.关系文件中,一些内部资源(字体、主题和web设置等)和外部资源(安全或恶意的链接)示意

图3.图2中关系文件中的链接示例在Word文档中的对应呈现

如果由于某种原因,其中一个链接遭到破坏,当用户在原始文档中点击该链接时,仍是可以访问的。为了向后兼容,Word会对链接作解析。 www.wnhack.com

NoRelationship攻击是如何运作的

当扫描附件中的恶意内容时,大多数电子邮件过滤器会扫描文档中的外部web链接,并将其与恶意站点的数据库进行比较,甚至可以按照链接评估其目标。

然而,许多解析器会采用较为快捷的方式,只查看document.xmls,它通常包含文档中所有url的列表。

如果文档里有未包含在xmls.rels文件中的URL链接,则解析器则将无视其存在,因此黑客能通过从关系文件中删除URL的方式绕过解析器。

NoRelationship攻击能绕过哪些链接解析器?

Avanan对当前一些流行的安全工具进行了测试,以确定哪些人群可能会受到这次攻击的影响。

结论

通过从document.xml.rels关系文件中删除恶意链接,黑客混淆了仅扫描关系文件以获取外部链接的链接解析器。 看来电子邮件扫描没有捷径可走,唯一的解决方案是扫描整个文件。

内容来自无奈安全网