“神起”僵尸网络的诱捕与反击(上)

2017年5月中旬,蜜罐系统监测到了一起攻击事件,引起了我们的注意,小伙伴们迅速跟进分析,并通过技术手段拿下黑客控制端服务器,发现黑客使用了一款名为“神起ddos集群”的软件,控制了3000+的僵尸网络肉鸡,经分析发现该僵尸网络主要利用路由器、摄像头等设备,且规模数量在持续增加。

下面来看看我们是如何一步步发现并溯源该僵尸网络的。

1 蜜罐告警

首先,2017年5月16 日15:47分收到蜜罐一条告警信息,发现有黑客入侵了我们部署的蜜罐系统,日志如下:

图 1.1 蜜罐日志

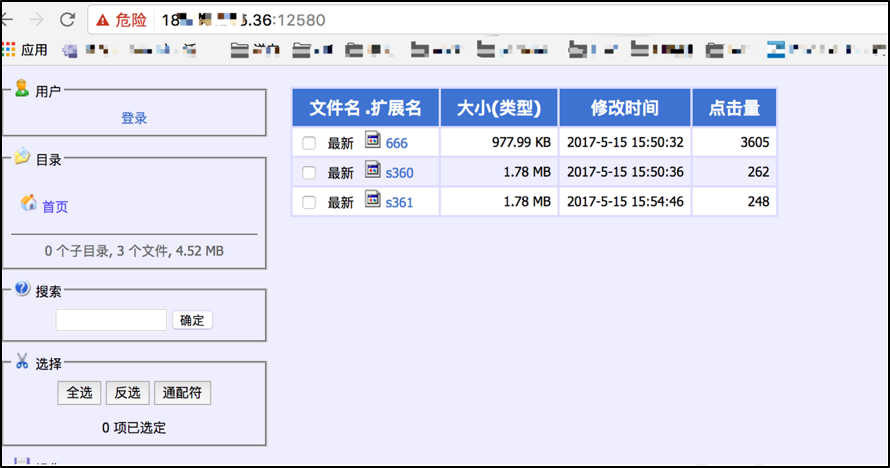

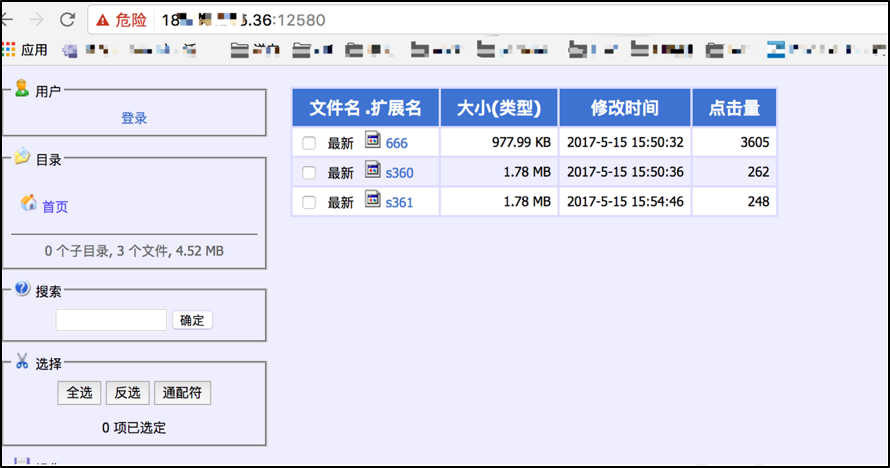

通过日志可以看到,黑客入侵后执行的动作很简单,从远程服务器下载远控木马后执行。通过分析,发现该服务器是用HFS服务搭建,有三个样本,其中,样本666是针对 ARM架构设备的,下载量是 3000+;样本s360, s361 是针对x86架构的ELF(linux系统)文件,下载量各在 200+。

图 1.2 HFS服务器

2 攻击反制

通过技术手段反渗透到黑客HFS服务器(具体细节不做透露,你懂的),获取了进一步的信息,以下截图为黑客服务器桌面,发现黑客使用的是腾讯微云主机,该主机不仅是下载服务器而且是远程控制主机。

图 2.1 黑客服务器桌面

3 黑客行为剖析

拿下黑客服务器后,服务器上的一些文件引起了我们的注意,一起来看看这个“专业”的小黑客是如何一步一步控制属于自己的僵尸网络的。

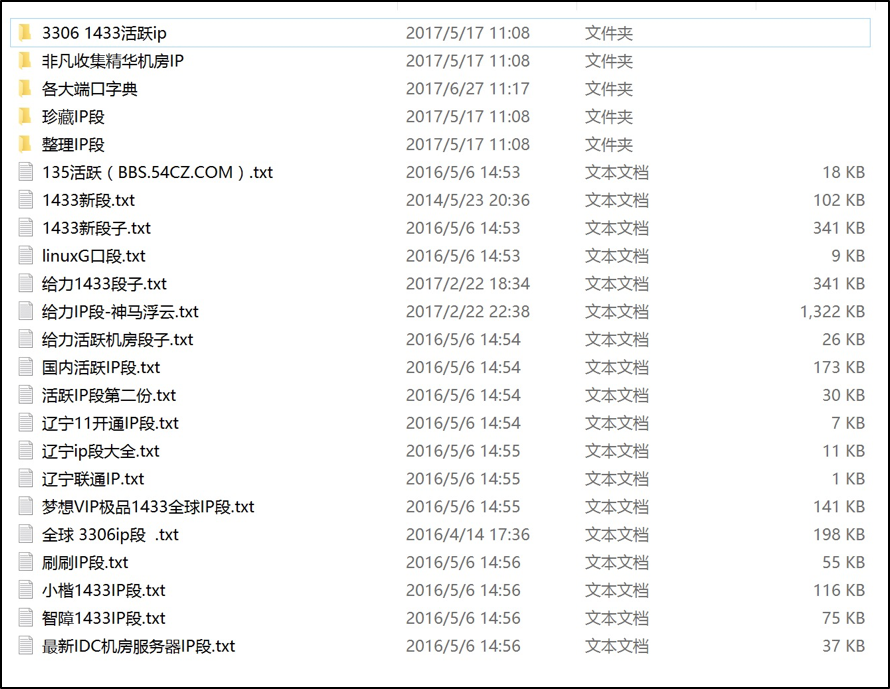

3.1 信息收集

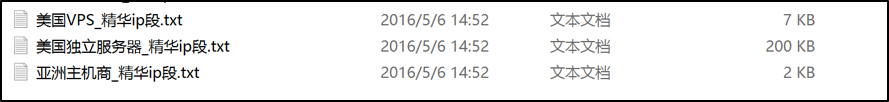

图 3.1.1 IP段收集

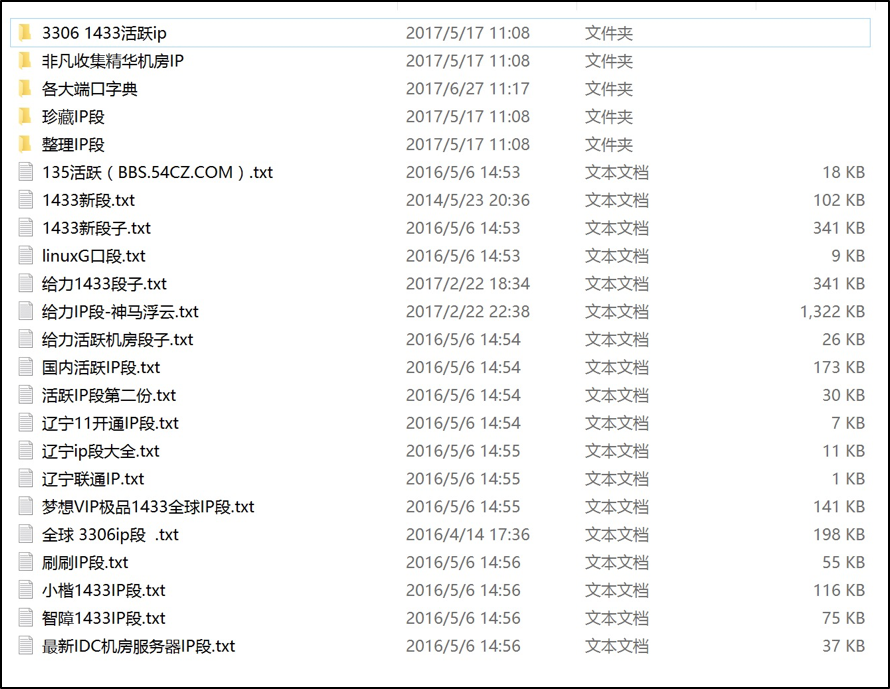

从服务器上的文件来看,小黑客还是做了很多准备工作的,包括整理各种活跃ip端,比如开放3306、 1433端口的活跃ip:

图 3.1.2 活跃IP段

黑客不仅仅收集了上述IP数据,在“珍藏IP 段“这个文件夹里面发现了更多(包含国内各个省份的IP 段):

图 3.1.3 省份IP段

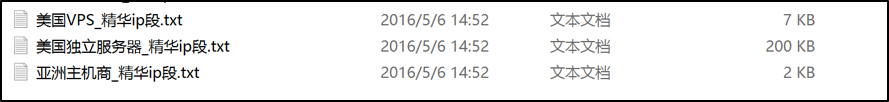

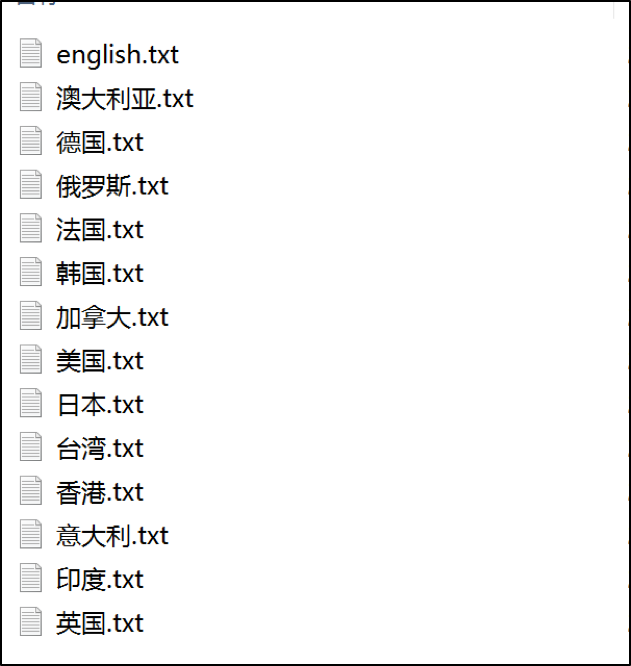

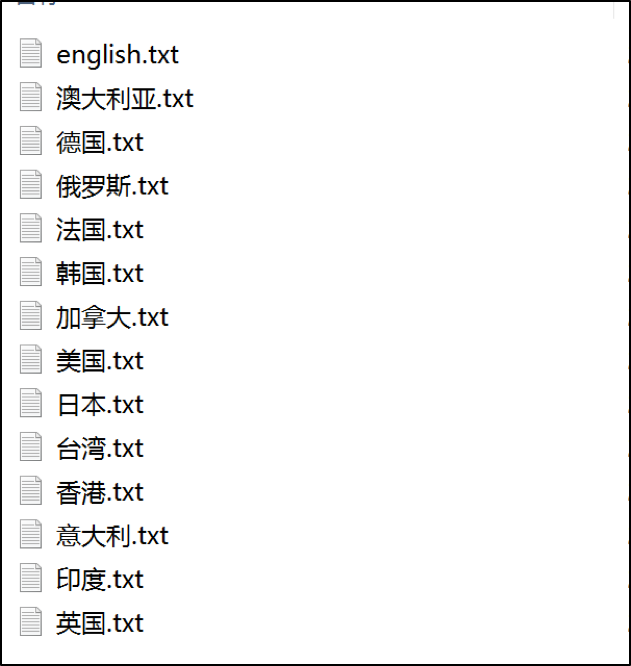

IP信息收集比较广泛,不仅有国内各个省份包括IDC机房的IP 段,还有国外多个国家、地区的 IP段:

图 3.1.4 国外服务器IP段

图 3.1.5 国外IP段

3.2 密码字典

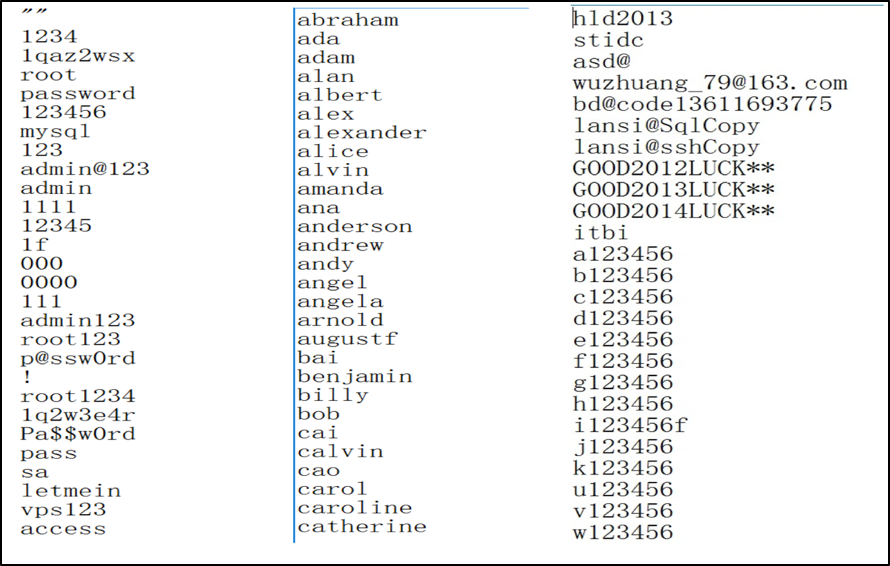

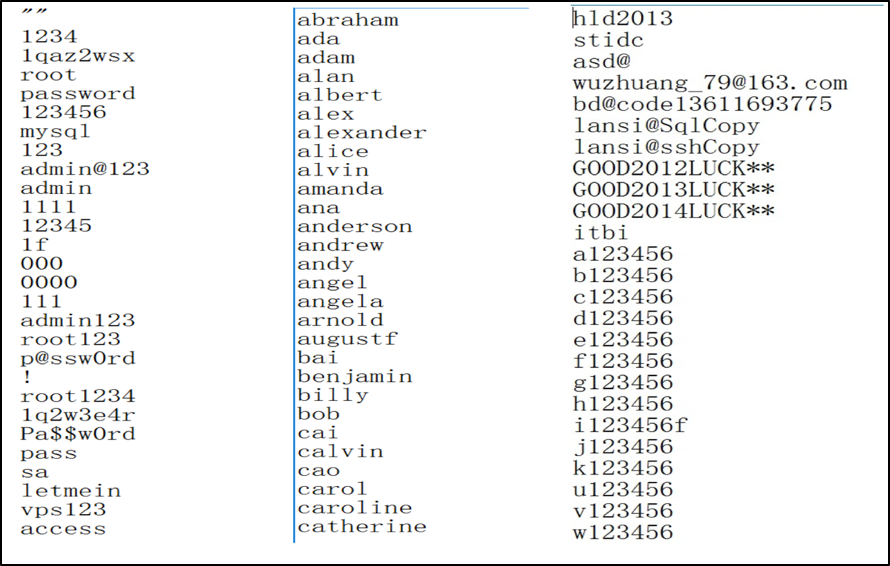

有了上面的IP信息收集后,黑客还需要一个强大的字典来完成后面的攻击行为,在服务器上找到了这些密码字典:

图 3.2.1 密码字典

发现这些字典还是很具有针对性的,有通用字典,有专门针对数据库、操作系统的字典,还有专门针对国外服务器的字典:

图 3.2.2 字典示例

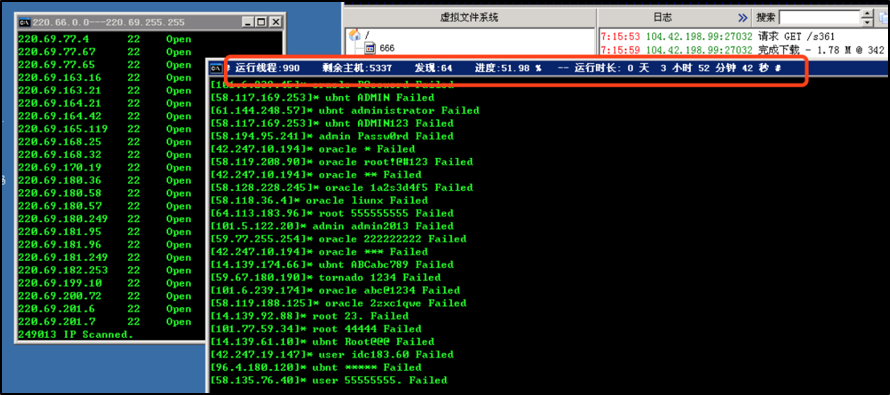

3.3 攻击工具

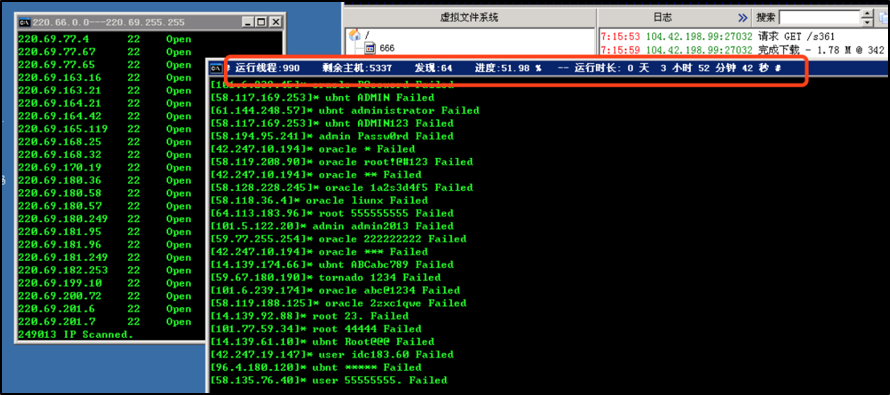

“工欲善其事必先利其器”,有了前面两步的信息之后,就需要有一个高效的自动化攻击工具去完成爆破和植马,该黑客使用了下面这款工具:

图 3.3.1 SSH爆破工具

下图是爆破成功后执行的命令,可以看到跟我们蜜罐捕获到的日志是一致的:

图 3.3.2 执行命令

看到这里,你可能会想,这只是一个简单的SSH爆破,真的能有什么效果吗?看一看黑客正在执行的扫描任务便知道了:

2017年5月中旬,蜜罐系统监测到了一起攻击事件,引起了我们的注意,小伙伴们迅速跟进分析,并通过技术手段拿下黑客控制端服务器,发现黑客使用了一款名为“神起ddos集群”的软件,控制了3000+的僵尸网络肉鸡,经分析发现该僵尸网络主要利用路由器、摄像头等设备,且规模数量在持续增加。

下面来看看我们是如何一步步发现并溯源该僵尸网络的。

1 蜜罐告警

首先,2017年5月16 日15:47分收到蜜罐一条告警信息,发现有黑客入侵了我们部署的蜜罐系统,日志如下:

图 1.1 蜜罐日志

通过日志可以看到,黑客入侵后执行的动作很简单,从远程服务器下载远控木马后执行。通过分析,发现该服务器是用HFS服务搭建,有三个样本,其中,样本666是针对 ARM架构设备的,下载量是 3000+;样本s360, s361 是针对x86架构的ELF(linux系统)文件,下载量各在 200+。

copyright 无奈人生

图 1.2 HFS服务器

2 攻击反制

通过技术手段反渗透到黑客HFS服务器(具体细节不做透露,你懂的),获取了进一步的信息,以下截图为黑客服务器桌面,发现黑客使用的是腾讯微云主机,该主机不仅是下载服务器而且是远程控制主机。

图 2.1 黑客服务器桌面

3 黑客行为剖析

拿下黑客服务器后,服务器上的一些文件引起了我们的注意,一起来看看这个“专业”的小黑客是如何一步一步控制属于自己的僵尸网络的。

3.1 信息收集

图 3.1.1 IP段收集

无奈人生安全网

从服务器上的文件来看,小黑客还是做了很多准备工作的,包括整理各种活跃ip端,比如开放3306、 1433端口的活跃ip:

图 3.1.2 活跃IP段

黑客不仅仅收集了上述IP数据,在“珍藏IP 段“这个文件夹里面发现了更多(包含国内各个省份的IP 段):

图 3.1.3 省份IP段

IP信息收集比较广泛,不仅有国内各个省份包括IDC机房的IP 段,还有国外多个国家、地区的 IP段:

图 3.1.4 国外服务器IP段

图 3.1.5 国外IP段

3.2 密码字典

有了上面的IP信息收集后,黑客还需要一个强大的字典来完成后面的攻击行为,在服务器上找到了这些密码字典:

图 3.2.1 密码字典

发现这些字典还是很具有针对性的,有通用字典,有专门针对数据库、操作系统的字典,还有专门针对国外服务器的字典:

图 3.2.2 字典示例

3.3 攻击工具

“工欲善其事必先利其器”,有了前面两步的信息之后,就需要有一个高效的自动化攻击工具去完成爆破和植马,该黑客使用了下面这款工具:

本文来自无奈人生安全网

本文来自无奈人生安全网 图 3.3.1 SSH爆破工具

下图是爆破成功后执行的命令,可以看到跟我们蜜罐捕获到的日志是一致的:

图 3.3.2 执行命令

看到这里,你可能会想,这只是一个简单的SSH爆破,真的能有什么效果吗?看一看黑客正在执行的扫描任务便知道了:

copyright 无奈人生